Привет! Сегодня рассказываем о том, какие обновления и функции ждут пользователей новой версии MITRE ATT&CK: v10. Свежий релиз включает в себя новые источники данных, новый контент и улучшения, связанные с техниками, группами, программного обеспечения корпоративного сегмента и мобильных устройств.

Осмысление новых источников данных

В ATT&CK v9 была добавлена новая форма источника данных с обновляемой структурой имён источников данных (Data Source: Data Component). Она отражала:

«Какова специфика/тема собранных данных (файл, процесс, сетевой трафик и т. д.)?»

«Какие конкретные значения/свойства необходимы для обнаружения злонамеренного поведения?»

Эти обновления были связаны с файлами YAML в GitHub, но они не полностью интегрировались в матрицу ATT&CK. Версия ATT&CK v10 успешно объединяет эту информацию об источниках данных, структурируя их как новые объекты источников данных ATT&CK v10.

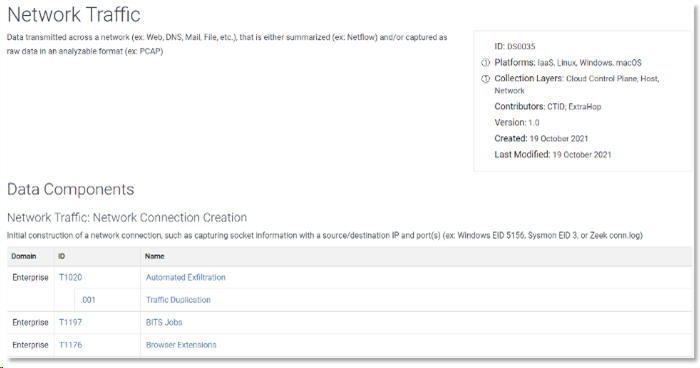

Объект источника данных содержит имя источника и ключевые метаданные, включая идентификатор, определение, где данные могут быть собраны (уровень сбора), на какой платформе можно найти этот источник, а также компоненты данных, выделяющие соответствующие значения и свойства, составляющие сами данные. Ниже показан пример страницы источника данных в ATT&CK v10.

Компоненты данных представлены ниже, каждый из которых сопоставлен с различными техниками, которые могут быть использованы с этими конкретными данными. В отдельных техниках источники данных и компоненты были вытащены из поля метаданных в верхней части страницы и размещены вместе в описательной части.

Эти источники данных доступны для всех платформ Enterprise версии ATT&CK, включая новейшие дополнения, которые охватывают источники данных, связанные с OSINT, сопоставленные с техниками платформы PRE.

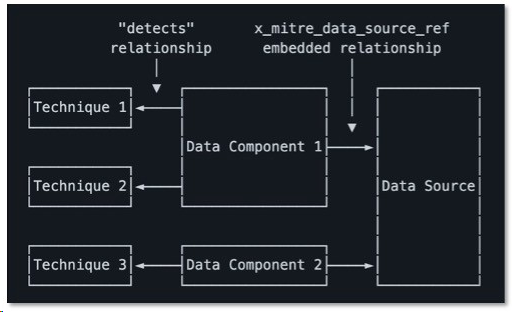

Эти обновлённые структуры также видны в представлении STIX ATT&CK, причём как источники данных, так и компоненты данных отображаются в виде пользовательских объектов STIX (Structured Threat Information Expression). Вы сможете увидеть взаимосвязи между этими объектами, а источники данных будут содержать один или несколько компонентов данных, каждый из которых определяет один или несколько методов. Для получения дополнительной информации о представлении STIX ATT&CK, включая эти новые объекты и отношения, вы можете ознакомиться с документом об использовании STIX.

Можно ожидать что эти улучшения повысят доступность и понятность описания поведения злоумышленников, зафиксированное в ATT&CK. Очень отрадно видеть, что объекты источников данных развиваются, как и остальная часть ATT&CK.

MacOS и Linux: теперь с новым контентом!

В течение последних нескольких месяцев увеличился охват для платформ macOS и Linux. Злоумышленники активно осваивают эти платформы, однако публичных отчетов о злонамеренных действия и анализе вредоносных программ для них всё ещё немного.

Одним из наиболее заметных изменений, которое затронуло техники по всем направлениям, стало предоставление более подробных справочных материалов и примеров использования с описание как работают процедуры и процессы и какое влияние они оказывают. Некоторое внимание привлекли удаленные службы и дополнительные методы для macOS и Linux, но большинство улучшений были более подробными примерами в разделе описания с идеями обнаружения. Наряду с остальной частью в Enterprise версии также обновились источники данных для macOS.

ICS: объектно-ориентированная и интегрирующая

Фреймворк Industrial Control Systems ICS уделяет особое внимание равенству функций с версией Enterprise, включая обновление источников данных, добавление и уточнение техник, обновление активов и составление плана обнаружения.

Также добавлены некоторые ключевые изменения, чтобы облегчить охоту в средах ICS. В соответствии с дорожной картой на 2021 год, v10 также включает междоменное сопоставление корпоративных технологий с ПО, которое ранее было представлено только в матрице ICS, включая Stuxnet, Industroyer и некоторые другие. Созданы корпоративные записи для программного обеспечения, ориентированного на ICS, чтобы предоставить защитникам сети представление о поведении ПО, охватывающего обе матрицы. Ожидается, что междоменные сопоставления позволят более эффективно использовать обе базы знаний вместе.

Что касается источников данных, то они согласовываются с Enterprise ATT&CK при обновлении имён источников данных. Текущий выпуск ICS отражает обновление источников данных Enterprise v9 с новым форматом имени и контентом, представленным на GitHub. Эти источники данных будут связаны с файлами YAML, которые содержат более подробную информацию, в том числе об источниках данных и о том, как их следует использовать. В следующих релизах планируется более точно отображать действия на техники, чтобы позволить отслеживать, как эти действия могут повлиять на технику или с какими активами связаны эти действия. Уже в 2022 году планируется интеграция в ту же платформу разработки, что и версия Enterprise, ATT&CK Workbench и присоединение к остальным доменам на сайте ATT&CK (attack.mitre.org).

Материал подготовлен на основе открытых источников, официальных релизов ATT&CK и статьи Amy L. Robertson.

Что ещё интересного есть в блоге Cloud4Y

→ Айтишный пицца-квест. Итоги

→ Как я случайно заблокировал 10 000 телефонов в Южной Америке

→ Клавиатуры, которые постигла неудача

→ Чувствуете запах? Пахнет утечкой ваших данных

→ Изучаем своё железо: сброс паролей BIOS на ноутбуках

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.