По статистике, 91% кибератак начинается с фишинга. Жертва получает письмо с поддельным именем и адресом. Это основная уязвимость, которую хакеры эффективно используют уже сорок лет, с момента изобретения email.

S/MIME (Secure/Multipurpose Internet Mail Extensions) — стандарт для шифрования и подписи электронной почты с помощью открытого ключа. Получил распространение после выхода третьей версии S/MIME в 1999 году (RFC 2633). По идее, он должен защищать от такого рода кибератак.

S/MIME предполагает использование цифровых сертификатов для шифрования и подписи.

Цифровые сертификаты

Обычный личный сертификат просто связывает имя и адрес почты. Он гарантирует, что указанный адрес используется указанным лицом.

Более продвинутые сертификаты дополнительно удостоверяют корректность указанной информации. Их можно получить в удостоверяющих центрах (УЦ). В зависимости от характеристик документа, сертификат и его содержимое могут быть открыто опубликованы для ознакомления и проверки. Минимально публикуемая информация — только серийный номер. В максимальном варианте можно открыть имя, адрес и прочие поля.

Цифровая подпись закрывает одну из главных уязвимостей, которая существует в информационной системе крупной организации — подделку писем. Ведь самые опасные из подобных атак происходят тогда, когда злоумышленники выдают себя за руководителей и сотрудников. Например, предлагают бонус или премию от имени руководства.

В то же время одна из проблем S/MIME — сложность управления распределёнными сертификатами и ключами всех получателей. Особенно при интеграции с партнёрами за пределами организации. Дополнительная забота — периодическая замена сертификатов через регулярные промежутки времени.

В системе Auto Enrollment Gateway (AEG) все эти процедуры происходят автоматически с помощью кросс-платформенного агента (XPA), который устанавливает политики, регистрирует, выпускает и инсталлирует сертификаты для всех устройств.

Автоматическое управление сертификатами

В последней версии AEG 7.5 (обновление от мая 2022 года) реализована функция Ready S/MIME — это автоматическое развёртывание сертификатов S/MIME в масштабе всей организации на большое количество пользователей.

AEG — система автоматизации и управления PKI, которая автоматизирует любые действия с сертификатами.

Ready S/MIME автоматически устанавливает и настраивает сертификаты для Outlook под Windows. Процедура настолько простая, что практически не требует участия сотрудников техподдержки.

Стандарт S/MIME совместим со всеми популярными почтовыми клиентами.

Подпись и шифрование исходящего отправления в Outlook 2016, источник

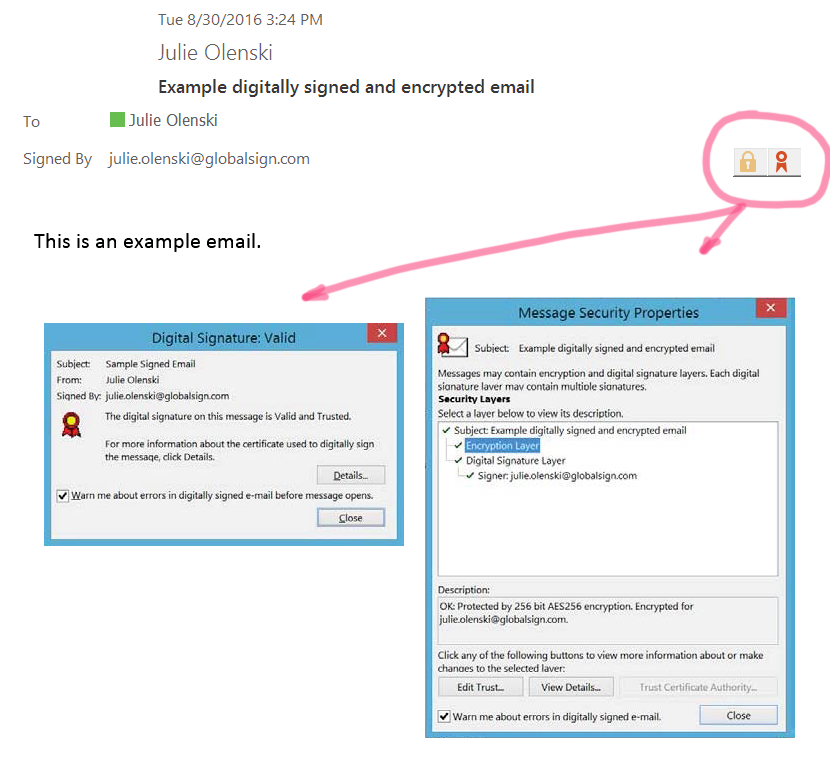

Просмотр подписанного и зашифрованного письма в Outlook 2016, источник

Кроме того, в AEG 7.5 реализована функция роуминга ключей (Key Roaming), помогающая восстановить данные в случае потери пары ключей. Эта функция безопасным образом распределяет среди пиров последний действительный сертификат, который пользователь зарегистрировал для своего типа. Такая распределённая копия является безопасным бэкапом и выполняет несколько задач:

- предотвращает дублирование сертификатов при входе пользователя на новую машину;

- предотвращает накопление избыточных сертификатов в глобальных списках доступа (GAL);

- облегчает миграцию пользователей на новые ноутбуки, рабочие станции и BYOD;

- обеспечивает ретроактивный доступ к зашифрованной почте.

Очевидно, что в корпоративной системе владельцем зашифрованного архива является организация, а не индивидуальный пользователь. Поэтому в такой системе отдельному человеку не предоставляется право безвозвратно удалить ключи шифрования с необратимым шифрованием.

Короткоживущий сертификат — это хорошая практика безопасности. Поэтому автоматическое управление PKI сейчас особенно востребовано.

Российский ГОСТ

Примечание. Российские криптографические алгоритмы можно использовать со стандартом S/MIME в соответствии с RFC4490 (Using the GOST 28147-89, GOST R 34.11-94, GOST R 34.10-94, and GOST R 34.10-2001 Algorithms with Cryptographic Message Syntax). См. также проект CPIKE (техническая спецификация по использованию ГОСТ 28147-89, ГОСТ Р 34.11-94 и ГОСТ Р 34.10-2001 при согласовании ключей в протоколах IKE и ISAKMP).