Найти кусочек земной поверхности, не попадающий в поле зрения какой-либо камеры, становится всё сложнее, если говорить о более-менее крупных городах. Кажется, ещё немного, и настанет то самое светлое будущее, в котором преступники не смогут скрыться от бдительного правосудия, а люди заживут счастливо и беззаботно, ведь ещё в 2009 году в 95% случаев Скотланд-Ярд использовал записи камер видеонаблюдения в качестве доказательства вины убийц. К сожалению, эта утопия далека от реальности. И не в последнюю очередь потому, что камеры наблюдения имеют уязвимости. Поговорим о том, какие уязвимости наиболее часто встречаются в системах видеонаблюдения, обсудим их причины и рассмотрим способы сделать эксплуатацию таких устройств безопаснее.

Количество камер видеонаблюдения стремительно растёт во всём мире. В Великобритании насчитывается около 185 млн глаз Большого Брата. Более полумиллиона из них наблюдают за жителями Лондона. На 14 человек приходится одна камера. На втором месте среди европейских городов находится Москва. В течение 2019 года количество камер превысит 174 тысячи, причём часть их уже подключена к системе распознавания лиц. До конца года на автоматизированное распознавание будут направляться более 100 тысяч видеопотоков.

При этом камеры видеонаблюдения — не только оптика и память. Каждая из них фактически содержит миникомпьютер с операционной системой и служебными программами. Если камеры подключены к интернету, значит, в них присутствует сетевой стек TCP/IP со всеми известными и не очень уязвимостями. Разработчики, использующие уязвимые версии ОС или или указавшие в коде без возможности изменения SSID и пароль, заслуживают самого строгого наказания, но к сожалению, это не поможет сделать продукцию их компаний безопасной. Ситуацию усугубляет появление у камер интеллекта, причём не важно, встроен он в саму камеру или работает в дата-центре, в который передаются видеоданные. Уязвимое устройство в любом случае станет источником проблем, причём чем выше интеллект системы, тем разнообразнее эти проблемы.

Камеры видеонаблюдения становятся более совершенными технически, чего нельзя сказать о качестве их программной начинки. Вот лишь некоторые из уязвимостей, зафиксированных в камерах различных производителей исследовательской компанией IPVM в 2018 году:

- в декабре 2018 года в IP-камерх Bosch обнаружена ошибка переполнения буфера CVE-2018-19036, позволявшая злоумышленнику выполнить код без авторизации на устройстве;

- в августе 2018 в IP-камерах Hikvision зафиксирована уязвимость, обеспечивавшая злоумышленнику привилегированный доступ к устройству и его использование для атак;

- июль 2018 года принёс известие об ошибке в камерах Sony IPELA E: специально сконструированный HTTP GET-запрос приводил к несанкционированному исполнению команд;

- июнь 2018 года — публикация VDOO о семи уязвимостях нулевого дня в IP-камерах Axis, позволяющих перехватить управление камерами и получить доступ root.

- Уязвимости камер можно разделить на две больших группы — уязвимости производства и уязвимости использования.

Уязвимости производства

Сюда относятся все проблемы, связанные с реализацией функциональности IP-камер. Главная из них состоит в том, что стоимость аппаратной части камер значительно меньше, чем затраты на разработку прошивки. Результатом стремления компаний сэкономить становятся самые странные решения, например,

- необновляемые прошивки или прошивки без автоматического обновления,

- возможность получить доступ к веб-интерфейсу камеры путём многократных попыток ввести неправильный пароль или нажатия кнопки «Отмена»,

- открытый доступ ко всем камерам с сайта производителя,

- неотключаемая заводская сервисная учётная запись со стандартным паролем или без него (такую уязвимость использовала в 2016 году хакерская группа Lizard Squad для создания DDoS-ботнета с мощностью атак до 400 ГБ/c из камер видеонаблюдения),

- возможность несанкционированного изменения настроек даже при включённой авторизации и запрете анонимного доступа,

- отсутствие шифрования видеопотока и/или передача учётных данных в открытом виде,

- использование уязвимого веб-сервера GoAhead,

- тиражирование уязвимых прошивок (распространено среди китайских производителей устройств),

- уязвимости устройств для хранения видео — например, совсем недавно была опубликована информация о проникновении на сетевые накопители Synology и Lenovo Iomega вредоносов, удаляющих или шифрующих файлы и вымогающих выкуп.

Уязвимости использования

Даже если производители камер исправят все ошибки и выпустят идеальные с точки зрения безопасности камеры, это не спасёт ситуацию, поскольку никуда не денутся рукотворные уязвимости, причина которых — в людях, обслуживающих оборудование:

- использование паролей по умолчанию, если есть возможность их изменить;

- отключение шифрования или VPN, если камера позволяет его использовать (справедливости ради скажем, что далеко не все камеры обладают достаточной производительностью для такого режима работы, превращая этот способ защиты в чистой воды декларацию);

- отключение автоматического обновления прошивки камеры;

- забывчивость или халатность администратора, не обновляющего прошивку устройства, которое не умеет делать это автоматически.

Как найти уязвимости?

Легко. Многие владельцы IP-камер считают, что если они нигде не публикуют информацию о них, никто не узнает о них и не попытается их взломать. Как ни удивительно, такая беспечность — довольно распространённое явление. Между тем существует масса инструментов, которые позволяют автоматизировать поиск доступных через интернет камер.

Shodan

Имеет свой язык запросов и позволяет помимо прочего найти камеры в каком-либо городе или стране. При нажатии на хост показывает подробную информацию о нём.

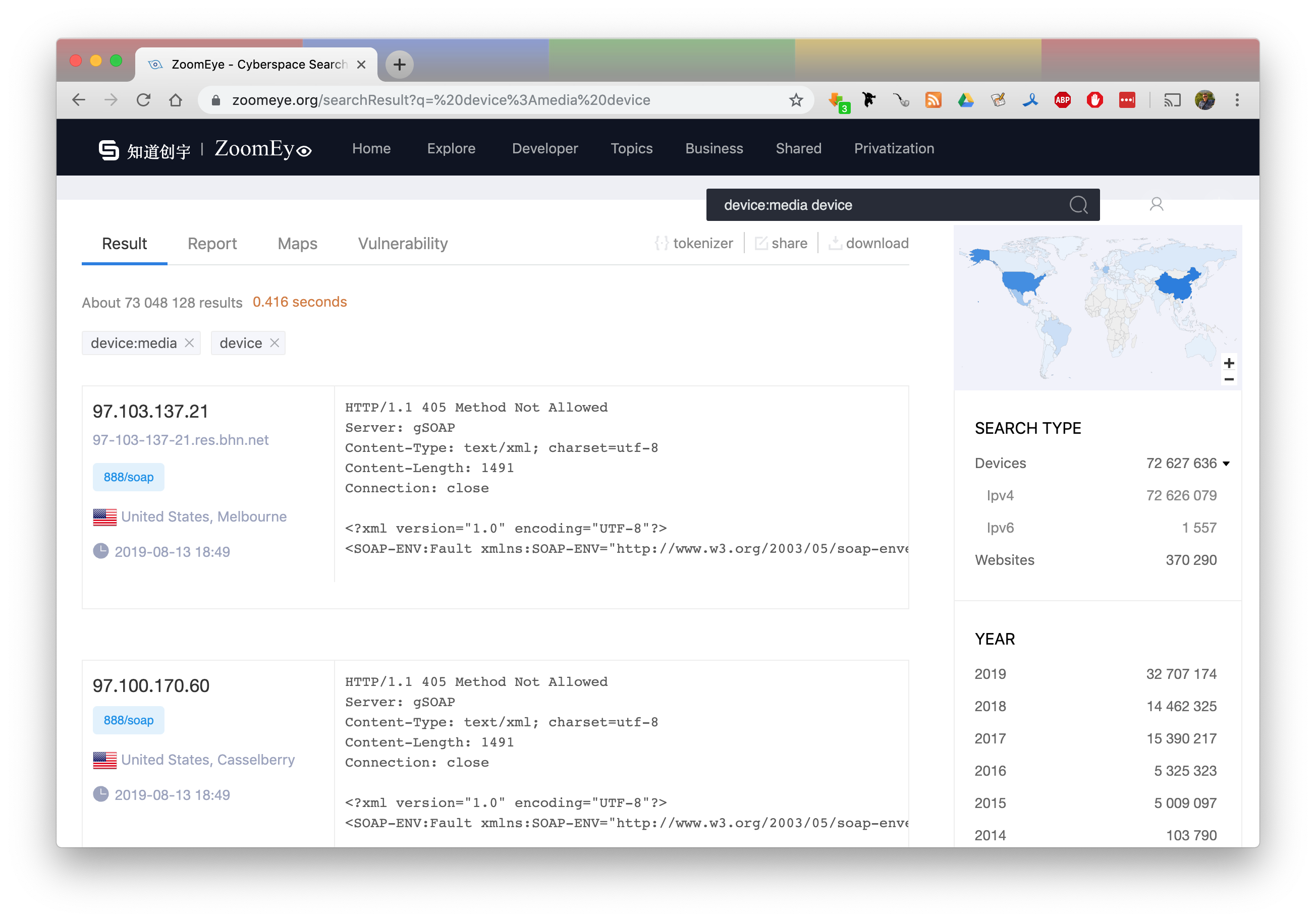

ZoomEye

Поисковый сервис по IoT. Поиск IP-камер — «device:media device».

Censys

Ещё один продвинутый сервис для поиска самых разных сетевых устройств. Запрос «metadata.manufacturer:«axis»» выведет список подключённых к интернету камер, выпущенных компанией Axis.

Главный поисковик планеты на высоте и в деле поиска IP-камер. Указав в строке поиска что-то типа «inurl:«viewerframe?mode=»» или «inurl:«videostream.cgi»», также можно получить список камер, доступных через интернет.

Эксплуатация уязвимостей

Разумеется, киберпреступники не занимаются ручным поиском багов. Всю чёрную работу выполняют скрипты, выбирающие из списка камеры, взлом которых принесёт финансовую выгоду. Например, можно создать ботнет для проведения заказных DDoS-атак или прямого вымогательства, как сделали авторы вредоноса Mirai, захватившего контроль над полумиллионом уязвимых устройств IoT по всему миру.

Создние ботнетов

Ботнет — это группа из нескольких компьютеров и/или устройств, объединённых под управлением одного или нескольких командных серверов. На устройства устанавливается специальный софт, который по команде из центра выполняет разные задачи. Это может быть рассылка спама, проксирование трафика, DDoS и даже майнинг криптовалюты.

Шантаж

Захват контроля над камерами и видеорекордерами даёт возможность наблюдать за частной жизнью людей, среди которых могут быть государственные деятели и просто известные личности. Публикация видео с их участием способна вызвать скандал и нанести ущерб репутации владельца, а значит, угроза обнародования — серьёзный мотив для требования выкупа.

Сокрытие преступлений

В фильмах часто показывают, как преступники подменяют видеопоток на камерах, чтобы ограбить банк или проникнуть на секретную базу. Казалось бы, с переходом на цифровые технологии подмена изображения должна стать невозможной, однако это не так. Чтобы подменить запись на IP-камере, достаточно

- получить RTSP-ссылку для камеры, поток с которой требуется подменить,

- используя эту ссылку, записать поток в видеофайл,

- воспроизвести записанный видеоряд в режиме потокового вещания,

- защититься от вторичной подмены потока.

Очевидно, что имея записанный видеофайл, можно сделать с ним массу интересного, например, убрать «лишние» фрагменты или добавить новые.

Отдельно стоит упомянуть современные интеллектуальные камеры с возможностью распознавания лиц. Такие системы успешно эксплуатируются в Китае, России и других странах.

В 2017 году журналист BBC выяснил, что для задержания преступника с использованием китайской системы распознавания лиц, достаточно всего семи минут.

В зависимости от реализации сопоставление изображения с эталонной базой данных может выполняться на специальном сервере или прямо на камере. Оба способа имеют свои преимущества и недостатки:

- камеры со встроенным распознаванием имеют более мощную аппаратную базу и поэтому стоят значительно дороже, чем обычные, но при этом они передают на сервер не видеопоток, а только метаданные с результатами распознавания;

- распознавание на сервере требует передачи всего видеопотока, а значит, требует более широкого канала связи и ограничивает количество камер, которые можно подключить, но при этом каждая камера стоит в разы дешевле.

С точки зрения эксплуатации в преступных целях оба варианта эквивалентны, поскольку хакеры могут:

- перехватить поток и подменить видеоданные,

- перехватить поток и подменить метаданные,

- взломать сервер распознавания и фальсифицировать изображения в эталонной базе,

- взломать камеру и модифицировать её софт, либо изменить настройки.

Таким образом, даже интеллектуальное распознавание не исключают возможности добиться ложного срабатывания системы, либо, наоборот, сделать так, чтобы преступник остался невидимым.

Как защититься

Обновляйте прошивки

Устаревшие прошивки с большой вероятностью содержат уязвимости, которыми могут воспользоваться хакеры, чтобы перехватить управление камерой или внедриться на хранилище видеоданных.

Включайте шифрование

Шифрование трафика между камерой и сервером защищает от MiTM-атак и перехвата учётных данных

Включайте OSD

Если ваши камеры не справляются с шифрованием, включите на них простановку даты и времени на видеозапись. Тогда подменить картинку станет труднее.

Фильтруйте IP

Ограничьте диапазон адресов, с которых можно подключиться к вашей системе видеонаблюдения. «Белые» списки и ACL ограничат свободу действий для злоумышленников.

Измените пароли по умолчанию

Пусть это будет первым действием при установке новых камер или монтаже системы.

Включите обязательную авторизацию

Даже если кажется, что на этапе настройки отсутствие авторизации упростит работу, включите её сразу.

Не выставляйте камеры в интернет

Подумайте, действительно ли вам требуется доступ к камерам видеонаблюдения через интернет. Если нет — пусть работают внутри локальной сети.