Информационная безопасность — постоянная борьба между атакующими и защитниками. По мере того, как эволюционируют инструменты атаки, вторые могут быть реализованы хакерами за считанные минуты, образовав неприемлемые бизнес-риски для “хакнутого” предприятия – особенно сегодня. Спрос есть: должно родиться и предложение. Не так давно наша команда провела ряд пилотов решения PT Network Attack Discovery в инфраструктурах заказчика. Делюсь результатами в этой статье.

Как мы пришли к тестированию PT NAD

В текущих реалиях не стоит вопрос о взломе или не взломе информационных систем, стоит вопрос насколько быстро выявим несанкционированную активность и с минимальными потерями восстановим работу, предотвратив критические риски бизнеса.

Хакеры могут проникнуть внутрь периметра организаций в том числе и с высоким уровнем зрелости, оснащенности и подготовленности. Здесь нам на помощь приходят продукты класса NTA (Network Traffic Analysis), к которым относится и PT NAD.

Решение захватывает и разбирает весь корпоративный сетевой трафик и выявляет активность внешних и внутренних нарушителей. Используя сырой трафик и метаданные, служба информационной безопасности может выявить компрометацию инфраструктуры, обнаружить следы хакер в сети, проводить расследования и собирать доказательную базу.

Почему мы выбрали PT NAD

Это система глубокого анализа сетевого трафика, которая выявляет атаки как на периметре, так и внутри сети. PT NAD определяет более 85 протоколов, из которых 30 наиболее распространённых разбираются до уровня L7. Разбор протоколов делает сеть прозрачной и помогает аналитикам SOC (Security Operation Center) выявить проблемы ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.

Система определяет скрытые угрозы – например, автоматическое обнаружение попыток злоумышленника проникнуть в сеть и их присутствие в инфраструктуре по множеству признаков. Причем это может быть как определение хакерского инструментария, так и передача данных на сервер атакующих.

Также среди критериев нашего выбора было то, что продукт повышает эффективность работы SOC. PT NAD дает аналитикам полную видимость сети, упрощает проверку гипотез, помогает восстановить хронологию атак и собрать доказательную базу, а также помогает оперативно найти подозрительные сессии, экспортировать и импортировать трафик.

Как работает система

Весь процесс анализа трафика и выявления инцидентов можно разделить на три этапа:

собирается и анализируется сетевой трафик: с помощью продукта разбираются сетевые протоколы, выявляются признаки атак и подозрительное поведение, формируются данные для записей о сессиях и атаках;

исходная копия трафика в виде файлов формата pcap передается во внутреннее хранилище системы, а записи о сессиях и атаках — во внутреннюю базу данных системы;

записи анализируются на предмет наличия известных индикаторов компрометации (IoC). В это время пользователь, в свою очередь, может запрашивать сохраненные данные из хранилища через веб-интерфейс.

Результаты пилотных проектов

Путем анализа выявили, что общее количество инцидентов, которое в среднем приходилось на одну организацию — 9,6 тыс., из которых атаки высокой опасности — 3,8 тыс., средней опасности — 5,0 тыс.

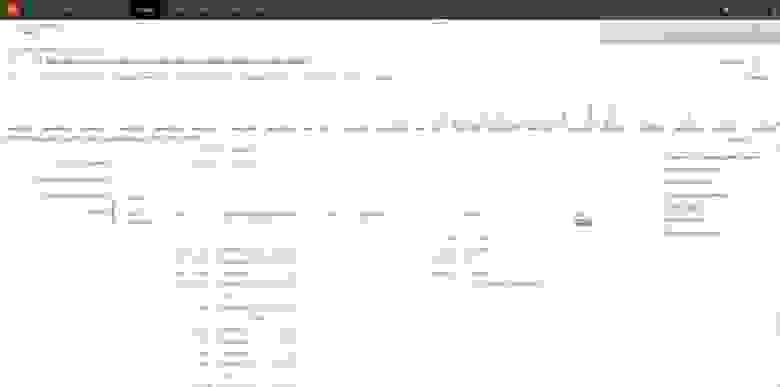

Среди часто выявленных сценариев — уязвимость CVE-2021-44228 в библиотеке Apache Log4j (Рис. 1, Рис. 2), или уязвимость удаленного выполнения кода (Remote Code Execution, RCE). Если злоумышленнику удается проэксплуатировать её на уязвимом сервере, то у него появляется возможность выполнить произвольный код и в перспективе получить полный контроль над атакуемой системой. Чтобы ее устранить, важно обновить программное обеспечение.

Следующий сценарий — обнаружение подключения к узлам сети TOR, исходящие из внутренней сети. Такая сетевая активность может быть следствием работы вредоносного ПО или действий злоумышленников, а сам TOR может использоваться для скрытой передачи конфиденциальных данных. Чтобы предотвратить такие сетевые подключения, нужно выполнять проверку узла с целью установки источника данной сетевой активности и организовывать разграничение прав локальных пользователей.

Другой сценарий атаки — обход политик межсетевого экрана (МСЭ). В частности, мы обнаруживали исходящий сетевой трафик на 53 порт, когда данные внутри пакетов не являлись DNS-запросами. Именно такую технику часто используют для обхода политик ограничения трафика, применённых на межсетевых экранах. Обычно исходящий трафик ограничивается несколькими портами (чаще всего 80, 443, 53), поэтому злоумышленники могут использовать их, чтобы пройти проверку на МСЭ. Эту активность порождает антивирус от китайской компании 360 Total Security. Предполагаю, так они передают зашифрованную телеметрию.

И еще одна атака, о которой стоит рассказать — использование библиотеки для работы с протоколом SSH. Например, мы зафиксировали использование библиотеки paramiko для языка python. Paramiko автоматизирует использование протокола SSHv2, обеспечивая как клиентский функционал, так и серверный. При этом мы знаем, что администраторы чаще всего используют готовые утилиты для удалённого администрирования по SSH.

В нашем же случае мы зафиксировали именно работу скрипта. Однозначно сказать нельзя легитимный ли это скрипт для администрирования или часть инфраструктуры нарушителя, например, часть SSH-туннеля. В таких случаях необходимо проводить расследование и проверять данную активность на легитимность на самом хосте.

Для меня PT NAD – в своем роде “рентген” трафика корпоративной сети, тот инструмент, от которого сложно будет спрятаться. Если в бесконечных забегах мы имеем классическую пару «хакеры (да или в принципе любые злоумышленники) – специалисты информационной безопасности», где вторые выполняют роль догоняющих, то при использовании такого рентгена уже можно будет бежать наравне, а при грамотно настроенных процессах ИБ и опережать злоумышленников, не давая им добегать до целей.