Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Представьте, что ваш рекрутер опубликовал в интернете вакансию администратора корпоративных внешних веб-ресурсов и выложил в ней детали о составе стека используемых компонентов вплоть до версий отдельных плагинов. Или же кто-то слил в сеть данные ваших клиентов, либо вы внезапно обнаружили, что подрядчик опубликовал в открытом доступе на Github бэкап сайта с валидными учетными данными к вашей СУБД. Всё это — опасности цифровых следов, которые компании оставляют в глобальной сети, пытаясь усилить свое присутствие и влияние в интернете. Чем быстрее и масштабнее организация осваивает онлайн, тем больше она приковывает к себе внимание злоумышленников, будь то киберпреступники или недобросовестные конкуренты, и тем выше для нее цифровые риски (Digital Risk).

Мы решили поделиться своим видением того, как управлять такими рисками в контексте кибербезопасности. Поскольку тема обширная, мы не станем пытаться объять необъятное в одном посте, а сделаем цикл из нескольких частей. Сегодня расскажем о том, что представляет собой процесс Digital Risk Protection, и разберем одну из его составляющих — мониторинг цифровых следов.

Цифровые риски нельзя назвать каким-либо принципиально новым вызовом для служб информационной безопасности. Но развитие социальных сетей и Dark Web подталкивает ИБ-специалистов всё чаще выходить за рамки периметровой защиты и обращать свой взор на внешнюю сторону баррикад. Встретить цифровые угрозы во всеоружии поможет Digital Risk Protection (DRP). Это проактивная стратегия противодействия внешним угрозам, в основе которой лежит мониторинг цифрового следа организации в различных сегментах интернета.

Отправной точкой процесса DRP считается «Цифровой след» (Digital footprint), то есть совокупность данных о действиях субъекта в цифровом пространстве. Это те самые примеры, с которых мы начали эту статью. Цифровые следы могут быть активными и пассивными. К первым относится информация, размещенная компанией преднамеренно, как в примере с вакансией с излишними деталями об используемом технологическом стеке. Вторые можно разбить на два типа: информация, опубликованная компанией непреднамеренно, например, если кто-то из коллег открыл порты в интернет, и опубликованная третьими лицами — та же размещенная злоумышленниками клиентская база данных, или выложенный подрядчиком в открытый доступ на GitHub бэкап сайта.

При организации процесса DRP службе безопасности необходимо сделать акцент на мониторинге пассивного цифрового следа как менее управляемого со стороны организации, но в то же время нельзя недооценивать опасность активного цифрового следа.

DRP идет рука об руку с данными киберразведки, то есть Threat Intelligence (TI). В некоторых организациях процесс DRP даже частично или полностью реализуется как часть TI-стратегии. Несмотря на различия этих процессов, по нашему мнению, не столь важно, в какой парадигме реализуется DRP. Главным критерием успешности будет именно качество его выполнения. К тому же бизнесу будет гораздо понятнее, зачем инвестировать в отдельные DRP-направления, чем отдельные компоненты TI.

Процессы DRP и TI. Источник: securityboulevard.com

DRP включает в себя три основные процедуры: мониторинг (обнаружение), аналитику и реагирование (смягчение). Обнаружение — это основа всего процесса, именно на этом этапе необходимо определиться с ответами на три ключевых вопроса: что, где и как искать?

Для начала стоит создать список информации или цифровых активов, подверженных наибольшему риску. Это могут быть любые объекты в цифровой форме, принадлежащие или относящиеся к организации. При составлении такого списка необходимо учитывать сферу деятельности компании, её основные бизнес-функции и используемые технологии.

Для большей структурированности удобно разделить активы на три типа:

В качестве источника для поиска нужно рассматривать все три части интернета: Open/Surface Web, Deep Web и Dark Web.

Различные сегменты интернета. Источник: wikimedia.org

Спойлер «Три части интернета»

Open/Surface Web — индексируемая часть интернета, доступная для поиска через стандартные поисковые системы.

Deep Web — неиндексируемая часть интернета, доступная для поиска через стандартные поисковые системы. В ней расположено в несколько раз больше информации, чем в Open Web.

Dark Web — неиндексируемая часть интернета, доступна через специализированное ПО.

Где именно в них искать цифровые следы, представляющие наибольшую угрозу? По нашему опыту, стоит охватить все области, в которых можно найти цифровые активы или элементы цифрового следа организации. В отдельных случаях источники информации могут скрываться за определенным технологическим решением.

Итак, вот как может выглядеть список общих источников информации:

На этом этапе нужно перейти к непосредственному сбору информации, представляющей интерес для последующего анализа. Условно существуют два метода получения информации: с применением автоматизированных инструментов и без их использования.

«Ручной» поиск не означает, что необходимо выделить человека, который днями и ночами будет анализировать выбранные источники данных. Ключевая особенность метода в том, что основным источником информации будут сотрудники организации. В первую очередь необходимо подключить к DRP-процессу отделы маркетинга и HR, то есть специалистов, которые напрямую взаимодействуют с «внешним миром». Выстраивание прозрачного процесса взаимодействия для получения информации о потенциально мошеннических сайтах и негативных обсуждениях в социальных сетях не потребует больших затрат и при этом может принести пользу как никакое другое решение.

Без использования автоматизированных средств поиска цифрового следа практически невозможно организовать процесс DRP на должном уровне. Для этих целей можно использовать как платные, так и бесплатные инструменты. Помимо качества получаемой информации, важно обратить внимание на возможность интеграции. Как минимум необходимо настроить почтовые уведомления, оптимальным вариантом будет интеграция инструментов мониторинга с решениями, используемыми для создания единой точки входа для получения информации об инцидентах.

Применение общедоступных автоматизированных инструментов для поиска цифрового следа позволяет посмотреть на организацию со стороны злоумышленника. ИБ-специалистам важно понимать техники и приемы, применяемые атакующими на этапе разведки, то есть в процессе сбора информации. Для этого полезно изучить матрицу MITRE ATT&CK, а именно части Reconnaissance (Разведка) и Resource Development (Разработка ресурсов), которые ранее входили в отдельный домен PRE-ATT&CK. Эти инструменты помогут выстроить перманентный процесс сбора разведывательной информации, что позволит покрыть часть техник этапа разведки или как минимум быть со злоумышленником в равных условиях.

Основное преимущество платных инструментов заключается в удобстве использования, более широкой накопленной базе и возможности легкой интеграции с существующими решениями. По нашему опыту, некоторые источники информации будет сложно покрыть без использования платных средств. Яркий тому пример — мониторинг Dark Web.

На полностью «ручной» контроль присутствия компании в интернете ИБ-специалистам попросту не хватит часов в сутках. Для ускорения и упрощения поиска цифровых следов появился целый рынок решений и услуг Digital Risk Protection (DRP). Его целевая аудитория, говорят в Gartner, вырастет в ближайшие пять лет до 10% — с 1% в 2020 году. Решения класса обеспечивают видимость различных сегментов сети для выявления потенциальных угроз и предоставляют контекстную информацию об участниках этих угроз, тактиках и процессах, используемых для проведения противоправных действий. Поставщики таких решений в основном предоставляют доступ к веб-порталу, который агрегирует информацию о цифровом присутствии организации. Продукты DRP, как правило, поддерживают интеграцию с различными средствами защиты и позволяют минимизировать затраты на аналитику и реагирование.

Один из способов выбрать DRP-решение — обратиться к MSSP. В этом случае можно реализовать «под ключ» множество уникальных и сложных запросов без необходимости поиска и тестирования инструментов, а также содержания команды аналитиков.

Для нас, как MSSP, отправной точкой в поиске инструментов и создании кастомных решений являлось определение основных DRP-направлений, интересных рынку. По нашему мнению, такими направлениями являются:

провести самостоятельный анализ рынка, протестировать отобранные инструменты, выполнить интеграцию с существующими ИБ/ИТ системами (SIEM, ticketing/IRP системой) и т.п.

Подход в поиске инструментов для организации, выполняющей данный процесс самостоятельно, будет отличаться, так как задачи, стоящие перед ними, являются более конкретными.

Оптимальным вариантом будет придерживаться следящей глобальной стратегии:

OSINT-инструменты в чистом виде рассматриваются в первую очередь как средства обогащения информации, проведения комплексных расследований, но в отдельных случаях и при отсутствии готовых решений их можно использовать как средства мониторинга или ситуационной осведомленности.

Перечислим популярные общедоступные инструменты (в отдельных случаях условно бесплатные) и решения, которые можно использовать для мониторинга цифрового следа организации:

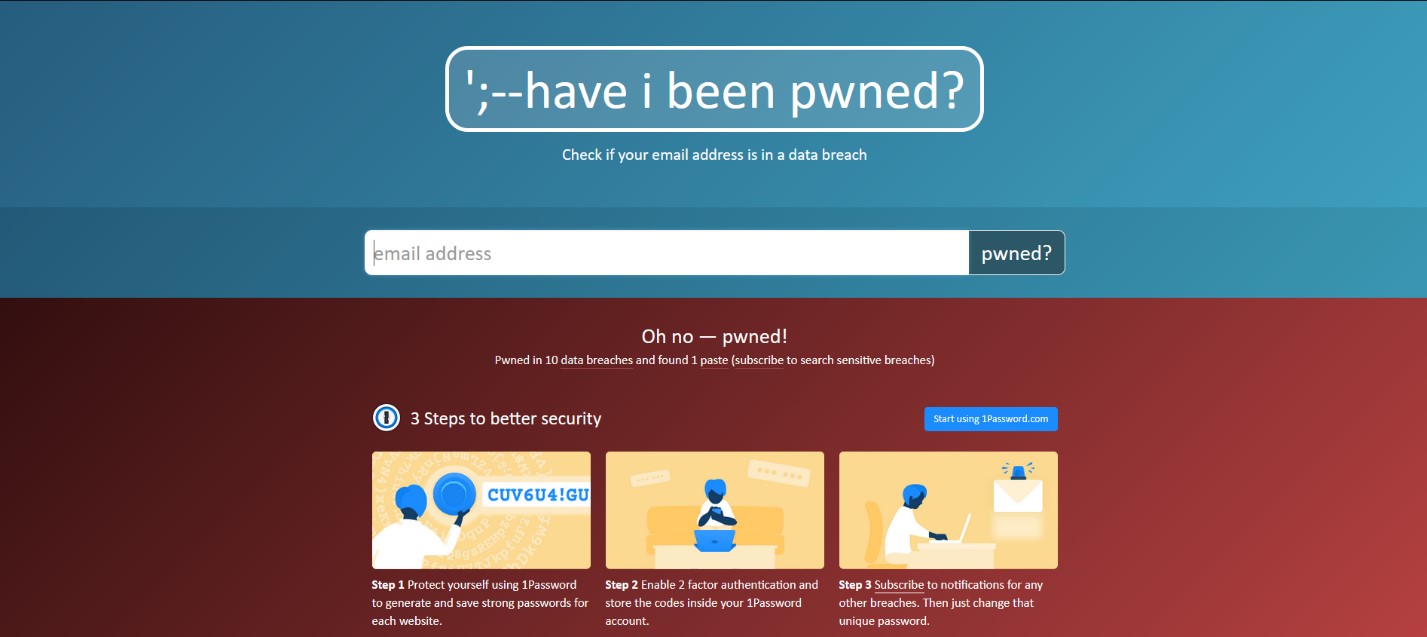

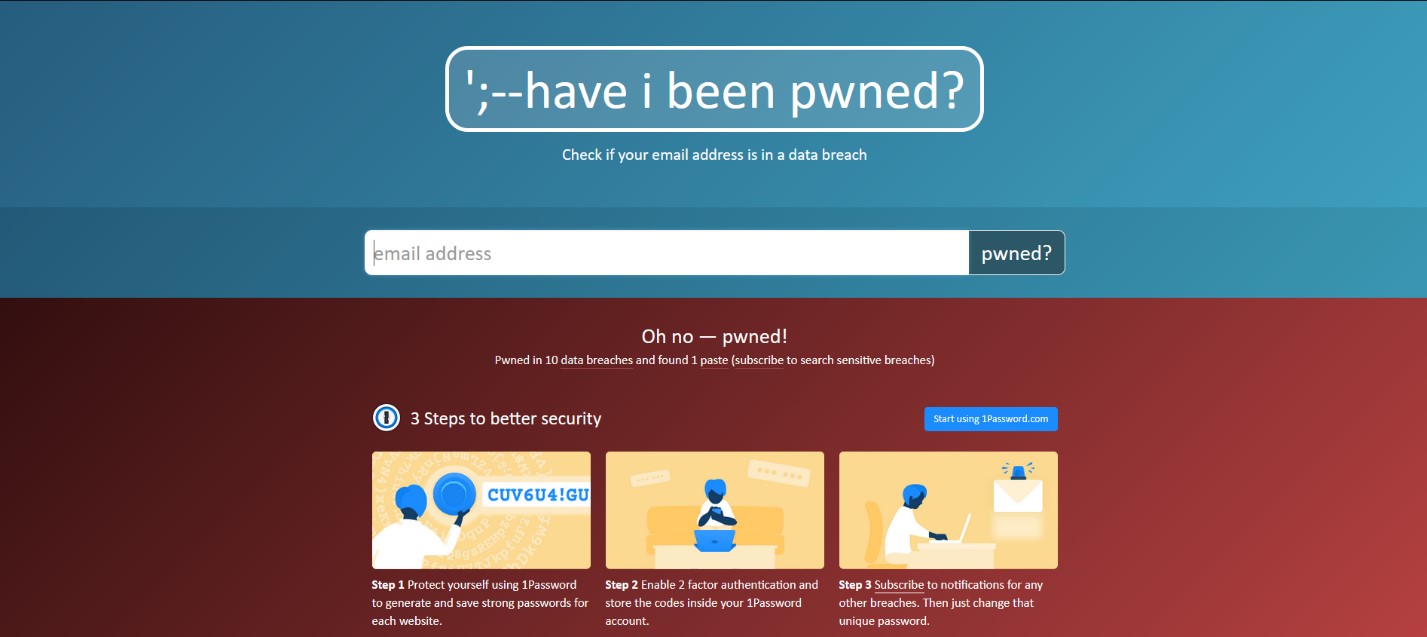

Have I Been Pwned — сервис, позволяющий получить информацию о факте компрометации учетных данных с возможностью реализации мониторинга доменного имени (при подтверждении прав на его владение). Наличие/появление в базе учетной записи сотрудника еще не говорит о факте компрометации. При использовании в организации сложных и часто меняющихся паролей вероятность его использования сотрудником значительно снижается. В любом случае, факт наличия учетных записей сотрудников в общедоступных базах является веской причиной пересмотреть политику осведомленности информационной безопасности.

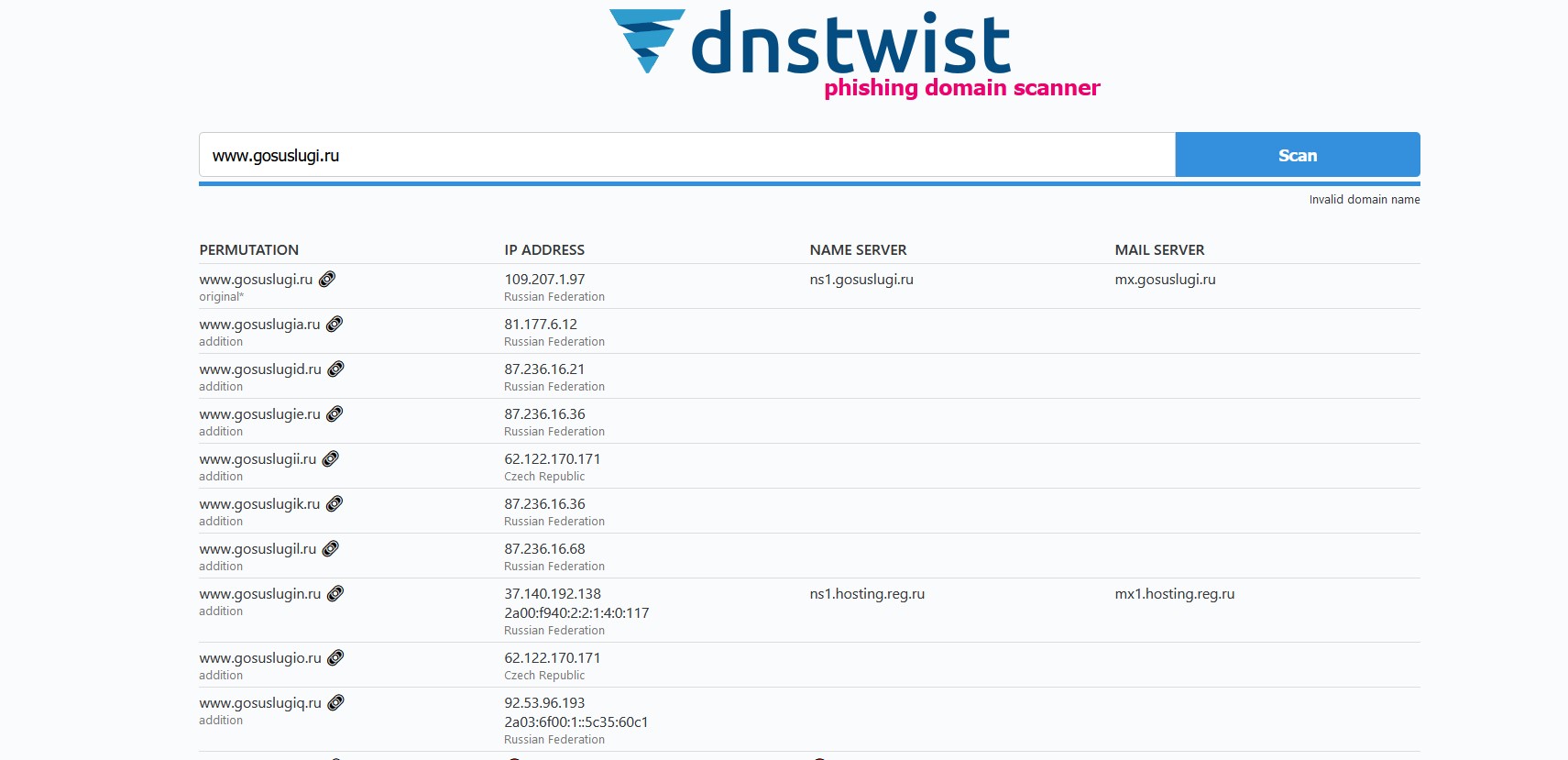

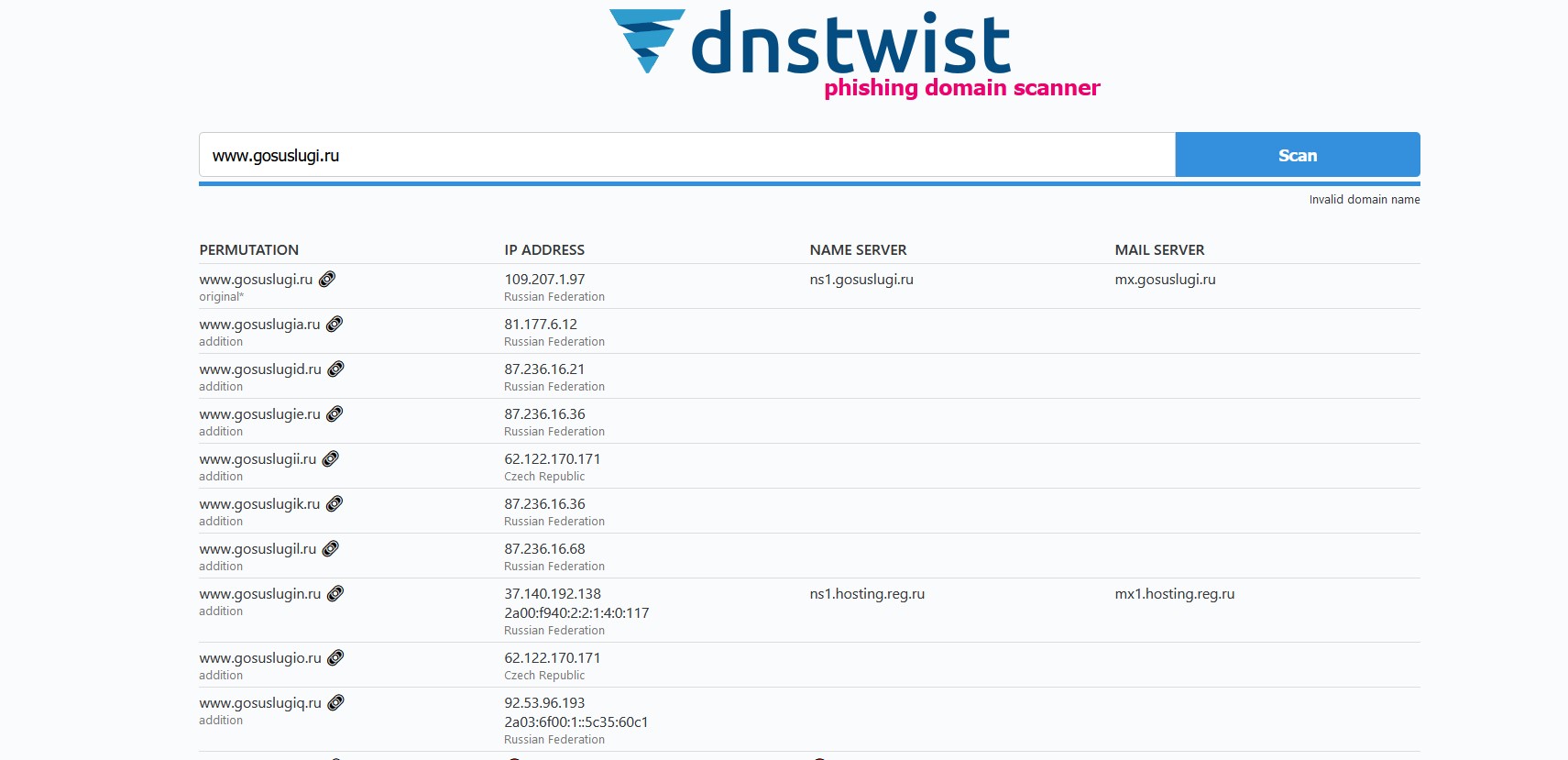

С помощью инструментов поиска похожих доменных имен можно получать актуальную информацию о фактах киберсквоттинга, мошенничества, планирующихся целевых/фишинговых кампаниях. Примером инструмента подобного рода является dnstwist (https://github.com/elceef/dnstwist, dnstwist.it).

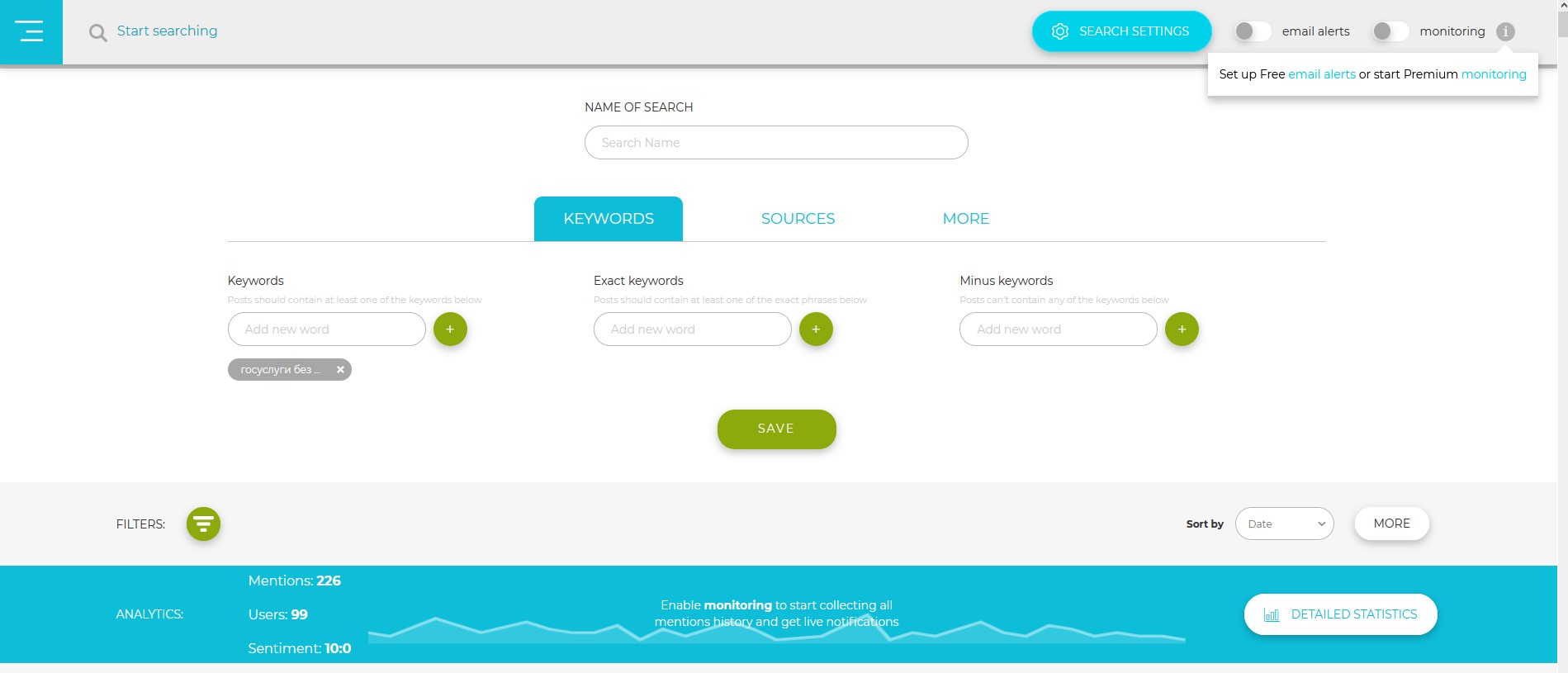

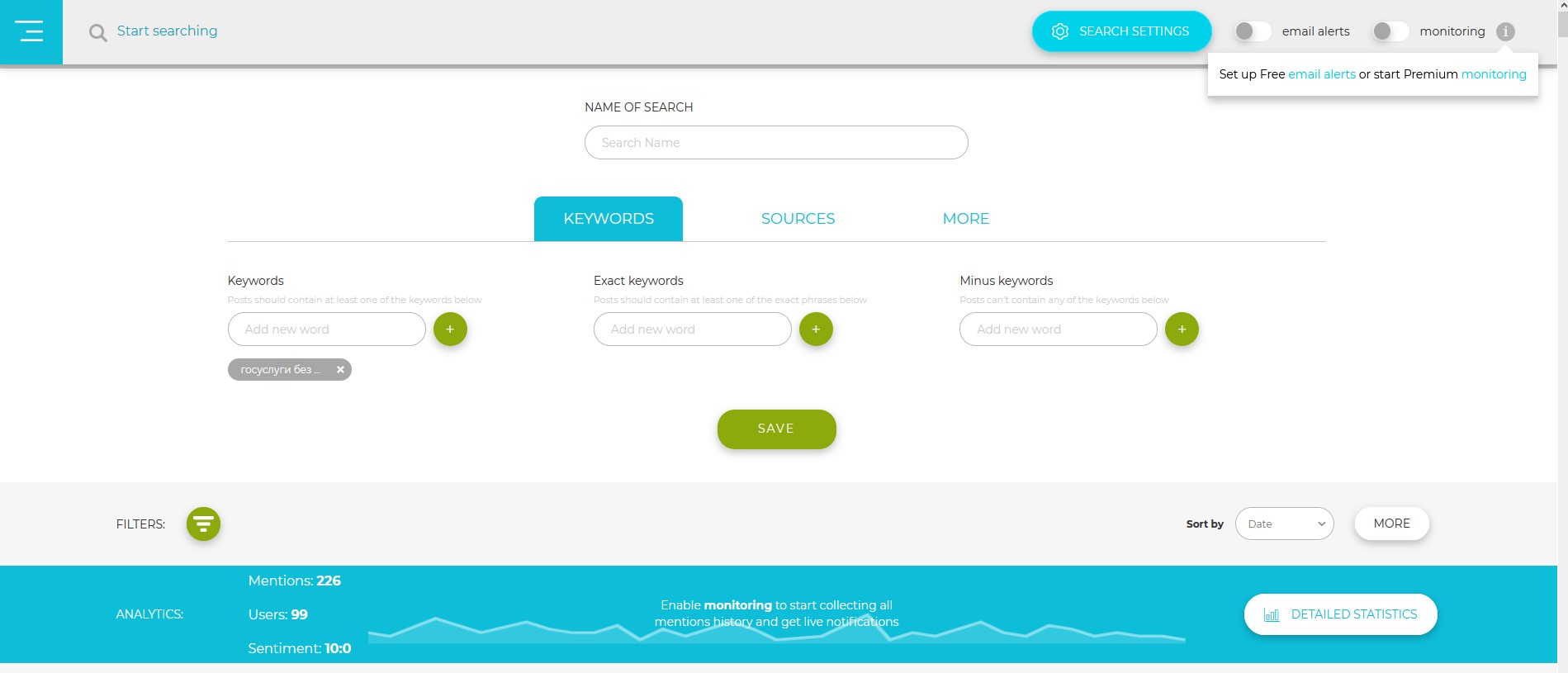

В рамках реализации стратегии Brand Protection необходимо проводить мониторинг социальных сетей, мобильных приложений, поисковой выдачи на предмет наличия мошеннических действий. Для таких целей можно использовать специализированные инструменты для мониторинга интернет пространства. Примером такого инструмента является Social Searcher.

Подобного рода инструменты могут покрыть не только маркетинговые потребности, но и стать отличным решением выявления неправомерных действий, отражающихся на репутации/прибыли компании. В отдельных случаях количество предложений/стоимость услуги может стать одной из метрик эффективности отдела информационной безопасности (то же самое можно отнести к предложениям в darkweb).

К сожалению, не все инструменты, находящиеся в свободном доступе, могут покрыть необходимые источники информации (специфичные для российского рынка) — в таком случае можно использовать бесплатные фреймворки для веб-краулинга (Scrapy, BeautifulSoup), позволяющие автоматизировано собирать необходимую информацию из веб-страниц для последующего анализа. При должном уровне автоматизации можно проводить анализ поисковой выдачи, социальных медиа, GitHub на предмет наличия следов компрометации, мошеннических действий. Уже реализованные краулеры можно найти на github.com, применив «навыки гуглежа».

Как никогда актуальным является мониторинг GitHub на предмет наличия «чувствительной» информации. С данной задачей отлично справляется gitGraber. Данный инструмент характеризует не только гибкость в настройках, но и предусмотренную интеграцию с Discord, Slack, Telegram.

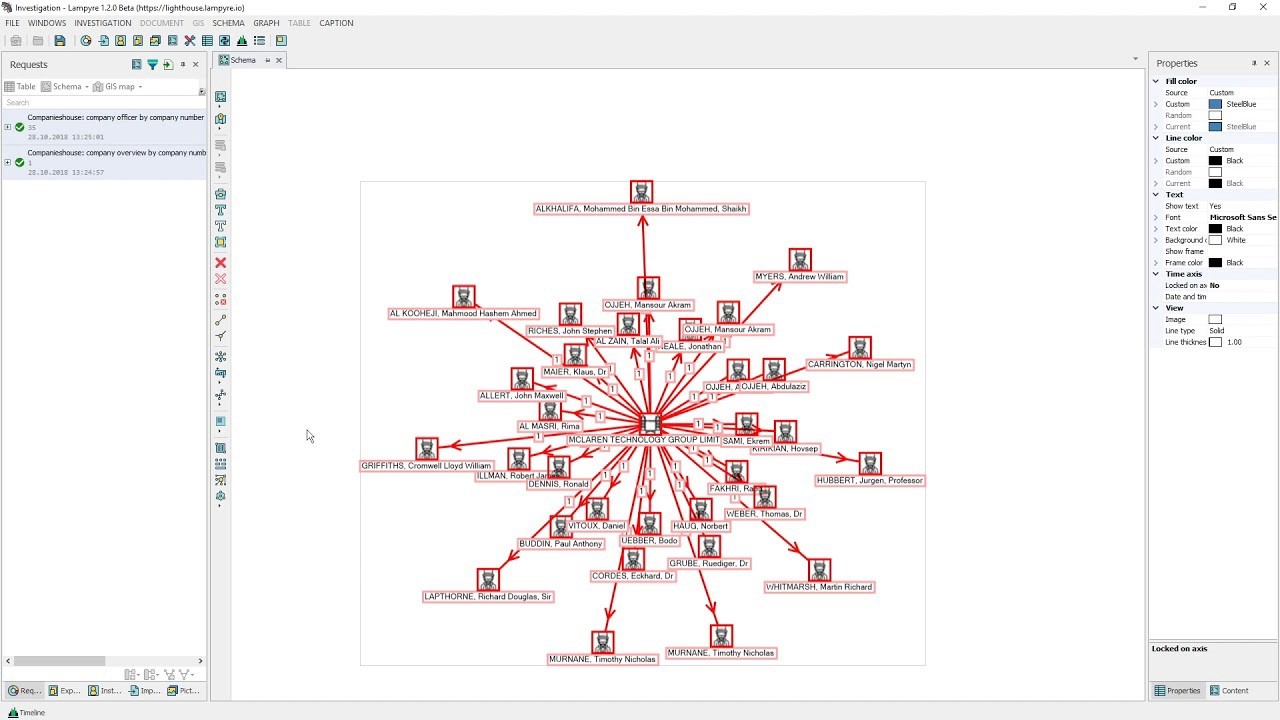

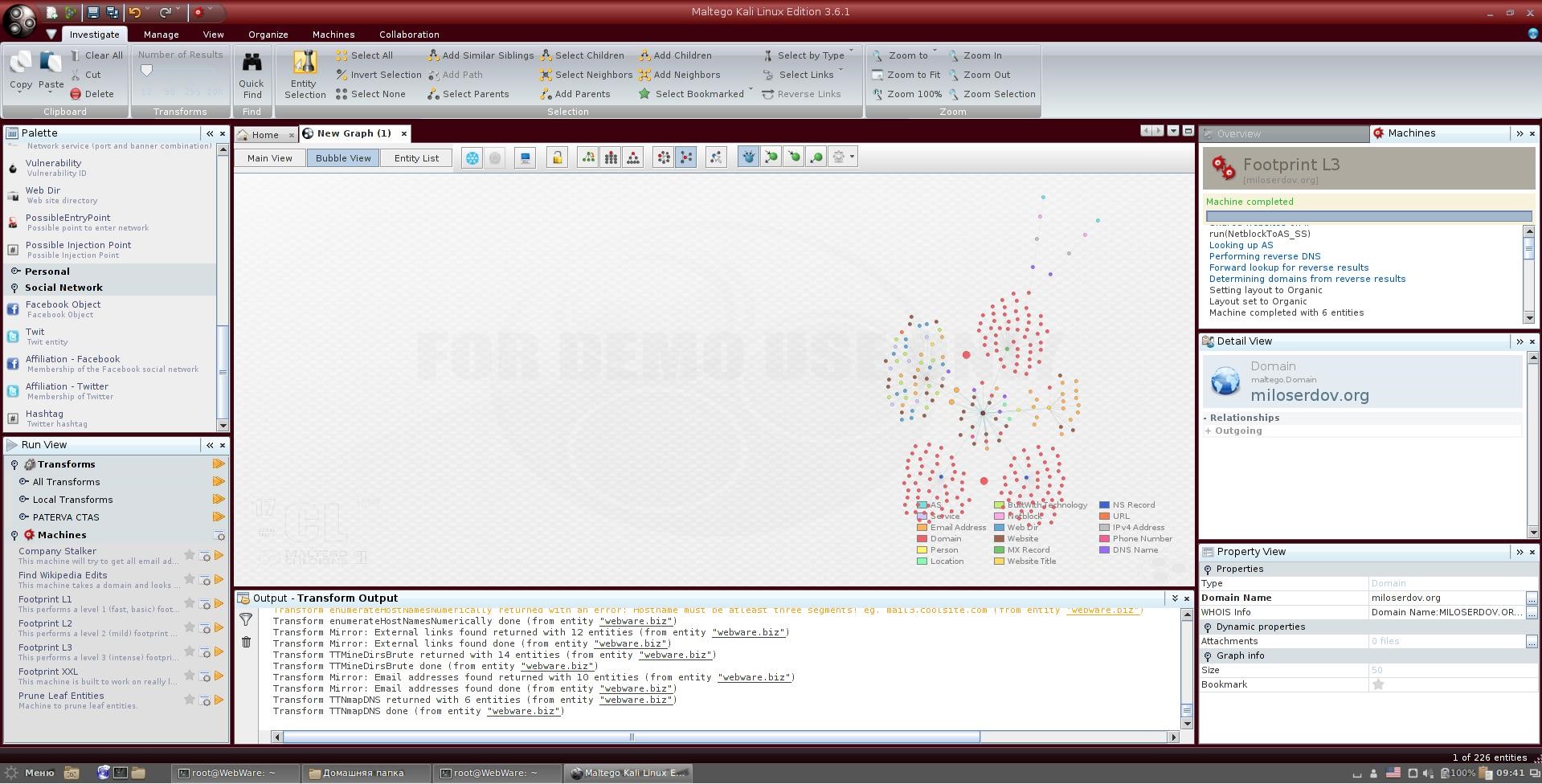

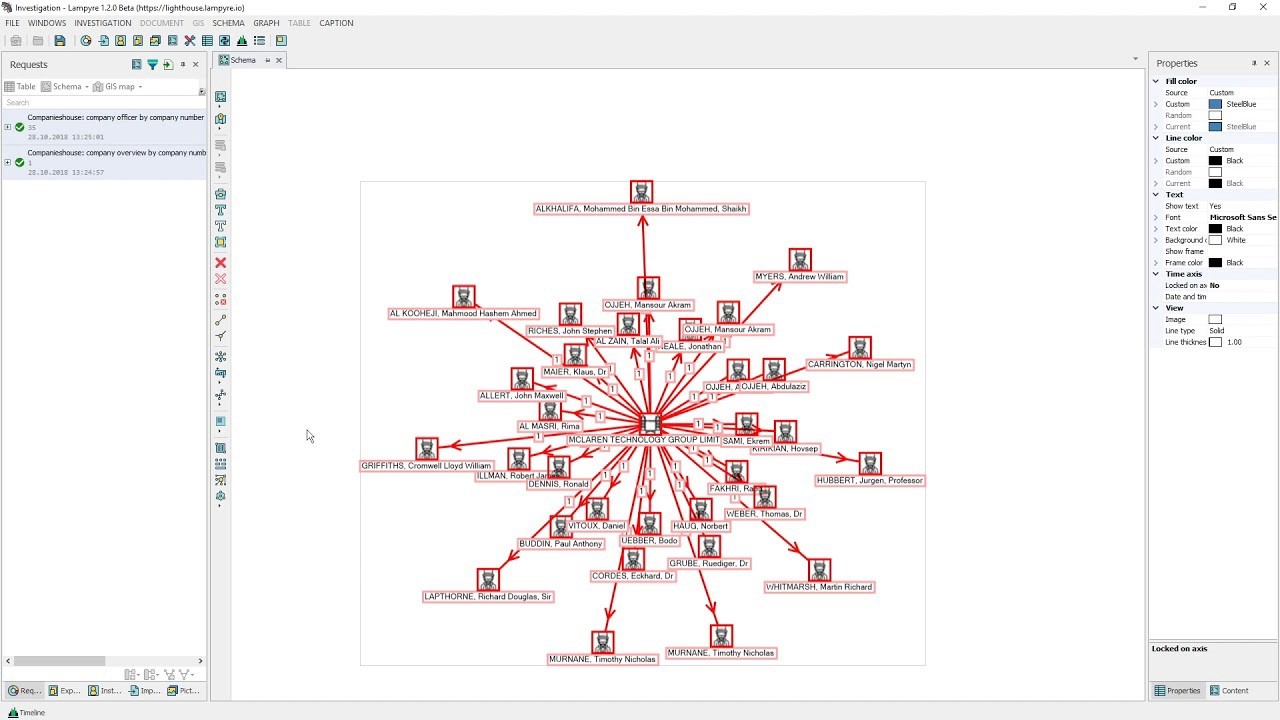

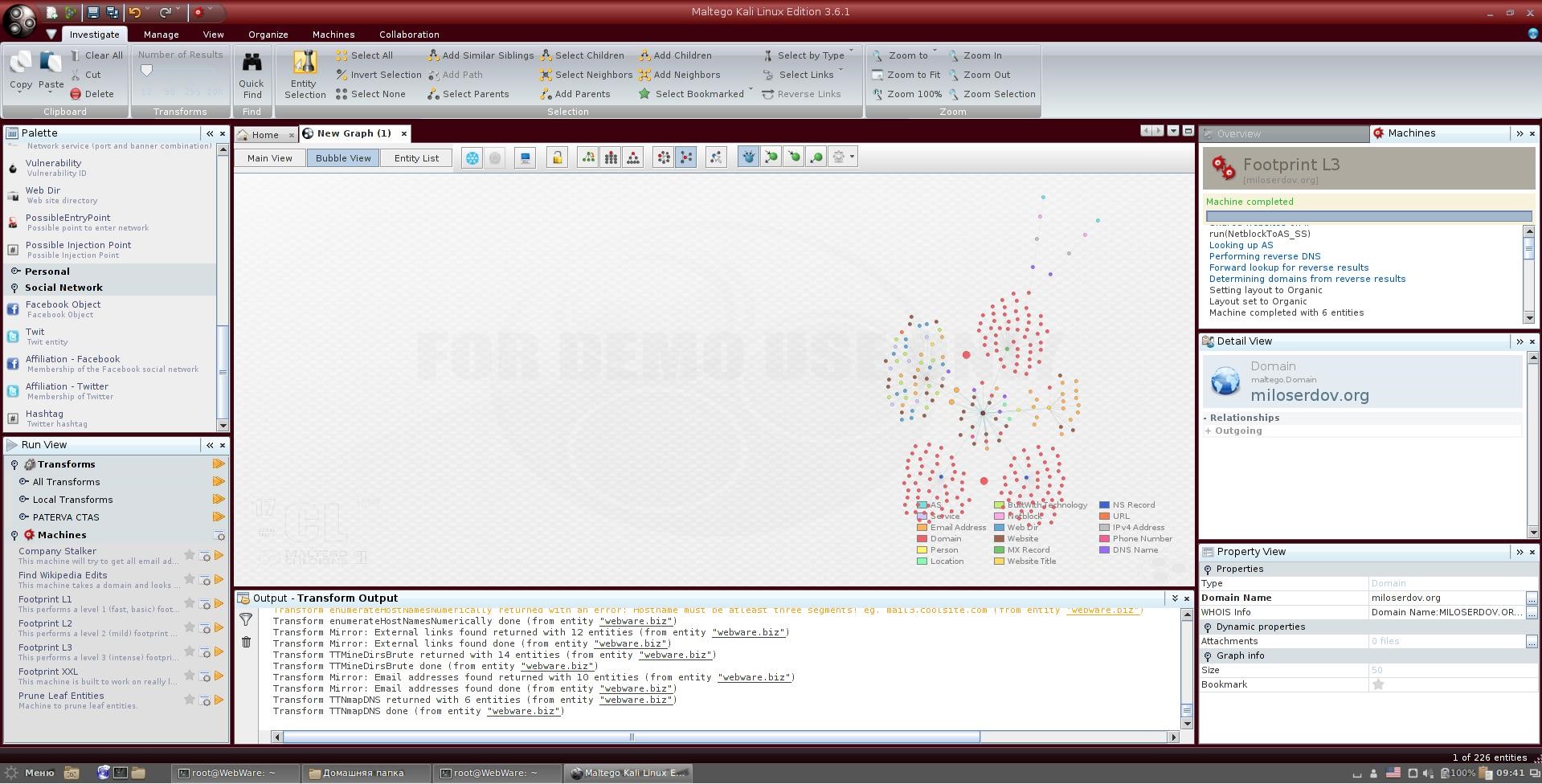

Для автоматизации сбора информации в рамках проведения расследования, построения и анализа связей между различными субъектами и объектами популярными инструментами являются Maltego и Lampyre. Данные инструменты позволяют визуализировать агрегированные данные из различных открытых и закрытых источников. Сравнение данных продуктов выходит за рамки данной статьи, однако можем сказать, что при определенных преимуществах Maltego в Lampyre имеется больше российского контекста, более прозрачная система ценообразования (отсутствие Transforms — дополнительные функции, расширяющие возможности продукта), возможность покупки платной версии на территории РФ.

Конечно, это не является окончательным списком всевозможных инструментов для организации отдельных частей процесса DRP. Для поиска бесплатных инструментов мониторинга рекомендуем обратиться к многочисленным статьям на тему «Инструментов OSINT», множество телеграм-каналов обсуждают различные приемы и техники получения информации об организации. Одним из вариантов поиска бесплатных инструментов является обращение к онлайн-репозиторию GitHub. Выполнив поиск в топиках по ключевым словам «typosquatting», «Osint» и т.п., можно найти большое количество инструментов, которые применимы для покрытия обозначенных источников информации.

Обязательно рекомендуем ознакомиться с замечательным «Справочником по инструментам и ресурсам OSINT», расположенным по адресу i-intelligence.eu/uploads/public-documents/OSINT_Handbook_2020.pdf, в котором вы с большой вероятностью найдете подходящий инструмент для реализации своей конкретной задачи.

О том, как подойти к процессу аналитики цифровых угроз и выстроить процесс реагирования, расскажем в следующий раз.

До скорой встречи!

Автор: Игорь Фиц, аналитик Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет»

Мы решили поделиться своим видением того, как управлять такими рисками в контексте кибербезопасности. Поскольку тема обширная, мы не станем пытаться объять необъятное в одном посте, а сделаем цикл из нескольких частей. Сегодня расскажем о том, что представляет собой процесс Digital Risk Protection, и разберем одну из его составляющих — мониторинг цифровых следов.

Что такое Digital Risk Protection

Цифровые риски нельзя назвать каким-либо принципиально новым вызовом для служб информационной безопасности. Но развитие социальных сетей и Dark Web подталкивает ИБ-специалистов всё чаще выходить за рамки периметровой защиты и обращать свой взор на внешнюю сторону баррикад. Встретить цифровые угрозы во всеоружии поможет Digital Risk Protection (DRP). Это проактивная стратегия противодействия внешним угрозам, в основе которой лежит мониторинг цифрового следа организации в различных сегментах интернета.

Отправной точкой процесса DRP считается «Цифровой след» (Digital footprint), то есть совокупность данных о действиях субъекта в цифровом пространстве. Это те самые примеры, с которых мы начали эту статью. Цифровые следы могут быть активными и пассивными. К первым относится информация, размещенная компанией преднамеренно, как в примере с вакансией с излишними деталями об используемом технологическом стеке. Вторые можно разбить на два типа: информация, опубликованная компанией непреднамеренно, например, если кто-то из коллег открыл порты в интернет, и опубликованная третьими лицами — та же размещенная злоумышленниками клиентская база данных, или выложенный подрядчиком в открытый доступ на GitHub бэкап сайта.

При организации процесса DRP службе безопасности необходимо сделать акцент на мониторинге пассивного цифрового следа как менее управляемого со стороны организации, но в то же время нельзя недооценивать опасность активного цифрового следа.

DRP идет рука об руку с данными киберразведки, то есть Threat Intelligence (TI). В некоторых организациях процесс DRP даже частично или полностью реализуется как часть TI-стратегии. Несмотря на различия этих процессов, по нашему мнению, не столь важно, в какой парадигме реализуется DRP. Главным критерием успешности будет именно качество его выполнения. К тому же бизнесу будет гораздо понятнее, зачем инвестировать в отдельные DRP-направления, чем отдельные компоненты TI.

Процессы DRP и TI. Источник: securityboulevard.com

В поисках цифрового следа: мониторинг

DRP включает в себя три основные процедуры: мониторинг (обнаружение), аналитику и реагирование (смягчение). Обнаружение — это основа всего процесса, именно на этом этапе необходимо определиться с ответами на три ключевых вопроса: что, где и как искать?

Что искать?

Для начала стоит создать список информации или цифровых активов, подверженных наибольшему риску. Это могут быть любые объекты в цифровой форме, принадлежащие или относящиеся к организации. При составлении такого списка необходимо учитывать сферу деятельности компании, её основные бизнес-функции и используемые технологии.

Для большей структурированности удобно разделить активы на три типа:

Где искать?

В качестве источника для поиска нужно рассматривать все три части интернета: Open/Surface Web, Deep Web и Dark Web.

Различные сегменты интернета. Источник: wikimedia.org

Спойлер «Три части интернета»

Open/Surface Web — индексируемая часть интернета, доступная для поиска через стандартные поисковые системы.

Deep Web — неиндексируемая часть интернета, доступная для поиска через стандартные поисковые системы. В ней расположено в несколько раз больше информации, чем в Open Web.

Dark Web — неиндексируемая часть интернета, доступна через специализированное ПО.

Где именно в них искать цифровые следы, представляющие наибольшую угрозу? По нашему опыту, стоит охватить все области, в которых можно найти цифровые активы или элементы цифрового следа организации. В отдельных случаях источники информации могут скрываться за определенным технологическим решением.

Итак, вот как может выглядеть список общих источников информации:

- Поисковые системы

- Социальные медиа (социальные сети, мессенджеры)

- Элементы внешней инфраструктуры

- Отраслевые и криминальные форумы

- Сайты объявлений о вакансиях

- Dark web (I2P, ToR и т. п.)

- Специализированные базы данных

Как искать?

На этом этапе нужно перейти к непосредственному сбору информации, представляющей интерес для последующего анализа. Условно существуют два метода получения информации: с применением автоматизированных инструментов и без их использования.

«Ручной» поиск не означает, что необходимо выделить человека, который днями и ночами будет анализировать выбранные источники данных. Ключевая особенность метода в том, что основным источником информации будут сотрудники организации. В первую очередь необходимо подключить к DRP-процессу отделы маркетинга и HR, то есть специалистов, которые напрямую взаимодействуют с «внешним миром». Выстраивание прозрачного процесса взаимодействия для получения информации о потенциально мошеннических сайтах и негативных обсуждениях в социальных сетях не потребует больших затрат и при этом может принести пользу как никакое другое решение.

Без использования автоматизированных средств поиска цифрового следа практически невозможно организовать процесс DRP на должном уровне. Для этих целей можно использовать как платные, так и бесплатные инструменты. Помимо качества получаемой информации, важно обратить внимание на возможность интеграции. Как минимум необходимо настроить почтовые уведомления, оптимальным вариантом будет интеграция инструментов мониторинга с решениями, используемыми для создания единой точки входа для получения информации об инцидентах.

Применение общедоступных автоматизированных инструментов для поиска цифрового следа позволяет посмотреть на организацию со стороны злоумышленника. ИБ-специалистам важно понимать техники и приемы, применяемые атакующими на этапе разведки, то есть в процессе сбора информации. Для этого полезно изучить матрицу MITRE ATT&CK, а именно части Reconnaissance (Разведка) и Resource Development (Разработка ресурсов), которые ранее входили в отдельный домен PRE-ATT&CK. Эти инструменты помогут выстроить перманентный процесс сбора разведывательной информации, что позволит покрыть часть техник этапа разведки или как минимум быть со злоумышленником в равных условиях.

Основное преимущество платных инструментов заключается в удобстве использования, более широкой накопленной базе и возможности легкой интеграции с существующими решениями. По нашему опыту, некоторые источники информации будет сложно покрыть без использования платных средств. Яркий тому пример — мониторинг Dark Web.

Выбираем инструменты для мониторинга

На полностью «ручной» контроль присутствия компании в интернете ИБ-специалистам попросту не хватит часов в сутках. Для ускорения и упрощения поиска цифровых следов появился целый рынок решений и услуг Digital Risk Protection (DRP). Его целевая аудитория, говорят в Gartner, вырастет в ближайшие пять лет до 10% — с 1% в 2020 году. Решения класса обеспечивают видимость различных сегментов сети для выявления потенциальных угроз и предоставляют контекстную информацию об участниках этих угроз, тактиках и процессах, используемых для проведения противоправных действий. Поставщики таких решений в основном предоставляют доступ к веб-порталу, который агрегирует информацию о цифровом присутствии организации. Продукты DRP, как правило, поддерживают интеграцию с различными средствами защиты и позволяют минимизировать затраты на аналитику и реагирование.

Выбор инструментов через сервис-провайдера

Один из способов выбрать DRP-решение — обратиться к MSSP. В этом случае можно реализовать «под ключ» множество уникальных и сложных запросов без необходимости поиска и тестирования инструментов, а также содержания команды аналитиков.

Для нас, как MSSP, отправной точкой в поиске инструментов и создании кастомных решений являлось определение основных DRP-направлений, интересных рынку. По нашему мнению, такими направлениями являются:

- Защита бренда (Brand Protection) — обнаружение мошеннических ресурсов (фишинговых доменов, страниц в социальных сетях, мобильных приложений и т.п.), использующих бренд организации с целью выполнения противоправных действия. Хотели бы отметить, что защита бренда в контексте процесса DRP — это в первую очередь про кибербезопасность, а не мониторинг негативных комментариев и повышение узнаваемости бренда. Данные аспекты деятельности необходимо транслировать на профильные отделы, например, маркетинг, с привлечением специалистов аналитического отдела, для подтверждения факта целенаправленной информационной компании против организации, проведения расследований.

- Мониторинг конфиденциальных данных (Sensitive Data Monitoring) — обнаружение следов «чувствительной информации» в различных сегментах сети Интернет (Open/Deep/Dark web), относящихся к деятельности организации.

- Мониторинг активов (Assets monitoring) — обнаружение и мониторинг внешних активов организации, связанных с непосредственной инфраструктурой (хосты, порты, сертификаты).

- OSINT — сбор и анализ информации из открытых источников с целью обогащения инцидентов, полученных в рамках DRP-процесса, формирования первоначального цифрового ландшафта организации, проведения аналитики и комплексного расследования.

Самостоятельный выбор решений

провести самостоятельный анализ рынка, протестировать отобранные инструменты, выполнить интеграцию с существующими ИБ/ИТ системами (SIEM, ticketing/IRP системой) и т.п.

Подход в поиске инструментов для организации, выполняющей данный процесс самостоятельно, будет отличаться, так как задачи, стоящие перед ними, являются более конкретными.

Оптимальным вариантом будет придерживаться следящей глобальной стратегии:

- в случае необходимости реализации комплексной задачи, затрагивающей все направления, оптимальным решением будет использование DRP-решения как основного инструмента мониторинга внешних источников;

- в случае необходимости покрытия отдельных направлений использовать:

- специализированные системы мониторинга (Dark Web monitoring tools, Brand protection tools, External asset monitoring tools, Data leakage detection tools и т.п.)

- Open source (в том числе OSINT-инструменты)

OSINT-инструменты в чистом виде рассматриваются в первую очередь как средства обогащения информации, проведения комплексных расследований, но в отдельных случаях и при отсутствии готовых решений их можно использовать как средства мониторинга или ситуационной осведомленности.

Обзор общедоступных инструментов

Перечислим популярные общедоступные инструменты (в отдельных случаях условно бесплатные) и решения, которые можно использовать для мониторинга цифрового следа организации:

Have I Been Pwned — сервис, позволяющий получить информацию о факте компрометации учетных данных с возможностью реализации мониторинга доменного имени (при подтверждении прав на его владение). Наличие/появление в базе учетной записи сотрудника еще не говорит о факте компрометации. При использовании в организации сложных и часто меняющихся паролей вероятность его использования сотрудником значительно снижается. В любом случае, факт наличия учетных записей сотрудников в общедоступных базах является веской причиной пересмотреть политику осведомленности информационной безопасности.

С помощью инструментов поиска похожих доменных имен можно получать актуальную информацию о фактах киберсквоттинга, мошенничества, планирующихся целевых/фишинговых кампаниях. Примером инструмента подобного рода является dnstwist (https://github.com/elceef/dnstwist, dnstwist.it).

В рамках реализации стратегии Brand Protection необходимо проводить мониторинг социальных сетей, мобильных приложений, поисковой выдачи на предмет наличия мошеннических действий. Для таких целей можно использовать специализированные инструменты для мониторинга интернет пространства. Примером такого инструмента является Social Searcher.

Подобного рода инструменты могут покрыть не только маркетинговые потребности, но и стать отличным решением выявления неправомерных действий, отражающихся на репутации/прибыли компании. В отдельных случаях количество предложений/стоимость услуги может стать одной из метрик эффективности отдела информационной безопасности (то же самое можно отнести к предложениям в darkweb).

К сожалению, не все инструменты, находящиеся в свободном доступе, могут покрыть необходимые источники информации (специфичные для российского рынка) — в таком случае можно использовать бесплатные фреймворки для веб-краулинга (Scrapy, BeautifulSoup), позволяющие автоматизировано собирать необходимую информацию из веб-страниц для последующего анализа. При должном уровне автоматизации можно проводить анализ поисковой выдачи, социальных медиа, GitHub на предмет наличия следов компрометации, мошеннических действий. Уже реализованные краулеры можно найти на github.com, применив «навыки гуглежа».

Как никогда актуальным является мониторинг GitHub на предмет наличия «чувствительной» информации. С данной задачей отлично справляется gitGraber. Данный инструмент характеризует не только гибкость в настройках, но и предусмотренную интеграцию с Discord, Slack, Telegram.

Для автоматизации сбора информации в рамках проведения расследования, построения и анализа связей между различными субъектами и объектами популярными инструментами являются Maltego и Lampyre. Данные инструменты позволяют визуализировать агрегированные данные из различных открытых и закрытых источников. Сравнение данных продуктов выходит за рамки данной статьи, однако можем сказать, что при определенных преимуществах Maltego в Lampyre имеется больше российского контекста, более прозрачная система ценообразования (отсутствие Transforms — дополнительные функции, расширяющие возможности продукта), возможность покупки платной версии на территории РФ.

Конечно, это не является окончательным списком всевозможных инструментов для организации отдельных частей процесса DRP. Для поиска бесплатных инструментов мониторинга рекомендуем обратиться к многочисленным статьям на тему «Инструментов OSINT», множество телеграм-каналов обсуждают различные приемы и техники получения информации об организации. Одним из вариантов поиска бесплатных инструментов является обращение к онлайн-репозиторию GitHub. Выполнив поиск в топиках по ключевым словам «typosquatting», «Osint» и т.п., можно найти большое количество инструментов, которые применимы для покрытия обозначенных источников информации.

Обязательно рекомендуем ознакомиться с замечательным «Справочником по инструментам и ресурсам OSINT», расположенным по адресу i-intelligence.eu/uploads/public-documents/OSINT_Handbook_2020.pdf, в котором вы с большой вероятностью найдете подходящий инструмент для реализации своей конкретной задачи.

О том, как подойти к процессу аналитики цифровых угроз и выстроить процесс реагирования, расскажем в следующий раз.

До скорой встречи!

Автор: Игорь Фиц, аналитик Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет»