Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Главным событием осени 2020 года в нашей компании стала конференция GIS DAYS. Мы уже рассказывали вам о содержании ее пленарной сессии – здесь, а теперь готовы познакомить с обзором профессиональной секции PRO1. Наш материал кратко раскроет темы докладов специалистов, выступивших в рамках секции PRO1 и расскажет о тенденциях в аудите информационной безопасности, тестировании на проникновение и организации защищенных удаленных доступов в компании.

Сессия длилась без малого 3 часа, но специально для читателей Хабра мы уместили все самое интересное в 15 минут.

Начнем с занимательной статистики от Positive Technologies.

Менеджер по продвижению продуктов компании Positive Technologies Кирилл Черкинский, ссылаясь на статистику пентестов, проведенных компанией в 2020 году, рассказал, что 9 из 10 атак на «внешний периметр» организации заканчиваются успешным проникновением злоумышленников в корпоративную сеть. Хакерам на это требуется всего 4 дня, а вот на обнаружение таких фактов специалистам необходимо от 70 до 200 дней. Более того, 71% проникновений не потребовали от хакеров особой квалификации, а это значит, что число таковых, по всей видимости, будет расти – интересная пища для размышлений, а точнее для действий.

Подробнее о докладе – здесь.

На помощь всем, кто беспокоится за информационную безопасность своей компании, приходит один из инструментов обеспечения ИБ – тестирование на проникновение (пентест). Если вы до сих пор по какой-либо причине не воспользовались данным инструментом, то главный специалист группы архитектурных решений защиты ИТ-инфраструктуры компании «Газинформсервис» Дмитрий Овчинников советует к нему присмотреться. Особенно актуальным он окажется для тех, кто уже выстроил систему защиты и хочет проверить ее на устойчивость. В рамках тестирования специалисты проведут необходимый сбор информации, моделирование угроз (поиск точек входа), анализ и эксплуатацию уязвимостей, пост-эксплуатацию и сформируют понятный для заказчика отчет, описывающий найденные уязвимости. Не стоит торопиться с выводами, если вас не «взломали». Как правило, это свидетельствует о том, что на данный момент информационная безопасность организации находится на высоком уровне. Однако, это не повод успокаиваться, злоумышленники постоянно совершенствуют свою технику, поэтому специалисты ИБ рекомендую проводить пентесты на регулярной основе.

Интересно? Подробнее – здесь.

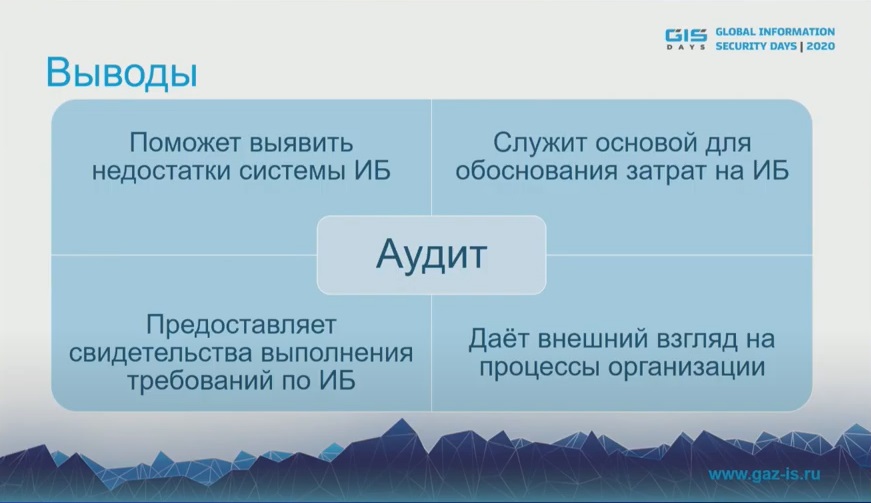

Еще один процесс, без которого не обойтись в новой реальности – аудит информационной безопасности. Если вы не глубоко знакомы с этим вопросом, то могли подумать, что аудит направлен на выявление максимального количества недостатков системы, но это не совсем так. Начальник отдела информационных технологий департамента проектирования компании «Газинформсервис» Сергей Коловангин утверждает, что аудит предназначен для поиска доказательств, что необходимые мероприятия проводятся, и призван помочь заказчикам в выполнении поставленных целей ИБ. По мнению эксперта, эта процедура будет интересна как начинающим специалистам ИБ (ведь ее результаты дадут возможность глубже погрузиться во все процессы компании в области информационной безопасности), так и опытным сотрудникам крупной компании, так как процедура поможет провести глубинный анализ системы, а также разобраться со сложной документацией, руками привлеченных специалистов. Для руководителя организации вовремя проведенный аудит поможет избежать множества вопросов и опасений, например, перед сертификацией системы менеджмента ИБ. Аудит можно реализовывать при помощи различных программных решений. Например, с использованием SafeERP и Efros Config Inspector. Проведенный аудит предоставит подробную информацию о состоянии информационной безопасности компании и поможет своевременно выявить недостатки работы системы. Подробнее о результатах, которые может принести аудит, на слайде ниже.

Интересно? Подробнее – здесь.

Следующий блок конференции был посвящен способам обнаружения аномалий в работе различных систем, обзору решений, позволяющих ускорить разработку и внедрение обновлений продуктов в области ИБ и способам контроля за работой сотрудников, находящихся на удаленке.

Рост количества сотрудников, работающих за пределами офиса, массовый доступ к корпоративным ресурсам через незащищенные каналы, – все эти процессы стали настоящим вызовом для специалистов по информационной безопасности. В то же время компании начали больше внимания уделять вопросам цифровой грамотности сотрудников. О том, как современные программные решения помогут сохранить необходимый уровень информационной безопасности, при переводе сотрудников на режим удаленной работы рассказал генеральный директор компании StaffCop Дмитрий Кандыбович.

Разработка компании – платформа мониторинга Staffcop предназначена для обеспечения информационной безопасности и улучшения эффективности работы организаций и предприятий. Имеет клиент-серверную архитектуру и благодаря настраиваемой системе фильтров, оповещений и записи событий позволяет практически моментально обнаружить утечку данных или злонамеренное вторжение, выявить источник и определить все обстоятельства инцидента. Программное обеспечение способно осуществлять контроль за действиями пользователей с установленным агентом. Все манипуляции, производимые на компьютере, записываются и помещаются в архив, который при необходимости может существенно помочь в расследовании возможного инцидента.

Интересно? Подробнее – здесь.

Продолжая тему контроля работы пользователей, мы не обошли вниманием вопросы поведенческой аналитики. Архитектор решений ArcSight компании Micro Focus Вячеслав Тупиков рассказал о продукте, который позволяет проводить поведенческую аналитику пользователей для выявления внутренних угроз. Необходимость создания таких разработок обусловлена тем, что активности, относящиеся к внутренним угрозам, часто выглядят нормальными, когда лишены контекста, в котором произошли. Для выявления таких угроз и нужны программы, способные анализировать поведение конкретного пользователя и определять, что характерно для его поведения, а что является аномалией. Ниже представлен алгоритм работы продукта компании по выявлению аномалий в поведении пользователей.

Спикер отметил, что данная разработка будет особенно интересна тем компаниям, которые уже выстроили у себя SOC (Security Operation Center), в ядре которого есть SIEM (Security Information and Event Management), и понимают, что традиционные методы SIEM недостаточны, чтобы детектировать все виды угроз.

Интересно подробнее ознакомиться с докладом? Запись полного выступления – здесь.

Система управления баз данных необходима подавляющему большинству компаний, а обеспечение ее безопасности – одна из приоритетных задач специалистов ИБ и сегодня этот вопрос стоит достаточно остро. Как решить его максимально эффективно? Ответы в докладах спикеров.

Ведущий менеджер — руководитель разработки СУБД Jatoba компании «Газинформсервис» Денис Рожков рассказал о том, какие преимущества есть у платных версий СУБД перед open source решениями. Например, в СУБД Jatoba осуществлена обфускация исходного кода процедуры функций, реализованная в виде отдельной функциональности. Также преимуществами продукта являются: возможность проводить сопровождение учетных записей в системе управления базами данных; встроенный аудит действий пользователей в системе; опция, позволяющая просматривать журнал событий безопасности; ограничение доступа привилегированных пользователей к определенным категориям данных. Последняя из приведенных опций является одной из отличительных черт продукта и реализуется при помощи модуля Jatoba data vault. Именно такая надстройка над ролевой политикой ограничивает права привилегированных пользователей не позволяет им редактировать или удалять определенную информацию из базы данных.

Подробнее о вопросе – здесь.

Продолжая разговор об обеспечении безопасности СУБД, спикеры затронули тему криптографической защиты данных. Руководитель департамента развития технологий компании «Аладдин Р.Д.» Денис Суховей рассказал о разработке, основная задача которой – защита данных от возможных утечек, копирования, хищений. Одной из отличительных черт данного ПО является возможность маскирования данных. Благодаря этой функции всем неавторизованным пользователям в приложении будет показана маска (некоторое сгенерированное значение) защищаемых данных, а для авторизованных – отображена подлинная информация.

Подробнее о разработке компании можно узнать в докладе – здесь.

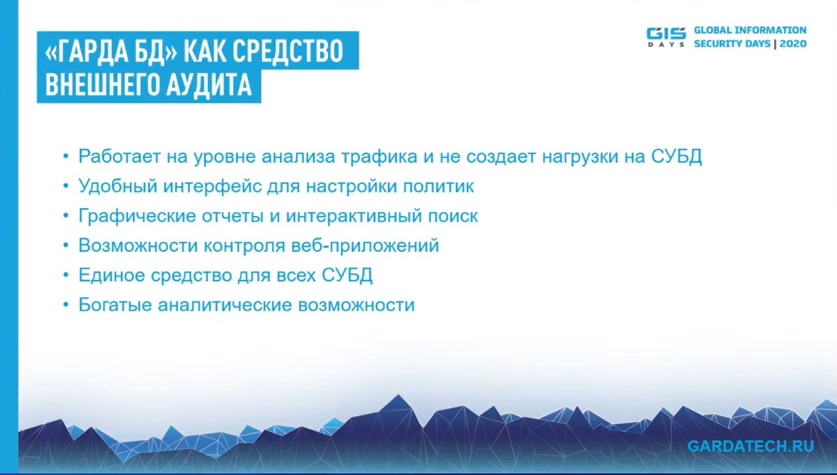

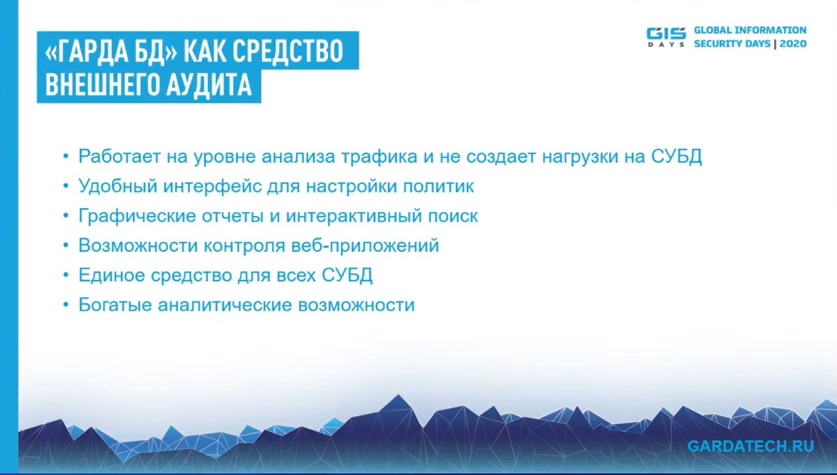

В заключении темы защиты данных в СУБД – краткое ревью доклада руководителя технического сопровождения клиентов компании «Гарда технологии» Дмитрия Горлянского. Дмитрий рассказал о решении, являющимся одним из инструментов внешнего аудита доступа к базам данных. Объяснять необходимость привлечения внешнего подрядчика для проведения подобных работ мы не будем, скажем только о принципах функционирования продукта. Информация представлена на рисунке ниже.

Хотите глубже погрузиться в тему? Смотрите – здесь.

В завершении обзора сессии PRO1 мы расскажем о взглядах на импортозамещение и способах ускорения процесса разработки и передачи готовых решений в области ИБ заказчикам.

Руководитель отдела технического консалтинга компании «С-Терра» Андрей Шпаков в своем докладе осветил проблему скорости разработки и лицензирования решений в области ИБ. По мнению спикера, чтобы скорость разработки новых версий успевала за потребностями рынка, стоит использовать свободно распространяемое ПО внутри сертифицированного программно-аппаратного комплекса и оказывать полноценную техническую поддержку такого решения.

Подробнее о том, как реализована эта идея в компании «С-Терра», можно узнать – здесь.

Ведущий менеджер по работе с партнерами компании UserGate, Иван Чернов рассказал о реализации процессов импортозамещения в области ИБ. Главная задача, которую сейчас решает импортозамещение, по мнению Ивана, – это завоевание доверия клиентов к отечественным платформам. Процессы, которые сейчас идут в области сертификации продуктов могут привести к следующим последствиям: с 1 января 2021 года возможен отзыв всех сертификатов ФСТЭК выше 6-го уровня у тех производителей, которые не предоставят исходные коды на инспекцию на территории Российской Федерации; с 1 января 2022 года сертификата могут лишиться все производители межсетевых экранов, использующих сторонние аппаратные платформы.

Что с этим делать? Предложения от спикера на слайде ниже.

Хотите узнать, как компания UserGate работает в направлении импортозамещения, какие решения они готовы предложить заказчикам? Смотрите выступление – здесь.

Резюмируя все выступления в рамках сессии PRO1, дадим несколько советов тем, кто беспокоится об информационной безопасности компании: следите за своевременным обновлением ПО, регулярно проводите тестирование на проникновение, анализ защищенности веб-приложений и аудит защищенности компании, анализируйте трафик и храните его для расследований инцидентов, проверяйте и повышайте уровень цифровой гигиены сотрудников, доверяйте решение технических задач только профессионалам.

В ближайшее время мы опубликуем еще два обзора сессий PRO2 и PRO3 конференции GIS DAYS 2020. Следите за новостями компании «Газинформсервис» и не забывайте подписываться на наш YouTube-канал.

Сессия длилась без малого 3 часа, но специально для читателей Хабра мы уместили все самое интересное в 15 минут.

Начнем с занимательной статистики от Positive Technologies.

Менеджер по продвижению продуктов компании Positive Technologies Кирилл Черкинский, ссылаясь на статистику пентестов, проведенных компанией в 2020 году, рассказал, что 9 из 10 атак на «внешний периметр» организации заканчиваются успешным проникновением злоумышленников в корпоративную сеть. Хакерам на это требуется всего 4 дня, а вот на обнаружение таких фактов специалистам необходимо от 70 до 200 дней. Более того, 71% проникновений не потребовали от хакеров особой квалификации, а это значит, что число таковых, по всей видимости, будет расти – интересная пища для размышлений, а точнее для действий.

Подробнее о докладе – здесь.

Аудит и пентест – традиционные способы контроля уровня ИБ

На помощь всем, кто беспокоится за информационную безопасность своей компании, приходит один из инструментов обеспечения ИБ – тестирование на проникновение (пентест). Если вы до сих пор по какой-либо причине не воспользовались данным инструментом, то главный специалист группы архитектурных решений защиты ИТ-инфраструктуры компании «Газинформсервис» Дмитрий Овчинников советует к нему присмотреться. Особенно актуальным он окажется для тех, кто уже выстроил систему защиты и хочет проверить ее на устойчивость. В рамках тестирования специалисты проведут необходимый сбор информации, моделирование угроз (поиск точек входа), анализ и эксплуатацию уязвимостей, пост-эксплуатацию и сформируют понятный для заказчика отчет, описывающий найденные уязвимости. Не стоит торопиться с выводами, если вас не «взломали». Как правило, это свидетельствует о том, что на данный момент информационная безопасность организации находится на высоком уровне. Однако, это не повод успокаиваться, злоумышленники постоянно совершенствуют свою технику, поэтому специалисты ИБ рекомендую проводить пентесты на регулярной основе.

Интересно? Подробнее – здесь.

Еще один процесс, без которого не обойтись в новой реальности – аудит информационной безопасности. Если вы не глубоко знакомы с этим вопросом, то могли подумать, что аудит направлен на выявление максимального количества недостатков системы, но это не совсем так. Начальник отдела информационных технологий департамента проектирования компании «Газинформсервис» Сергей Коловангин утверждает, что аудит предназначен для поиска доказательств, что необходимые мероприятия проводятся, и призван помочь заказчикам в выполнении поставленных целей ИБ. По мнению эксперта, эта процедура будет интересна как начинающим специалистам ИБ (ведь ее результаты дадут возможность глубже погрузиться во все процессы компании в области информационной безопасности), так и опытным сотрудникам крупной компании, так как процедура поможет провести глубинный анализ системы, а также разобраться со сложной документацией, руками привлеченных специалистов. Для руководителя организации вовремя проведенный аудит поможет избежать множества вопросов и опасений, например, перед сертификацией системы менеджмента ИБ. Аудит можно реализовывать при помощи различных программных решений. Например, с использованием SafeERP и Efros Config Inspector. Проведенный аудит предоставит подробную информацию о состоянии информационной безопасности компании и поможет своевременно выявить недостатки работы системы. Подробнее о результатах, которые может принести аудит, на слайде ниже.

Интересно? Подробнее – здесь.

Следующий блок конференции был посвящен способам обнаружения аномалий в работе различных систем, обзору решений, позволяющих ускорить разработку и внедрение обновлений продуктов в области ИБ и способам контроля за работой сотрудников, находящихся на удаленке.

Вызовы режима удаленной работы

Рост количества сотрудников, работающих за пределами офиса, массовый доступ к корпоративным ресурсам через незащищенные каналы, – все эти процессы стали настоящим вызовом для специалистов по информационной безопасности. В то же время компании начали больше внимания уделять вопросам цифровой грамотности сотрудников. О том, как современные программные решения помогут сохранить необходимый уровень информационной безопасности, при переводе сотрудников на режим удаленной работы рассказал генеральный директор компании StaffCop Дмитрий Кандыбович.

Разработка компании – платформа мониторинга Staffcop предназначена для обеспечения информационной безопасности и улучшения эффективности работы организаций и предприятий. Имеет клиент-серверную архитектуру и благодаря настраиваемой системе фильтров, оповещений и записи событий позволяет практически моментально обнаружить утечку данных или злонамеренное вторжение, выявить источник и определить все обстоятельства инцидента. Программное обеспечение способно осуществлять контроль за действиями пользователей с установленным агентом. Все манипуляции, производимые на компьютере, записываются и помещаются в архив, который при необходимости может существенно помочь в расследовании возможного инцидента.

Интересно? Подробнее – здесь.

Продолжая тему контроля работы пользователей, мы не обошли вниманием вопросы поведенческой аналитики. Архитектор решений ArcSight компании Micro Focus Вячеслав Тупиков рассказал о продукте, который позволяет проводить поведенческую аналитику пользователей для выявления внутренних угроз. Необходимость создания таких разработок обусловлена тем, что активности, относящиеся к внутренним угрозам, часто выглядят нормальными, когда лишены контекста, в котором произошли. Для выявления таких угроз и нужны программы, способные анализировать поведение конкретного пользователя и определять, что характерно для его поведения, а что является аномалией. Ниже представлен алгоритм работы продукта компании по выявлению аномалий в поведении пользователей.

Спикер отметил, что данная разработка будет особенно интересна тем компаниям, которые уже выстроили у себя SOC (Security Operation Center), в ядре которого есть SIEM (Security Information and Event Management), и понимают, что традиционные методы SIEM недостаточны, чтобы детектировать все виды угроз.

Интересно подробнее ознакомиться с докладом? Запись полного выступления – здесь.

СУБД и способы ее защиты

Система управления баз данных необходима подавляющему большинству компаний, а обеспечение ее безопасности – одна из приоритетных задач специалистов ИБ и сегодня этот вопрос стоит достаточно остро. Как решить его максимально эффективно? Ответы в докладах спикеров.

Ведущий менеджер — руководитель разработки СУБД Jatoba компании «Газинформсервис» Денис Рожков рассказал о том, какие преимущества есть у платных версий СУБД перед open source решениями. Например, в СУБД Jatoba осуществлена обфускация исходного кода процедуры функций, реализованная в виде отдельной функциональности. Также преимуществами продукта являются: возможность проводить сопровождение учетных записей в системе управления базами данных; встроенный аудит действий пользователей в системе; опция, позволяющая просматривать журнал событий безопасности; ограничение доступа привилегированных пользователей к определенным категориям данных. Последняя из приведенных опций является одной из отличительных черт продукта и реализуется при помощи модуля Jatoba data vault. Именно такая надстройка над ролевой политикой ограничивает права привилегированных пользователей не позволяет им редактировать или удалять определенную информацию из базы данных.

Подробнее о вопросе – здесь.

Продолжая разговор об обеспечении безопасности СУБД, спикеры затронули тему криптографической защиты данных. Руководитель департамента развития технологий компании «Аладдин Р.Д.» Денис Суховей рассказал о разработке, основная задача которой – защита данных от возможных утечек, копирования, хищений. Одной из отличительных черт данного ПО является возможность маскирования данных. Благодаря этой функции всем неавторизованным пользователям в приложении будет показана маска (некоторое сгенерированное значение) защищаемых данных, а для авторизованных – отображена подлинная информация.

Подробнее о разработке компании можно узнать в докладе – здесь.

В заключении темы защиты данных в СУБД – краткое ревью доклада руководителя технического сопровождения клиентов компании «Гарда технологии» Дмитрия Горлянского. Дмитрий рассказал о решении, являющимся одним из инструментов внешнего аудита доступа к базам данных. Объяснять необходимость привлечения внешнего подрядчика для проведения подобных работ мы не будем, скажем только о принципах функционирования продукта. Информация представлена на рисунке ниже.

Хотите глубже погрузиться в тему? Смотрите – здесь.

Импортозамещение, создание и лицензирование отечественных решений в области ИБ

В завершении обзора сессии PRO1 мы расскажем о взглядах на импортозамещение и способах ускорения процесса разработки и передачи готовых решений в области ИБ заказчикам.

Руководитель отдела технического консалтинга компании «С-Терра» Андрей Шпаков в своем докладе осветил проблему скорости разработки и лицензирования решений в области ИБ. По мнению спикера, чтобы скорость разработки новых версий успевала за потребностями рынка, стоит использовать свободно распространяемое ПО внутри сертифицированного программно-аппаратного комплекса и оказывать полноценную техническую поддержку такого решения.

Подробнее о том, как реализована эта идея в компании «С-Терра», можно узнать – здесь.

Ведущий менеджер по работе с партнерами компании UserGate, Иван Чернов рассказал о реализации процессов импортозамещения в области ИБ. Главная задача, которую сейчас решает импортозамещение, по мнению Ивана, – это завоевание доверия клиентов к отечественным платформам. Процессы, которые сейчас идут в области сертификации продуктов могут привести к следующим последствиям: с 1 января 2021 года возможен отзыв всех сертификатов ФСТЭК выше 6-го уровня у тех производителей, которые не предоставят исходные коды на инспекцию на территории Российской Федерации; с 1 января 2022 года сертификата могут лишиться все производители межсетевых экранов, использующих сторонние аппаратные платформы.

Что с этим делать? Предложения от спикера на слайде ниже.

Хотите узнать, как компания UserGate работает в направлении импортозамещения, какие решения они готовы предложить заказчикам? Смотрите выступление – здесь.

Резюмируя все выступления в рамках сессии PRO1, дадим несколько советов тем, кто беспокоится об информационной безопасности компании: следите за своевременным обновлением ПО, регулярно проводите тестирование на проникновение, анализ защищенности веб-приложений и аудит защищенности компании, анализируйте трафик и храните его для расследований инцидентов, проверяйте и повышайте уровень цифровой гигиены сотрудников, доверяйте решение технических задач только профессионалам.

В ближайшее время мы опубликуем еще два обзора сессий PRO2 и PRO3 конференции GIS DAYS 2020. Следите за новостями компании «Газинформсервис» и не забывайте подписываться на наш YouTube-канал.