Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

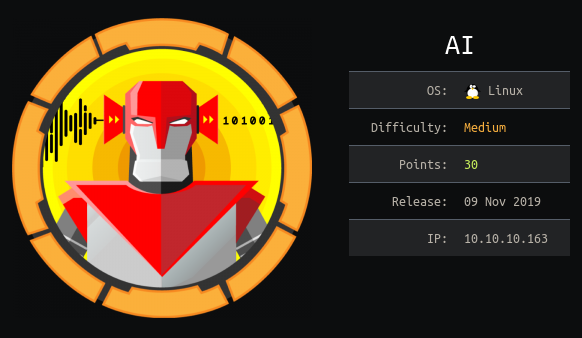

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье познакомимся с преобразованием текста в голос и найдем SQL иньекцию в AРI, прокинем порт через SSH, а также выполним RCE с помощью протокола Java Debug Wire Protocol для удаленной отладки.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Разведка

Сканирование портов

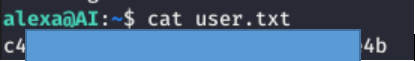

Данная машиина имеет IP адрес 10.10.10.163, который я добавляю в /etc/hosts.

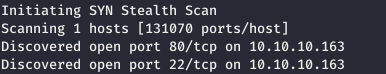

10.10.10.163 ai.htbПервым делом сканируем открытые порты. Так как сканировать все порты nmap’ом долго, то я сначала сделаю это с помощью masscan. Мы сканируем все TCP и UDP порты с интерфейса tun0 со скоростью 1000 пакетов в секунду.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.163 --rate=1000

Далее нужно собрать больше информации об известных портах. Для того используем nmap с параметром -А.

nmap -A ai.htb -p22,80

Как следует из отчета nmap на хосте работает SSH и веб-сервер. Перейдя на сайт, и побродив немного по страницам, отбираем саму интересную — с форму отправки WAV файла.

Но на всякий случай я проверил дирректории с помощью gobuster. В параметрах указываем количество потоков 128 (-t), URL (-u), словарь (-w) и расширения, которые нас интересуют (-x).

gobuster dir -t 128 -u ai.htb -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,php,conf,txt

Страница db.рhр ничего не дала, а вот intelligence.php предоставляет нам информацию о сайте.

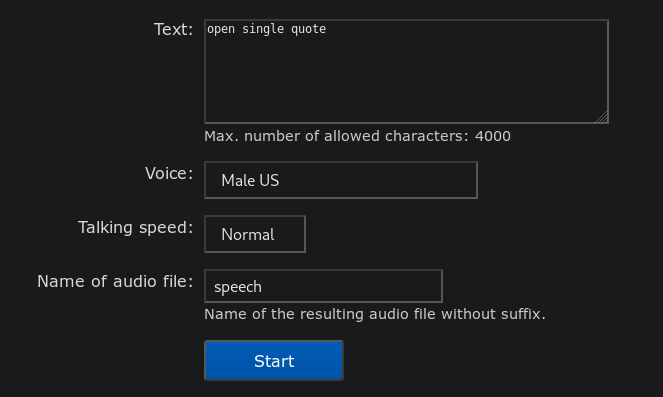

На сайте испольуется интерпретатор речи. То есть файл, который мы отправим, будет интерпретирован в текст. Давайте проверим предположение с помощью следующего онлайн интерпретатора текста в WAV.

Предположения верны — сайт интерпретируем текст.

Entry рoint

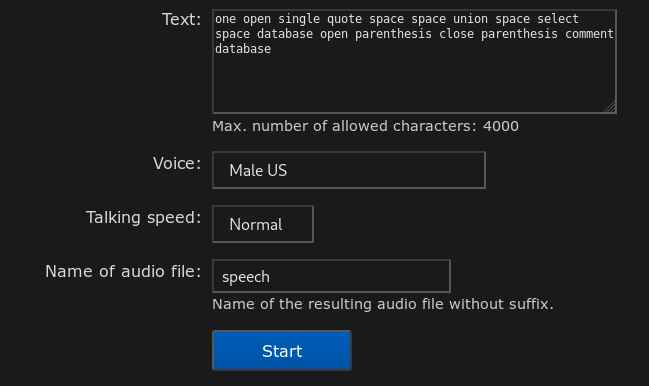

Почему-то был уверен в SSTI, но после неудачи, вспомнив про db.рhр отправим кавычку. Но просто отправить не получится, так как на сайте испольуется AРI, которое интерпретирует символы иначе. Полный список можно посмотреть тут.

И мы добиваемся ошибки SQL. Теперь делаем иньекцию.

USER

И таким же путем получаем пароль.

И с учетными данными подключаемся по SSH.

ROOT

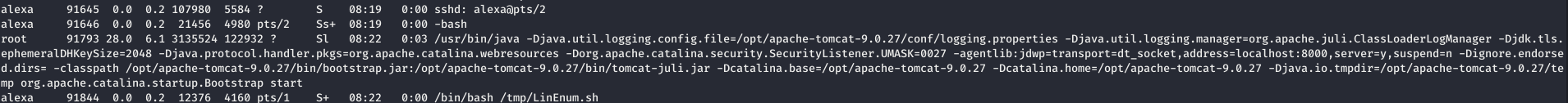

Как обычно, выполняем перечисление с помощью скрипта LinEnum.

После просмотра вывода скрипта, останавливаемся на интересном процессе, который работает от имени root — программма на Java.

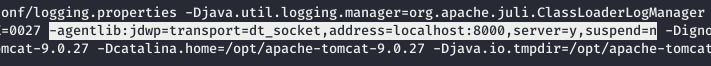

Но что более интересно — программа поддерживает соединение на 8000 порт.

Что также подтверждается списком активных соединений.

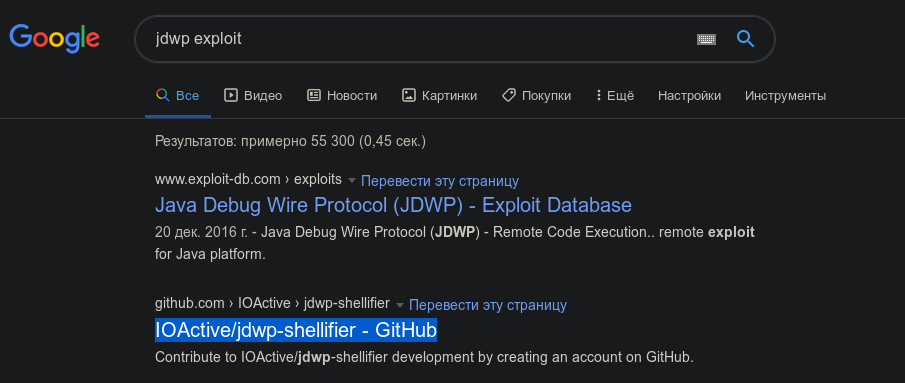

Также можно увидеть, что используется Java Debug Wire Protocol (JWDB) — протокол для связи между удаленным отладчиком и JVM. Поискав эксплоиты, находим скрипт, который помогает сделать RCE.

Данный скрипт принимает в качестве аргумента адрес хоста, порт и команду, которую нужно выполнить.

Давайте для начала прокинем порт 8000.

ssh -L 8000:localhost:8000 alexa@10.10.10.163В данном окне откроется обычная ssh консоль, но теперь все обращения на 8000 порт локального хоста будут автоматически переброшены на 8000 порт удаленной машины.

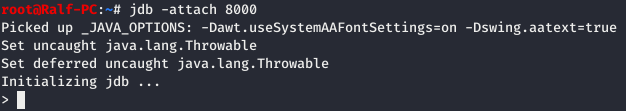

Проверим: в другом терминале мы пробуем подключиться на данный порт с помощью jdb.

Так как соединение проходит, напишем на хосте реверс шелл, который будет выполняться в качетве команды.

Выполним скачанный скрипт со всеми необходимыми параметрами.

И после сообщения об успешно выполненной команды, наблюдаем подключение.

Как можно наблюдать, мы получили административный доступ.

Вы можете присоединиться к нам в Telegram. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.