Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

После прочтения этой статьи мне захотелось провести исследование другого менеджера паролей на наличие похожих уязвимостей.

В комментариях к статье пользователем Dark_Angel был задан вопрос:

Исследование проводилось над бесплатной Windows версией SafeInCloud v.19.0.2

При первом знакомстве с продуктом он произвел на меня очень хорошее впечатление.

Однако при дальнейшем исследовании была выявлена точно такая же уязвимость.

В отличии от 1Password, SafeInCloud хранит все ваши пароли в открытом виде даже в заблокированном состоянии(после первой разблокировки).

Для получения пароля от базы данных достаточно просто прочитать память приложения. Обфускация данных полностью отсутствует! Мастер-пароль(и все остальные пароли и записи) не перезаписывается никогда после первой удачной разблокировки базы данных, даже если пользователь заблокирует её.

Ваши пароли могут утечь в случаях:

+ Отправка отчёта об ошибке в каком-либо ПО. Очень часто разработчики делают дампы памяти всех приложений в целях отладки.

+ Если Вы пользуетесь компьютером не только Вы.

+ При получении физического доступа к компьютеру злоумышленников.

+ При запуске вредоносного ПО.

+ Что-нибудь ещё…

Приложение под Windows написано на .net, что значительно упрощает анализ исходного кода.

Приложение написано на .net

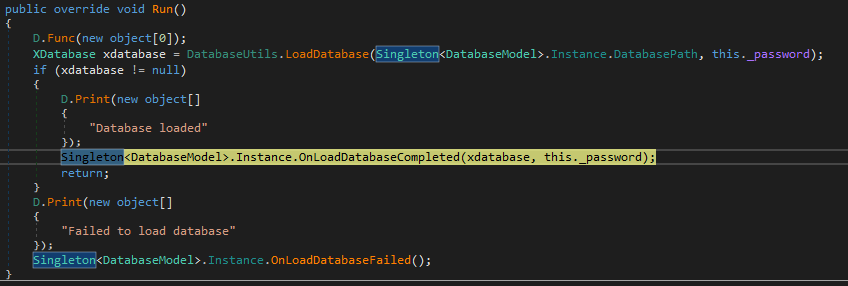

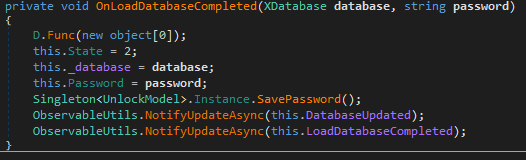

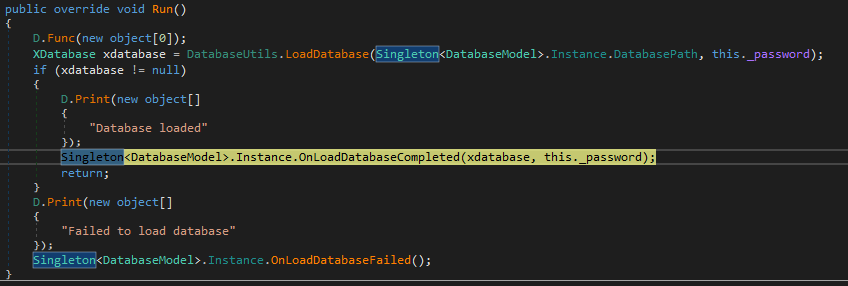

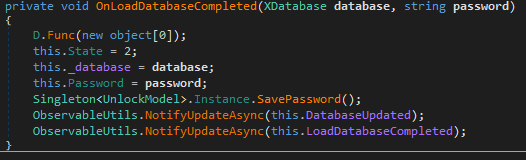

После успешной расшифровки базы данных (XDatabase) расшифрованная база и мастер-пароль сохраняются как поля класса в Singleton instanc'е класса DatabaseModel.

Установка полей с базой данных и мастер-паролем от неё

Все записи и пароли хранятся в памяти в открытом виде даже после блокировки приложения пользователем. Мастер-пароль лежит в открытом виде рядом.

Пароль хранится в свойстве Password, _database — поле класса XDatabase, содержащего расшифрованную базу данных.

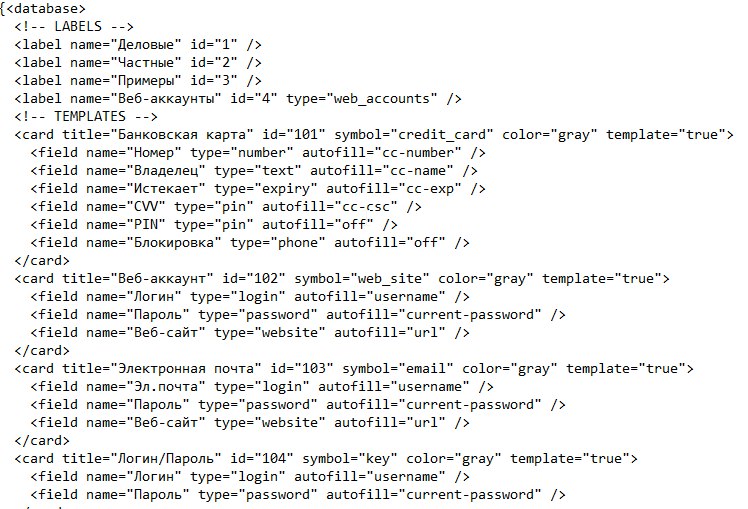

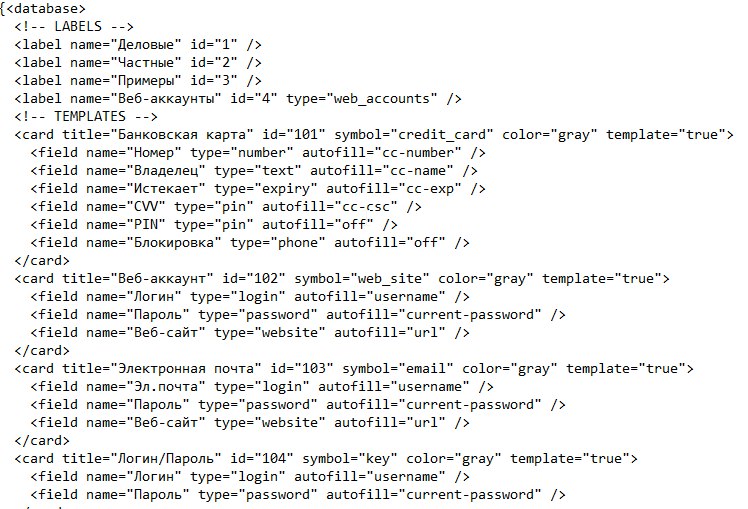

База данных в формете XML.

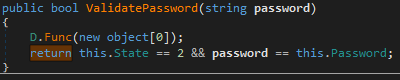

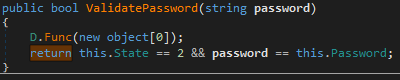

При повторной разблокировке приложение выполняет элементарную проверку:

Если пароль, введенный пользователем, совпал с сохраненным в памяти — разблокировка выполнена.

Для автоматизации извлечения мастер-пароля была написана простая утилита SafeInCloudExtractor.

Утилита выполняет извлечение мастер-пароля и локальный путь к файлу базы данных.

А каким менеджером пароля пользуетесь Вы? Напишите в комментариях!

В комментариях к статье пользователем Dark_Angel был задан вопрос:

А что скажите насчет SafeInCloud?

Исследование проводилось над бесплатной Windows версией SafeInCloud v.19.0.2

При первом знакомстве с продуктом он произвел на меня очень хорошее впечатление.

Однако при дальнейшем исследовании была выявлена точно такая же уязвимость.

В отличии от 1Password, SafeInCloud хранит все ваши пароли в открытом виде даже в заблокированном состоянии(после первой разблокировки).

Для получения пароля от базы данных достаточно просто прочитать память приложения. Обфускация данных полностью отсутствует! Мастер-пароль(и все остальные пароли и записи) не перезаписывается никогда после первой удачной разблокировки базы данных, даже если пользователь заблокирует её.

Ваши пароли могут утечь в случаях:

+ Отправка отчёта об ошибке в каком-либо ПО. Очень часто разработчики делают дампы памяти всех приложений в целях отладки.

+ Если Вы пользуетесь компьютером не только Вы.

+ При получении физического доступа к компьютеру злоумышленников.

+ При запуске вредоносного ПО.

+ Что-нибудь ещё…

Приложение под Windows написано на .net, что значительно упрощает анализ исходного кода.

Приложение написано на .net

После успешной расшифровки базы данных (XDatabase) расшифрованная база и мастер-пароль сохраняются как поля класса в Singleton instanc'е класса DatabaseModel.

Установка полей с базой данных и мастер-паролем от неё

Все записи и пароли хранятся в памяти в открытом виде даже после блокировки приложения пользователем. Мастер-пароль лежит в открытом виде рядом.

Пароль хранится в свойстве Password, _database — поле класса XDatabase, содержащего расшифрованную базу данных.

База данных в формете XML.

При повторной разблокировке приложение выполняет элементарную проверку:

Если пароль, введенный пользователем, совпал с сохраненным в памяти — разблокировка выполнена.

Для автоматизации извлечения мастер-пароля была написана простая утилита SafeInCloudExtractor.

Утилита выполняет извлечение мастер-пароля и локальный путь к файлу базы данных.

А каким менеджером пароля пользуетесь Вы? Напишите в комментариях!