Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19]

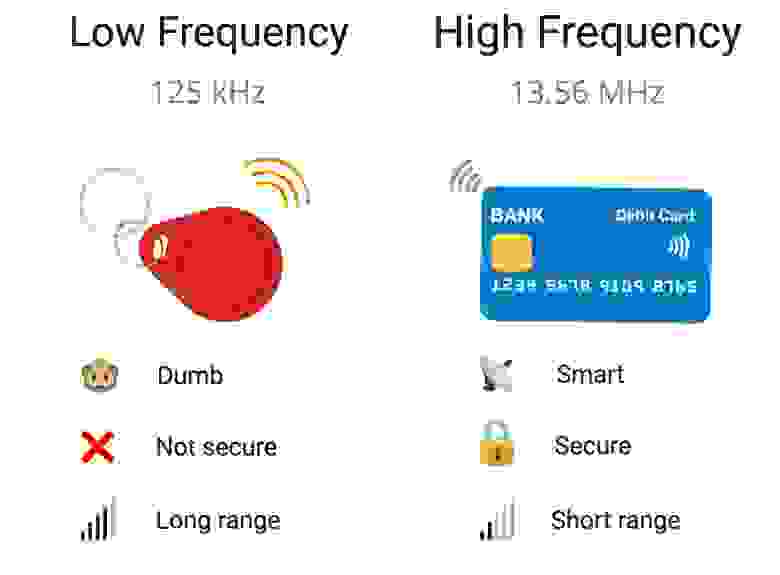

RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах, платежных картах, проездных, пропусках в офисы, для учета домашних животных, автомобилей и т.д. Есть два основных типа RFID меток, которые мы используем в обычной жизни: низкочастотные и высокочастотные.

- Низкочастотные (Low Frequency: 125 кГц) — имеют большую дальность чтения. Небезопасные и тупые. Используются в примитивных системах контроля доступа: домофонах, офисных пропусках, абонементах в спортзал.

- Высокочастотные (High Frequency: 13,56 МГц) — имеют меньшую дальность работы по сравнению с низкочастотными, и могут иметь сложные протоколы, средства шифрования, аутентификации, криптографии. Используются в бесконтактных банковских картах, проездных билетах, безопасных пропусках.

В статье мы сравним два основных типа RFID меток, разберем основные протоколы и научимся с ними работать с помощью Flipper Zero — читать, эмулировать, сохранять, перезаписывать. Я покажу как сохранить во Флиппер RFID-ключи от домофона, офиса, спортазала, и что Флиппер может прочитать из банковской карты.

Как устроены RFID-метки

RFID чип включается, когда на него подается питание от радиополя считывателя

RFID-метка обычно не имеет собственного питания. Пока она не находится в поле действия считывателя, чип внутри метки полностью выключен. Как только метка попадает в зону действия считывателя, ее антенна поглощает энергию излучения считывателя, и на чип подается питание. В этот момент чип включается и начинает общение со считывателем. При этом, антенна RFID-метки настроена только на определенную частоту, поэтому метка сможет активироваться только в поле действия подходящего считывателя.

Какие бывают RFID-метки

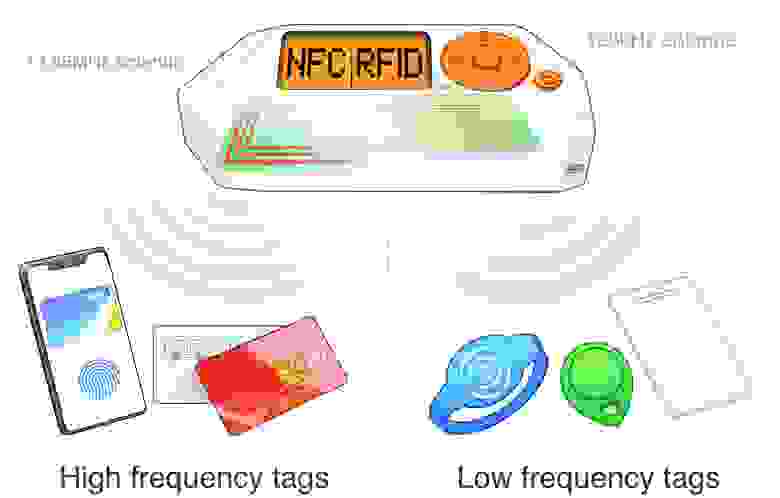

Внешний вид RFID-меток может быть совершенно разный: толстые/тонкие карты, брелоки для домофонов, браслеты, кольца, монеты и даже наклейки. При этом только по внешнему виду нельзя однозначно сказать, на какой частоте и по какому протоколу работает метка.

Внешне RFID-метки могут выглядеть по-разному

Часто производители RFID-брелков используют одинаковые пластиковые корпуса для меток разных частотных диапазонов, поэтому бывает, что две метки выглядящие абсолютно одинаково, работают на разных диапазонах. Это важно учитывать, когда пытаетесь определить на глаз, что за метка перед вами. В статье мы будем рассматривать 2 самых популярных типа RFID-меток, которые используются в системах контроля доступа. Флиппер поддерживает оба этих диапазона.

Существуют множество RFID-протоколов работающих на других частотах, вроде UHF 840-960 МГц. Они применяются для отслеживания грузов, оплаты проезда на платных дорогах, отслеживания диких животных при миграции и т.д. Эти метки могут иметь собственную батарею и работать на расстояниях от нескольких метров, до нескольких километров. При этом, они достаточно редкие, и в привычном обиходе почти не встречаются. В статье мы их рассматривать не будем.

Отличия RFID 125 кГц и 13.56 МГц

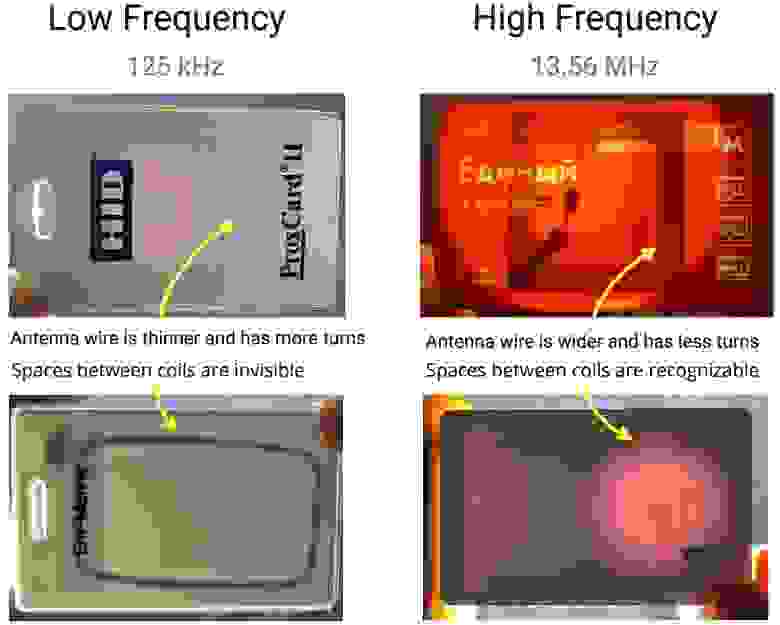

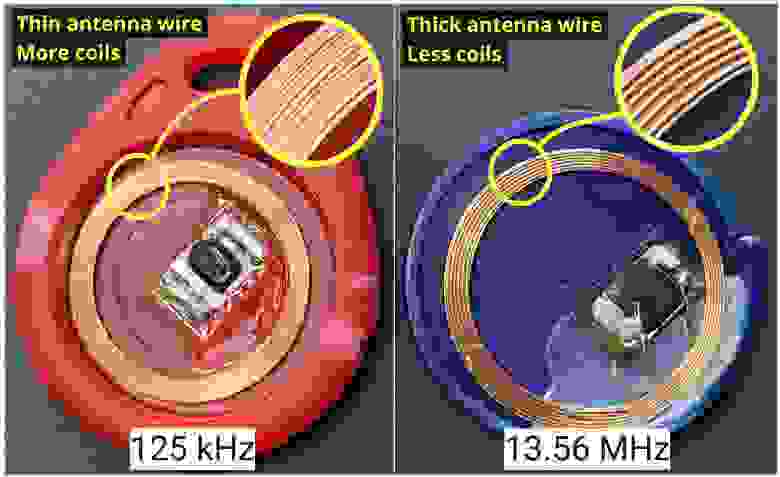

Проще всего понять на каком диапазоне работает RFID-метка по виду антенны. У низкочастотных меток (125 кГц) антенна сделана из очень тонкой проволоки, буквально тоньше волоса, и огромного числа витков. Поэтому такая антенна выглядит как цельный кусок металла. У высокочастотных карт (13.56 МГц) антенна имеет намного меньше витков и более толстую проволоку или дорожки. Так что между витками видны зазоры.

Если просветить карту фонариом, можно узнать на какой частоте она работает

Если просветить карту фонариом, можно узнать на какой частоте она работаетЧтобы увидеть антенну внутри RFID-карты, можно просветить ее фонариком. Если у антенны всего несколько крупных витков — это скорее всего высокочастотная карта. Если антенна выглядит как цельный кусок металла без просветов — это низкочастотная карта.

Антенны у низкочастотных карт из очень тонкой проволоки, а у высокочастотных из более толстой

Антенны у низкочастотных карт из очень тонкой проволоки, а у высокочастотных из более толстойНизкочастотные метки обычно используются в системах, которые не требуют особенной безопасности: домофонные ключи, абонементы в спортзал и т.д. Из-за большей дальности действия их удобно применять в качестве пропусков на автомобильные парковки: водителю не нужно близко прислонять карту к считывателю, она срабатывает издалека. При этом, низкочастотные метки очень примитивны, у них низкая скорость передачи данных, из-за этого в них нельзя реализовать сложный двусторонний обмен данными, вроде проверки баланса и криптографии. Низкочастотные карты передают только свой короткий ID без всяких средств аутентификации.

Высокочастотные карты используются для более сложного взаимодействия между картой и считывателем, когда нужна криптография, долгий двусторонний обмен, аутентификация и т.д. Например для банковских карт, надежных пропусков и пр.

Сравнение RFID-меток 125 кГц и 13,56 МГц

Сравнение RFID-меток 125 кГц и 13,56 МГцНизкочастотные метки 125 кГц

- Дальнобойность — большая дальность действия таких меток достигается за счет низкой частоты. Существуют считыватели карт EM-Marine и HID, который работают на расстоянии около метра. Их часто применяют на автомобильных парковках.

- Примитивный протокол — из-за низкой скорости передачи данных, такие карты могут передать только свой короткий ID. В большинстве случаев не используются никакие средства аутентификации и защиты данных. Как только карта попадает в поле действия считывателя, она начинает передавать свой идентификатор.

- Низкая безопасность — из-за примитивности протокола, такие карты легко скопировать или прочитать у владельца из кармана.

Высокочастотные метки 13,56 МГц

- Малая дальность — высокочастотные карты специально разработаны так, чтобы их нужно было прикладывать вплотную к считывателю. Это сделано в том числе для защиты от несанкционированного считывания. Максимальная дальность считывания, которую я видел у пассивных таких карт — около 15 см на специальных дальнобойных считывателях.

- Продвинутые протоколы — скорость передачи данных до 424 kbps позволяет реализовать сложные протоколы обмена данными с полноценным двусторонним обменом: криптографию, передачу файлов и т.д.

- Безопасность — высокочастотные бесконтактные карты не уступают контактным смарт-картам. Существуют карты поддерживающие стойкие алгоритмы шифрования, вроде AES, и реализующие ассиметричную криптографию с открытым ключом.

Как устроен RFID во Flipper Zero

Работа RFID-антенны во Flipper Zero

Работа RFID-антенны во Flipper ZeroФлиппер поддерживает низкочастотные и высокочастотные карты. Для поддержки обеих частот, мы разработали двухдиапазонную RFID антенну, расположенную на нижней крышке устройства. А также программную реализацию протоколов RFID.

[Видео] Расположение платы с антеннами RFID во Flipper Zero

Сверху плата с антеннами экранирована слоем ферромагнетика — он изолирует остальную электронику от наводок, перенаправляя высокочастотное поле в другую сторону, что дополнительно увеличивает дальность работы.

RFID-метки 125 кГц

В метках 125 кГц хранятся короткие уникальные коды (часто несколько байт), обычно используемые в СКУД. Система с RFID-ридером считывает из метки уникальный код, по которому определяет, что делать дальше.

125 кГц RFID использует 3 основных формата меток:

- EM-Marin

- HID

- Indala

Флиппер умеет читать, писать и эмулировать RFID-метки 125 кГц.

EM-Marin

[Видео] Считывание Флиппером меток EM-Marin

В СНГ наиболее распространен RFID-формат EM-Marin. Он прост и не защищен от копирования. EM-Marin обычно выполнен на базе чипа EM4100. Существуют и другие чипы, работающие по тому же принципу, например EM4305 – в отличии от EM4100 его можно перезаписывать.

Для считывания нужно зайти в меню

125 kHz RFID -> Read и приложить читаемую метку к задней крышке корпуса. Флиппер определит знакомые ему протоколы самостоятельно. Уникальный код EM-Marin на карте и на Флиппере

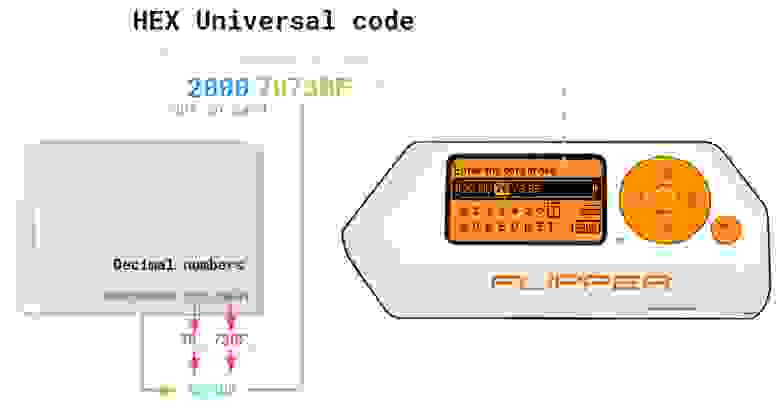

Уникальный код EM-Marin на карте и на ФлиппереУникальный код EM4100 состоит из 5 байт. Иногда он написан на RFID-карте. Уникальный код может быть записан сразу в нескольких форматах: десятичном и текстовом. Флиппер использует шестнадцатеричный формат при отображении уникального кода. Но на картах EM-Marin обычно написаны не все 5 байт, а только младшие 3 байта. Остальные 2 байта придется перебирать, если нет возможности считать карту.

[Видео] Открываем домофон, эмулируя RFID 125 кГЦ

Для эмуляции RFID-метки нужно перейти в меню

125 kHz RFID -> Saved, выбрать нужную метку, после чего нажать Emulate. Мы не встречали форматов EM-Marin, которые бы не работали с EM4100.HID Prox

[Видео] Считывание Флиппером меток HID26

HID (Hughes Identification Devices) является одним из популярных производителей RFID-меток в мире. Существует несколько разновидностей HID форматов, в том числе и для 13,56 МГц. Для 125 кГц распространен 26-битный протокол H10301 (HID26). Уникальный код в нем состоит из 3 байт (24 бита), еще 2 бита используются для контроля четности (проверки целостности). Протокол HID26 используется в картах HID Prox Card II.

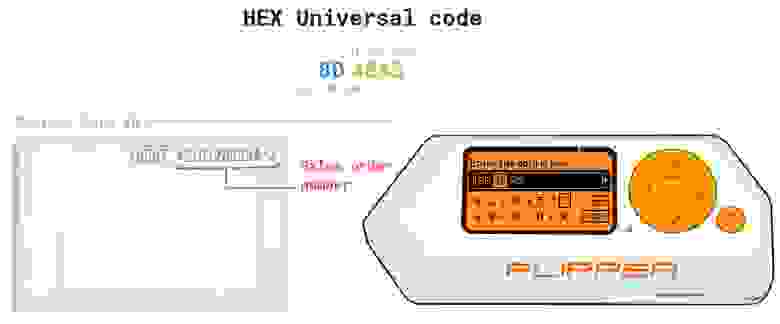

На некоторых HID26 картах написаны цифры – они обозначают номер заказа и ID карты. Полностью узнать 3 байта уникального кода по этим цифрам нельзя, на карте написаны лишь 2 байта в десятичной форме: Card ID.

Уникальный код HID26 на карте и на Флиппере

Уникальный код HID26 на карте и на ФлиппереИз семейства HID форматов Флиппер пока умеет работать только с HID26. В дальнейшем мы планируем расширить этот список. HID26 наиболее популярен, так как совместим с большинством СКУДов – часто СКУД поддерживает 26-битный проводной протокол для общения с RFID-считывателем.

[Видео] Проходим турникет, эмулируя RFID 125 кГЦ

Indala

RFID-протокол Indala разработала компания Motorola. Это очень старый протокол, и современные системы СКУД стараются не использовать его. Но на улицах Indala все еще изредка встречается. Флипперу знаком один протокол формата Indala: I40134.

[Видео] Считывание Флиппером карты Indala

Так же, как и у HID26, уникальный код I40134 состоит из 3 байт. Пока Флиппер не умеет записывать карточки Indala, а умеет добавлять их вручную, читать и эмулировать.

Ввод ID вручную 125 кГц

[Видео] Создание вручную RFID-метки Indala

Флиппер умеет вручную добавлять LF RFID-метки. Для этого необходимо перейти в меню

125 kHz RFID -> Add manually и выбрать один из доступных протоколов. Добавленная RFID-метка сохранится на SD-карту, и ее можно будет использовать для эмуляции или записи “болванок”.Запись болванки 125 кГц

Для записи болванки нужно перейти в меню

125 kHz RFID -> Saved, и выбрать желаемый ключ, после чего нажать Write. В качестве болванки используются специальные RFID-метки, так как не все метки перезаписываемы.[Видео] Запись болванки T5577

Для клонирования RFID 125 кГц часто используют болванки с чипом T5577 — он поддерживает запись всех основных протоколов LF RFID. Иногда болванки T5577 еще называют H2.

Защита считывателей от болванок

Некоторые считыватели перезаписывают RFID-метку перед чтением, для защиты от клонированных меток. Для обхода перезаписи можно использовать специальные болванки. Флиппер обходит эту защиту, так как перезапись Флиппера в режиме эмуляции ни к чему не приводит.

RFID-метки 13,56 МГц

Метки 13,56 МГц состоят из целого стека стандартов и протоколов – весь этот стек принято называть технологией NFC. RFID 13,56 МГц основан на стандарте ISO 14443 – это база, на которой стоят высокоуровневые протоколы, и по мотивам которой созданы альтернативные низкоуровневые стандарты, например ISO 18092. Наиболее встречаемой является реализация ISO 14443-A, ее используют почти все встречаемые мною проездные, пропуска и банковские карты.

Стандарт ISO 14443 состоит из частей и позволяет использовать их модульно. Уже производитель решает, какие модули стандарта он будет использовать, а какие нет. Как следствие существуют разные стеки RFID 13,56 МГц.

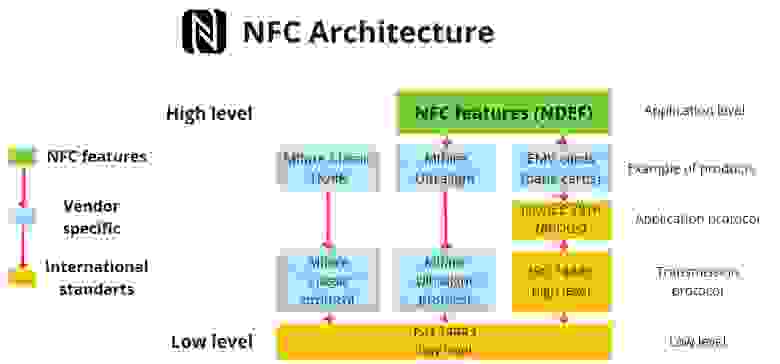

Упрощенная архитектура технологии NFC

Упрощенная архитектура технологии NFCУпрощенно архитектура NFC выглядит так: на низкоуровневой базе ISO 14443 расположен транспортный протокол, он выбирается производителем, например компания Mifare имеет свои протоколы. Иногда поверх транспортного протокола используют прикладной слой, например NFC NDEF, он отвечает за работу приложений, и, на примере телефона, позволяет открывать ссылки, включать музыку, подключаться к Bluetooth и пр. касанием NFC-метки.

Флиппер умеет взаимодействовать как с низким уровнем наиболее встречаемого ISO 14443-A, так и с протоколами передачи Mifare Ultralight и EMV банковских карт. В дальнейшем мы планируем добавить поддержку для меток Mifare Classic 1k. Поддержка NFC NDEF в ближайшей перспективе не планируется.

Подробный разбор применяемых стандартов и протоколов NFC заслуживает большой отдельной статьи, которую мы планируем сделать позднее.

Голый UID ISO 14443-A

[Видео] Чтение UID метки с неизвестным протоколом

Все RFID-метки, поддерживающие ISO 14443-A, имеют уникальный идентификатор – UID. Это номер карточки, что-то наподобии мак-адреса сетевой карты, занимающий 4, 7 и очень редко 10 байт. UID не защищен от чтения и не является секретным, иногда он даже написан снаружи на карточке.

В реальности существуют много СКУД-ов, использующих UID для предоставления доступа. Такое встречается, даже когда RFID-метки имеют криптографическую защиту. Для безопасности это мало чем отличается от RFID 125 кГц, где каждое считывание дает одинаковые данные — так же небезопасно. Виртуальные карты (например Apple Pay) намеренно используют динамический UID, чтобы пользователь не использовал платежное приложение с сомнительными считывателями.

[Видео] Динамический UID электронных карт

Так как UID это низкоуровневый атрибут, то возможна ситуация, когда UID прочитан, а протокол передачи не распознан. Во Флиппере реализованы чтение, эмуляция и ручное добавление UID.

Различие чтения UID и данных метки

Сравнение режимов чтения RFID 13,56 МГц

Сравнение режимов чтения RFID 13,56 МГцЧтение меток 13,56 МГц во Флиппере можно разделить на 2 части:

- высокоуровневое – чтение данных по конкретному протоколу, например, 64 байт Mifare Ultralight

- низкоуровневое – чтение UID и определение протокола

Для чтения данных конкретного протокола нужно перейти в

NFC -> Run special action, и выбрать необходимый тип метки. Для определения типа метки и чтения UID нужно перейти в NFC -> Read card. Пока Флиппер умеет определять Mifare Ultralight и EMV bank card.Mifare Ultralight

[Видео] Чтение данных с карты Mifare Ultralight

Mifare – семейство бесконтактных смарт-карт, имеющих собственные высокоуровневые протоколы. Mifare Ultralight – один из простейших протоколов для RFID 13.56 МГц. В базовой версии он не имеет криптографической защиты, и, помимо UID, содержит только 64 байта для использования. Флиппер поддерживает чтение, ручное добавление и эмуляцию Mifare Ultralight. Такие метки иногда используют как домофонные брелки, пропуска и проездные.

EMV бесконтактные банковские карты (PayPass, Apple Pay)

[Видео] Чтение данных из банковской карты EMV

EMV – международный стандарт для операций по банковским картам. Подробнее про работу EMV можно почитать тут. Если вкратце, то помимо UID, из банковской карты можно вытащить полный номер (12 цифр на лицевой стороне карты) и срок действия. Из пластиковой банковской карты иногда можно достать имя владельца и историю операций, что уже небезопасно. Виртуальные карты, например Apple Pay, никогда не выдают эту информацию.

Стандарт EMV имеет разные высокоуровневые реализации, поэтому данные, которые можно достать из карт могут отличаться. CVV (3 цифры на обороте карты) считать нельзя никогда.

Банковские карты защищены от replay-атак, поэтому скопировать ее Флиппером, а затем эмулировать и оплатить обед у вас не получится. Флиппер умеет читать и сохранять данные банковских карт.

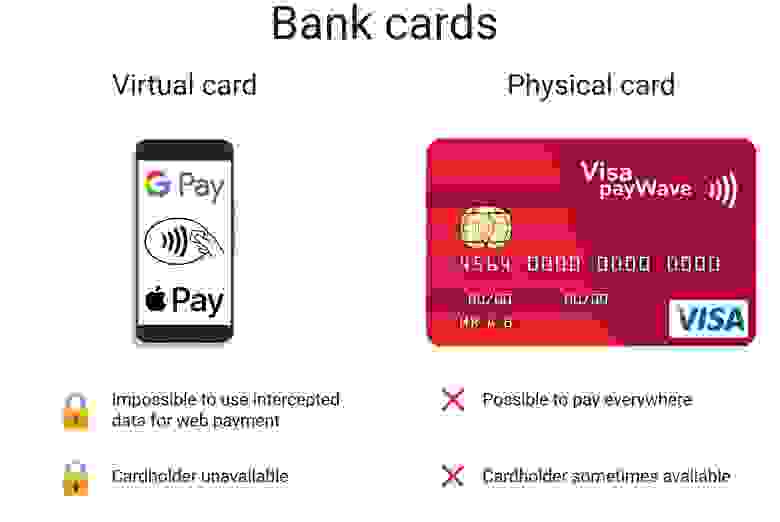

Виртуальная VS пластиковая банковская карта

Сравнение безопасности виртуальных и физических банковских карт

Сравнение безопасности виртуальных и физических банковских картВ сравнении с пластиковой банковской картой, виртуальная выдает меньше информации, и может быть безопаснее. Виртуальная карта (Apple Pay, Google Pay):

- Не позволяет использовать перехваченные данные для оплаты в интернете – обычная карта может быть использована для операций типа Card not present (CNP), то есть для оплаты в интернете, по телефону и т.д. Данные из виртуальной карты Apple Pay нельзя использовать подобным образом. Это связано с тем, что электронная карта при регистрации выпускает новую карту, операции по которой обязаны иметь криптографическую подпись. Считывание Apple Pay выдает PAN и expiration date новой выпущенной электронной карты, а не физической, регистрируемой. Поэтому, если указать перехваченные данные виртуальной карты для оплаты в интернете, платеж будет отклонен, так как эти транзакции требуют специальной подписи.

- Не раскрывает данные владельца — некоторые обычные бесконтактные карты могут передавать имя владельца (Cardholder name) и историю последних покупок.

Наши соцсети

Узнавайте о новостях проекта Flipper Zero первыми в наших соцсетях!

|

|

|

| @flipper_zero | @flipper_zero | @flipperzero |

_________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Предзаказ Flipper Zero

Сейчас запущено производство первой партии Flipper Zero для бекеров заказавших устройство на Kickstarter. Вторая партия будет доступна для покупки осенью 2021. Вы можете зарезервировать устройство из второй партии заранее здесь https://shop.flipperzero.one/ Это важно для нас, чтобы более точно прогнозировать объемы производства.