Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Скачать в удобном виде (Word, PDF).

Пароли

Почта

Банковская карта

Интернет (Web)

Социальные сети

Безопасность компьютера

Безопасность мобильных устройств

Wi-Fi

Интернет вещей (IoT)

Защита конфиденциальных данных

Сделайте свой выбор на этой шкале — и поддержите себя действиями.

От вас хотят

Деньги (опустошить счет, платные подписки, обман при покупке/продаже, в переписке, благотворительность и т.д.).

Информация (для подмены личности, атаки на вас, близких, для рекламы, слежки).

Эксплуатация устройства (майнинг, DDoS-атаки, скрытая накрутка рекламы, голосов, рассылка спама, заражение других устройств через ваше и т. д.).

Главная опасность для вас

Иметь слабые пароли.

Заразить устройство вредоносной программой.

Ввод пароля в поддельном окне.

Отсутствие резервных копий.

Доверие (без проверки).

Пароли

81% вторжений хакеров связаны со слабыми или украденными паролями пользователей (Verizon Data Breach).

Критичные сервисы должны быть самыми защищенными (почта, банковские приложения, гос. услуги, соцсети)

Взлом почты — позволяет восстановить все пароли к привязанным аккаунтам.

Взлом банковских приложений — лишает вас средств на счетах.

Взлом гос. услуг — делает возможным установить электронную подпись и открывает доступ к полному перечню государственных услуг, например, переоформление недвижимости. (Проверяйте периодически её отсутствие в личном кабинете).

Взлом соцсетей — позволяет манипулировать близкими, заражать вирусами через посты и сообщения, похитить все файлы из переписок и т.д.

Базы данных воруются, их методично расшифровывают и массово перебирают все аккаунты на популярных сайтах. Нужен сложный пароль!

Ненадежные пароли делают бесполезной любую систему безопасности.

В современном мире не нужно запоминать все пароли — только один!

Для критических сервисов пользуйтесь спец. программой "Менеджер паролей". Нужно запомнить всего один пароль от входа (остальные генерируются автоматически и сохраняются в программе), но этот пароль должен быть максимально надёжным. Если забудете его, то просто восстановите все пароли уже на самих сервисах.

Хранение паролей

Слабая защита — Мастер-пароль в настройках браузера (пароли шифруются). Подходит для неважных паролей и регистраций. Браузер очень ненадёжное место для хранения важных паролей.

Средняя защита — Менеджер паролей (онлайн, LastPass). Пароли зашифрованы и хранятся в Облаке (синхронизация между устройствами). Есть автоматическое заполнение форм, генерация паролей и журналирование входа на сайты.

Высокая защита — Менеджер паролей (офлайн-версия, KeePass). Это лучший выбор! Все пароли хранятся только у вас на устройстве в зашифрованном виде.

Минимум 25 знаков на все пароли (сочетайте цифры, знаки и буквы разного РеГистрА).

Пароль не должен включать в себя реально существующие слова или известные фразы.

Не применяйте пароль повторно нигде (нет похожести!).

Двухфакторная аутентификация всегда и везде (лучше многофакторная). При потере смартфона лицо можно подделать, используя 3D фото, и добраться так до всех приложений.

Меняйте пароли обязательно — раз в 3 месяца (ведь их последовательно и автоматически расшифровывают).

На "секретный вопрос" — давайте ложные ответы (но помните их).

Компания Cisco открывает путь к беспарольному будущему. В апреле 2021 г. Cisco представила беспарольную аутентификацию Duo. Она даст пользователям возможность отказаться от паролей и безопасно регистрироваться в облачных приложениях. Duo будет доступна для открытого предварительного тестирования летом 2021 г.

Почта

Почта — ключ ко всему.

Завладев вашей почтой, можно сбросить пароли вашего банка, гос. услуг или соцсетей и захватить аккаунты.

Пароль от почты вводить только на самой почте — больше нигде!

По умолчанию любое письмо может быть опасным!!! Не считать безопасным любое пришедшее вам послание. Обычно начало всех историй одинаковое: «Жертва открыла фишинговое письмо, и тут началось!».

Опасные действия (к которым вас призывают письма мошенников):

отправка данных

отправка денег

открытия вложения

установка приложения

переход по ссылки на сайт (сразу можно загрузить вредоносный код).

Не нажимайте кнопку "Отписаться" (она может вести на вредоносный сайт).

Удаляйте отправленные документы из папки "Отправленные" (ваши переданные файлы могут украсть при проникновении).

Проверяйте подлинность адреса Отправителя.

Опечатки в доменном имени (vasiliy.petrov@sberdank.ru; dmitriy.poklovsky@abbyyy.ru).

Удвоение букв в доменном имени (...@ozzon.ru).

Перестановка букв (...@sbfr.ru).

Написание с ошибкой (...@yandeks.ru).

Подмена букв (...@migrosoft.ru).

Проверяйте подлинность любой ссылки в самом письме (даже от друзей).

Маскировка доменов 2-ого уровня (facebook.com.af.com). Mail.ru — .ru, это первый уровень, mail — это второй уровень. Читаются всегда справа на лево, стоят первыми. Домен 1,2-ого уровня являются настоящим адресом сайта, остальное неважно.

Выявляйте поддельные буквы другого алфавита (скопируйте ссылку и вставьте в новую вкладку, но не запускайте). В адресной строке сам адрес сайта (он же домен) всегда отображается в формате Punycode и подмена сразу обнаружится.

Адресная строка внутри почтового сервиса (Gmail, Mail, Yandex) показывает домен имени в истинном виде (...@rbk.ru), а вот домен ссылки внутри письма нет. То есть @домен имени Отправителя/Получателя подделать нельзя, а домен ссылки можно.

Короткие ссылки опасны, раскрывайте их до перехода (используйте декодер, например, longurl.info).

Проверяйте файлы (прикреплённые к электронным письмам).

Внимательно проверяйте все файлы.

ИмяФайла.exe (любые файлы с таким окончанием) — не открывайте их здесь вообще!

Бойтесь исполняемых файлов, которые запускают программу — .exe, .js, .src, .bat, .vbs, .com, .dll (если расширение незнакомо — погуглите).

Не исполняемые — .jpg, .png, .pdf, .txt, .docx и т.д.

Всегда выделяйте исполняемые файлы, из массы прочих.

Отключите макросы в Word и Excel (перед открытием скаченного и даже проверенного файла). Это программный алгоритм действия, записанный пользователем.

Проверяйте подлинность информации (по сторонним каналам), прежде чем предпринимать какие-то действия.

Создайте 4 шт. для себя (домашняя почта, рабочая, для сайтов, для мусора). Не будет спама и риск взлома снизится. Для удобства можно настроить пересылку всех писем на один из аккаунтов. В идеале хорошо бы иметь и отдельный «мусорный» номер телефона.

Не указывайте в адресной строке ФИО@, телефон@ или год рождения@. Меньше внимания и данных к привязки вашей личности.

Проверяйте свой адрес почты в украденных базах → haveibeenpwned.com

Банковская карта

Никому и никогда нельзя пересылать фотографию или скан карты (видны другие данные помимо номера).

Номер карты + ФИО + мм.ГГ = возможна оплата в некоторых интернет-магазинах.

Номер карты + ФИО + мм.ГГ + CVV = бронь отеля/авто, привязка этой карты к Google Play, оплата на Литресе.

Номер карты + ФИО + мм.ГГ + CVV + код (SMS) = любой платеж и перевод (без исключений).

Зная номер карты, можно узнать Имя и Фамилию из соцсетей и подобрать механическим образом дату окончания действия карты. Теперь Интернет-магазины открыты для покупок, например Amazon.

Заведите спец. карту с нулевым балансом только для получения переводов (в своём же банке).

Установите суточный лимит по выводу и переводу средств (так вы обезопасите большую часть денег на счёте).

Подключите SMS-оповещение о фактах списания (мошенники пользуются тем, что интернет-магазины позволяют делать покупки на небольшие суммы без кодового подтверждения по SMS, даже если подключена двухфакторная аутентификация).

При списании средств без вашего ведома — успейте подать заявление в первые сутки!

Там, где возможно, не оставляйте реквизиты карты (интернет-магазины, электронные кошельки). Данные часто утекают в Сеть.

Оплата

Опасным может быть абсолютно любой сайт.

В России нашли более 1,5 тыс. фейковых банков за первые три месяца 2021 г. Подробнее...

Изучите сайт, прежде чем оставлять на нём данные своей банковской карты. Проверти, когда он был создан (если недавно, значит подозрительный!) → reg.ru/whois/

Признаки подлинного платежного сайта:

Указаны системы защиты вашего платежа (Visa, VasterCard, SafeKey). После ввода реквизитов вас перенаправит на страницу банка-эмитента, где нужно ввести одноразовый пароль (SMS). Но не у всех такая технология.

Есть возможность оплаты разными способами (злоумышленники не предлагают альтернатив).

Проверьте поставщика платёжных услуг (скопируйте адрес/название и введите в поисковике).

Внимание на "подписку по умолчанию" (мелкий шрифт и галочки-согласия на "автопродление"). Если сервис подразумевает обязательную подписку — заплатите с виртуальной карты с небольшим балансом (отказаться от подписок крайне трудно!).

Если покупаете физический товар — выбирайте "оплата курьеру". Платите при доставке картой или наличными (избежите интернет-мошенничества).

При оплате на заправках, в аптеках и прочее, не упускайте свою карту из поля видимости (могут "прокатать" карту через устройство, спрятанное под одеждой официанта или продавца магазина и снять её копию/дубликат). Лучше вообще не передавайте свою карту в чужие руки.

При снятии наличных, при физической оплате картой — пользуйтесь встроенным микрочипом, а не магнитной лентой (прикладывайте карту к аппарату, а не вставляйте).

Лучше всего использовать другие способы перевода и оплаты средств (где данные карты не передаются).

По номеру телефона.

Платежные сервисы (PayPal, WebMoney, Qiwi). Только не привязывайте к ним свою основную карту.

Виртуальная карта (в личном кабинете своего банка делается быстро). Можно привязать к отдельному счету и хранить там ограниченную сумму денег для покупки.

Бесконтактная оплата с телефона (NFC).

Оплата по QR.

Отпечаток пальца или скан лица.

Тёмные паттерны (их используют 11% интернет-магазинов).

Информация мелким шрифтом.

Использование одних элементов дизайна, чтобы отвлечь от других.

Лёгкое оформление платной подписки и сложная её отмена.

Списание денег без уведомления после окончания бесплатного периода.

Заранее добавленные товары в корзине в интернет-магазине.

Изменение стоимости покупки на последнем этапе оформления товара.

Chargeback (чарджбэк) — это универсальная процедура отмены транзакции (по карте Visa, MasterCard, МИР). Если вы получили некачественный товар, услугу или вообще не получили ничего, или даже были обмануты мошенниками, вы в праве написать заявление в ваш банк на принудительный возврат денежных средств.

• Карту использовали без ведома владельца.

• Доступ к реквизитам карты получили мошенники.

• Продавец списал с карты затребованную сумму несколько раз.

• Сумма транзакции была произвольно изменена продавцом.

• После оплаты товара/услуги продавец перестал отвечать на запросы.

• Продавец не соглашается на возврат товара.

• Товар поставили со значительным опозданием.

• Заказанная вещь оказалась не соответствующей заявленному описанию.

• Товар оказался с дефектом или поврежденным, или низкокачественным и т.д.

Интернет (Web)

Самые распространенные ошибки пользователей — лень и спешка. Эти две вещи, несомненно, ставят под удар нашу безопасность.

Признаки опасного сайта

Опасным может быть абсолютно любой сайт. Покиньте сайт при появлении первых подозрений в подделки.

На сайте много "визуального шума", чтобы сбить вас с толку, меньше думать и быстрее кликнуть на ссылку (всплывающая реклама, предложение обновить браузер, выигрыш в лотерею,звуки).

Если вас призывают отправить SMS, введя свой номер на сайте — это подписка на платные услуги, либо ваш номер внесут в базу рекламы (с перепродажей всем-всем)

Переадресация на другой сайт.

Внешние дефекты сайта (ошибки, старые новости, не работают кнопки, ссылки, пустой подвал без технической информации).

Перед вводом своих данных на любом сайте — обязательно проверяйте его на подлинность (https://, внешний вид, сам адрес, пробив на фишинг).

Окно авторизации — проверяйте на подлинность даже во время работы на надёжных сайтах (оно может быть всплывающим от мошенников, например, через взломанный ими Wi-Fi).

Не стоит бездумно ходить по разным сайтам (веб-сёрфинг).

Ссылки

Каждая ссылка несёт потенциальную опасность.

Нужно доверять только официальным сайтам (обращайте пристальное внимание на доменное имя (адрес сайта), если оно отличается — вас пытаются обмануть).

Просто зайдя на страницу с зараженным баннером, можно занести вирус на свой компьютер — это называется «скрытая загрузка». Установите расширение для блокировки такой рекламы (uBlock Origin или GHOSTERY).

Всегда проводите базовую проверку — замаскированная кириллица (скопируйте в адресную строку), опечатка, сокращенный URL, только цифры, домен-зеркало (поддельный, как будто другой страны - ebay.la).

Всегда смотрите только на домены 1-ого и 2-ого уровней. Остальное неважно. (ebay.moneybook.com, это уже не eBay).

При наведении курсором на ссылку — всегда отображается подлинный адрес сайта (в левом нижним углу браузера). Если нет, смотрите в коде (по мере возможности).

Проверяйте подозрительные ссылки (или адреса) здесь → opentip.kaspersky.com или virustotal.com

Никогда не переходите по рекламным ссылкам Яндекс, Google (они первые в выдачи). Часто рекламируются неофициальные, ненадежные и даже фишинговые сайты.

ПО

ПО — это программное обеспечение, то есть любая программа на компьютере.

Устанавливайте ПО только с официального сайта (адрес см. в Википедии) или у офиц. дистрибьютора (ссылка на загрузку сразу ведёт на скачивание файла, а не на файл-обменник или торрент).

Не нужно искать платное ПО на бесплатных сайтах или на торрентах — бесплатный сыр бывает только в мышеловке.

Скачали любой файл — проверьте антивирусом дополнительно.

При запуске программы (.exe) проверяйте издателя в окне разрешения на запуск. Если издатель "Неизвестен" — не устанавливайте.

При установки смотрите на "галочки" (реклама, поисковик, браузер). Не устанавливайте навязанные дополнения.

Файлы

При загрузке из Интернета музыки, видео, книг, документов — обязательно обращайте внимание на расширение (формат файла). Их открытие может привести к установке вредоносного ПО.

Проверяйте соответствие (фото - .jpg, .png, электронные книги - .epub, .fb2, .mobi и т. д.) Расширение незнакомо — погуглите.

Бойтесь исполняемых файлов — .exe, .js, .src, .bat, .vbs, .com и т.д.

Внимание на двойное расширение "Документ.docx.bat" (так обманывают!).

Включите на компьютере «расширение» файлов (чтобы видеть не только название файла, но и само расширение). Так легко обнаружить исполняемые файлы. (Папка Windows -> сверху вкладка Вид -> Расширения имени файлов -> галочка).

Архивы (.rar, .7z, .zip). Скачивать можно только незапароленные архивы, а после скачивания проверять антивирусом. Запароленные архивы антивирусы не могут проверить. Придется распаковывать, подвергая свой компьютер опасности.

Браузер

Расширения для браузера (они же плагины, приложения, утилиты) в магазине браузера — это программы, такие же, как и любые исполняемые файлы. Среди них часто выявляются вредоносные.

Не устанавливайте браузерные расширения без крайней необходимости и тщательно следите за тем, что вы им разрешаете.

Выбирайте похожие расширения для браузера с наименьшими разрешениями (к которым вы их допускаете). И внимание к автору.

Минимизируйте количество используемых расширений (удаляйте те, которыми не пользуетесь). Они не только снижают производительность компьютера, но и могут открыть лазейку для атак. Ещё расширения выкупают, а также взламывают самих разработчиков — устанавливая при этом зловредное обновление.

Безопасное расширение — это большое кол-во скачиваний, много отзывов (не боты), высокая оценка, есть ссылка на сайт, контакты, частота обновлений, много скриншотов и нет орфографических ошибок.

Лучший выбор браузера — это браузер Tor (шифрует трафик, скрывает IP-адрес, изолирует cookie, удаляет историю). Там есть расширенная рамка экрана, которую можноубрать. Она предотвращает отслеживание пользователя через JavaScript или CSS, подгоняя размер окна браузера одинаковый для всех.

Три полезных расширения для защиты браузера HTTPS Everywhere, Privacy Badger и NoScript.

Проверьте безопасность своего браузера здесь → coveryourtracks.eff.org

Облако

Необходим надёжный пароль и особое внимание к ссылкам, которые вы раздаёте (настройка прав доступа к файлам). Проверяйте ссылки лично.

Внимание! Обычный "Доступ по ссылке" делает её сразу открытой для всех в Сети, т. к. саму ссылку можно подобрать простым перебором.

Торрент

При любой возможности найдите какую-либо информацию без использования торрент-форумов и сайтов.

Под видом файла .torrent вы можете скачать вредоносное ПО.

С помощью файла .torrent вы можете скачать вредоносное ПО уже непосредственно через торрент-трекер.

Если решились, то используйте торрент-программу только этих брендов и только на их официальном сайте (uTorrent, BitTorrent, BitComent, MediaGet).

Выбирайте раздачу с наибольшим кол-вом сидов (пользователей, которые скачали весь файл до конца), читайте отзывы и комментарии под раздачей. Используйте сайты только с регистрацией (закрытые сообщества), там есть хоть какая-то административная проверка файлов.

По вашему IP-адресу можно узнать, что вы скачивали через торрент (это видят все!) → knowwhatyoudownload.com

Поставщик Интернета

Работа. Всё, что проходит через корпоративную сеть, принадлежит компании (сканируются все входящие и исходящие информационные потоки). Отслеживается всё, что вы делаете в Интернете!

Дом. Любой российский провайдер (поставщик Интернета домой или на телефон) в автоматическом режиме прослушивает всех клиентов и может анализировать их трафик. То есть весь трафик клиента жестко контролируется для СОРМ (системы оперативно-розыскных мероприятий). Подробнее...

Социальные сети

Потеря аккаунта

Открывает доступ ко всем ресурсам (где вы регистрировались с помощью соцсети).

Создаются зеркала (удаленная привязка и наблюдение). Регулярная смена пароля — хорошее средство от незаметного присутствия незнакомца.

От вашего имени выпрашивают деньги у ваших друзей, а потом стирают эти сообщения в переписки (вы даже не узнаете об этом).

Скачиваются моментально все документы из переписок (используют фильтр или спец. программу).

Логинятся от вашего имени на сомнительных сайта, не оставляя следов (DarkNet).

Меньше личной информации о себе

Сложнее причинить вам ущерб.

Меньше возможности обращаться прикидываясь вами (к друзьям, родственникам, коллегам).

Дополнительная информация в профиле о вашей работе, личной жизни и интересах помогает мошенникам сочинить более правдоподобную легенду.

Измените настройки конфиденциальности (откажитесь от настроек по умолчанию). Воспользуйтесь отличным пошаговым решением: →privacy.kaspersky.com

Яндекс, Google — обязательно измените настройки по умолчанию. Удалите всю историю, веб-поиск и геолокацию. Если не отключите геолокацию, все сведения будут доступны в Интернете и с их помощью можно восстановить ваши перемещения поминутно.

Всегда выходите из аккаунтов, чтобы не вёлся сбор данных через принадлежащие им многочисленные сервисы (Microsoft, Facebook, Google, Яндекс).

В целом применяйте к соцсетям простое правило: если вы передаете соцсетям какие-то данные, считайте их публичными, даже если применены какие-то настройки приватности.

Не стоит публиковать

Интимную и компрометирующую информацию о себе (фото в непристойном/нетрезвом виде, признание в нарушении закона, измене).

Негативные высказывания о знакомых или начальстве — клевета и оскорбление, это подсудное дело!

Номера документов, любую финансовую информацию (фото с деньгами, номер счета, номер банковской карты).

Номер своего телефона. Преступники могут отправлять SMS-спам или звонить с мошенническими целями. Используя технологию подмены номера, могут звонить от вашего имени (принимающая сторона будет видеть, что звоните вы). Возможна атака на родственников и ваших знакомых.

Домашний адрес и когда вас нет дома.

Запрещенный контент (обнажёнка, призыв к насилию, оскорбления)

Билеты на самолет. По ним можно узнать: Имя, Фамилия, данные о рейсе, терминале, посадочных местах, о маршруте и последующих пересадках (по коду бронирования), данные о номере бонусной карты и логина личного кабинета на сайте авиакомпании, подробности о способе оплаты билета (клиентом какого банка вы являетесь), код постоянного пассажира. Прикрывать пальцами данные билета бессмысленно (вся информация "зашита" в штрих-коде).

Перед публикацией остановитесь и подумайте — действительно ли это нужно выносить на всеобщее обозрение? Не может ли это мне сработать во вред? Лишь убедившись в безопасности поста можно его публиковать.

Помните, что любую информацию из ваших публикаций могут использовать против вас.

Клевета, содержащаяся в публичном выступлении, публично демонстрирующемся произведении или СМИ наказывается ещё более жёстко, чем клевета в частном разговоре. А социальная сеть — это как раз средство публичной демонстрации. Поэтому, если вы хотите написать что-то недоказуемое и недостоверное о другом человеке, подумайте дважды. Этот человек сделает скриншот вашей записи, распечатает его, заверит у нотариуса — и у него будет 100%-ное доказательство вашей вины. Возможна судимость.

Документы

Не используйте мессенджер соцсети для пересылки документов. Мошенники получат доступ ко всем документам, которые вы отправляли или получали от других людей.

Никогда не публикуйте отсканированные документы на своей странице!

Вот последствия использования только одной копии вашего паспорта: оформление микрозаймов, электронные кошельки для вывода нелегальных доходов, регистрация самих сайтов с запрещенными материалами (порно, терроризм, пиратский контент), оформление SIM-карты, фирмы-однодневки, регистрация на платном сервисе (каршеринг), восстановление логин/пароль от значимых сервисов (например, финансовых), фиктивное оформление на работу, оформление сделок, регистрация на сайтах-знакомств, онлайн-букмекеры.

Иногда для получения копий документов используются фиктивные вакансии в интернете.

С копией вашего свидетельства о собственности кто угодно может прописать в вашу квартиру незнакомца.

Вас могут просто шантажировать, угрожая отправить ваши конфиденциальные данные (скажем, медицинские) тем, кто не должен о них знать.

Старайтесь не хранить копии документов в Облаке, в электронной почте или в соцсетях в незашифрованном виде. Если вам всё же пришлось отправить их в переписке, после получения удалите сообщение у себя и собеседника.

Любой документ (или данные из документа) могут быть использованы против вас.

Фото

Фото содержат метаданные (время и дата съемки, марка и модель фотокамеры) и, если на устройстве включена геолокация, то ещё указывается широта и долгота того места, где была снята фотография (отключите геолокацию).

Не создавайте геотеги на фото (зная, что вы далеко, вас могут ограбить, а те, кто дома могут подвергнуться опасности). "Ага, теперь дома один ребенок или пожилой человек — можно грабить".

Публикуйте фото уже после отпуска.

Хотите скрыть часть фото или документа? Следует иметь в виду, что из замазанной — и даже обрезанной! — картинки довольно часто можно извлечь те данные, которые вы пыталисьспрятать. Так можно добровольно и самостоятельно слить конфиденциальную информацию, не подозревая об этом. Подробнее...

Работа

Сведите к минимуму публикации о работе. За любой компанией пристально следят конкуренты.

Любая информация (связанная с рабочими процессами) является внутренней и не подлежит публикации в соцсетях.

Загрузка

При загрузке из социальной сети музыки, видео, книг, документов — обязательно обращайте внимание на расширение.

При загрузке любого файла обязательно проверяйте его антивирусом (даже от друзей и знакомых).

Именно исполняемые файлы приводят к непосредственной установке вредоносных программ. Но неисполняемые тоже могут быть опасными (макросы, запароленные архивы, PDF).

Файлы, присланные без контекста предыдущего общения, следует игнорировать.

Существует две методики мошенничества

Угнать или сымитировать аккаунт реального человека (друга, коллеги, знакомого), обращаясь от его имени.

Втереться в доверие под видом незнакомого персонажа (организатора лотереи, матери больного ребенка и так далее).

1. Клон (ваш или друга)

Если знакомый обращается к вам непривычно или странно, убедитесь, что это не мошенник, клонировавший его страницу.

Если вам второй раз приходит заявка в добавление от тех, кого уже "френдили". Это клон!

80% добавляют в друзья своего знакомого, не пытаясь вспомнить, если ли он уже в списки френдов или нет. Иногда лишь спрашивают — У тебя что, новый аккаунт? — Да, прежний "угнали", или - Да, "заморожен" за нарушения, а общаться хочется, вот и завёл новый. (Иногда текст объяснения присылают сразу при запросе дружбы).

Если вам сообщают о сетевой активности от вашего имени (друзья говорят или пишут о том, что вы не делали) — убедитесь, что нет клона в соцсети.

Проверяйте периодически нет ли у вас клонов (если есть, заявите в поддержку и сообщите друзьям, что от вашего имени им мог писать злоумышленник).

2. Незнакомец

С подозрением относитесь к любому общению с незнакомыми или малознакомыми людьми в социальных сетях.

Никогда не сообщайте никакой ценной информации, не высылайте денег, не открывайте человеку душу — пока не познакомитесь с ним лично.

Если ваш потенциальный партнер под любым предлогом избегает очной встречи или срывает её в последний момент — это повод задуматься о его подлинности.

Кэтфишинг (любовный или сексуальный подтекст мошенничества с вымоганием денег).

Общие правила

Цели преступников: выпросить деньги, выманить информацию или вынудить установить вредоносное ПО.

1) По умолчанию считается, что любая просьба о деньгах или данных, присланная через социальную сеть, — является мошеннической.

2) Вам могут присылать фишинговые письма, фальшивые ссылки и вредоносные документы.

Критически относитесь к любым неожиданным письмам и сообщениям — как от знакомых, так и от незнакомых людей.

Если призыв к действиям выглядит правдоподобно — свяжитесь с источником по другому каналу. Если просьба настоящая, уточняющий звонок никого не обидеть.

Вводите пароль от соцсети только на сайте и в приложении.

На любых сайтах — всплывающее окно регистрации через соцсети может быть поддельным (особенно если вы уже авторизованы в данный момент. Проверяйте адрес окна соцсети на подлинность).

Никогда не переходите на нужный сайт по сторонней ссылке (она может быть поддельной). Используйте поисковик или сохраненные закладки.

Если ссылка из поста в надежном сообществе или из поста хорошего друга — всё равно проанализируйте эту ссылку (могли взломать и группу и друга).

Не получается проверить ссылку — никуда не переходите. Минутное любопытство не стоит последствий.

Всегда проверяйте ссылки, найденные в социальных сетях или присланные в сообщениях.

Ваши данные

Всем нужна ваша цифровая личность (чем точнее она будет, тем дороже перепродать). Многие организации заинтересованы в детальной информации о вас:

Рекламщики

Банки

Страховые компании

Государственные органы (налоговая, судебные приставы, аналитические центры)

Работодатель

Конкуренты

Мошенники

"Гороскопы", "Тесты" и прочие подобные призывы в соцсетях — активно собирают как можно больше информации о вас и вашем устройстве (deviceinfo.me), а результаты, например, тестирования становятся недостающими частями пазла в вашем цифровом портрете (если вы импульсивный, то кредит на выгодных условиях в банке могут не предложить).

И чем больше данных о себе вы бездумно отдаёте третьим лицам, тем больше шансов, что эти данные могут «утечь» в руки мошенников. А они на их основе разработают схему того, как вас лучше завлечь, на какие точки давить и с какой стороны к вам подходить. Вы просто дарите непонятно кому и зачем бесценные данные о себе.

Всё, что попадает в Сеть — остаётся там навсегда (kribrum.ru).

Безопасность компьютера (ПК)

Физический доступ

Установите сложный пароль на компьютере. Никто не сможет получить доступ к документам, фотографиям, проектам, паролям из браузера, установить следящее ПО, отформатировать жесткий диск или ваш ребенок случайно не сможет удалить папку и т.д. А ещё ноутбук можно потерять или его украдут.

Меняйте рабочий пароль раз в 3 месяца (от возможного взлома путем подбора).

Взломать перебором пароль, состоящий из 12 символов и включающий цифры и буквы разных регистров — почти невозможно!

Оптимальное время автоматической блокировки экрана — через 2-3 минуты.

Никогда не позволяйте другим людям использовать вашу учетную запись (для каждого пользователя отдельная учетная запись — дети, гости, муж/жена, коллеги).

Всегда помните о шпионском ПО, установка занимает пол минуты (не давайте доступ к своим гаджетам никому).

Не пользуйтесь публичными компьютерами, если там нужно авторизоваться на сайте (клавиатурный шпион). Либо позднее смените пароль, если необходимо зайти.

Выходите из учетной записи Майкрософт (личный кабинет в Windows), чтобы не вёлся сбор данных.

Антивирус

Выбирайте из топ-10 рейтинга PC Mag (самый авторитетный компьютерный портал в мире pcmag.com).

Установите автоматическое обновление антивируса (для пополнения новыми базами). Ведь каждое обновление — это ещё 100, 1000 или 10000 новых вирусов, которые появились в Сети.

Сканируйте компьютер не реже раза в месяц!

Сканируйте все внешние носители всегда (включите запрет на автоматическое их открытие в ПК).

Важно! Антивирус всегда должен быть включен, его антивирусные базы должны быть актуальны, а лицензия — действительна.

Обновления

Регулярно обновляйте операционную систему (ОС) и браузер (то есть перезапускайте компьютер хотя бы раз в неделю).

Редкое обновление ОС — накапливает много разных обновлений и начинает принудительный перезапуск (может занять более часа). Оставляет дыры для атак.

Везде используйте автоматическое обновление (программы, приложения, расширения, антивирус, браузер).

Регулярно обновляйте пользовательские программы — те, что сами установили на компьютер (в них тоже могут быть лазейки для преступников, а обновления закрывают эти кротовые норы). Важно! Обновляйте только из интерфейса уже установленной программы. Кнопка "Обновить" в настройках программы — единственно правильный способ.

При обновлении программ могут произойти две вещи: 1. Обновление загрузиться и установится. 2. Вас перенаправит на официальный сайт программы, где будет предложено скачать и установить вручную новую версию. (Это равноценные и безопасные способы).

Любое предложение обновить ПО (программы), исходящее из Интернета, — является мошенничеством и содержит вредоносные программы (излюбленный трюк).

Никогда не верьте предложениям обновить ПО, исходящим из Интернета.

Никаких всплывающих окон или навязчивых обновлений официальные сайты предлагать не должны. (Только реклама новой версии продукта).

Мошеннические окна в браузере нередко маскируются под напоминания, появляющиеся на панели операционной системы (выезжают в виде подсказки или иконки внизу окна) — они точно так же всплывают в правом нижнем углу. Закройте браузер — если окно закрылось вмести с ним, это были мошенники.

Вредоносное ПО

Вредоносное ПО — главный враг вашего компьютера.

Любое отклонение от работы вашего компьютера — может быть признаком вредоносного ПО.

Абсолютное большинство вредоносных программ не может появиться на вашем компьютере без вашего участия. (Ваша задача вовремя распознать обман и остановиться).

Установка ПО (программы)

Устанавливайте на компьютер только лицензионное программное обеспечение (и только на официальном сайте или на сайте его официального дистрибьютера, другие программы там тоже можно покупать, статус официального делает его проверенным).

Как найти официальный сайт: 1) Если уже установлено ПО, то ссылка есть в разделе "О программе". 2) Википедия. 3) Поисковик (вводите максимально полное или близкое к правильному написание искомой программы).

Не нажимайте рекламную выдачу в поисковиках. В рекламной выдаче — чистой воды мошенники! Они врут, что их сайт официальный, и предлагают платное ПО бесплатно.

Программы на рабочий компьютер можно устанавливать только с помощью IT-специалистов компании (возможно, у них уже есть лицензии и к тому же вы передаете ещё ответственность).

Wi-Fi настройки (в ПК)

Отключайте Wi-Fi, если не пользуетесь (чтобы по МАС-адресу не собирались данные ваших передвижений). Во время поиска Wi-Fi ваше устройство передает сигнал с уникальным аппаратным адресом (MAC). С его помощью можно отслеживать ваши перемещения.

Используйте случайные MAC-адреса, чтобы ваше устройство нельзя было выследить, когда вы ищете Wi-Fi. Например, провайдер общественной сети Wi-Fi может собирать данные о том, какие магазины вы чаще всего посещаете, и продавать эти сведения рекламодателям. Чтобы ваш компьютер нельзя было идентифицировать, включите использование случайных аппаратных адресов (в Wi-Fi настройках в ПК).

Удалите или "забудьте" ранее использовавшиеся Wi-Fi-соединения.

Отключите "автоматическое подключение" к другим станциям Wi-Fi (можно попасть в "капкан", подключившись к бесплатной раздаче злоумышленника).

USB-устройства

Отключите опцию автозапуска для всех носителей и устройств. Некоторые вирусы, особенно черви, распространяются автоматически.

Всегда проверяйте любые подключаемые USB-устройства антивирусом (настройте автоматическое сканирование).

Есть вирусы, которые воруют данные с компьютера на флешку.

Не подключайте к своему компьютеру незнакомые внешние устройства — найденные в офисе или где-либо ещё. Если вы нашли флэшку на улице, в поликлинике, в магазине, в общем, - не на работе, - не поднимайте. Если подняли с пола в кафе - передайте официанту. Если подняли на улице - выбросьте. Даже если это хороший дорогой внешний жесткий диск. Не надо рисковать!

Блокируйте USB-порты на работе (чтобы нельзя было разблокировать компьютер при помощи USB-устройства).

DeviceLock DLP позволяет подключать только заранее подготовленные и авторизованные устройства — то есть вы не сможете подключить "чужую" флэшку, незнакомый жесткий диск и т.д.

Любой контакт компьютера с внешним миром — будь то физический носитель (USB) или Wi-Fi-сеть — может стать угрозой для безопасности.

Потеря ПК

При потере личного ноутбука следует, не откладывая, предпринять ряд действий для обеспечения безопасности хранящейся на ней информации. (Включите геолокацию, удалите все данные, смените все пароли на сайтах). Ключевой фактор — время.

Заранее измените настройки для удаленной блокировки ноутбука, а также его поиска и администрирования (MacOS - "Локатор", Windows 10 - "Найти моё устройство").

Есть дополнительная защита от незаконного проникновения — установите пароль на BIOS (синий экран при запуске) и включите Secure boot (безопасная загрузка). Злоумышленник не сможет, загрузив операционную систему с внешнего носителя, получить доступ к вашим файлам в обход пароля на вход в компьютер.

Шифруйте свои данные — Bitlocker (Windows Pro), FileVault (MacOS), LUKS (Linux). Либо сторонняя программа VeraCrypt. Используйте полнодисковое шифрование.

Веб-камера и микрофон

Выключайте, прикрывайте или заклеивайте веб-камеру, когда не используете её.

Отключайте физически внешне подключаемую камеру, когда не используете (там встроенный микрофон).

Если вы заметили, что диод камеры мигнул хотя бы на несколько секунд — сразу же отключите Интернет, запустите антивирус (возможно следящее ПО). При выключенной камере он не должен ни гореть, ни мигать ни при каких обстоятельствах.

Отключите микрофон в меню настроек ОС (Диспетчер устройств - Звуковые, игровые и видеоустройства - Микрофон - Драйвер или правой кнопкой мыши "Отключить").

Отключите микрофон — вставьте любой обрезанный штекер в гнездо микрофона.

Резервное копирование

Регулярно делайте резервные копии важной информации (ПК можно залить водой, забыть, его могут зашифровать, украсть).

Резервное копирование — лучшее средство борьбы с программами-вымогателями. Даже если заплатите, шанс корректно разблокировать 30-50%.

Жесткие диски имеют срок годности. После какого-то количества циклов перезаписи они могут выйти из строя сами собой, без внешнего вмешательства.

Насколько регулярно? Если важные для вас данные обновляются ежедневно — создавайте резервную копию раз в 2-3 дня. Если ежемесячно — то раз в месяц. В среднем целесообразно раз в неделю.

По возможности настройте автоматическое копирование важной информации в Облако — так вы не будете забывать обновлять резервную копию.

Используйте правило 3-2-1. а) Ценная информация должна иметь 3 резервные копии. б) Они должны быть сохранены в двух различных физических форматах хранения. в) Одна из копий должна быть вынесена на внеофисное хранение.

1. Три копии первого уровня должны храниться в трёх разных физических местах.

2. Две копии второго уровня должны быть сделаны в двух разных физических форматах (электромагнитный импульс может вывести из строя электронное устройство, но не повредит DVD-диску, а если дом ограбят, то облачное хранилище останется в неприкосновенности).

3. Одна копия должна находится вне офиса (географическое распределение). Облачный сервис — идеальный способ.

Регулярно копировать имеет смысл только те файлы, которые вы обновляете.

Документы, с которыми вы работаете каждый день требуют регулярного бэкапа.

Имеет смысл дублировать рабочие документы и личные фотографии. Дублировать системные файлы нет смысла — в случае чего ОС нетрудно переустановить, а резервное копирование системных файлов бесполезно.

Регулярно создавайте точки восстановления (особенно перед каждым небезопасным действием, например, перед установкой новой программы или приложения).

Ремонт ПК

Компьютер в ремонт отдавайте "стерильным".

Снимите перед ремонтом сам жесткий диск (если проблема не в нём).

Зашифруйте, или удалите всю конфиденциальную информацию.

Перенесите все данные на внешний жесткий диск.

Не всегда сотрудники мастерской благонадежны. Они подменяют детали, копируют информацию, навязывают дополнительные услуги. Требуйте чек и упаковку от детали, которая установлена, а лучше, чтобы деталь извлекли из упаковки прямо при вас. Часто устанавливают пиратскую ОС (установите сами).

Покупайте запчасти лучше в магазинах, а не в сервисах.

Используйте шифрование диска — штатная BitLocker (Windows Pro), FileVault (MacOS) или VeraCrypte, CyberSafe.

Совет для иностранцев. Установите на компьютер русскую раскладку клавиатуры. Например, вирус-шифровальщик Sodinokibi (2019) проверял используемую раскладку клавиатуры и если был установлен русский язык (и ближнее зарубежье), то он не шифровал файлы жертвы. Китайцы уже используют этот лайфхак. ("Кто работает на RU — к тому приходят по утру").

Безопасность мобильных устройств

Физический доступ

Всегда используйте пароль, даже если есть биометрия (отпечаток пальца, лица).

Максимально сложный пароль, хотя бы шесть знаков с неочевидной комбинацией (защита от детей, любопытных коллег, близких, злоумышленников).

Не оставляйте смартфон без присмотра, даже если рядом только ваши друзья или родственники (шпионское ПО устанавливается за пол минуты).

Никогда не оставляйте телефон разблокированным и не давайте свой телефон другим людям.

Автоматическая блокировка экрана (1 минута).

Отключите вывод содержания сообщений на экране блокировки (или настройте показ от кого пришло сообщение, а не само содержание).

Подключите спец. приложение для двухфакторной аутентификации, например Google Authenticator (надежнее SMS-кодов).

Настройте голосовой помощник — в режиме блокировки он работать не должен (так можно разблокировать телефон похожим голосом или сделать перевод).

Используйте биометрию (несколько пальцев с обеих рук, несколько выражений лица).

Используйте графический ключ (хотя бы 5-6 движений, сложная фигура).

4 движения графическим ключем → 7 тыс. комбинаций (хуже, чем простейший PIN-код из 4 цифр — 10 тыс.)

3 движения графическим ключем → 1.6 тыс. комбинаций.

При использовании отпечатка пальца выбирайте для авторизации мизинец и безымянный палец левой руки для правшей и правой руки — для левшей. Обычно пользователи выбирают указательный и большой палец. Это удобно, но неправильно, так как в работе со смартфоном мы в первую очередь пользуемся именно ими. Получив «залапанный» смартфон, преступник сможет изготовить фальшивый отпечаток за пару часов — инструкций в интернете для этого достаточно.

Напишите заявление (или отправьте команду) о запрете перевыпуска SIM-карты по доверенности (SIM-свопинг атака). Для Теле2, МТС команда (*156*2#), для Мегафон (*105*508#).

Установите ПИН-код на SIM-карту. При потере телефона избежите переноса SIM-карты на другое устройство.

Антивирус

Обязательно используйте антивирус (TOP-10, techradar.com). Не игнорируйте обновления и окончание лицензии.

Регулярно сканируйте. Лучше всего это делать после установки каждого нового приложения. Ну или после того, как они обновятся (если боитесь забыть, настройте автоматическое сканирование по заданному вами расписанию).

В настройках антивируса установите — "все подозрительные файлы приложения удалять по умолчанию".

Вредоносное ПО

В App Store и Google Play — не все приложения безопасны.

Любое отклонение в работе смартфона — признак вредоносного ПО (нагрев, "торможение", деньги быстро заканчиваются, много рекламы, даже там, где не должно быть; появляются запросы на установку неизвестных приложений (дропер), знакомое приложение отказывается запускаться или закрываться; форма в приложении выглядит необычно или непривычно; не принимаются пароли, хотя вы их не меняли.

Заметили признаки — просканируйте, откажитесь от любых действий в телефоне (ввод логинов, переписка). Измените все пароли в сетевых сервисах (с другого устройства). Не пытайтесь удалить ПО самостоятельно — деинсталяция может привести к блокировке смартфона или активации других вредоносов.

Распространение вредоносного ПО: 1) приложения 2) "фишинговый" путь — убеждение перейти по вредоносной ссылке, скачать зараженный файл, зайти на подозрительный сайт.

Никогда не устанавливайте на свое устройство пиратское и нелицензионное ПО.

Соблюдайте правила безопасного сёрфинга: не переходите по подозрительным ссылкам, не посещайте пиратские сайты, не загружайте пиратские файлы из Интернета.

Никогда не переходите по ссылкам из SMS (которые вы не запрашивали и не ожидали, не открывайте даже от близких, их могли взломать!).

Проверяйте ссылку на скрытую подмену (нажать и долго удерживать нажатую ссылку - скопировать URL - вставить для просмотра в записную книжку, а в адресную строку нельзя, есть риск случайно перейти по ней).

Не контекстное несовпадение ссылки опасно (kfd2Wjn.to или bestcomputers.com).

Проверяйте ссылки здесь (opentip.kaspersky.com или virustotal.com). Для мобильных и сёрфинга это наиболее удобный способ.

SMS-настройки — запретите установку программ из сторонних источников в настройках устройства. Так вы сведете к минимуму вероятность заражения.

Также с осторожностью относитесь к приложениям, которые требуют доступ к SMS.

Некоторые вредоносные приложения обещают бесплатный пробный период. Обычно пользователь удаляет такое приложение, но платная подписка остаётся.

Проверяйте свои банковские выписки и мобильные платежи на наличие подозрительных покупок и платных подписок. Убедитесь, что вы держите под контролем ваши транзакции.

Файлы

Никогда не открывайте файлы, приложенные к сообщениям (которых вы не ждёте).

Нужно помнить, что расширение исполняемых программ для Android - .apk, а для iOS - .ipa.

Никогда не загружайте исполняемые файлы ни из каких сообщений.

Приложения

Загружайте только из официальных магазинов приложений.

Если приложение в официальном магазине платное — никаких бесплатных версий где-либо ещё быть не может (мошенничество).

В App Store и Google Play проникает вредоносное ПО.

При загрузке приложения — всегда обращайте внимание на рейтинг (2.5 из 5 баллов точно опасное), кол-во загрузок, кол-во отзывов с разными датами (качественные разные отзывы от людей, а не от ботов). Выбор редакции, это хорошо (разработчики проверили на себе). См. сторонний рейтинг в СМИ.

Внимательно смотрите за разрешениями, которые даете приложениям. Вы должны понимать, зачем нужно каждое из разрешений. Оставьте лишь самый минимум разрешений, необходимых для работы приложений (остальные — отозвать). Описание каждого из них здесь.

Не выдавайте каким попало приложениям права на доступ к «Специальным возможностям» (программ, которым они действительно нужны, крайне мало).

Странные разрешения — ещё один признак подозрительного приложения ("контакты" для фонарика).

Никогда и ни за что нельзя давать права разрешения: суперпользователя (root-права), на отображение поверх других окон (будет блокировка с выкупом или подмена формы логин/пароль), на доступ к SMS (платные SMS от вас, передача сообщений и кодов, отслеживание звонков).

Не давайте номер своего телефона автоматически ни одному приложению, которое может запросить данные. Чем больше приложений запоминают ваш номер, тем более устройство уязвимо к мошенничествам с SMS (и даже к вторжениям в защищенные учетные записи 2FA).

Устанавливать приложение по пришедшим откуда-то ссылкам — нельзя ни при каких обстоятельствах.

Подлинное приложение — это переход в магазин по ссылки с официального сайта.

Будьте внимательны и с умом относитесь к любому приложению, которое собираетесь загрузить в свой смартфон.

Избавьтесь от ненужных приложений. Чем больше программ, тем выше шанс, что какие-то из них будут заниматься недобросовестной деятельностью.

Чем меньше приложений — тем быстрее работает смартфон.

Обновление

Обновляйте систему и браузер как можно скорее (закрываются лазейки). Чем современнее ПО и браузер, тем выше уровень вашей защиты. Не игнорируйте уведомления или делайте все вручную, просто перезагружая телефон.

Настройте автоматическое обновление приложений.

В Google Play обновления находятся в разделе "Мои приложения и игры", а в App Store — за иконкой обновлений в правом нижнем углу экрана.

Bluetooth

Когда Bluetooth включен, преступник может установить на устройство любую программу (используя уязвимость), удаленно управлять устройством, прослушивать и считывать вводимую информацию.

Отключайте Bluetooth, когда не используете его.

Никогда не подключайтесь по Bluetooth к незнакомым устройствам (возможен запуск вредоноса).

Никогда не принимайте запросы на подключение Bluetooth, если не знаете их цели. Возможно, это попытка атаки.

Принимайте запросы на подключение через Bluetooth только от знакомых (до того, как одобрять connect).

Устанавливайте сопряжение с сервисами только в случае, если вы им доверяете, и они нужны вам именно сейчас.

Если есть постоянное сопряжение с другим устройством (фитнес-браслет, часы) — отключите режим постоянной видимости Bluetooth.

По возможности настраивайте доступ для каждого подключения индивидуально.

Если подключился неизвестный — отключите Bluetooth и удалите из списка незнакомые подключения. Запустите проверку антивируса.

Сделайте проверку на известные уязвимости через Bluetooth. Найти приложения по запросу "сканер уязвимостей/vulnerability scanner" (например, приложение Armis BlueBorn Scanner App).

Внимательно относитесь к Bluetooth-подключениям. Старайтесь не включать Bluetooth без причины и следить за тем, с чем сопрягается ваше устройство.

USB-устройства

Не используйте смартфон в качестве USB-носителя (можно заразить вредоносным ПО или самим стать носителем).

Не заряжайте смартфон от компьютеров и общественных точек зарядки (используйте внешний аккумулятор). Электроэнергия может передаваться с вредоносной информацией ("атака соковыжималка").

В продаже имеются спец. устройства — безопасные переходники, зарядные провода без передачи данных и т. д.

Лучше заряжать смартфон исключительно от розетки или Powerbank.

Зарядка от розетки совершенно безопасна.

Даже в режиме "только зарядка" телефон может обмениваться данными с компьютером.

Трояны и вирусы, спроектированные для распространения через USB-порт, копируются на подключенное устройство автоматически.

Пользуйтесь облачным сервисом для переноса и передачи информации (через Облако безопаснее, чем через смартфон или любой USB-носитель).

Всегда сканируйте любое подключаемое устройство к компьютеру.

Резервное копирование

Регулярно создавайте резервные копии данных на смартфоне (особенно если используете устройство для работы или храните на нём важные документы или файлы). Могут зашифровать, украсть или просто разбить.

Настройте автоматическое копирование важной информации в Облако.

Очень важно копировать рабочую информацию.

Дополнительные настройки

Услышали об очередной утечки в новостях — смените пароль на этом ресурсе.

Периодически удаляйте геолокационные данные в настройках.

Отключайте Wi-Fi, если не пользуетесь, а также "автоматическое подключение к Wi-Fi" в настройках.

Меры против прослушки — не подключайте 2G (отказ от авто выбора), отключите роуминг (Оператор сети -> Отключить автоматический выбор сети).

Apple — сбросьте сертификаты сопряжения на своих устройствах.

Если вы подключаете свой iPhone к компьютеру другого человека и доверяете ему, то между этим компьютером и устройством iOS будет установлена связь, позволяющая компьютеру получать доступ к фотографиям, видео, SMS-сообщениям, журналам вызовов, сообщениям WhatsApp и большинству других данных без введения кода доступа.

Ещё большее беспокойство вызывает то, что этот человек с помощью программы iTunes может сделать резервную копию всей памяти вашего смартфона, если только вы не установили пароль для создания зашифрованных резервных копий iTunes (установите пароль).

Потеря или кража

Настройте удаленный доступ к устройству на случай его потери или кражи, включите геолокацию (так можно отследить местоположение, заблокировать устройство, стереть все данные или вывести на экран контактную информацию; можно включить автодозвон — устройство будет звонить регулярно и максимально громко, даже на беззвучном режиме).

Перепишите себе IMEI (*#06#) и серийный номер устройства. На случай кражи это позволит полиции идентифицировать телефон среди других найденных или поможет заблокировать его через оператора и на сайте Госуслуг (с июня 2021 года).

Имеются так же сторонние приложения для удаленного администрирования (блокировка, очистка, геолокация).

Некоторые приложения позволяют стереть всю информацию даже без подключенного интернета (по SMS, при извлечении SIM-карты, при неоднократном вводе неверного пароля). Если данные очень ценные для злоумышленников, установите такое приложение (Eradoo).

При потере рабочего смартфона или планшета сразу сообщите ответственным за безопасность в вашей компании.

Остерегайтесь фишинга по телефону

Никогда не сообщайте никаких данных незнакомым людям, позвонившим вам по телефону.

Никогда не переводите никаких средств по рекомендации или просьбе незнакомых людей, позвонивших вам по телефону.

Внимание! Часто используется служба подмены номера — при звонке от мошенников вы видите номер ваших родных, близких или банка.

Джейлбрейк (jail break) и рутинг (root-права)

Это «взлом» устройств, позволяющий избежать зашитых ограничений (по средствам ПО Cydia). После этого становится доступна, например, бесплатная установка платных приложений из App Store. Возможность разогнать устройство. Взлом игровых приложений (выдавая себе бесконечные ресурсы) и т. д. Но рисков при этом «взломе» очень много, оно того не стоит.

Заводской бэкдор (лазейка для удаленного управления)

Изначальная цель — дополнительно заработать.

Зачем производители устанавливают бэкдоры в смартфоны: 1. Чтобы обойти запрет на установку какого-нибудь ПО. 2. Чтобы зарабатывать на показываемой пользователям рекламе. 3. Чтобы собирать данные о пользователях в маркетинговых целях.

На многих смартфонах (особенно недорогих китайских) предустановлены невидимые вредоносы (для слежки, рекламы, сбора статистики, "заглушка" для другого вредоносного ПО).

Иные бэкдоры вообще не спрашивают разрешения, а сразу что-то устанавливают (веселую игру и т.д.).

Подобный бэкдор — это лазейка для злоумышленников с доступом к любым данным. Ни антивирус, ни ОС её не замечают, поскольку она предустановлена и считается фичей.

Любой подобный бэкдор — это дверь, через которую может войти кто угодно.

Не покупайте дешевые смартфоны малоизвестных производителей, особенно производства Китая и Индии. Вы можете потерять гораздо больше, чем сэкономить.

Если смартфон неизвестной компании с фантастическими характеристиками стоит 100 евро, то стоит задуматься: на чём ещё зарабатывает производитель?

При выборе смартфона поищите в Интернете о его потенциальных бэкдорах и возможности их ликвидации.

Например, поищите статью по запросу "xiaomi backdoor" или "oneplus backdoor", плюс конкретная модель, которую вы рассматриваете. И если обнаружится, что есть подобная уязвимость, стоит исключить её из рассмотрения.

Если вы всё-таки приобрели недорогой китайский смартфон, который можно подозревать в наличии бэкдора, никогда не используйте его для рабочих целей (не пересылайте конфиденциальную информацию, не сохраняйте рабочие пароли, не фотографируйте рабочие объекты и т.д.).

Пользоваться смартфоном можно, но не стоит делать с его помощью ничего, связанного с работой — от рабочей переписки до работы в Google-документах.

eSIM — встроенная SIM-карта

Это физический чип, встроенный и распаянный на плате мобильного гаджета (вынуть его, перенести на другой телефон и отдельно купить не удастся).

Есть возможность установки сразу 5 номеров.

Экономия средств. Можно выбрать одного оператора, у которого самые выгодные тарифы на звонки, второго – интернета, третьего – для отправки SMS.

Защита. Если злоумышленник украдет смартфон, он не сумеет извлечь eSIM.

Невозможно повредить карту или потерять.

Если вы часто путешествуете, не надо покупать в чужой стране физическую SIM-карту. В другой стране достаточно посетить сайт местного оператора, оформить виртуальную карту, оплатить услугу и отсканировать QR-код.

Можно подключить все «умные» гаджеты к одному eSIM.

По ритму походки и сигнатуре дневной активности можно идентифицировать любого человека в любой точки мира с новым (пустым) смартфоном в кармане. Используется пассивный сбор данных или поведенческая биометрия (160 параметров, Unify.id, BehavioSec.com).

Wi-Fi

Когда речь идет о безопасности, «просто» не значит «надежно». А «по умолчанию» в мире киберугроз это обычно означает «надо срочно поменять».

Домашний Wi-Fi (он же маршрутизатор, роутер)

Первое и основное, что необходимо сделать, — скачать новейшую прошивку (то есть последнюю версию программы на устройстве). Если пренебрегать обновлениями, преступники смогут заходить в вашу локальную сеть, как к себе домой, даже если вы защитите ее самыми надежными паролями.

Нужно регулярно обновлять эту прошивку. Для некоторых моделей патчи приходят автоматически (новые заплатки), но иногда их приходится загружать и устанавливать самостоятельно. Узнать, как обновить ПО вашего устройства, можно на сайте производителя.

Измените логин и пароль администратора (входа в настройки самого роутера).

Отключите удаленное администрирование.

Создайте "белый список" (отказ всем, кроме избранных).

Измените Имя сети (SSID) — зная модель, её легче взломать.

Скройте SSID. У каждой Wi-Fi сети есть идентификатор — SSID (Service Set Identifier), который позволяет устройствам находить точку доступа постоянно, каждые 100мс, — чтобы смартфоны или ноутбуки могли её обнаружить.

Отключите WPS. Эта функция позволяет автоматически настроить сеть и упрощает процесс авторизации. Чтобы подключиться к Wi-Fi с ее помощью, достаточно нажать специальные кнопки на роутере и устройстве или ввести 8-значный PIN-код.

Проверьте, чтобы в настройках маршрутизатора было включено шифрование WPA2/ WPA3, оно защитит ваши данные от перехвата.

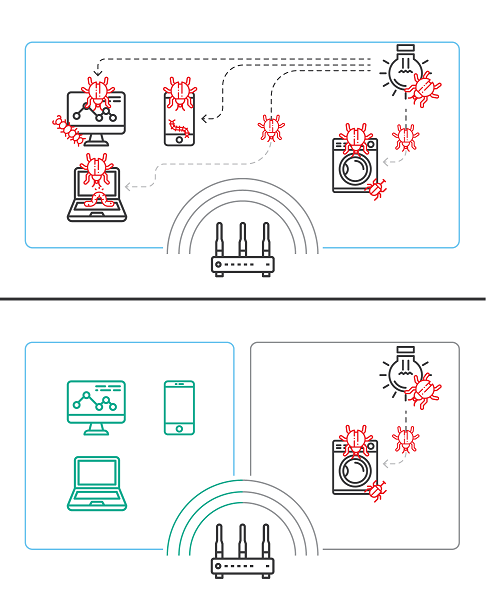

Создайте гостевую подсеть (для всех IоT-умных устройств и гостей). По сути, это отдельная точка доступа на вашем роутере, из которой можно получить доступ к Интернету, но невозможно попасть в вашу домашнюю сеть.

Проверьте, снята ли галочка «Разрешить гостям доступ к ресурсам локальной сети» или ей подобные. Такой галочки в настройках может и не быть, но если она есть, то ее лучше снять — тогда гости не смогут увидеть ваши файлы и другую информацию, сохраненную на компьютерах. А в этом, собственно, и смысл гостевой сети. Иногда в настройках может быть другая галка — «Изолировать». У нее ровно обратный смысл — она изолирует гостевую сеть от вашей локальной, и, соответственно, ее нужно поставить.

Снимите галочку «Разрешить доступ к настройкам» или аналогичную, если она есть. Когда такая галочка поставлена, это означает, что пользователи из гостевой сети могут получить доступ к настройкам роутера и перенастроить там что-то, в том числе свои же права доступа. Вам это ни к чему.

IoT-устройства лучше подключать к гостевой сети. Даже если кто-то взломает какое-то из IoT-устройств, он не сможет проникнуть в вашу основную сеть и скомпрометировать компьютеры и смартфоны в ней. Да, «умная» стиральная машина, подключенная к гостевой сети, все равно станет частью ботнета и будет участвовать в DDoS-атаках или майнить криптовалюту (к этому в целом надо быть готовым, когда покупаешь «умные» вещи). Но зато компьютер со всеми банковскими данными и прочей чувствительной информацией будет в безопасности. Многие эксперты при упоминании «умных» устройств говорят не просто о вероятности атаки на IoT-устройства, а о том, что их ну просто наверняка атакуют.

Убедитесь, что страница входа в Настройки вашего роутера не видна в Интернете. Многие современные роутеры поддерживают возможность удаленной смены настроек. В определенных обстоятельствах это может быть даже полезно, но не совсем безопасно. Так что, если вы не используете эту функцию, просто отключите ее. Имя этой настройки отличается у разных производителей, но, так или иначе, там будут слова вроде «Удаленная настройка», «Удаленное управление» или еще что-нибудь в этом духе.

Антены. Лучше всего поставить антенны роутера строго вертикально — так они будут дальше добивать по горизонтали, вместо того чтобы излучать ценный радиосигнал в пол.

Публичный Wi-Fi

Не пользуйтесь публичным Wi-Fi — это зло. Дома станция шифрует данные, публичная нет. Хакер может перенаправить ваши пакеты данных на настоящий сайт, но при этом перехватывать трафик или изменять его (например, внедряя вредоносный код для клавиатурного шпионажа).

Владелец точки Wi-Fi или перехвативший точку злоумышленник — может не просто узнать, что делал пользователь, но перехватить сами данные (информацию, логины, пароли и даже файлы).

Общественные сети Wi-Fi взламывают, т.к. пароли слабые или заводские.

Никаких личных паролей для доступа к публичной Wi-Fi сети вводить не нужно — это чистой воды обман (ввод пароля возможен только к самой сети, но без ваших личных паролей).

Обновлять ПО и устанавливать программы тоже не нужно.

Сам преступник может быть владельцем Wi-Fi (Free Park Wi-Fi).

Схема "Злой двойник". Мошенник полностью имитирует общественную сеть, в том числе точно копирует SSID. Отличается лишь одно — у сети-подделки лучше сигнал. Устройство пользователя распознает обе сети как одну (так как SSID одинаковый) и подключается к более мощной — злоумышленника.

Что должно насторожить? Наличие сетей с почти одинаковым названием (уточните у официанта). Ещё может появится ошибка сертификата на знакомом сайте (пытаются подменить сертификат, опасно).

Подключайтесь к Wi-Fi сетям с паролем (избегайте бесплатных).

Уточняйте название сети даже если раньше там бывали — название могли изменить, а мошенники этим пользуются.

Всегда подключайте VPN при использование публичных Wi-Fi (это защищённый туннель).

Выбирайте VPN, который утверждает, что PFS включена (Perfect forward secrecy, совершенная прямая секретность). Например, ExpressVPN или NordVPN (или "Top7 лучших VPN").

Кроме того, VPN шифрует передаваемые данные, мешая вашему интернет-провайдеру следить за тем, куда вы ходите (да-да, провайдеры тоже очень любят следить за своими клиентами).

Используйте: менеджер паролей (он не подставит сам пароль), https://, двухфакторную авторизацию и антивирус (вкл.).

Подключаться к корпоративным ресурсам через открытую Wi-Fi сеть и тем более без VPN не следует.

Используйте Wi-Fi с протоколом шифрования WPA2 (не используйте сеть с WEP).

По возможности пользуйтесь мобильным Интернетом.

Интернет вещей (IoT)

Убедитесь, что настроена аутентификация (есть пароль или подобное).

Всегда меняйте пароли на более сложные.

IoT-устройства лучше подключать к гостевой сети.

Перезагрузка удаляет любой вредоносный код.

Каждое "умное" устройство (лампочка, датчик, чайник и т.д.) хранит данные и ключи к вашей сети. При утилизации нужно очистить данные на смартфоне, а ещё лучше сломать пополам SSD-накопитель на самом устройстве (чип памяти).

Серийный номер контроллера в умном доме (номер на небольшой коробочке) является главным ключом к системе умного дома и его надо хранить в тайне (не засветите на видео в YouTube). Контроллер — это мозг умного дома, он позволяет синхронизировать все гаджеты в вашем доме и централизованно управлять ими.

Настройте в сети с IoT-устройствами DNS-прокси (для компаний).

«Умные» колонки или дома постоянно соединены с Облаком, они всё время слушают звук и передают данные в Облако. Знайте, что результаты поиска, через колонку записываются и хранятся вечно. Вечно.

TV — отключите в настройках "распознавание голоса". Имейте в виду, «умные» телевизоры распознают жесты, предметы, лица и слушают звук в комнатах.

Каршеринг — при подключении смартфона к мультимедийной системе авто, открывается доступ к списку ваших контактов (для hands-free). Данные могут сохранятся безвозвратно.

Защита конфиденциальных данных

Рабочая информация

Любая информация о компании по умолчанию считается конфиденциальной (расписание, переписка, заметки, наброски, аудиозаписи и даже то, что сотрудники обсуждают за обедом). Ведь вам самим она известна только потому, что вы работаете в этой компании.

Отсутствие регламента не снимает с сотрудника ответственности за разглашение важных сведений.

Если информация прямо не предназначена для обнародования — лучше не выносить её за пределы компании.

Если вас о чём-то просят — вы должны точно знать, что и зачем делаете (социальная инженерия).

Любой голос легко подделать, даже начальника (DeepFake-атака). Внутри компании и для связи с контрагентами применяйте практику введения устных паролей, кодовых слов или контрольных вопросов, ответ на которые известен только двум сторонам.

Проверяйте личность сотрудника, если просьба странная (социальная инженерия).

Помните! Если вы уступите просящему (и не сделаете всё должное), может произойти утечка конфиденциальных данных, и тогда проблемы будут грозить уже вам и всей компании в целом.

Утечка данных на работе

Чаще всего утечка происходит в момент её передачи (по ошибки или недосмотру).

Последствия утечки — возможна кибератака, конкуренты сорвут сделку или получат преимущество на рынке, разрыв договора, подрыв деловой репутации, финансовый ущерб.

Если утечку данных допустили вы — пострадает ваша собственная репутация (карьерный рост, взыскание, годовая премия).

Риски разглашения — разговор с незнакомцем, интервью с прессой, встреча с друзьями, спешка. Само устное обсуждение конфиденциальной информации, это уже разглашение.

Чаще всего конфиденциальные данные попадают в чужие руки по неосторожности (при потере физического устройства, документ без пароля публично в Облаке, при хранении на компьютере).

Большинство утечек — это неосторожность действий рядовых сотрудников.

Пользователь зачастую не способен и не обязан представлять, какие последствия может повлечь за собой утечка именно этой информации. Лучше всего считать конфиденциальными любые рабочие данные и обращаться с ними предельно осторожно.

Нелояльный или недовольный сотрудник — может воспользоваться случаем и причинить ущерб организации.

Атака на конференцсвязь — при атаке сама камера может масштабировать изображение, её можно направлять вверх, вниз, влево или вправо. Всё что окажется "под прицелом", может быть использовано против вас и компании. Важно изменить настройки по умолчанию и не выставлять "всё на виду".

От имени коллеги может писать злоумышленник, взломавший его.

Маркеры опасности:

1. Потеря устройства с данными.

2. Информация уже в Интернете.

3. Ошибка в адресе или отправка постороннему (автоподстановка).

4. Ошибка настройки доступа.

5. Поделились данными, а потом выяснилось, что они конфиденциальные.

Распечатанные документы

Защищайте распечатанную информацию о вашей компании от попадания в чужие руки.

Документы на рабочем месте могут увидеть посетители, клиенты, технический персонал и т.д.

Если забыть документы в принтере, у секретаря на столе, выбросить в урну или передать с человеком, не имеющим отношения к компании — конфиденциальная информация может быть скомпрометирована.

Ошибочный подход. Вы постоянно оставляете распечатанные документы на своем рабочем месте, на виду у всего офиса. Сотрудники других отделов, у которых нет допуска, могут увидеть, например, договор по проекту, который не был одобрен всеми сотрудниками, или план назначений, с которым кто-то может быть не согласен.

Распечатали документы — не оставляйте на рабочем месте (уберите их, и лучше в закрытый сейф).

Распечатываете на общем принтере — подойдите к нему раньше, чем закончится печать.

Настройте общие принтеры так, чтобы документы распечатывались только после введения кода сотрудника или по пропуску.

Все копии документов, сделанные на принтере, сохраняются на жестком диске самого принтера. При замене, следует стереть все данные.

На самом принтере — обновите прошивку, измените пароль устройства. При атаке через принтер можно проникнуть во всю внутреннюю сеть компании, похитить данные или включить нагрев бумаги (устроив при этом пожар).

Внимательно используйте оборот распечатанного листа (проверяйте возможную конфиденциальность).

Отдавая использованные документы третьим лицам, вы предоставляете множеству людей доступ к конфиденциальной информации и уже не можете отслеживать, как она используется (например, детям в садик для рисования).

Если документы больше не нужен — уничтожьте (тщательно рвите вручную или используйте шредер).

Информация не становится менее ценной от того, что документ побывал в мусорной корзине.

Передача документов

Передавая документы — узнайте, есть ли соответствующий допуск у человека.

Секретарь ген. директора просит прислать финансовый отчет — выясните, имеете ли вы право пересылать секретарю такую информацию (спросите начальника).

Передавайте документы только в запечатанных непрозрачных конвертах (даже в пределах офиса).

Всегда обращайтесь к услугам служб по доставке (предоставляющих гарантии конфиденциальности), за пределами офиса.

По возможности передавайте документы лично, а не через посредников.

Защита

Не храните конфиденциальные данные на носителях, которые легко потерять (флешка, карта-памяти, смартфон). При необходимом использовании, убедитесь, что данные записаны во внутренней памяти устройства, а не на дополнительной карте памяти (которую можно вынуть).

Сохраняя файл — защитите паролем (особенно в выносимых устройствах).

Для защиты документов паролем — используйте встроенный функционал (Word, PDF).

Архив с конфиденциальными документами необходимо защитить паролем при любом способе его передачи.

Если файл защищен паролем — то в случае утечки владельцу будет известен круг лиц, которые могли её допустить.

Не пересылайте пароль по тому же каналу связи, которым вы пользовались для отправки защищенного документа.

Не создавайте копии документов с важными данными (без необходимости). Создайте шаблон, если нужно сделать несколько аналогичных документов (цена в прошлый раз была со скидкой, а новый договор идет без неё, можно забыть).

Если конф. информация больше не требуется — удалите её корректным способом.

Передавайте данные только безопасным способом (см. выше).

Проверьте полученную информацию, прежде чем делиться данными (не верьте на слово, уточните по другим каналам).

Зашифруйте свои данные: Bitlocker (Windows Pro), FileVault (MacOS), LUKS (Linux). Либо сторонняя программа VeraCrypt. (True Crypt уязвима, не используйте!).

Шифрование диска целиком — при включенном компьютере любой человек, имеющий физический доступ, может получить любые данные, которые хранятся в его памяти.

Шифрование раздела или отдельных файлов — оставляют файлы защищенными после включения компьютера до тех пор, пока вы сами не захотите их расшифровать. Но после введения пароля на них — они останутся незащищенными до тех пор, пока вы не зашифруете их снова.

По возможности используйте полнодисковое шифрование.

Защитите экран своего устройства. Используйте поляризующую плёнку, если часто работаете в общественных местах или часто работаете с конфиденциальными файлами (она затруднит считывание информации от посторонних взглядов или видеокамер).

Не стоит хранить то, что ценно.

Хранение и передача конфиденциальной информации требует постоянной бдительности.

Защитить информацию гораздо проще, чем решать проблемы, возникшие из-за её утечки.

Соблюдайте правила:

При передачи конфиденциальной информации защищайте её надежными паролями и передавайте их отдельно.

Выбирайте безопасные способы передачи конфиденциальной информации.

Никогда не создавайте свободно распространяемые ссылки на конфиденциальную информацию в Облаке (доступно всем в Интернете, кто подберет ссылку).

Храните конфиденциальные данные на зашифрованных разделах, если держите их на собственных носителях (CD-карта на смартфоне).

Электронная передача

При использовании публичных сервисов обмена файлами — обязательно защитите передаваемые документы сложным паролем (и передавайте его отдельно).

При использовании электронной почты пересылайте конфиденциальную информацию не в теле письма — а во вложении. Вложение в письме можно запаролить, что является обязательным при пересылке конфиденциальной информации, а тело письма — нет.

Копируйте адрес электронной почты, а не вводите вручную (возможна ошибочная автоподстановка имени).

Не храните и не передавайте конфиденциальную информацию на флешке. Если вам необходимо передать большой объем информации, принесите с собой ноутбук и скопируйте данные на флешку непосредственно перед передачей.

Проследите за удалением данных с накопителя сразу после того, как вы их передали.

Если документ больше не нужен — его следует удалить из облачного хранилища и со всех других ресурсов. Длительное хранение данных на стороннем ресурсе повышает шанс того, что информация будет скомпрометирована.

Особенную внимательность следует проявлять при использовании Облака (облачных хранилищ) — в них данные более уязвимы, даже если вы считаете, что об их существовании знаете только вы.

Если вы помещаете конфиденциальный документ в Облако — обязательно защитите документ надежным паролем.

Если вам нужно переслать несколько документов или фото, аудио (которые нельзя запаролить) — передавайте в защищенном паролем архиве.

Чем дольше документ хранится на стороннем ресурсе, тем выше вероятность того, что до него доберутся злоумышленники. Это просто вопрос времени.

Права доступа

Помните! Чем больше людей получило доступ к объекту, тем меньше он защищен.

Не соглашайтесь на просьбу передать ссылку (для доступа к конфиденциальным материалам) в рабочий чат или группу. Тот, кто просит об этом, может не понимать, чем вы рискуете, или быть злоумышленником.

Не соглашайтесь предоставлять кому бы то ни было доступ к конфиденциальному документу или расширять права доступа, если на это нет распоряжения или прямого согласия владельца материала.

Если в списке имеющих доступ к документам оказался человек, которого вы не добавляли и никому не поручали добавить — отзовите доступ.

Если кто-то из коллег просит позволить ему предоставить права доступа новому участнику, не соглашайтесь и свяжитесь с приглашаемым самостоятельно (возможно, аккаунт взломан).

Прежде чем предоставлять кому-то права доступа к конфиденциальной информации, задумайтесь, разрешено ли вам предоставлять эти права, кому именно, для чего, на какой период.

Будьте внимательны на каждом этапе предоставления доступа.

Правила в Облаке

Никогда не передавайте доступ к конфиденциальным материалам с помощью свободно распространяемой ссылки (разрешено видеть всем, у кого есть ссылка).

Предоставляйте доступ к документу, а не к каталогу.

Если доступ к данным надо предоставить группе лиц, пригласите пользователей по одному и выдавайте необходимые права доступа каждому по отдельности.

Помните! Предоставляя права на редактирование документа, вы позволяете другому лицу изменить параметры доступа или создать свободно распространяемую ссылку.

При формировании ссылки укажите параметры, при которых перейти по ней сможет только пользователь, получивший приглашение от вас или от другого лица с такими же правами.

Если видеть данные могут "все, у кого есть ссылка" — перенастройте доступ так, чтобы он был представлен только списку лиц с соответствующим допуском.

Если владелец информации — вы, убедитесь, что другие понимают правила управлением доступа и осознают меру ответственности за безопасность данных.

Предоставлять доступ к документам можно только с одобрения их владельца.

Почта

Проверяйте все детали сообщений при отправке конфиденциальных данных по email или в мессенджере.

Проверяйте адреса и состав участников переписки.

Удаляйте тех, кто не должен принимать участия в переписки, а при пересылке цепочек писем удаляйте историю переписки.

С осторожностью используйте шаблоны документов. Создайте общий шаблон для типовых документов.

Чем дольше вы используете один и тот же пароль, тем выше вероятность утечки данных — особенно если состав вашей рабочей группы постоянно меняется (новый пароль раз в 3 месяца).

Меняйте пароль, если группу покидает человек.

Когда вы меняете пароль, не отправляйте его в рассылку или групповой чат в мессенджере. Передайте новый пароль каждому коллеге лично через защищенный канал связи.

Метаданные

Каждый документ Word или Excel содержит метаданные (имя автора, дату создания, количество правок и размер файла, а также есть возможность внесение доп. сведений → metadata2go.com).

Из документов Microsoft Office можно вытащить, например, заметки к слайдам презентаций, скрытые столбцы в электронных таблицах или в примечаниях к тексту могут быть записаны доп. сведения, не предназначенные для публикации.

«Инспектор документов» позволяет удалить метаданные документа перед экспортом. (Файл -> Сведения -> Инспектор документов -> Проверить -> Удалить всё).

В итоговый документ лучше вставлять диаграммы и другие материалы в виде картинок (меньше метаданных для сбора).

PDF-документы тоже нужно очищать от метаданных и других авторских артефактов.

Помните! Когда вы загружаете любые файлы для проверки онлайн (на сторонние сервисы) — вся информация становится доступной третьим лицам (этому сайту и ещё непонятно кому в последствии).

Удаление

Файл, удалённый не безопасным способом, можно восстановить.

Простое удаление оставляет тело файла на жестком диске компьютера.

Крупные утечки часто происходят, когда жесткий диск передают в мастерскую или продают при замене устаревшего оборудования новым.

Удаляйте конфиденциальные данные с жесткого диска при помощи специальных утилит (программ).

Безвозвратное удаление тела письма с жесткого диска компьютера — программа BleachBit (Windows) или папка Корзины в Finder -> "Удалить немедленно" (MacOS).

Не сдавайте в частные ремонтные мастерские, не продавайте и не отдавайте посторонним устройства, на которых находилась конфиденциальная информация и не было проведено её безвозвратное удаление.

10 ЗАКОНОВ БЕЗОПАСНОСТИ (от Microsoft)

Закон №1. Если вы запустили на своем компьютере приложение злоумышленника, это больше не ваш компьютер.

Закон №2. Если злоумышленник внес изменения в операционную систему вашего компьютера, это больше не ваш компьютер.

Закон №3. Если у злоумышленника есть неограниченный физический доступ к вашему компьютеру, это больше не ваш компьютер.

Закон №4. Если злоумышленник смог загрузить приложения на ваш сайт, это больше не ваш сайт.

Закон №5. Ненадежные пароли делают бесполезной любую систему безопасности.

Закон №6. Безопасность компьютера напрямую зависит от надежности администратора.

Закон №7. Безопасность зашифрованных данных напрямую зависит от того, насколько защищен ключ расшифровки.

Закон №8. Устаревшее антивирусное приложение лишь немногим лучше, чем его отсутствие.

Закон №9. Абсолютная анонимность недостижима ни в жизни, ни в Интернете.

Закон №10. Технология не является панацеей.