Введение

Друзья, добрый день.

Данную статью я хочу посвятить такому продукту, как MaxPatrol SIEM компании Positive Technologies уже более 17 лет разрабатывающей инновационные решения в области кибербезопасности.

В ней я постараюсь кратко описать основные задачи и мероприятия, с которыми сталкивается любой офицер ИБ во время своей деятельности и на примере продукта MaxPatrol SIEM рассказать, как их можно решить.

Также постараюсь описать его платформу и схему лицензирования.

Помимо этого приглашаю всех на вебинар, который состоится 8.04.2020 и будет посвящен продукту Platform 187 (5 продуктов в 1 сервере: MaxPatrol SIEM, MaxPatrol 8, PT Network Attack Discovery, PT MultiScanner, «ПТ Ведомственный центр»). Подробности вебинара и регистрация доступны по ссылке — tssolution.ru/events/positive_187_08_04.

Заинтересовавшихся прошу подкат.

Итак, в начале обзора нам как всегда не обойтись без кусочка теории и начну я со знаменитого афоризма Натана Майера Ротшильда, который он произнес в июне далекого 1815 года при поражении Наполеона в битве при Ватерлоо, но который сегодня как никогда актуален: «Кто владеет информацией — тот владеет миром».

В нашем современном, цифровом мире, информация стала самым ценным активом не только коммерческих предприятий, но и государств. Простейший пример критичности информации на сегодняшний день — те же самые деньги граждан, которые в современном мире хранятся не под матрасами и в сундучках, а в цифровом виде на банковских счетах и являются по сути своей записями в той или иной базе данных.

Постоянный рост уровня телекоммуникаций, когда, теоретически, любой человек с доступом в сеть интернет может получить доступ к любой информации, которая может располагаться как на подключенных, так и не подключенных к глобальной сети интернет системах, способствует не прекращающемуся ни на мгновение росту «гонки вооружений» в сфере ИБ:

- практически ежедневно открываются уязвимости той или иной степени критичности в различном ПО, под которые вендоры стараются оперативно выпускать патчи и фиксы, и избавляться от них в новых релизах.

- технические специалисты, вставшие на «темную сторону» в использовании своих знаний, стараются открывать новые векторы атак на инфраструктуры предприятий, разрабатывая при этом свои инструменты, которые облегчают им их задачи — по факту разрабатывают свое собственное ПО (называемое вредоносным), либо развивают существующее.

- технические специалисты, вставшие на «светлую стороны», разрабатывают в компаниях (вендорах) различные продукты защиты информации и инфраструктуры предприятий и реализуют их внедрение в организациях с помощью партнеров.

- и тех и других объединяет то, что они находятся в непрерывном обучении, поиске знаний, разработке и совершенствовании своих инструментов.

В целом же получается классическое противостояние «меча и щита», а в сфере ИБ оно довольно часто называется противостоянием «red team vs blue team».

Мероприятия ИБ

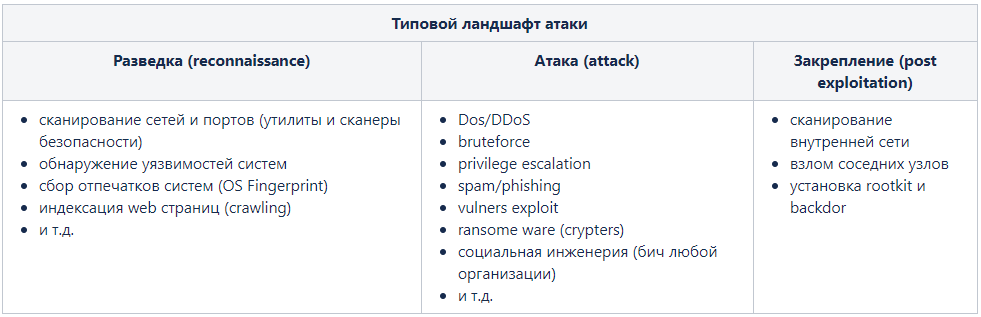

А теперь перейдем к более приземленным вещам и рассмотрим типовой ландшафт атаки злоумышленника — их меч, которым они угрожают инфраструктуре предприятий.

Зачастую атака на любую информационную систему состоит из 3-х основных этапов:

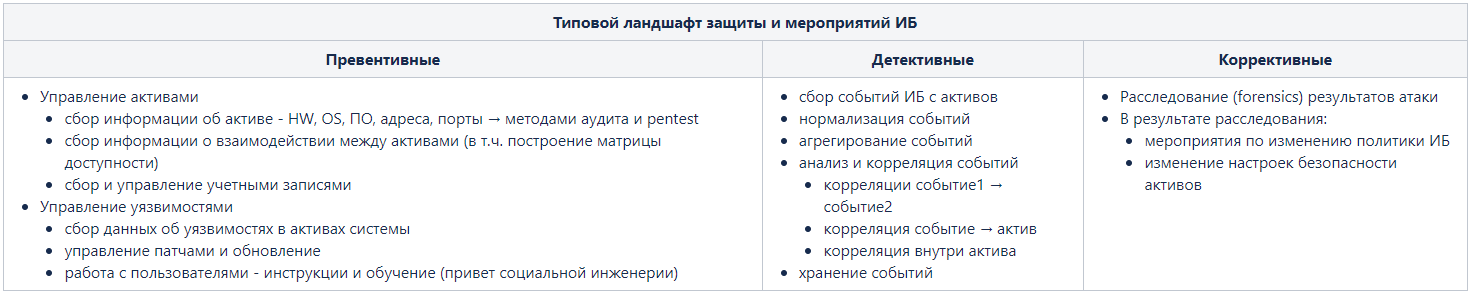

В противовес этому инженеры ИБ со своей стороны выстраивают следующие защитные мероприятия — их щит, которыми они защищают инфраструктуру предприятий:

Друзья, сразу хочу обратить ваше внимание, что многие путают 2 таких понятия:

- информационная безопасность — по сути является условным состоянием информации, она либо находится в безопасности, либо нет

- обеспечение информационной безопасности — это непрерывный процесс, направленный на обеспечение информации того самого состояния безопасности.

Давайте рассмотрим каждый этап по обеспечению защитных мер отдельно:

- Превентивные мероприятия:

- управление активами — прежде чем начать что-то защищать, специалист должен понять, что собственно ему нужно защитить. Для этого он проводит инвентаризацию:

- информационных систем и их критичности для предприятия

- сотрудников (да-да, сотрудник, по сути, также является активом организации, а иногда и довольно значимым и критичным) и их ролей

- определяет взаимодействие между активами как на уровне систем, так и на уровне система-сотрудник и сотрудник-сотрудник

- определяет текущие средства по защите информации (firewall, NGFW, IPS/IDS, антивирусы, системы предотвращения утечки, системы контроля аутентификации, системы защиты почты и многое-многое другое)

- в идеале, конечно, все это должно быть описано в политике информационной безопасности предприятия, но, к сожалению, она имеется не всегда

- управление уязвимостями — после того как специалист ИБ понял, что ему нужно защищать, ему нужно оценить текущий уровень уязвимостей его активов и текущий уровень их защиты. Для этого он собирает данные об уязвимостях информационных систем:

- сканирует их различными сетевыми сканерами

- проводит аудит — собирает информацию о настройках, аппаратном и программном обеспечении и проверяет его по базе данных уязвимостей, чтобы понять насколько опасные уязвимости в них содержатся

- проводит ознакомление с компетентностью сотрудников по основам ИБ и непрерывно повышает ее (привет корпоративным почтовым рассылкам с теми или иными инструкциями, например, с просьбами не открывать письма или файлы с незнакомых e-mail адресов )

- после анализа уязвимостей и критичности активов, на которых они были обнаружены, специалист совместно с руководством и владельцами активов принимает решение о том, что с этим делать, например:

- обновить операционные системы или установить необходимые патчи обновлений

- ужесточить доступ к информационной системе и настройки СрЗИ:

- например, подкрутив настройки как сетевых, так и встроенных в ОС firewall-ов

- установив на актив антивирусное ПО или HIPS

- изменив настройки IPS системы, защищающей сегмент с активом

- повысив степень мониторинга и детализацию событий на активе

- и т.д.

- иногда возможно даже отключение как части ненужного уязвимого функционала актива, так и всего актива в целом, если он уже не актуален

- управление активами — прежде чем начать что-то защищать, специалист должен понять, что собственно ему нужно защитить. Для этого он проводит инвентаризацию:

- Детективные мероприятия — все те пункты, которые были описаны в таблице выше, по сути, относится к одному и тому же — мониторингу и работе с логами, и такими вещами, как анализ потоков трафика netflow и поиск в них:

- определенных закономерностей — шаблонов сообщений, характеризующих то или иное критичное событие ИБ;

- сообщений определенного вида или их последовательности, по которым также можно обнаружить критичное событие ИБ (еще лучше, если сообщения также возможно привязать к модели и уязвимостям в активах)

- Коррективные мероприятия — это те мероприятия, которые проводятся при наступлении критичного события ИБ, когда уже произошла атака или была нарушена политика ИБ:

- заведение инцидента ИБ — тут нужна кейс-система для учета инцидентов и действий по его расследованию

- расследование в рамках инцидента ИБ — определение атакующих и атакуемых активов или нарушителей политики ИБ, степени воздействий и уровня нарушений и т.д.

- по факту расследования принимаются те или иные решения:

- скорректировать (изменить) настройки безопасности на активах или СрЗИ

- скорректировать (изменить) политику ИБ предприятия и провести обучение персонала

И как я раньше уже об этом говорил — все это должно быть непрерывным, то есть осуществляться постоянно и в режиме 24*7*365.

Отсюда возникают 3 таких важных критерия для любой системы SIEM:

- количество источников событий (информационных систем и оборудования вендоров), которые поддерживает SIEM система из коробки

- количество правил корреляции (для себя я их называю siem-сигнатурами), которые могут обнаруживать в потоке событий наступление того или иного критичного события и «зажигать» Alarm

- инструментарий разработки как для первого так и для второго пунктов — возможность подключения своих источников и разработка своих правил корреляции (для своего предприятия и его политики ИБ)

Описание платформы

Перейдем теперь к самому продукту MaxPatrol SIEM от Positive Technologies. Сразу скажу, что разработчики компании поставили своей целью построить систему, обеспечивающую возможность проведения всех 3-х видов мероприятий в одном продукте:

- Превентивные мероприятия:

- управление активами — в продукте есть встроенные сканеры сетевых узлов и модули для проведения инвентаризации и аудита различных систем;

- управление уязвимостями — в продукте имеется встроенная база знаний PT Knowledge Base (далее PT KB), в которую вносится информация об уязвимостях с открытых баз данных (например, база данных CVE), сторонних вендоров ИБ (Kaspersky, Group-IB) и из собственной базы данных уязвимостей;

- Детективные мероприятия:

- Система поддерживает сбор событий от разных внешних источников. В стандартный комплект поставки MaxPatrol SIEM входит поддержка следующих форматов и протоколов:

- Syslog — пассивный сбор событий по протоколу Syslog;

- Windows Event Log — активный сбор событий Windows Event log;

- Windows File log — активный сбор событий из файлов Microsoft Windows;

- Windows WMI log — активный сбор событий Windows Event log через WMI;

- NetFlow — пассивный сбор событий по протоколу NetFlow;

- ODBC Log — активный cбор событий из таблиц СУБД;

- SSH File Log — активный сбор событий из файлов по протоколу SSH;

- CheckPoint LEA — сбор информации от устройств Check Point по протоколу OPSEC;

- SNMP Traps — пассивный сбор данных по протоколу SNMP.

- Cистема поддерживает разбор сообщений в текстовом формате, а также в форматах JSON и XML.

- Нормализация событий обеспечивает приведение их к общему стандарту и подготовке к дальнейшей обработке. Каждое «сырое» событие проходит через сервис нормализации и порождает нормализованное событие.

- Агрегация — удаление и объединение повторяющихся событий для сокращения объема хранения.

- Корреляция — анализ взаимосвязей между различными событиями по заданным правилам и автоматическое создание инцидентов при срабатывании правил.

- Хранение — ведение архива событий и срезов состояний наблюдаемых систем для проведения глубокого анализа и расследования возможных инцидентов безопасности.

- Если оценивать систему с точки зрения 3-х критериев, о которых я писал раньше, то мы получим следующее:

- количество источников событий — на данный момент 300 источников (руководство по подключению источников сейчас занимает больше 1300 страниц и непрерывно пополняется).

- количество правил корреляции — на данный момент в версии 21.1.3058 из коробки идет 270 правил. Набор правил корреляции ежемесячно пополняется разработчиками Positive Technologies в рамках поставки пакетов экспертизы. Такие пакеты помимо правил содержат рекомендации по реагированию на инциденты и руководства по обнаружению атак, которые описывают настройку как различных источников в инфраструктуре предприятия, так и самой системы MaxPatrol SIEM.

- инструментарий разработки — в MaxPatrol SIEM присутствует возможность разрабатывать свои формулы нормализации (при подключении источников, которые не поддерживаются из коробки) и свои правила корреляции. Для этого имеется SDK, которое помогает в написании и отладки формул и правил. Разработанные формулы и правила далее вносятся в базу знаний PTKB продукта и оттуда устанавливаются в MaxPatrol SIEM. Есть официальное подробное руководство на русском языке для разработки собственных формул и правил, что является очень ценным подспорьем в этой задаче.

- Коррективные мероприятия:

- заведение инцидента ИБ — MaxPatrol SIEM имеет встроенную кейс-систему, в которой заводятся инциденты как в автоматическом режиме (правилами корреляции), так и в ручном — операторами системы.

- расследование в рамках инцидента — в генерируемые по правилам корреляции инциденты автоматически подтягиваются события и активы, которые участвуют в правиле, таким образом происходит первоначальное наполнение инцидента данными для расследования.

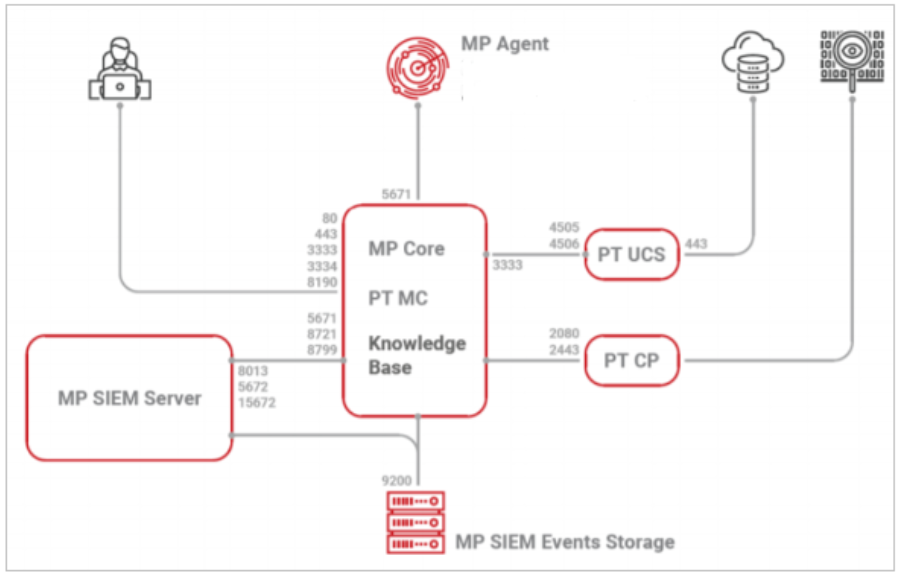

Платформа продукта является модульной и состоит из следующих основных частей:

- MP Core — ядро системы. Оно служит центром взаимодействия между компонентами системы с помощью общей шины данных RabbitMQ, к которой подключаются остальные модули. Оно также хранит в себе настройки системы, данные об активах, инциденты, предоставляет WEB UI (пользовательский интерфейс) и выпускает отчеты.

- MP SIEM Server — модуль системы, который подписан на очередь сырых событий от агента (в него поступают сырые события с агента). На нем происходит нормализация, агрегация, обогащение и корреляция событий, с помощью правил корреляции он генерирует инциденты, которые отображаются пользователю.

- MP Storage — модуль хранения событий в системе. Построен на основе elasticsearch. Он хранит в себе как сырые, так и нормализованные с коррелированными события.

- PT KB — база знаний, в которой хранятся формулы нормализации, агрегации, корреляции, обогащения и табличные списки. Через данную базу знаний происходит добавление пользовательских формул и правил, которые затем проверяются и устанавливаются в системную базу Core.

- PT UCS (PT Update and Configuration Service) — модуль обновления системы. Через него происходит обновление всех остальных модулей системы и содержимого PT KB.

Если разместить все модули на одном рисунке, получим следующее:

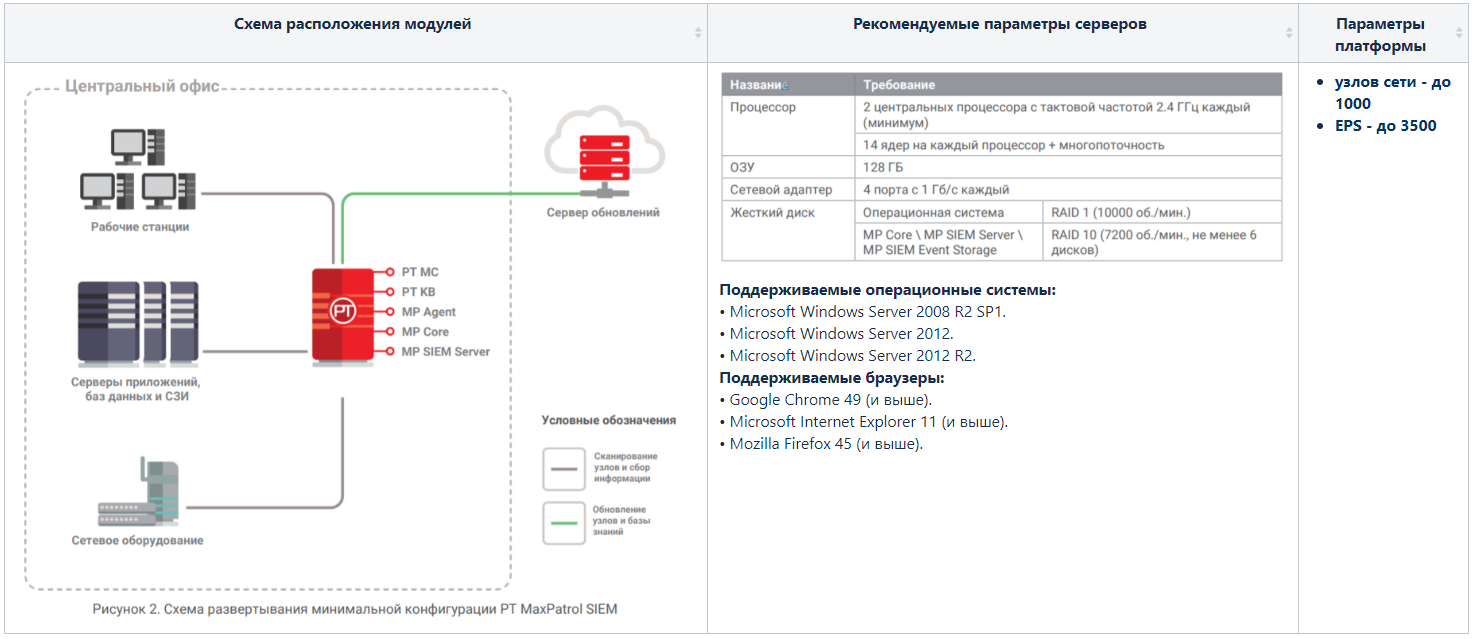

Система может быть развернута как в программном (виртуализация), так и в аппаратном виде на физических серверах. Также есть несколько вариантов инсталляций системы, которые зависят в основном от количества регистрируемых событий в секунду EPS (нагрузки на систему) и особенностей сети предприятия.

Минимальная конфигурация (All-in-one)

В данной конфигурации все модули системы собраны на одном сервере.

Низко-нагруженная система

В данной конфигурации модуль MP Agent (сбор событий, проведение сканирований и аудита систем) выносится отдельно от остальных модулей.

Средне-нагруженная система

Высоко-нагруженная система

Модульность продукта предоставляет очень широкие возможности при внедрении системы в инфраструктуру предприятия любой сложности и позволяет довольно легко реализовывать различные сценарии внедрения, например, такие как географически распределенные площадки с различным уровнем иерархии.

Схема лицензирования

Схема лицензирования MaxPatrol SIEM довольно сложна на первый взгляд, но не пугайтесь — присмотревшись повнимательнее, вы обнаружите, что она довольно-таки понятна и гибка. В любом случае — смело обращайтесь к своим партнерам, которые имеют сертификацию и работают с данным продуктом, и они вам помогут с расчетами.

В MaxPatrol SIEM имеется 2 типа основных лицензий:

- Базовая лицензия — нужна всегда. Она приобретается на суммарное количество сетевых узлов в инфраструктуре предприятия. Артикул Базовой лицензии имеет вид: PT-MPSIEM-Base-HNNNNN, где NNNNN – максимальное количество cетевых узлов, на которые распространяется лицензия. Ниже представлены примеры базовой лицензии:

- PT-SIEM-BASE-H1000 — для 1000 узлов

- PT-SIEM-BASE-H1000 — для 2000 узлов

- PT-SIEM-BASE-H1000 — для 5000 узлов

- PT-SIEM-BASE-H1000 — для 10000 узлов

- и т.д.

- Инфраструктурная лицензия — позволяет использовать в составе системы мониторинга и корреляции соответствующие инфраструктурные компоненты MaxPatrol SIEM. Артикул инфраструктурных лицензий MaxPatrol SIEM имеет вид PT-MPSIEM-XXX, где XXX – принятое обозначение инфраструктурного компонента. Ниже представлены примеры инфраструктурных лицензий:

- PT-MPSIEM-SRV — лицензия на использование одного SIEM сервера (MP Core,+MAXPATROL SIEM+ MP Storage + PTKB + PT UCS ). В большой инфраструктуре может понадобится несколько SIEM серверов.

- PT-MPSIEM-AGT — лицензия на использование одного Agent-а в сети. В большой распределенной инфраструктуре может понадобиться несколько агентов, например на географически-разнесенных площадках.

- PT-MPSIEM-NS — лицензия на подключение одного Network Attack Discovery сенсора к системе, обеспечивающего сбор и индексацию трафика до 1 Gb/s.

- и т.д.

Тут следует уточнить, что:

- Единицей лицензирования базовой лицензии является сетевой узел. Сетевой узел – это не то же самое что источник событий. На одном сетевом узле может быть много источников событий: ОС, антивирус, СУБД и так далее. И наоборот, один источник событий может передавать информацию о множестве сетевых узлов, например, корпоративный брандмауэр. Таким образом, приобретение лицензии на 1000 узлов не означает, что количество подключаемых источников ограничивается 1000.

- Сетевые узлы – это не только клиентские компьютеры пользователей, но также серверы, коммутаторы, виртуальные машины. Поэтому количество сетевых узлов в организации всегда больше количества пользователей (в среднем на 30-50%).

- Для покупки MaxPatrol SIEM необходимы оба типа лицензий, Базовая и Инфраструктурные, то есть нельзя приобрести Инфраструктурные лицензии без приобретения Базовой лицензии на все количество сетевых узлов.

- В минимальный комплект первоначальных лицензий обязательно входят PT-MPSIEM-BASE-H1000, PT-MPSIEM-SRV и PT-MPSIEM-AGT.

По окончании срока действия Первоначальной лицензии для дальнейшего использования MaxPatrol SIEM, Клиенту необходимо приобрести Лицензию продления обоих типов:

- Базовую

- Инфраструктурные

Количество и тип приобретаемых Лицензий продления полностью совпадает с количеством и типом приобретенных ранее Первоначальных лицензий. Лицензию продления легко отличить — она состоит из Первоначальной лицензии и индекса «-EXT» в конце, например, PT-MPSIEM-AGT-EXT означает Лицензию продления на MAXPATROL SIEM Agent. Таким образом лицензии продления это по сути своей и есть так называемая стоимость владения системой на последующие годы.

MaxPatrol SIEM AIO (All-In-One)

Отдельно стоит упомянуть вариант лицензирования платформы All-in-one:

- MaxPatrol SIEM AIO (All-In-One) – программно-аппаратный комплекс, который включает в себя аппаратную платформу (сервер) и пакет лицензий программного обеспечения, необходимых для работы комплекса.

- Данный вариант поставки предназначен для территориально нераспределенных систем (одна площадка) и подходит для ИТ-инфраструктур размерами не более 1000 сетевых узлов.

- Возможно использование MaxPatrol SIEM AIO в качестве одного из дочерних элементов территориально распределенного внедрения MaxPatrol SIEM.

- В пакет лицензий комплекса MaxPatrol SIEM AIO входят инфраструктурные лицензии PT-MPSIEM-SRV и PT-MPSIEM-AGT по 1 шт. каждой.

- Подключение дополнительных модулей NAD Sensor, M-Scan и SIP к MaxPatrol SIEM AIO не предусмотрено.

В зависимости от модели, комплекс MaxPatrol SIEM AIO имеет ограничение на максимальное количество сетевых узлов:

- 250

- 500

- 1000

Если количество сетевых узлов увеличилось и превысило лицензионное ограничение – нужно будет приобретать специальную лицензию на расширение комплекса. Доступны три вида таких лицензий:

- 250 –> 500 узлов

- 250 –> 1000 узлов

- 500 –> 1000 узлов.

Также должен заметить на следующее ограничение для MaxPatrol SIEM AIO — оно не предусматривает возможности перехода с зачетом лицензий на программное обеспечение MaxPatrol SIEM.

Окончание срока действия лицензий

По окончании срока действия лицензий, они становятся недействительными. Это означает, что:

- прекращается поставка обновлений MaxPatrol SIEM

- прекращается оказание услуг технической поддержки

- по окончании срока действия лицензии, доступ к MaxPatrol SIEM для пользователей будет возможен, однако будет ограничена функциональность, связанная с:

- заведением новых задач

- сбора данных

- запуска уже созданных задач

- сканирования инфраструктуры

Для того чтобы этого не случилось, необходимо своевременно приобретать Лицензии продления.

Гарантийная и техническая поддержка

Positive Technologies предоставляет систему MaxPatrol SIEM как в программном, так и в программно-аппаратном виде (физические сервера с установленным ПО).

Гарантийный срок действия технической поддержки на аппаратную платформу, поставляемую в рамках MaxPatrol SIEM составляет 5 лет.

Срок действия технической поддержки на программную составляющую MaxPatrol SIEM ограничивается сроком действия лицензии на продукт.

Техническая поддержка продукта включает в себя следующие услуги:

- решение вопросов эксплуатации продукта, помощь в использовании его функциональных возможностей;

- диагностику сбоев продукта, включая поиск причины сбоя и информирование клиента о найденных проблемах;

- разрешение проблем с продуктом, предоставление решений или возможностей обойти проблему с сохранением всей необходимой производительности;

- устранение ошибок в продукте (в рамках выпуска обновлений к продукту);

- Вы можете получать техническую поддержку на портале support.ptsecurity.com или по телефону. Запросы на портале — основной способ обращений за технической поддержкой.

- техническая поддержка предоставляется на русском языке;

От себя хочу добавить, существует чат в telegram — t.me/MPSIEMChat, в котором вы можете свободно общаться и консультироваться с разработчиками и пользователями системы.

Портал support.ptsecurity.com содержит статьи базы знаний, новости обновлений продуктов Positive Technologies, ответы на часто задаваемые вопросы пользователей. Для доступа к базе знаний и всем новостям нужно создать учетную запись на портале. Портал технической поддержки доступен на русском, английском, немецком и итальянском языках.

На портале технической поддержки вы можете круглосуточно создавать и обновлять запросы, читать новости продуктов и пользоваться базой знаний. Сотрудники технической поддержки работают по имеющимся запросам и принимают обращения по телефону с понедельника по пятницу с 9:00 до 19:00 UTC+3.

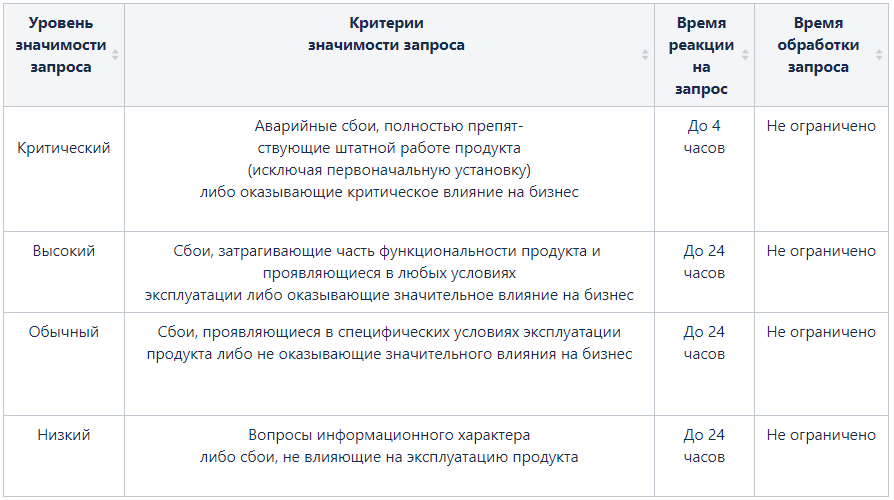

Время реакции на запрос рассчитывается с момента получения запроса до первичного ответа специалиста технической поддержки с уведомлением о взятии запроса в работу.

Время обработки запроса рассчитывается с момента отправки уведомления о взятии вашего запроса в работу до предоставления описания дальнейших шагов по устранению проблемы либо классификации вопроса, указанного в запросе, как дефекта ПО и передачи запроса ответственным лицам для исправления дефекта. Время реакции и время обработки зависят от указанного вами уровня значимости запроса:

Заключение

В заключении я должен отметить несколько очень важных на мой взгляд вещей:

- Очень часто руководство в организациях бывает убеждено в том, что при внедрении того или иного технического решения по обеспечению информационной безопасности вся информация находится под защитой и так будет всегда. Возможно, в каком-то моменте времени это действительно так, но как я уже писал выше — ежедневно идет «гонка вооружений» в сфере ИБ. Постоянно открываются новые уязвимости в коде ПО разных продуктов, а также разрабатываются различные тактики и техники взлома инфраструктуры предприятий. Поэтому крайне важно обеспечивать непрерывность контроля защитных средств ИБ и анализа уязвимостей систем, входящих в инфраструктуру предприятия.

- При внедрении любых систем класса SIEM огромную роль играет наличие политики информационной безопасности предприятия. По сути политика ИБ будет определять то, как будет настраиваться ваша SIEM система, но не наоборот. Да, установив систему из коробки, вы получите некоторый базовый функционал, который сможет отслеживать общие векторы атак, такие как использование того или иного подозрительного (вредоносного) ПО, или попыток брутфорса, или подозрительную сетевую активность. Но в дальнейшем необходимо будет подстраивать систему под нужды и требования конкретной организации и ее инфраструктуры. Для наглядности приведу несколько простых примеров:

- В одной организации попытки подключения по VPN к сети организации в ночное время или праздничные дни будет считаться нарушением, а в другой это будет нормой.

- В одной организации попытки подключения из клиентских подсетей к сетевым узлам для их администрирования будет считаться нарушением, а в другой нет.

- В одной организации использование программ для удаленного администрирования таких как TeamViewer или AnyDesk является нарушением, в другой это допустимо с определенных подсетей, а в третей вообще считается нормой.

- И таких примеров огромное количество.

- Но не стоит думать, что без существующей политики ИБ вам не нужен продукт класса MaxPatrol SIEM. На самом деле даже в отсутствии действующей политики ИБ вы сможете использовать его для проведения аудита оборудования и настроек, инвентаризации, и обнаружения уязвимостей. В то же время правила корреляции по умолчанию настроены так, что смогут подсвечивать вам те или иные проблемы с точки зрения специалистов Positive Technologies, а также помочь начать разработку своей политики ИБ.

- Ну и наконец-то мы подошли к одному из самых важных моментов — любой инструмент нужно не просто так использовать, но еще и уметь это делать. Использование и поддержка любого продукта класса SIEM является достаточно нетривиальной задачей, требующей определенного уровня технических знаний. Также это зачастую очень ресурсоемкая задача, требующая довольно таки много времени со стороны обслуживающего персонала не только на администрирование ее компонентов, но и на ее настройку и дальнейшую доработку под нужды предприятия в процессе эксплуатации (написание своих формул и правил). Поэтому для эффективного использования SIEM продуктов необходимо иметь отдельного специалиста или двух для взаимозаменяемости.

Друзья, спасибо за внимание и до встречи в следующих статьях. А чтобы не пропустить их, ниже представлены наши «паблики», где можно следить за появлением новых материалов:

- Telegram

- VK

- TS Solution Blog

- Система поддерживает сбор событий от разных внешних источников. В стандартный комплект поставки MaxPatrol SIEM входит поддержка следующих форматов и протоколов: