Привет! Меня зовут Саша, и уже полтора года я периодически промышляю фишингом. Только не ради наживы, а для повышения киберграмотности коллег. Такие рассылки помогают нам проверить, насколько вероятна утечка из-за человеческого фактора, кому и какое обучение порекомендовать по основам кибербезопасности. В итоге грамотность сотрудников повышается: к концу года доля «попавшихся» снизилась с 17% до 2%.

Это помогает проходить аудит по стандарту ISO/IEC 27001. Такая рассылка со сбором статистики и последующим обучением встраивается в систему внутреннего аудита по требованиям стандарта.

В посте покажу примеры, как мы проводили внутреннюю фишинговую рассылку и какие результаты она дает.

Внутренняя рассылка должна быть максимально похожей на реальное письмо: именно такого эффекта добиваются мошенники при фишинге. Нужно решить сразу несколько творческих задач:

Все этапы делаем сами, вдохновляемся примерами реальных кейсов. Сначала рассылками занимался мой коллега, а в 2020 году я подхватил задачу и сделал 3 рассылки. Расскажу историю каждой из них.

Пробную рассылку устроили еще в конце прошлого года. Коллега создал фальшивый адрес, который имитировал почту сотрудницы HR. Сотрудникам от ее имени предложили оставлять заявки на икру и алкоголь для новогоднего стола:

Не забыли добавить в текст орфографические ошибки и смайлы.

Многие стали обращаться к сотруднице лично. Предупреждать ее заранее об этом не стали, чтобы было реалистичнее. Но икра по цене 400 рублей за кг была интересна такому количеству людей, что потребовалось опровержение от Василия, директора центра киберзащиты:

После рассылки подготовили и разослали всем видеоинструкцию по противодействию фишингу: на что обращать внимание, как проверить ресурсы и так далее.

C переходом на удаленку мы обнаружили рост фишинговых атак, связанных с темой COVID-19. В апреле всем сотрудникам отправили рассылку-предупреждение:

В мае решили протестировать, как усвоилась информация. Идею «ковидных» рассылок отмели как слишком очевидную. Придумали другой заход: в марте всем сотрудникам установили Webex – систему для веб-конференций. За пару месяцев все к ней привыкли, пора проверить бдительность.

Мы посмотрели на стандартную рассылку от Webex и создали похожее письмо:

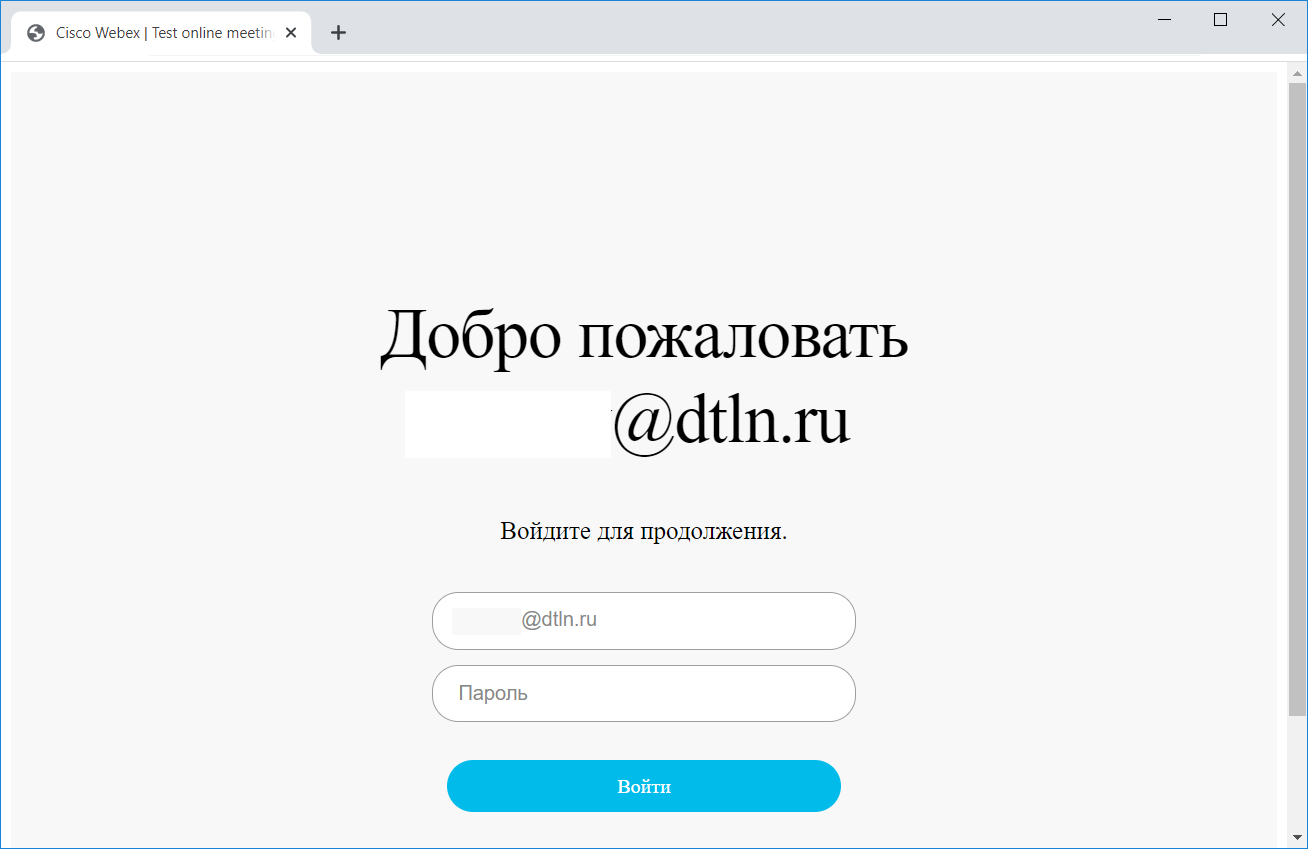

Кнопка вела на подставной домен с формой для ввода логина и пароля:

Почта пользователя сразу подставилась в приветствие и поле с логином.

После ввода пароля шел редирект на реальный ресурс Cisco, чтобы пользователь ничего не заподозрил (часто так и бывает!).

Всего мы отправили 88 писем, по ссылке перешел 21 пользователь. Ввели данные 15 сотрудников – это 17% от всей рассылки. После этого снова отправили всей компании напоминание про фишинг: «раскрыли карты», разобрали пример нашей рассылки, объяснили, что делать.

За лето мы отправили сотрудникам целую серию обучающих писем с примерами фишинга из нашей практики. Следующий тест решили провести осенью в предновогодний сезон.

В ноябре и декабре пользователи получают действительно много писем с анонсами закрытых распродаж и акций «черной пятницы». Мы стали проверять, смогут ли сотрудники распознать фишинг в этом потоке информации.

В этот раз я создал отдельный домен dataline-cybermonday.ru. Взял дизайн одного популярного сайта и сверстал письмо посимпатичнее:

Для правдоподобия добавил «социальные кнопки», они ведут на официальные аккаунты.

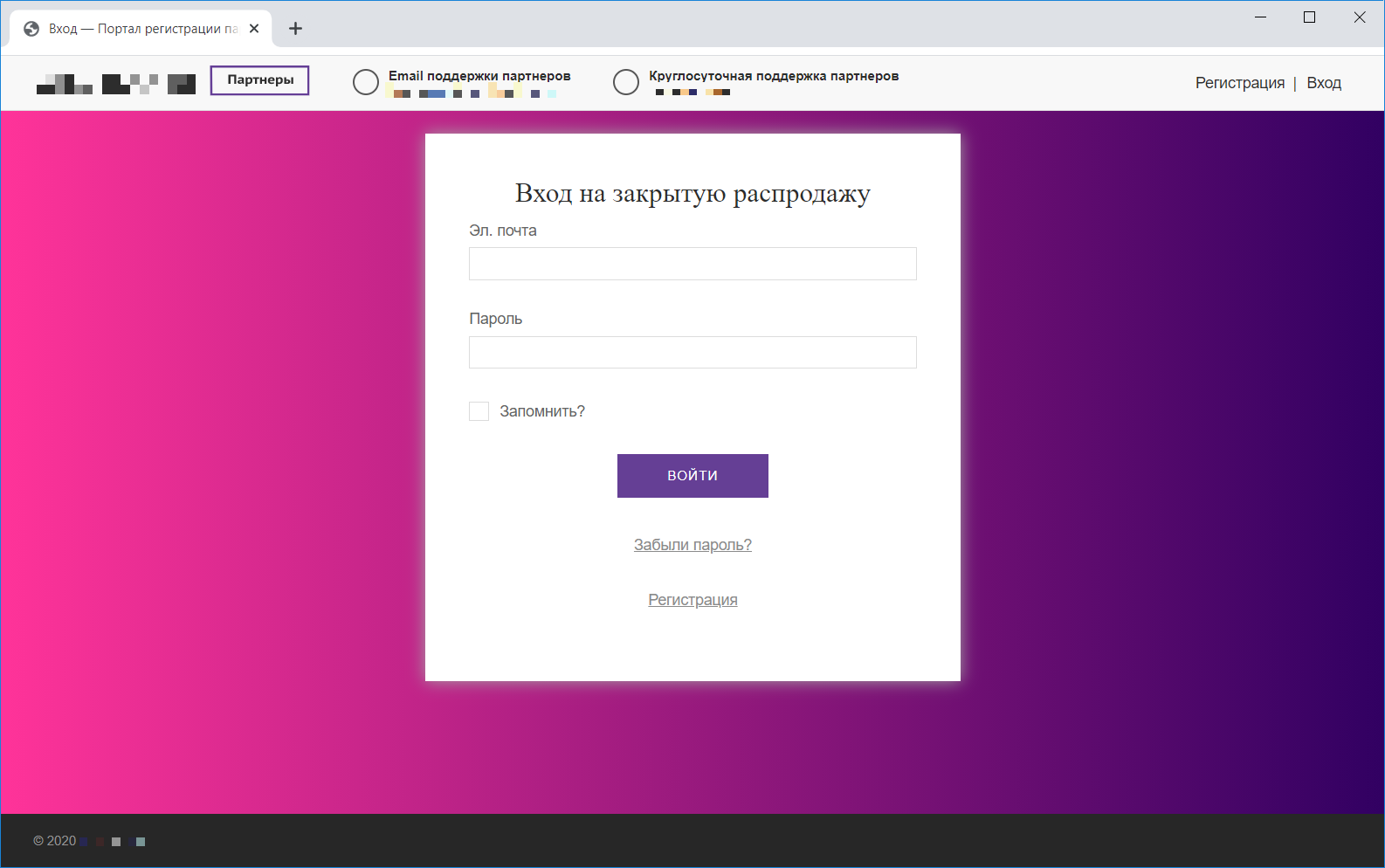

Сайт тоже получился максимально правдоподобным:

Но сотрудники стали бдительнее: логин и пароль ввели только двое.

С этой рассылкой я заморочился еще сильнее и решил провести фейковый опрос жителей Москвы о новогодних праздниках. Сначала создал домен opros-mos.ru. Прототипом для письма стала муниципальная рассылка в честь Дня города. Взял из нее фото и подпись мэра, герб города, ссылки на страницы в соцсетях. Получилось очень похоже:

Стишок взял первый попавшийся на странице поиска.

Так выглядела страница для ввода логина и пароля. Тоже использовал изображения и кнопки с официального сайта:

На это письмо реагировали еще меньше: открыли письмо 14 человек, перешли по ссылке пятеро. Делаем вывод, что рассылки на нерабочие темы для пользователей корпоративной почты не так интересны.

Отдельно покажу, как мы считаем данные по рассылкам. Для всех писем отслеживаем, какая доля пользователей открыла письмо, перешла по ссылке и ввела свои данные. Разослать и зафиксировать данные по переходам помогает GoPhish – опенсорсный фреймворк для фишинга.

Рассылку делаем не по всей компании, а по группе от 50 до 100 сотрудников, так что считаем долю от общего числа отправленных писем.

Отдельно отмечаем тех пользователей, которые сообщают в центр киберзащиты о подозрительном письме. По 4 письмам за год статистика такая:

Опираясь на наш опыт, мы отточили фишинговые скиллзы и продолжаем совершенствоваться. Сейчас такие рассылки предлагаем нашим клиентам в рамках услуги по аудиту ИБ и берем на себя как работу с опенсорс-инструментами, так и создание сценариев, подготовку писем и лэндингов, обход спам-фильтров и рекомендации для пользователей.

В ближайшее время напишем про другие составляющие этого сервиса: проверку паролей и разведку по открытым источникам (OSINT).

Это помогает проходить аудит по стандарту ISO/IEC 27001. Такая рассылка со сбором статистики и последующим обучением встраивается в систему внутреннего аудита по требованиям стандарта.

В посте покажу примеры, как мы проводили внутреннюю фишинговую рассылку и какие результаты она дает.

С чего начать

Внутренняя рассылка должна быть максимально похожей на реальное письмо: именно такого эффекта добиваются мошенники при фишинге. Нужно решить сразу несколько творческих задач:

- Придумать сценарий фишинга.

- Зарегистрировать домен, настроить почту.

- Создать письмо с привлекательной ссылкой.

- Создать правдоподобный лэндинг, где пользователи оставят свои данные.

- Собрать базу для рассылки. Можно сделать выборку по внутренней адресной книге. А можно собрать базу из открытых источников и проверить более уязвимых пользователей с «засвеченными» учетками.

- Сделать рассылку и собрать статистику, кто и как отреагировал.

- Провести обучение для пользователей по итогам.

Все этапы делаем сами, вдохновляемся примерами реальных кейсов. Сначала рассылками занимался мой коллега, а в 2020 году я подхватил задачу и сделал 3 рассылки. Расскажу историю каждой из них.

Опыт коллеги: письмо про икру

Пробную рассылку устроили еще в конце прошлого года. Коллега создал фальшивый адрес, который имитировал почту сотрудницы HR. Сотрудникам от ее имени предложили оставлять заявки на икру и алкоголь для новогоднего стола:

Не забыли добавить в текст орфографические ошибки и смайлы.

Многие стали обращаться к сотруднице лично. Предупреждать ее заранее об этом не стали, чтобы было реалистичнее. Но икра по цене 400 рублей за кг была интересна такому количеству людей, что потребовалось опровержение от Василия, директора центра киберзащиты:

Мне тогда запомнилась реакция одного из менеджеров: он перешел по ссылке в письме, ввел свои данные и только после этого осознал ошибку. Его громкий крик: «Ваааася!» – услышали мы все.

После рассылки подготовили и разослали всем видеоинструкцию по противодействию фишингу: на что обращать внимание, как проверить ресурсы и так далее.

Рассылка от сервиса видеоконференций

C переходом на удаленку мы обнаружили рост фишинговых атак, связанных с темой COVID-19. В апреле всем сотрудникам отправили рассылку-предупреждение:

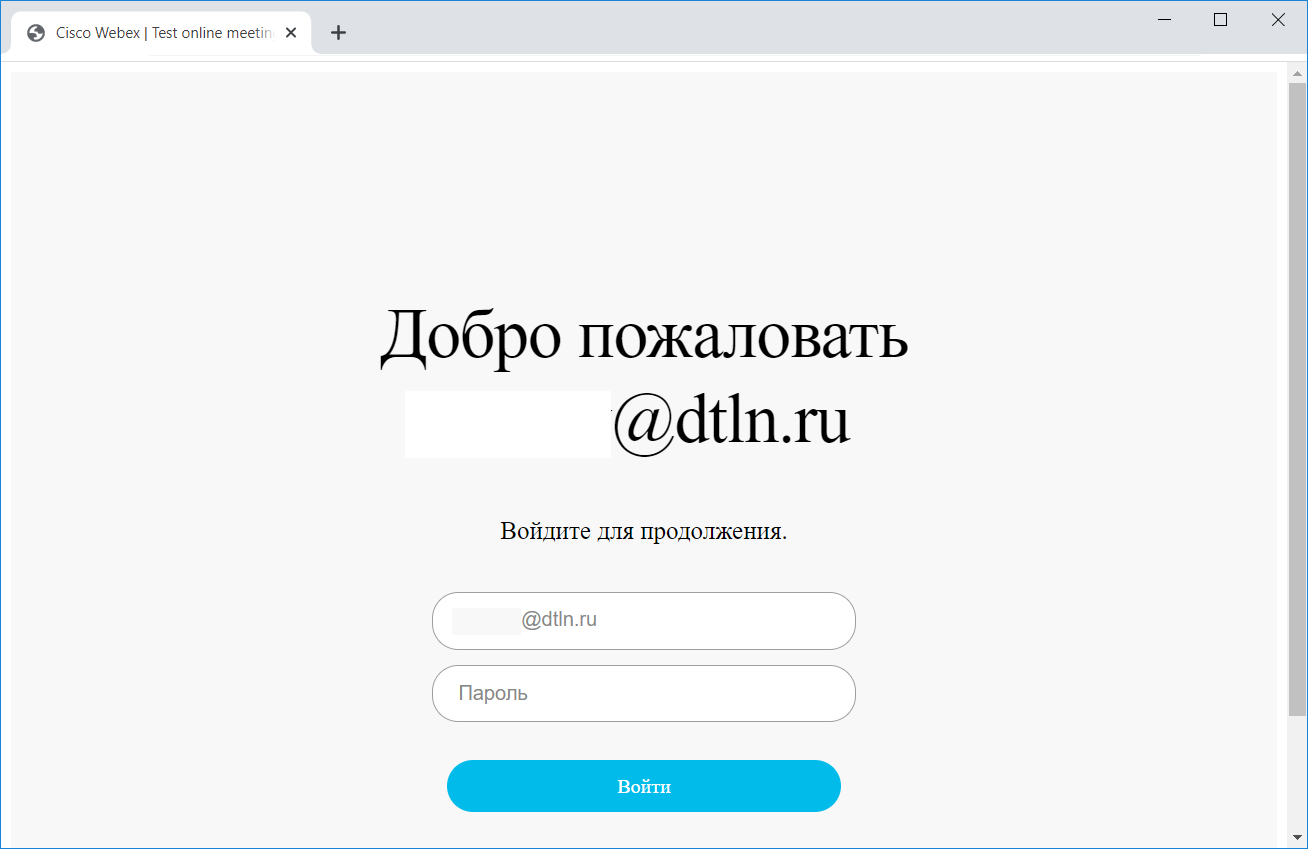

В мае решили протестировать, как усвоилась информация. Идею «ковидных» рассылок отмели как слишком очевидную. Придумали другой заход: в марте всем сотрудникам установили Webex – систему для веб-конференций. За пару месяцев все к ней привыкли, пора проверить бдительность.

Мы посмотрели на стандартную рассылку от Webex и создали похожее письмо:

Кнопка вела на подставной домен с формой для ввода логина и пароля:

Почта пользователя сразу подставилась в приветствие и поле с логином.

После ввода пароля шел редирект на реальный ресурс Cisco, чтобы пользователь ничего не заподозрил (часто так и бывает!).

Всего мы отправили 88 писем, по ссылке перешел 21 пользователь. Ввели данные 15 сотрудников – это 17% от всей рассылки. После этого снова отправили всей компании напоминание про фишинг: «раскрыли карты», разобрали пример нашей рассылки, объяснили, что делать.

Было забавно, когда один из коллег в личке пожаловался мне на мою же фишинговую рассылку. Чтобы сохранить чистоту эксперимента, об учениях я умолчал. Просто ответил: да, хорошо, разберемся, спасибо за бдительность.

За лето мы отправили сотрудникам целую серию обучающих писем с примерами фишинга из нашей практики. Следующий тест решили провести осенью в предновогодний сезон.

Рассылка в честь киберпонедельника

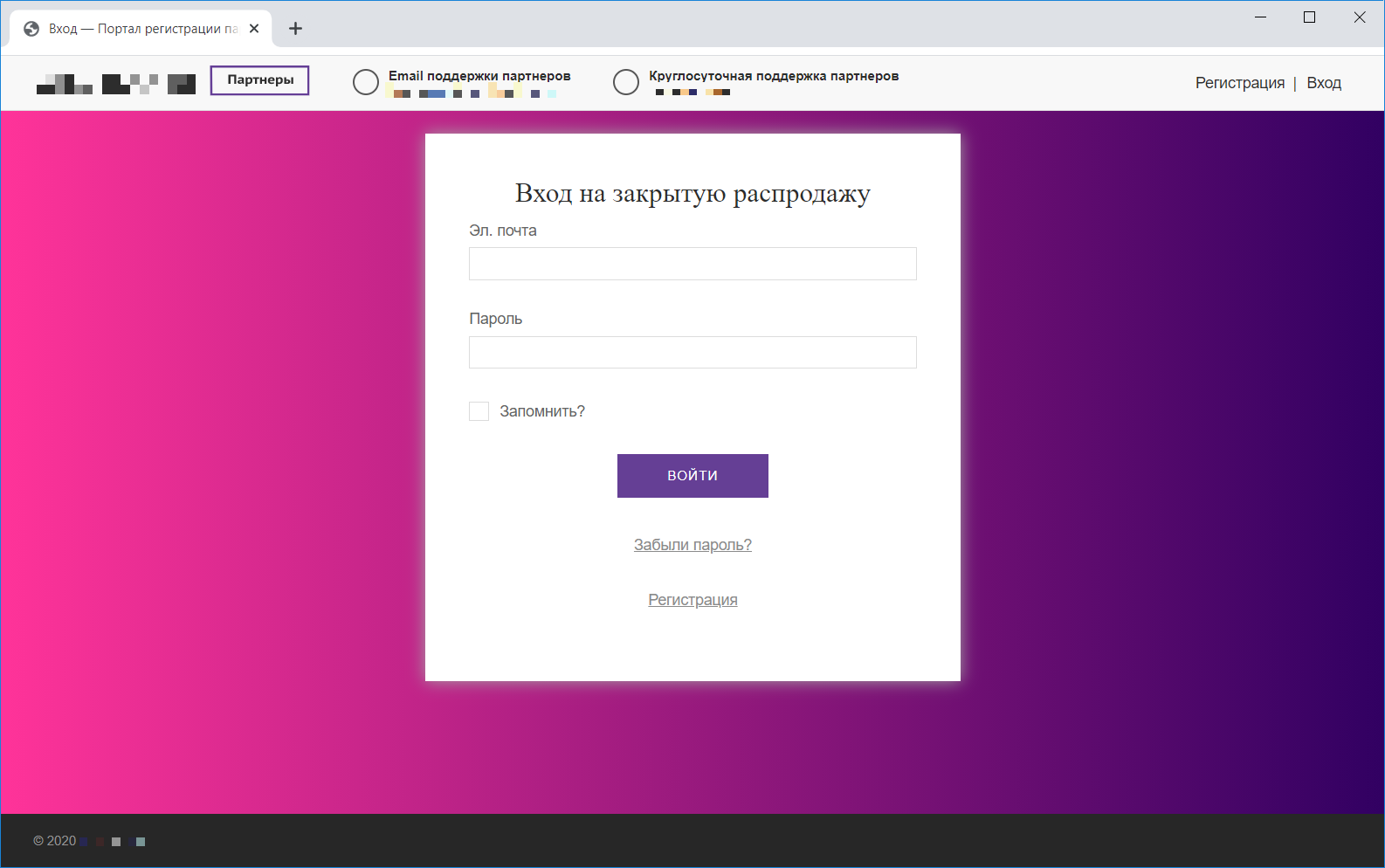

В ноябре и декабре пользователи получают действительно много писем с анонсами закрытых распродаж и акций «черной пятницы». Мы стали проверять, смогут ли сотрудники распознать фишинг в этом потоке информации.

В этот раз я создал отдельный домен dataline-cybermonday.ru. Взял дизайн одного популярного сайта и сверстал письмо посимпатичнее:

Для правдоподобия добавил «социальные кнопки», они ведут на официальные аккаунты.

Сайт тоже получился максимально правдоподобным:

Но сотрудники стали бдительнее: логин и пароль ввели только двое.

Рассылка от мэрии Москвы

С этой рассылкой я заморочился еще сильнее и решил провести фейковый опрос жителей Москвы о новогодних праздниках. Сначала создал домен opros-mos.ru. Прототипом для письма стала муниципальная рассылка в честь Дня города. Взял из нее фото и подпись мэра, герб города, ссылки на страницы в соцсетях. Получилось очень похоже:

Стишок взял первый попавшийся на странице поиска.

Так выглядела страница для ввода логина и пароля. Тоже использовал изображения и кнопки с официального сайта:

На это письмо реагировали еще меньше: открыли письмо 14 человек, перешли по ссылке пятеро. Делаем вывод, что рассылки на нерабочие темы для пользователей корпоративной почты не так интересны.

Немного статистики и ссылок на инструментарий

Отдельно покажу, как мы считаем данные по рассылкам. Для всех писем отслеживаем, какая доля пользователей открыла письмо, перешла по ссылке и ввела свои данные. Разослать и зафиксировать данные по переходам помогает GoPhish – опенсорсный фреймворк для фишинга.

Рассылку делаем не по всей компании, а по группе от 50 до 100 сотрудников, так что считаем долю от общего числа отправленных писем.

- Открытия писем считаются по невидимой картинке в письме. Картинка уникальная для каждого сотрудника. Если пользователь прогрузил изображение, на веб-сервере увидим обращение к нему.

- Переходы по ссылке тоже отслеживаем для каждого сотрудника. Для этого генерируем каждому уникальную ссылку.

- Ввод данных фиксирует программа для тестирования в полях веб-страницы.

Отдельно отмечаем тех пользователей, которые сообщают в центр киберзащиты о подозрительном письме. По 4 письмам за год статистика такая:

| |

Процент открывших письмо |

Процент перешедших по ссылке |

Процент тех, кто ввел данные |

Процент уведомивших |

| Service desk |

38 |

28 |

7 |

22 |

| Webex |

35 |

24 |

17 |

24 |

| Новый год, Собянин |

20 |

10 |

4 |

6 |

| Wildberries |

24 |

13 |

2 |

8 |

Опираясь на наш опыт, мы отточили фишинговые скиллзы и продолжаем совершенствоваться. Сейчас такие рассылки предлагаем нашим клиентам в рамках услуги по аудиту ИБ и берем на себя как работу с опенсорс-инструментами, так и создание сценариев, подготовку писем и лэндингов, обход спам-фильтров и рекомендации для пользователей.

В ближайшее время напишем про другие составляющие этого сервиса: проверку паролей и разведку по открытым источникам (OSINT).