Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

В майском дайджесте по традиции собрали «классические» и нетривиальные ИБ-инциденты за месяц. Нынешняя подборка серьезнее некуда: тут вал атак на КИИ, рекордные потери от телефонных мошенников и хакеры без страха и упрека, берегущие репутацию от спецслужб. Читаем:

Капля дёгтя

Что случилось: В США произошла серия атак на системы водоснабжения. В Пенсильвании пострадали сразу два коммунальных предприятия: хакеры пытались сбросить в водопровод очистительные химикаты в высокой концентрации. Аналогичный инцидент произошел в Олдсмаре, Флорида – злоумышленник едва не отравил воду в системе очистки гидроксидом натрия.

Как это было: В Пенсильвании хакерам удалось установить в двух коммунальных сетях web-оболочку, дающую в числе прочего возможность получения удаленного доступа к системам водоочистки. К счастью для потребителей (а это жители 2,3 тыс. частных домов и несколько коммерческих компаний), атаку обнаружили и остановили до того, как преступники успели воспользоваться закладкой.

Во Флориде зашло дальше: хакер воспользовался удаленным доступом и успел повысить уровень очистительных химикатов в водопроводе в 11 раз – со 100 до 1100 частиц на миллион. К счастью, пока злоумышленник самозабвенно гонял курсор по экрану удаленного ПК, это заметил на своем мониторе оператор системы. Он обратил внимание на изменение настроек и вовремя поменял их на правильные. После этого инцидента власти обязали коммунальщиков предоставлять годовые планы по обеспечению кибербезопасности. Но регламенты коснулись только крупных предприятий. Оргпроцессы в небольших фирмах – как раз вроде тех, что были атакованы в мае, –остались без изменений.

Осадочек остался

Что случилось: Об этом вы точно слышали – хакеры атаковали компанию Colonial Pipeline, которая перекачивает нефтепродукты по всем США с заводов на берегу Мексиканского залива. Нефтепровод оказался заблокирован почти на неделю, а цены на топливо взлетели, как в самый острый кризис.

Как это было: Вину за инцидент взяла на себя группировка DarkSide, заразившая инфраструктуру Colonial Pipeline вирусом-шифровальщиком. Отказ IT-систем, ставший результатом атаки, привел к приостановке нормальной работы как магистральных трубопроводов, проходящих практически через всю территорию США, так и местных терминалов, через которые осуществлялась отгрузка авиационного, дизельного топлива и бензина. С проблемами не удалось справиться оперативно, поэтому в 16 штатах США и округе Колумбия был объявлен режим ЧС.

В итоге, по данным Bloomberg, Colonial Pipeline предпочла заплатить хакерам 5 млн долларов, несмотря на официальные заявления о том, что никаких переговоров с преступниками не ведется и вопрос о выкупе не рассматривается. Сумма выкупа характерна для охотников за «крупной дичью». По данным издания Bleeping Computer, предыдущая жертва DarkSide, химическая компания Brenntag заплатила вымогателям 4,4 миллиона долларов.

Но это не конец истории. Инцидент с Colonial Pipeline вызвал такой резонанс, что хакеры вскоре пожалели об атаке – DarkSide потеряла контроль над своими серверами. В актах возмездия подозревают американских силовиков, но официально данные не подтверждались. Хакеры пытались подстраховаться и делали заявления о том, что их действия не имели политической подоплеки и были мотивированы одним лишь стремлением к наживе. Это не помогло – и преступная организация объявила о самороспуске.

Другие RaaS-группировки (Ransomware-as-a-Service) на всякий случай тоже залегли на дно. Например, известное сообщество REvil приостановило широкую рекламу своих наработок и отныне намерено сотрудничать «с узким кругом проверенных партнеров», а пара-тройка хакерских форумов забанили всю рекламу вымогателей. Поговаривают, это круги на воде все от того же инцидента: хакерские сообщества опасаются пристального внимания спецслужб и не хотят, подобно DarkSide, попадать на радар.

U-turn

Что случилось: Еще одна история, где атакующим внезапно «прилетело»: потенциальная жертва мошенников в Индии раскрыла их местоположение и засветила личности в Сети.

Как это было: Все началось с фишингового письма с уведомлением, что на имя жертвы якобы оформлен заказ в Amazon. Чтобы от него отказаться, предлагалось позвонить в колл-центр. Здесь жертву ждала «верификация»: ей отправляли специальный код, который в реальности служит для смены пароля. На этом этапе преступники обычно уже хозяйничали в ее Amazon-аккаунте, чтобы найти привязанные карты и другие личные данные. А чтобы жертва не сорвалась, пудрили ей мозги рассказами о последних заказах. Заказы реальные, поэтому жертвы верили и без вопросов выполняли последнее указание фальшивой техподдержки – установить TeamViewer. И конечно, полностью потерять контроль над своим гаджетом.

Но блогер с говорящим ником Scambaiter оказался не лыком шит (камон, чувак делает контент по ИБ!). Получив письмо, он решил вывернуть атаку наизнанку. И прямо во время разговора с мошенниками вычислил их IP-адрес мошенников и даже точное местоположению принадлежащей им веб-камеры. Затем блогер удаленно подключился к их ПК, нашел удостоверение личности одного из «нападавших» и пробил его данные в соцсетях. А потом еще долго развлекался тем, что демонстрировал злоумышленникам изображение с их собственной камеры и предлагал «поговорить начистоту».

Сотрудники мошеннического колл-центра не верили в происходящее и по очереди подходили к камере, чтобы убедиться, что это не шутка, а когда осознали – явно пережили шок. Выльется ли это блогерское расследование в реальные приговоры, неясно. Но мошенники явно задумались о смене профессии.

Три года под обстрелом

Что случилось: Раскрыта серия целенаправленных атак на российские федеральные органы исполнительной власти (ФОИВ).

Как это было: Первые попытки проникновения в системы ФОИВ специалисты относят к 2017 году. Но наибольшую активность преступники проявили в прошлом году. Замдиректора НКЦКИ Николай Мурашов полагает, что к инциденту причастны иностранные спецслужбы. Об этом говорит уровень подготовки хакеров, те инструменты, которые они использовали и информация, которой интересовались.

Целью злоумышленников были данные из закрытых сегментов сети и конфиденциальные сведения из переписки ключевых сотрудников. Информацию пытались извлекать с почтовых, файловых серверов, серверов электронного документооборота и рабочих станций руководителей разного уровня. Для взлома инфраструктуры госучреждений была задействована стандартная схема – фишинговые рассылки сотрудникам, использование веб-уязвимостей и взлом IT-инфраструктуры подрядчиков. При этом контент мошеннических писем, а также знание уязвимостей и особенностей работы инфраструктуры атакуемых организаций говорит о тщательной проработке каждого этапа операции. Для выгрузки данных хакеры использовали облачные хранилища «Яндекса» и Mail.ru Group. Сетевую активность они успешно замаскировали под работу легальных приложений Yandex Disk и Disk-O. По данным экспертов, анализировавших примененный вредоносный код, аналогов ему ранее они не встречали.

Сколько секретов хакерам удалось вытянуть из госсетей за три года, не сообщается. Но судя по всему масштабы атаки еще дадут о себе знать.

Госуслуги для хакеров

Что случилось: В соцсетях участились сообщения о взломах аккаунтов пользователей портала Госуслуг. В преддверии тестирования системы электронного голосования прогремели сразу несколько таких инцидентов. Например, хакеры использовали Госуслуги для подтверждения кредитов в МФО, оформленных на владельца взломанного аккаунта. В другом случае – оформили заявку на получение электронной сим-карты у виртуального оператора, в третьем – успели поменять у жертвы пароль.

Как это было: Одна из пострадавших заявила, что доступ к управлению аккаунтом на Госуслугах преступник получил по фальшивому разрешению, который был якобы выдан центру обработки ПДн партии «Единая Россия». Об этом свидетельствует запись в разделе «Выданные разрешения», но женщина уверена, что никаких похожих разрешений не выдавала.

После взлома жертва и злоумышленник в течение 40 минут по очереди меняли пароль к сайту и контактный телефон, а также писали сообщения в чат техподдержки портала. Более упорной оказалась настоящая владелица аккаунта. Злоумышленник в итоге покинул чат и прекратил попытки «угнать» ее учетку.

Другим пострадавшим о взломе стало известно постфактум: они получили уведомления о смене контактного телефона и пароля. И если одной жертве, пусть и не слишком оперативно, все же удалось восстановить контроль с помощью цифровой подписи, второму не смогла помочь даже техподдержка. Теперь им предстоит не только отстаивать свои цифровые права, но и оспаривать сделки (в частности, сразу несколько заявок на крупные кредиты). Возможной причиной взлома в каждом случае могла стать компрометация пары логин-пароль, в т.ч. использовавшейся на сторонних ресурсах.

UPD: В «Единой России» подтвердили атаку на свою инфраструктуру – по словам секретаря генсовета партии Андрея Турчака, в преддверии внутрипартийных праймериз хакеры взломали сайт предварительного голосования, это позволило им проникнуть в дата-центры «Ростелекома» и сфокусировать дальнейшие атаки на пользователях Госуслуг. В «Ростелекоме» ситуацию не комментировали, зато факт атаки подтвердили в Минцифры. Данные об инциденте переданы в МВД.

«Напаролись»

Что случилось: Британскую семью заподозрили в одном из наиболее тяжких киберпреступлений – распространении детской порнографии. А все из-за халатного отношения к паролям.

Как это было: С IP-адреса, которым пользовалась обычное лондонское семейство, в Сеть загрузили четыре фотографии с запрещенным контентом. Чтобы расследовать инцидент, полицейские конфисковали из квартиры практически всю компьютерную технику – в том числе рабочий ноутбук главы семьи, за который пришлось отчитываться перед работодателем. Правоохранители не забыли даже старые сотовые телефоны, которыми никто не пользовался годами. Исключение сделали только для планшетов детей, необходимых им для школьных занятий.

А причиной инцидента, судя по всему, стал заводской пароль на маршрутизаторе Vodafone. Получив технику от провайдера, владельцы не сменили предустановленные настройки – их никто не предупредил, что для общей безопасности необходимо задать новый пароль. В результате доступ к домашней сети получил посторонний, который, как предполагается, воспользовался точкой выхода в Сеть для выгрузки детского порно. Но этот факт, в отличие от дефолтного пароля, еще предстоит доказать.

Золотые горы

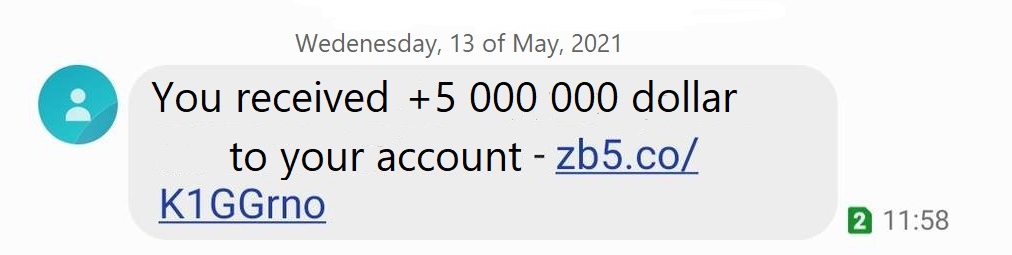

Что случилось: Сразу дважды за месяц российские пенсионеры били рекорды по суммам, которые отдавали телефонным мошенникам. Сначала планку подняла пенсионерка из Питера, у которой выманили 11 млн рублей, затем столичная дама, «попавшая» почти на 400 млн.

Как это было: В Питере обман начался по классике – со звонка «службы безопасности банка». Преступникам удалось настолько серьезно втереться в доверие, что жертва собирала для них деньги, где только можно. Петербурженка сначала перевела мошенникам все, что было на счете в банке, затем взяла несколько кредитов на общую сумму 730 тыс. рублей, а в довершение и вовсе продала квартиру. Вырученные средства, конечно, ушли вымогателям.

Москвичка тоже сначала купилась на звонок от фальшивой СБ. Но после того, как перевела преступникам 14 миллионов рублей, призналась, что у нее в другом банке лежат еще 380 миллионов. Мошенники не растерялись и переключили женщину на «представителя ФСБ»: он должен был помочь обезопасить средства, в каком банке они бы ни находились, и спасти несчастную от «прицельной атаки». После того, как в результате спасательной операции деньги испарились, обе жертвы обратились в полицию. Но, судя по последнему отчету ФинЦЕРТа, шансы вернуть свои накопления у женщин невелики.