Как решить вопрос с аутентификацией, если инфраструктура совсем небольшая и под рукой нет ничего кроме аппаратного межсетевого экрана? Как обойтись без настройки второго сервера RADIUS и всё равно реализовать отказоустойчивое решение? И как выглядит вариант, когда всё управляется из облака?

В этой статье рассказывается сразу о двух возможностях аутентификации: встроенного сервиса аутентификации на межсетевом экране и аутентификации в Zyxel Nebula.

В статье Настройка WPA2 Enterprise c RADIUS мы описали вариант использования корпоративной схемы аутентификации с внешним сервером RADIUS. Для создания такой системы нужен ни много ни мало сам сервер RADIUS (для этого нам понадобилось развернуть на отдельной машине с Linux пакет Free RADIUS).

Напомню, для чего это нужно. Когда используется простая схема WPA2 Personal c единственным ключом на все беспроводные устройства — это годится только для небольших сетей. Основное ограничение в том, что заменить такой ключ весьма непросто — придётся вводить заново на всех устройствах всех пользователей, кто подключается к WiFi сети. А менять рано или поздно придётся. Среди причин наиболее частыми называют компрометацию со стороны пользователей и сугубо кадровые процессы: увольнение, перевод на другую работу и так далее.

Примечание. Ситуация осложняется, когда приходится иметь дело с VIP пользователями. Застать их на месте, чтобы заменить ключ, довольно трудно, кроме всего прочего у них обычно целая куча устройств: смартфон, ноутбук, планшет и даже телевизор. И всем нужно обращаться в общую сеть и далее в Интернет.

Но что делать, если такая в виде отдельного сервера RADIUS (пусть даже и виртуального) недоступна. В статье «Что останется в серверной» прорисовывается вполне понятная картина: по вполне естественным причинам в небольшой серверной в лучшем случае остаётся сетевое оборудование для удалённого доступа и вспомогательные системы вроде NAS для резервных копий рабочих станций.

Для совсем маленьких организаций может встать ещё и такой вопрос: «А где размещать виртуальную машину с RADIUS?»

Можно арендовать виртуалку на облачном сервисе. Это стоит определённых денег. Мало того, о такой виртуальной машине всё равно нужно заботиться: проводить обновление, аудит безопасности, читать логи, следить за состоянием файловой системы и так далее… То есть это вполне себе ощутимые затраты: как финансовые, так и трудовые. И всё только ради RADIUS?

А можно как-то… по-другому? Чтобы и сервис авторизации получить, и виртуалку разворачивать не пришлось и сделать всё это бесплатно? Оказывается, у Zyxel есть целых два варианта, как это можно сделать красиво, просто и без лишних затрат.

Вначале рассмотрим способ, близкий к уже знакомому традиционному сервису.

Проверьте — может быть RADIUS есть в вашем шлюзе?

В шлюзах от Zyxel уже есть встроенный сервис RADIUS. То есть если используется, например, сетевой экран, то в нём уже есть всё необходимое для аутентификации WPA2 Enterprise.

Достаточно просто приобрести нужное устройство, подключиться к нему удалённо и выполнить настройки.

Практически в любой современной ИТ инфраструктуре можно встретить межсетевой экран для доступа в Интернет. В случае с оборудованием от Zyxel можно получить не только защиту от внешних (и внутренних!) атак, но и систему аутентификации WPA2 Enterprise c реквизитами для отдельных пользователей, и ничего устанавливать не надо, всё работает из коробки.

Однако, любая замечательная функция без конкретного описания так и останется потенциальной возможностью. Чтобы этого не произошло в этот раз, проиллюстрируем на примере как можно всё настроить, используя уже имеющиеся средства.

В качестве шлюза, сервера RADIUS у нас используется облачный межсетевой экран. Помимо основных обязанностей он может выполнять функции контроллера точек доступа.

Мы уже писали ранее об устройствах из этой линейке в статье Убираем старые проблемы защиты крупных и малых сетей.

Для примера такой схемы аутентификации прекрасно подойдёт USG FLEX 200 — уже не начальный уровень, но и не топовая модель в линейке. Эта модель хорошо подходит в качестве межсетевого экрана для небольших и средних офисов.

Коротко о межсетевом экране USG FLEX 200:

- поддержка облачных технологий — Zyxel Security Cloud (в первую очередь это отличный инструмент для сбора информации об угрозах из различных источников) и Cloud Query Express (облачная база данных для надёжной защиты от вирусов);

- фильтрация URL и IDP для отражения атак извне;

- патруль приложений и Контентная фильтрация для контроля доступа пользователей к приложениям и web-сайтам.

Рисунок 1. Межсетевой экран USG FLEX 200.

В качестве точки для нашей демонстрации выберем ту же самую NWA210AX, уже знакомую нам по статье Настройка WPA2 Enterprise c RADIUS.

Коротко о точке доступа WA210AX устройстве:

- поддержка Wi-Fi 6;

- 6 пространственных потоков (4x4:4 в 5 ГГц, 2x2:2 в 2,4 ГГц);

- поддержка OFDMA и MU‑MIMO;

- имеется как локальное, так и облачное управление — через Zyxel Nebula.

Рисунок 2. Точка доступа NWA210AX.

В итоге мы должны получить тот же самый результат, что и с внешним сервером, но без расходования дополнительных ресурсов на хостинг виртуальной машины и без лишних телодвижений по развёртыванию сервиса RADIUS, настройке firewalll, настройке средств безопасности и так далее.

От слова к делу — настраиваем встроенный сервис RADIUS

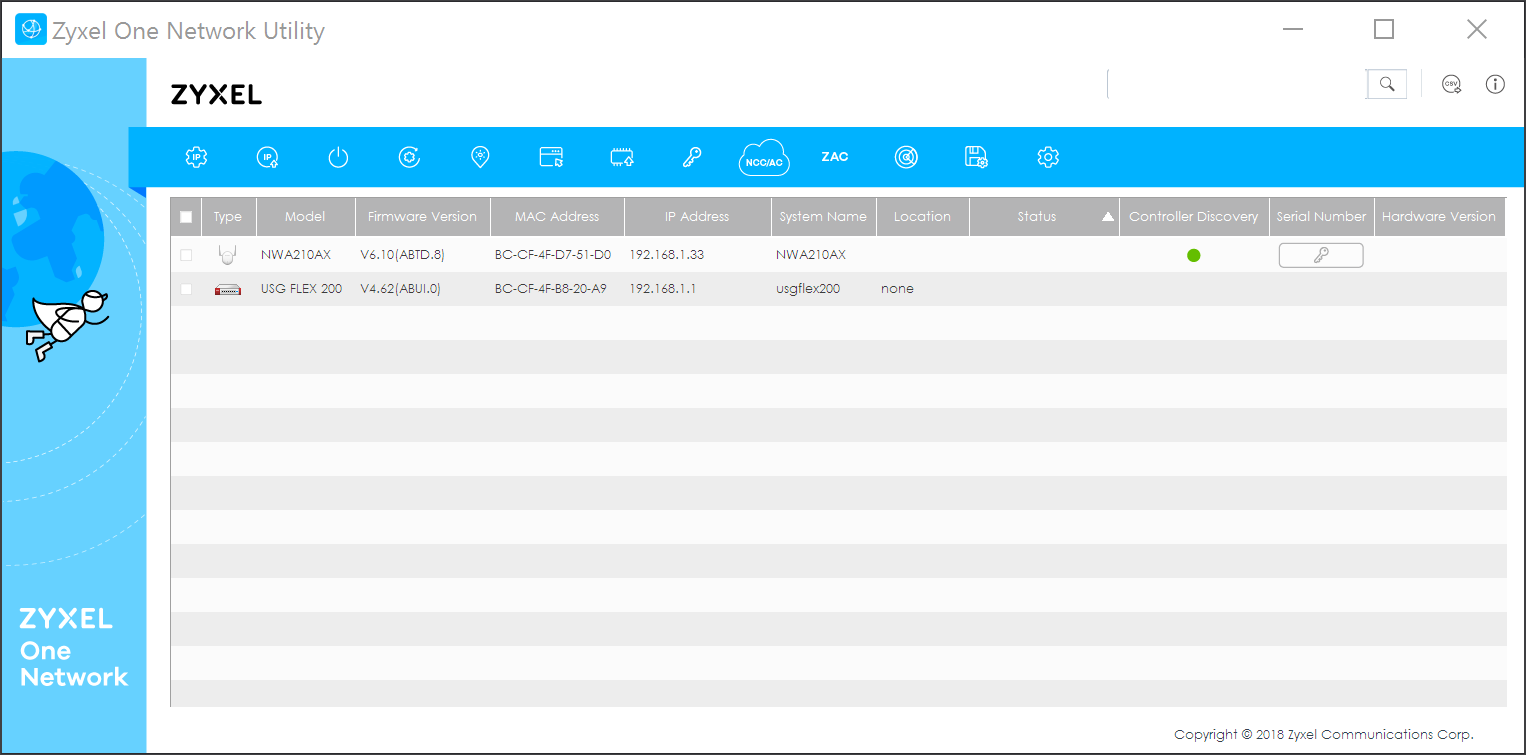

Начинаем с получения IP адреса. Для этого воспользуемся утилитой ZON — Zyxel One Network Utility, которая собирает данные обо всех устройствах Zyxel в доступном сегменте сети.

Примечание. На самом деле у программы ZON есть много других замечательных функций, но описание всех возможностей выходит за рамки данной статьи.

Рисунок 3. Утилита ZON для нашего примера

Итак, мы знаем IP адреса устройств, к которым нам предстоит подключиться.

Настройка службы на межсетевом экране

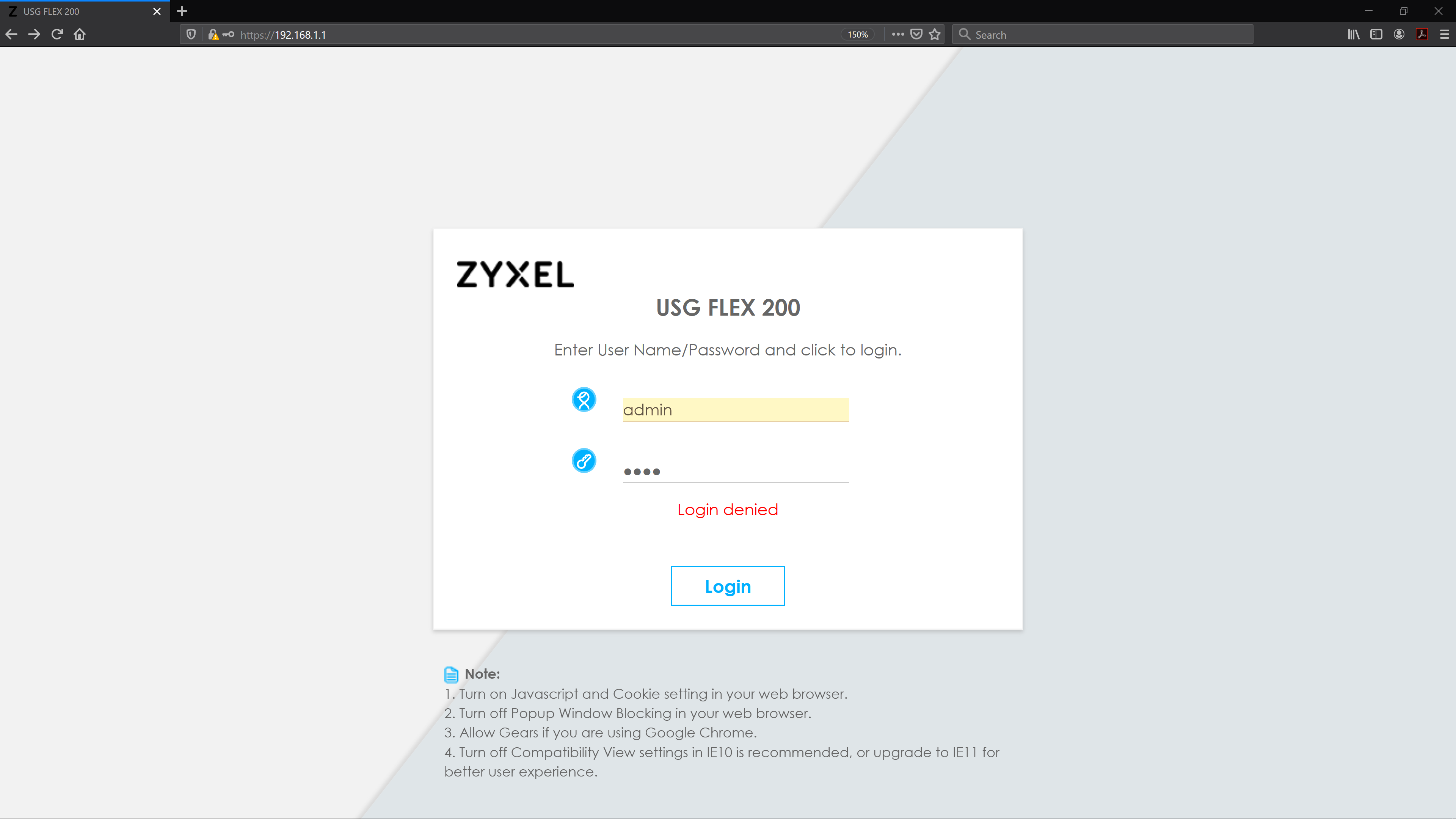

Для начала настроим службу аутентификации на межсетевом экране. Для этого необходимо зайти на веб-интерфейс. Вводим его адрес в браузере, переходим на нужную страницу. Тут у нас спросят логин и пароль. Так как это первый запуск, то используем значения по умолчанию: admin и 1234, нажимаем кнопку «Login» и попадаем в панель Dashboard.

Рисунок 4. Окно входа на USG FLEX 200.

Рисунок 5. Dashboard на USG FLEX 200.

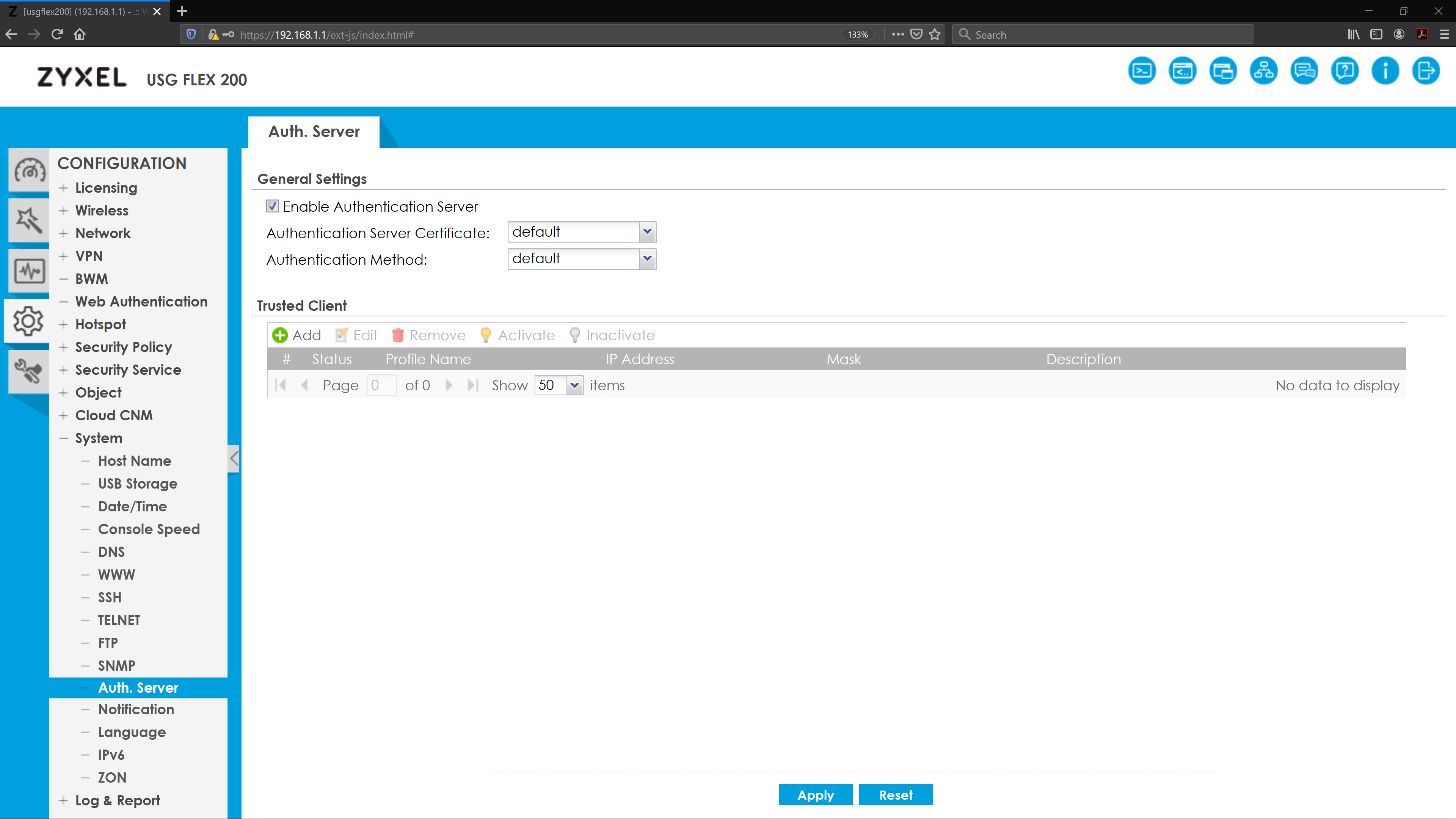

Далее переходим в раздел «Configuration — System — Auth. Server».

Первое что необходимо — включить саму службу сервера аутентификации

Активируем элемент «Enable Authentication Server», нажимаем «Apply» внизу экрана и наш сервис переходит в активное состояние.

Рисунок 6. Enable Authentication Server.

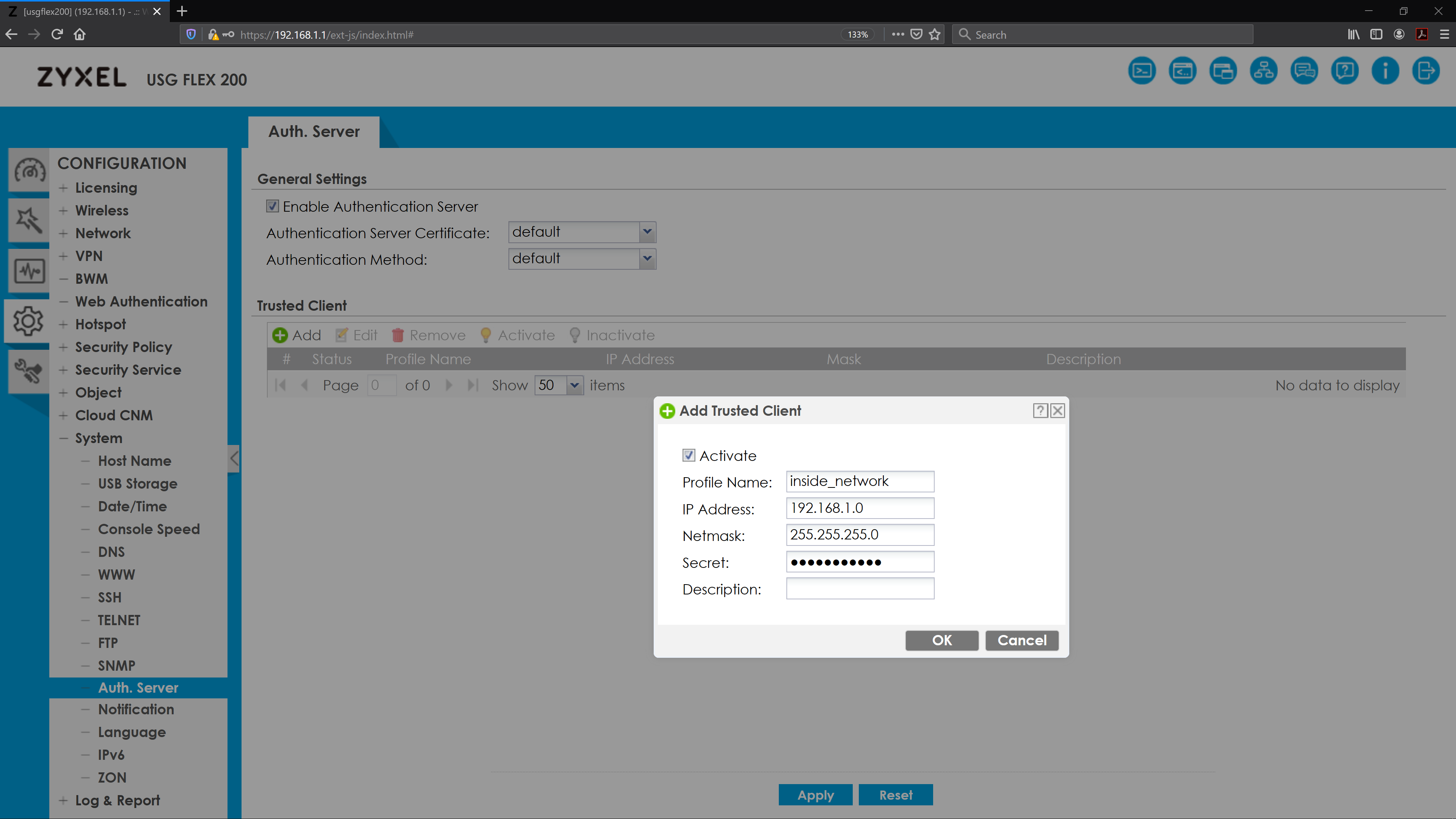

Теперь, действуя по той же схеме, что и с внешним RADIUS, в области «Trusted Client» необходимо указать сегмент сети, откуда будут поступать запросы и там же записать секретный ключ для аутентификации.

Нажимаем экранную кнопку «Add» для вызова окна «Add Trusted Client».

Рисунок 7. Окно «Add Trusted Client».

Соответственно, указываем в поле Profile Name имя сети, в нашем случае — inside_network

IP Address и Netmask (адрес и маску подсети) — 192.168.1.0 255.255.255.0.

Поле Description заполняется по желанию.

Не забываем про галочку «Activate», иначе данная клиентская сеть будет игнорироваться нашим сервером аутентификации.

Нажимаем OK для окна «Add Trusted Client» и потом кнопку «Apply» для всего раздела «Auth. Server». Всё, наши значения должны примениться.

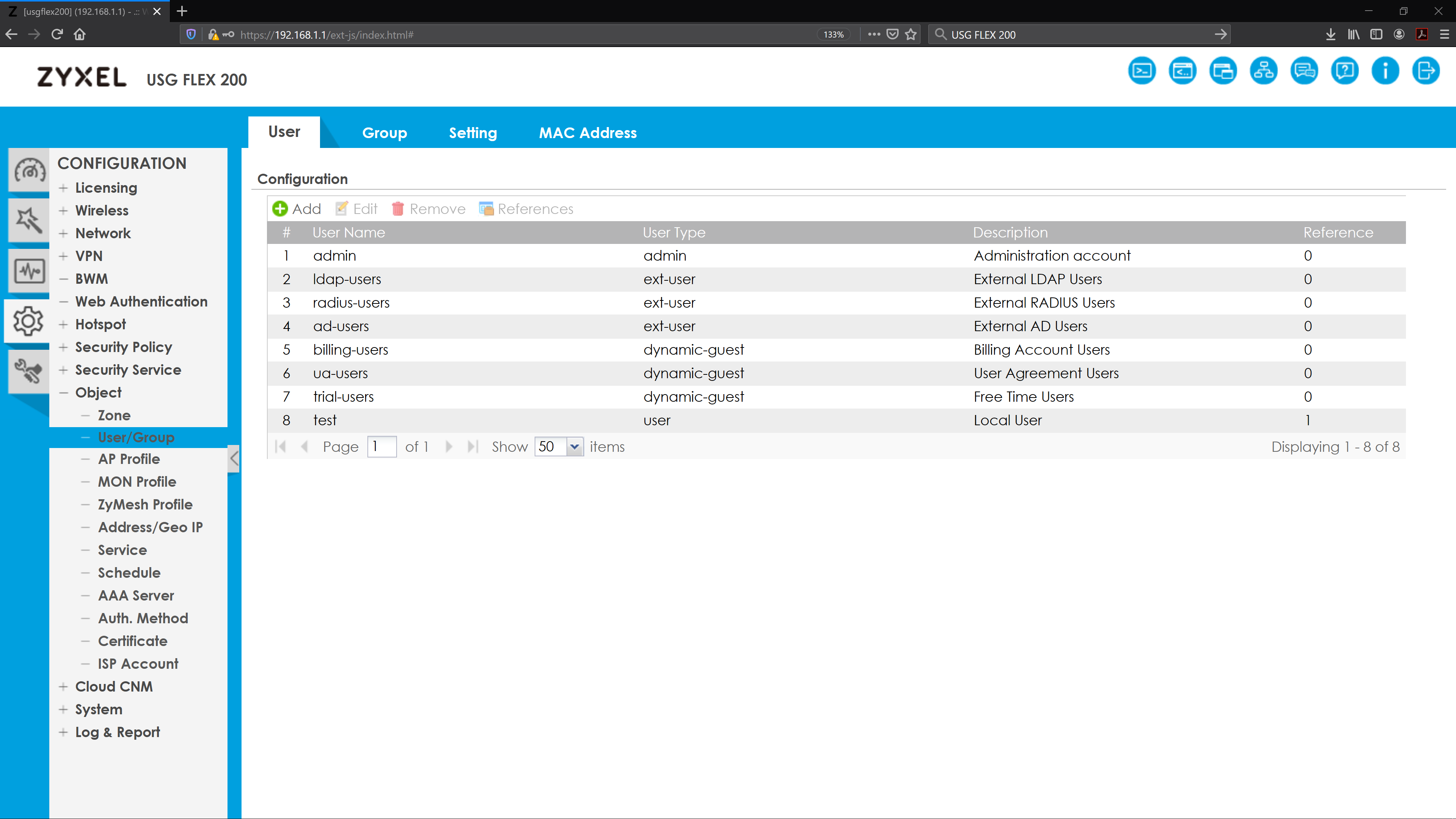

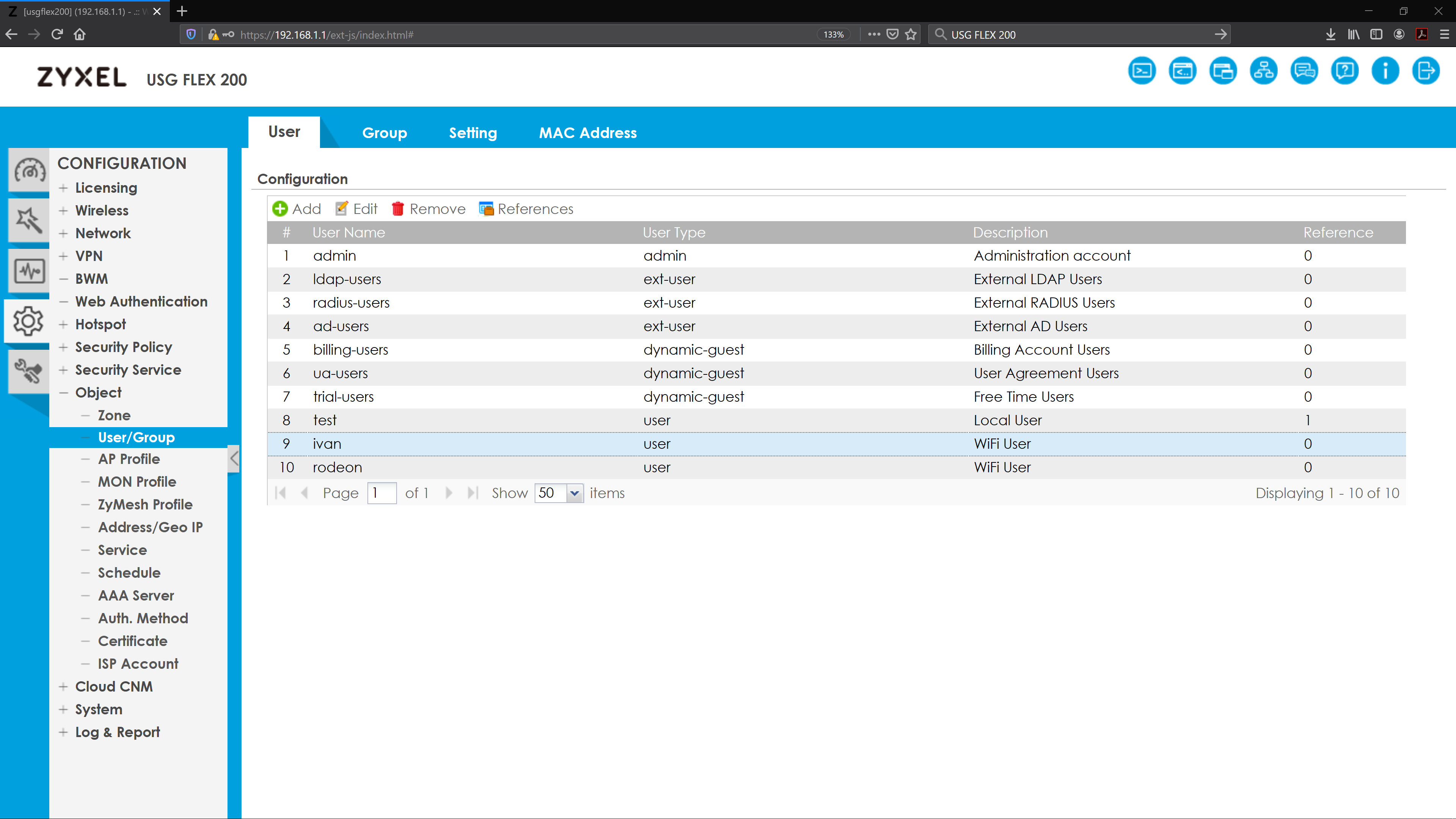

После этого переходим в раздел «Configuration — Object — User/Group» и добавляем учётные записи для нужных пользователей.

Рисунок 8. Учётные записи User/Group в разделе Object (Configuration).

Нажимаем «Add» — появится окно «Add A User».

Рисунок 9. Окно ввода пользователя.

В принципе, нам нужно ввести только имя пользователя и пароль, можно ещё добавить описание. Другие настройки лучше оставить без изменений.

Рисунок 10. Новые учётные записи: ivan и rodeon с пометкой WiFi User.

Настройка точки доступа для использования сервиса аутентификации

В принципе, настройка точки доступа для аутентификации со встроенным RADIUS на шлюзе Zyxel производится аналогично, как и было показано в статье Настройка WPA2 Enterprise c RADIUS

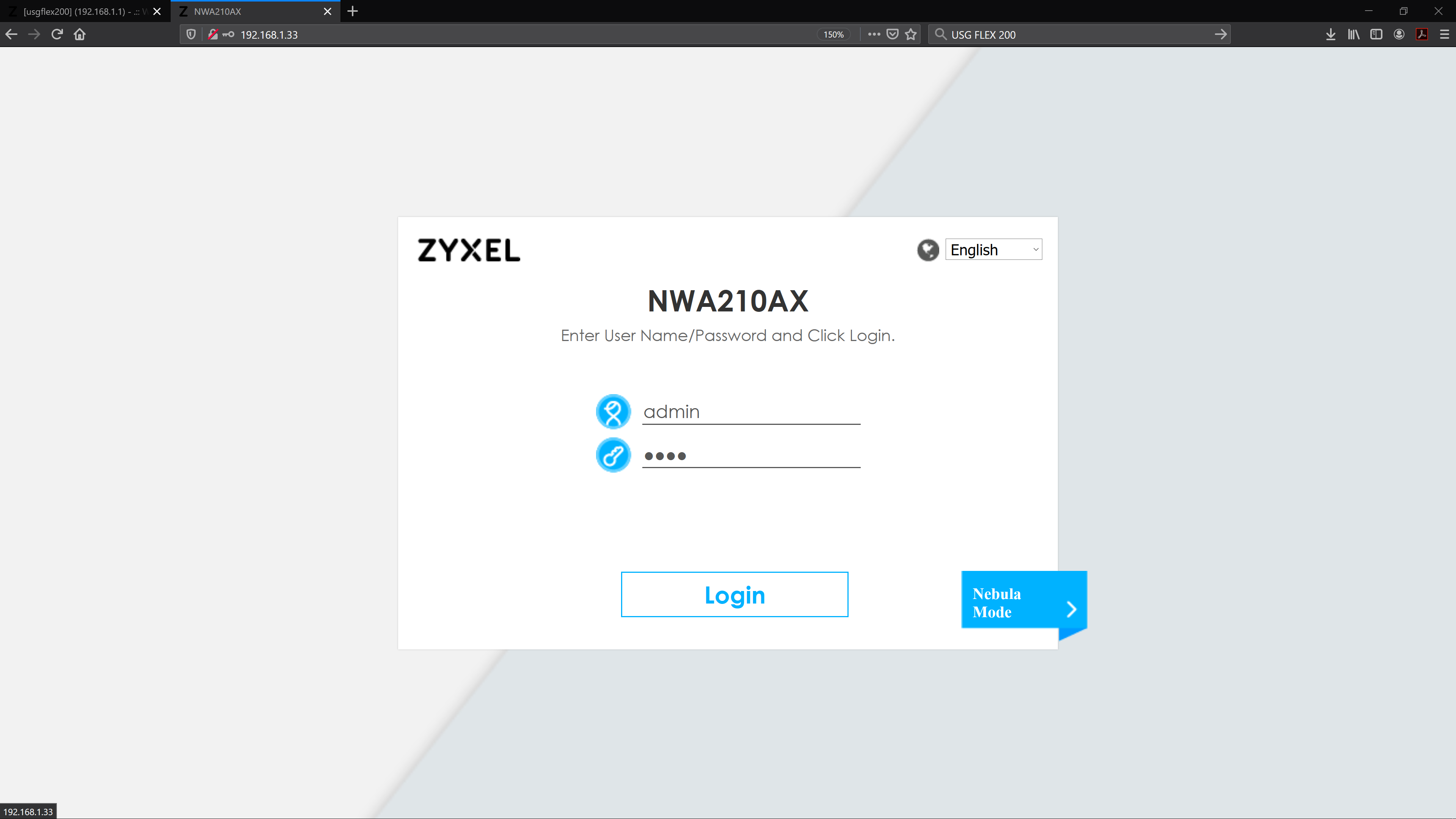

Для начала подключаемся к нужному IP через окно браузера, вводим имя пользователя и пароль (по умолчания также admin и 1234).

Рисунок 11. Окно входа на NWA210AX.

Далее переходим в меню «Configuration — AP management — Wlan setting».

Нас интересует область MB SSID setting. Здесь нужно отредактировать профили Wiz_SSD_1 и Wiz_SSD_2.

Рисунок 12. Configuration — AP management — Wlan setting.

Рисунок 13. Настройка профиля SSID Profile Wiz_SSD_1.

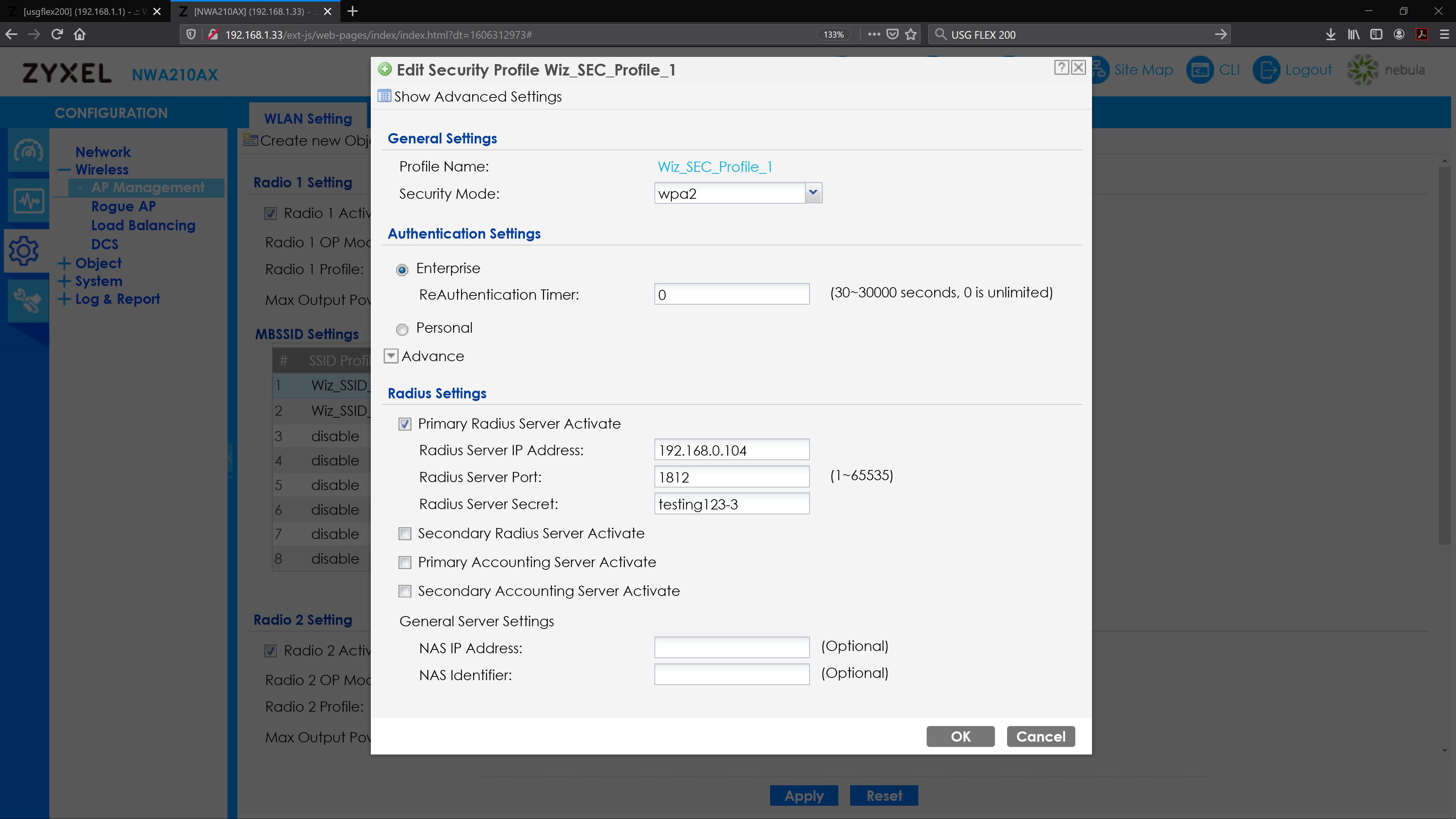

Нажимаем на кнопочку «редактировать», напоминающие редакторский блокнот с карандашом. Появляется окно «Edit SSID Profile Wiz_SSD_1». В нем нас интересуют настройки «Security Profile Wiz_Sec_Profile_1» (такая же кнопочка «редактировать» в виде блокнота с карандашом). Дальше появляется окно «Edit Security Profile Wiz_Sec_Profile_1».

Рисунок 14. Окно «Edit Security Profile Wiz_Sec_Profile_1».

В этом окне и выполняем необходимые настройки.

Для основного сервера вводим IP address, UDP Port и секретный ключ.

Для подтверждения нажимаем «OK».

Аналогичным образом редактируем второй профиль — SSID Profile Wiz_SSD_2.

Нажимаем «Apply» в разделе «Configuration — AP management — Wlan setting» для применения настроек.

Переходим к настройке клиента

В статье Настройка WPA2 Enterprise c RADIUS была иллюстрация на примере Mac OS X. Теперь для разнообразия подключим ноутбук с Windows 10.

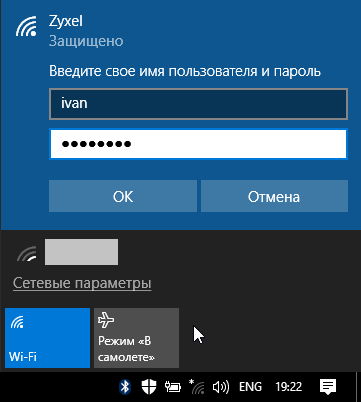

Нажимаем внизу в разделе уведомления на Панели задач значок запуска беспроводных сетей. В появившемся списке выбираем пункт Zyxel. Появится окно с запросом имени пользователя и персонального ключа.

Рисунок 15. Настройка клиента.

Вводим необходимые реквизиты и подключаемся к системе.

Мы сейчас прошли весь этап настройки с внешним готовым сервисом RADIUS на межсетевом экране. Даже без стандартных действий для серверной системы: установки пакетов, настройки firewall, тестирования самой сервисной службы… — всё равно операция заняла достаточно много времени. Можно ли это сделать побыстрее и с меньшими трудозатратами? Можно, если использовать Zyxel Nebula. Но об этом ниже.

Отказоустойчивость и второй RADIUS сервер

Для среды production в компаниях уровня Enterprise нужно отказоустойчивое решение. Для таких целей часто используется второй сервер аутентификации.

Довольно большое распространение получили системы на базе MS Windows, где, благодаря серверной роли Network Policy Server и авторизации в Active Directory, можно настроить два сервера аутентификации для WPA2 Enterprise, и у них будет единая синхронизированная база данных пользователей и ключей.

Что касается схемы с RADIUS сервером на единственном шлюзе, то этот вариант больше подходит для небольших офисов, не имеющих собственной внутренней инфраструктуры. Проще говоря, для тех, у кого нет своих серверов и бизнес-процессы завязаны на использование облачных ресурсов. Электронная почта, файлообмен, резервное копирование и даже бухгалтерия — всё это можно получить на внешних ресурсах. По правде говоря, в этом случае при отказе единственного межсетевого экрана офисная сеть становится практически бесполезна, и в принципе уже всё равно что там с сервисом аутентификации.

Обратите внимание. При падении службы аутентификации не происходит немедленного разрыва сетевых связей, установленных благодаря сервису аутентификации. Все уже подключённые клиенты продолжат работать в локальной сети. А вот новые подключения установить будет невозможно. В то же время наличие отказоустойчивой схемы из двух шлюзов позволит избежать подобных неприятностей.

Эту задачу можно решить другим способом — реализовать отказоустойчивую схему из двух шлюзов. В этом случае при отказе основного устройства работу подхватит резервное, и все сервисы, размещённые на сетевом шлюзе, в том числе аутентификация, продолжат работать.

Но всё можно решить ещё проще при использовании аутентификации в облачном сервисе Zyxel Nebula. В этом случае за отказоустойчивость самой системы отвечает мощный промышленный программно-аппаратный комплекс. Разумеется, серверы Nebula размещены в ЦОД, выполняются все необходимые процедуры по поддержанию заявленного уровня высокой доступности и так далее. Единственное, что требуется от локального офиса — канал в Интернет.

Пользователю остаётся только подключить устройство к облаку Zyxel Nebula и воспользоваться всеми заявленными преимуществами.

Использование Nebula на конкретном примере

Сейчас мы уже не будем настраивать наш межсетевой экран, так как для облачной аутентификации не играет другой роли кроме как шлюз в Интернет. Доступ в беспроводную сеть будет по-прежнему идти через точку доступа NWA210AX, а за остальное, включая аутентификацию пользователей и настройку оборудования, будет отвечать Zyxel Nebula.

В рамках данной статьи не будем детально описывать весь процесс первичной настройки сервиса Zyxel Nebula, так как он касается не только беспроводной сети, но и многих других аспектов сетевой инфраструктуры.

Будем считать, что организация уже зарегистрирована в Zyxel Nebula, уже есть учётная запись администратора и создана хотя бы одна площадка.

А сейчас мы просто переходим на сайт nebula.zyxel.com вводим пароль и попадаем в облачный интерфейс.

Рисунок 16. Вход в Zyxel Nebula.

Вначале нужно зарегистрировать точку доступа. Можно воспользоваться специальным приложением для IOS или Android и просто отсканировать QR-код. Это удобно если устройство находится под рукой. Если нужно зарегистрировать удалённо, это можно сделать, зная MAC адрес и серийный номер, указав их в интерфейсе. Это метод наиболее универсальный, им и воспользуемся.

Обратите внимание. Для настройки устройств с Zyxel Nebula нам нужно только, чтобы точка доступа была подключена к сети, при этом используется исходящее соединение. То есть не нужно открывать входящие порты, пробрасывать трафик через PAT — всё выполняется в рамках исходящего подключения к облаку.

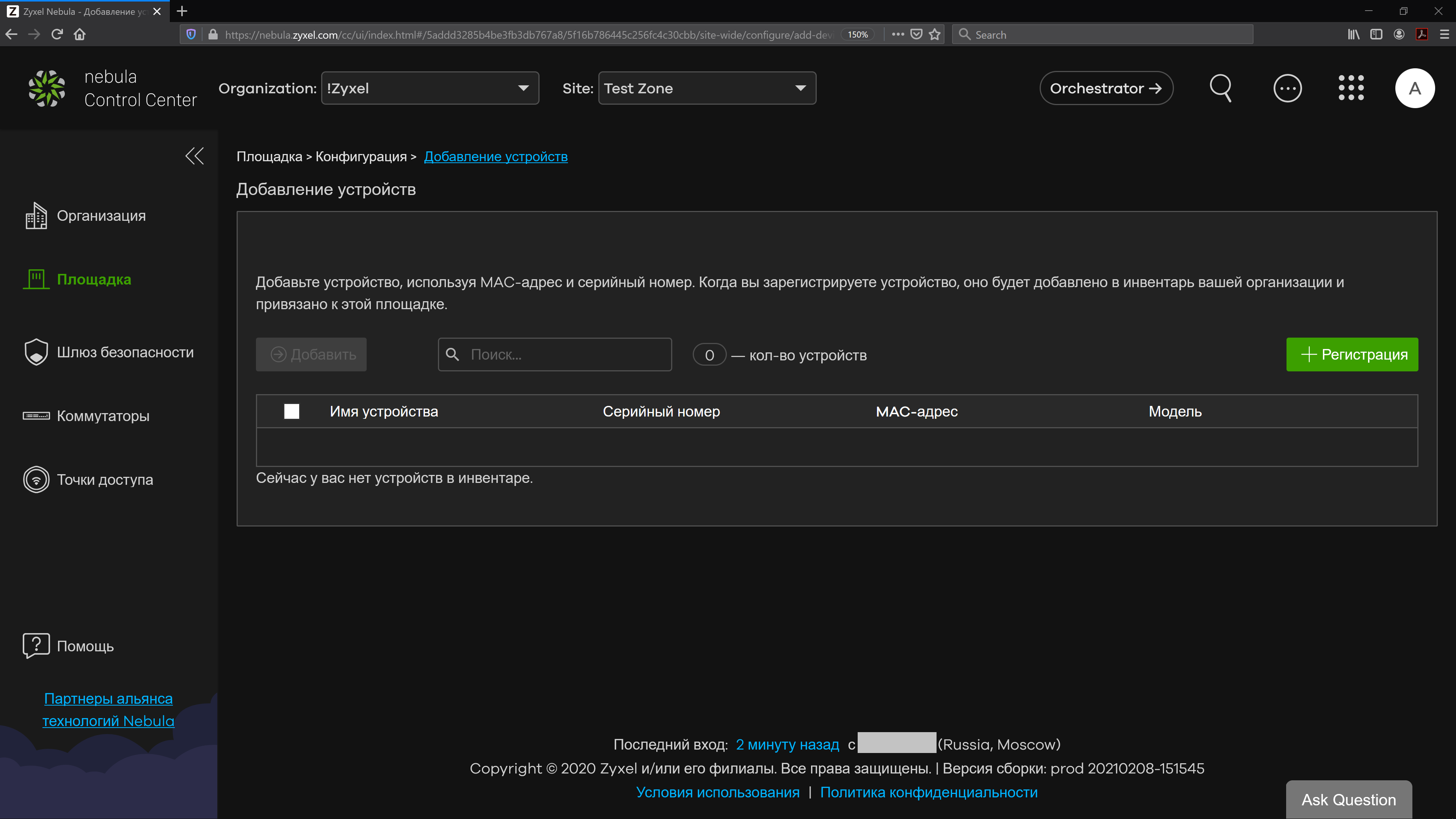

Выполняем переход «Площадка — Конфигурация — Добавление устройств» и нажимаем кнопку «Регистрация».

Рисунок 17. Раздел «Площадка — Конфигурация — Добавление устройства».

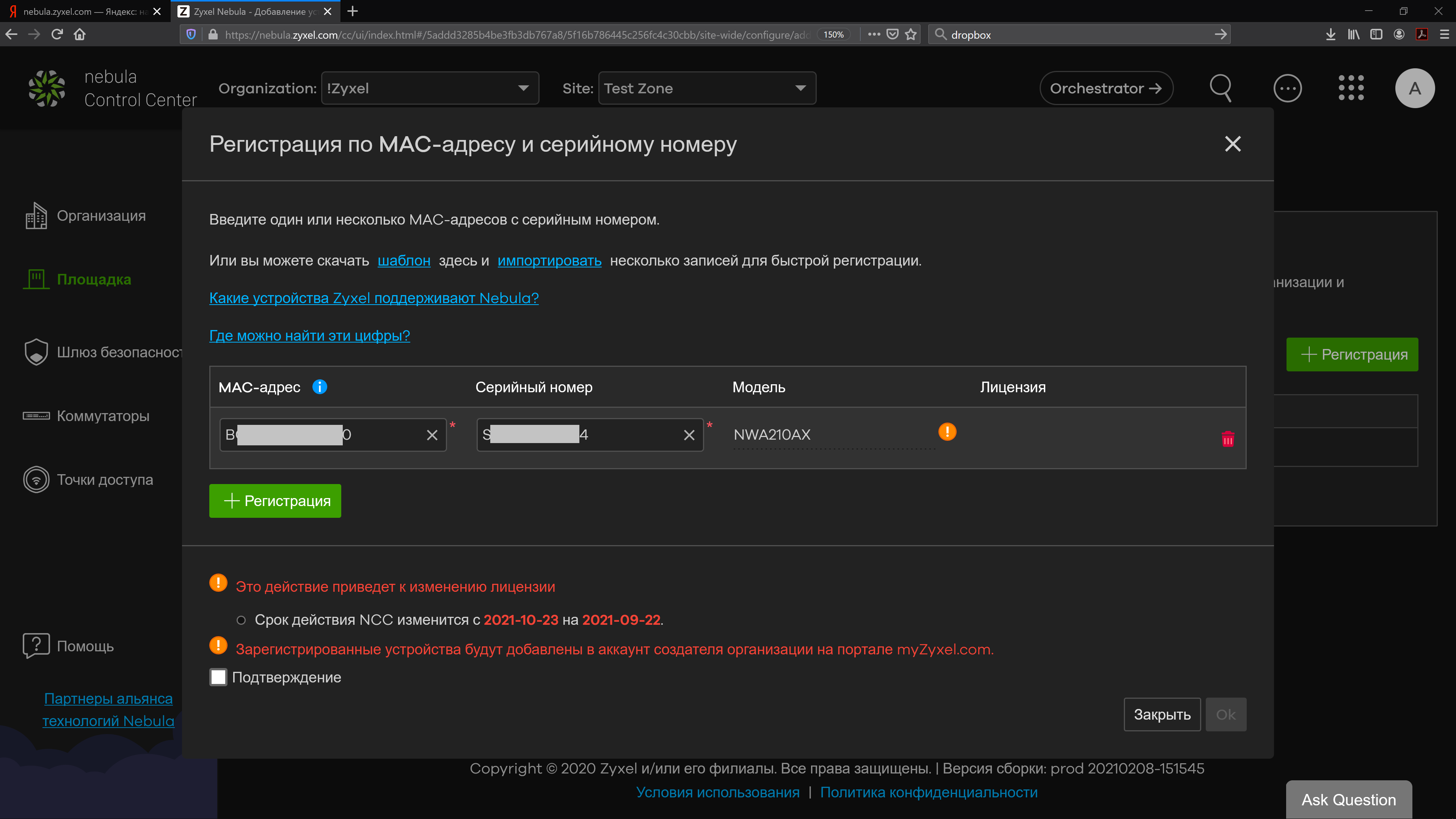

Появится окно «Регистрация по МАС-адресу и серийному номеру». Вводим необходимые параметры.

После ввода серийного номера и MAC Nebula сразу определяет устройство.

Рисунок 18. Окно «Регистрация по МАС-адресу и серийному номеру».

Обратите внимание на важное предупреждение на красный символ со значком «i»:

«Устройства Nebula Flex будут настроены центром управления Nebula, а настройки, используемые в автономном режиме, будут потеряны. После отмены регистрации в центре управления Nebula устройства получат заводские настройки.»

В нашем случае это хорошо — для аутентификации важно соблюдать принцип единоначалия. Важно помнить, что все настройки, которые были выполнены для RADIUS на шлюзе — при переходе в облако отменяются.

Если действия пользователя приводят к изменению лицензии, это также отображается внизу окна.

Ставим галочку «Подтверждение» и нажимаем «OK».

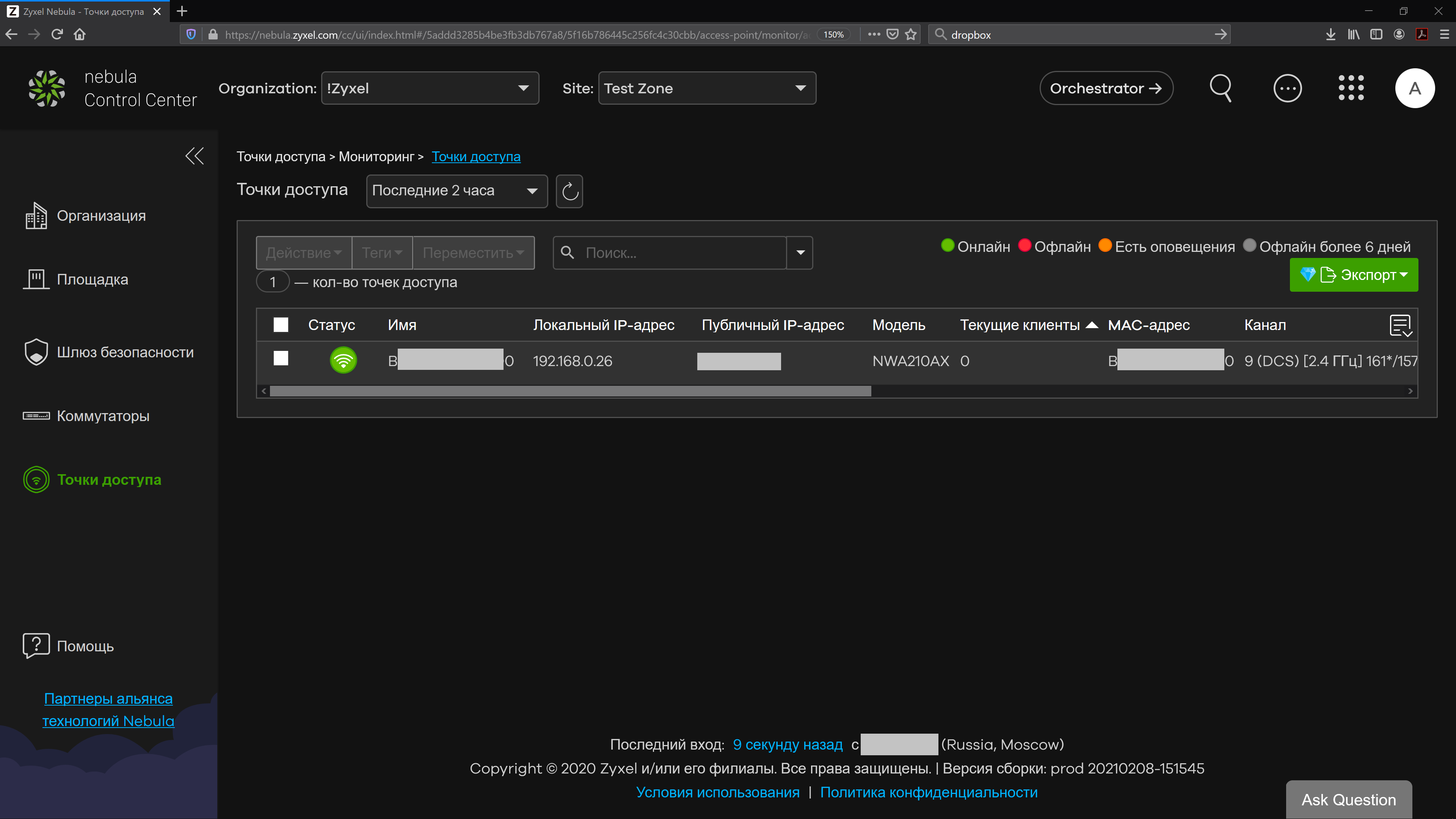

Вновь ведённую точку доступа можно увидеть в разделе «Точки доступа — Мониторинг — Точки доступа».

Рисунок 19. Раздел «Точки доступа — Мониторинг — Точки доступа».

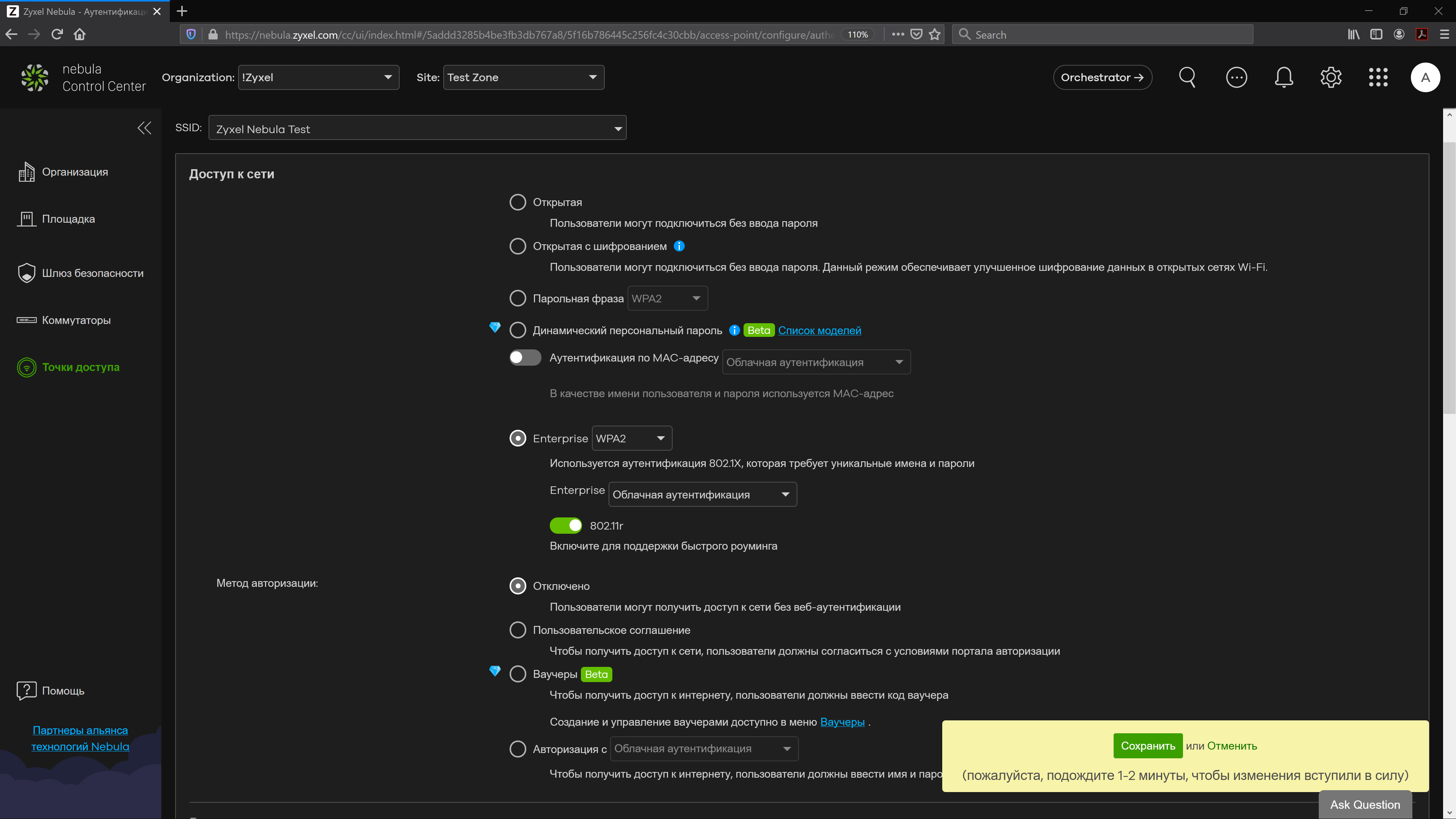

Переходим в раздел «Точки доступа — Аутентификация». Здесь мы просто выбираем тип аутентификации WPA2 Enterprise.

Рисунок 20. Раздел Точки доступа — Мониторинг — Точки доступа

Обратите внимание. Так как устройства в Nebula используют исходящее соединение, то для того, чтобы они получили и применили новую конфигурацию, требуется некоторое время. В сообщении интерфейса Nebula указано, что требуется не больше 1-2 минут. На практике это занимает несколько секунд.

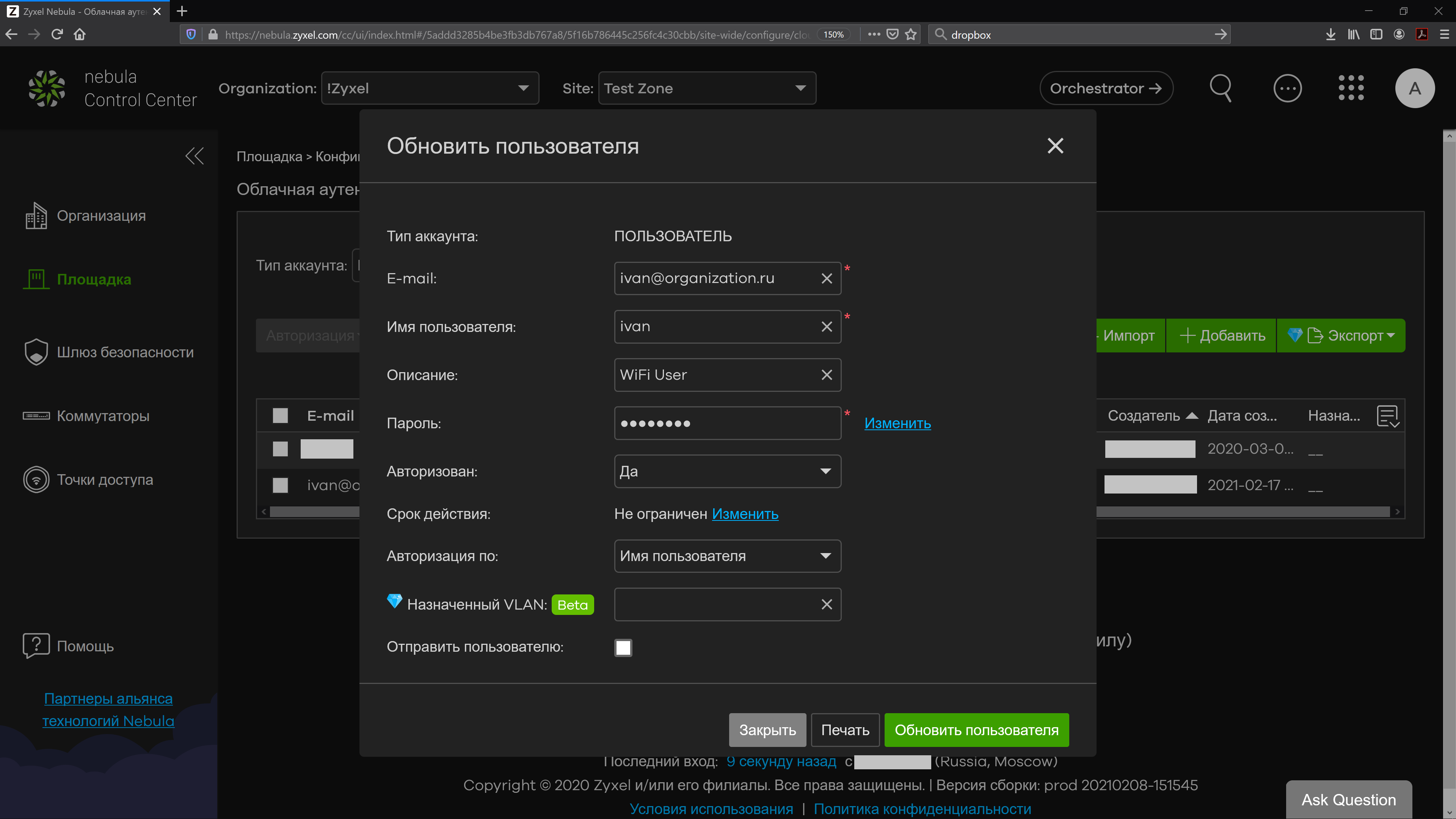

Нам осталось ввести учётные записи пользователей.

Нам нужен раздел «Площадка — Конфигурация — Облачная» аутентификация и далее раздел «Пользователи». Нажимаем кнопку «Добавить» и появляется окно для создания пользователя. На рисунке ниже у нас уже создан пользователь ivan и открыто окно для редактирования реквизитов.

Рисунок 21. Учётная запись пользователя.

Далее снова берём ноутбук и настраиваем доступ к сети.

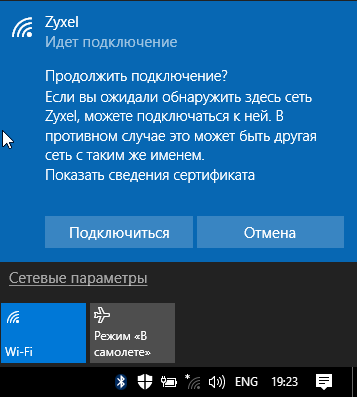

Windows выводит уже знакомое приглашение ввести логи и пароль.

Рисунок 22. Подключение к WiFi.

Но после ввода появляется ещё одно интересное сообщение:

Рисунок 23. Сообщение о подключении к сети Nebula.

В данном случае нас всё устраивает, поэтому спокойно подключаемся к WiFi сети.

Как видим, если не считать регистрации устройств, которая выполняется однократно, вся настройка сводится к выбору типа аутентификации и создания учётных записей пользователей. Никаких сторонних сервисов настраивать не нужно.

Подводя итоги

Решить вопросы аутентификации и авторизации можно несколькими способами. Например, полностью взять инициативу на себя и реализовать сервис «с нуля», начиная от выбора аппаратного обеспечения для физического сервера (или виртуальной среды), соответствующего приложения, базы данных для хранения учётных записей, интерфейса для настройки.

Можно упростить задачу и использовать встроенные решения, как, например, в межсетевом экране USG FLEX. А может быть лучше максимально упростить задачу и просто использовать облачный сервис со всеми удобными функциями? Выбор, как всегда, за конечным потребителем.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Настройка WPA2 Enterprise c RADIUS

- Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты

- Двухдиапазонная точка доступа 802.11ax (WiFi 6) NWA210AX

- Межсетевой экран USG FLEX 200

- Zyxel ONE Network Utility (ZON)

- Zyxel Nebula