Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Пандемия выступила как мощный стимул для ускоренной цифровизации всех отраслей экономики. Массовый переход на удалёнку, спешное развёртывание облачной инфраструктуры и другие авральные действия привели к тому, что киберзлодеи получили множество новых возможностей для атак. Разумеется, эти новые возможности были освоены: количество вредоносных файлов в 2021 году выросло на 382% по сравнению с 2020-м. В нашем отчёте Navigating New Frontiers. Trend Micro 2021 Annual Cybersecurity Report мы собрали наиболее важные факты о киберугрозах 2021 года, а в этом посте поделимся самым значимым.

Еще больше об актуальном ландшафте киберугроз вы сможете услышать на нашем вебинаре 21 апреля , бесплатная регистрация по ссылке.

Ландшафт киберугроз 2021 года

Одной из самых заметных тенденций прошлого года стал бурный расцвет кибервымогателей. Причём выросло не только количество вымогательских группировок, но и их амбиции, а атаки стали более продуманными и целевыми. Убедившись, что массированные кампании не слишком прибыльны, операторы некоторых вымогателей отказались от автоматизированных атак, подстраиваясь под особенности инфраструктуры каждой потенциальной жертвы. Именно так поступили REvil и Conti, сосредоточившись на самых богатых жертвах из критически важных отраслей экономики.

Любопытный факт: многие вымогатели довольно цинично называли компании, которые взломали, своими «клиентами» и предлагали им техническую поддержку для выплаты выкупа и восстановления зашифрованных данных.

Рост популярности целевых атак в 2021 году был заметен и среди других группировок, в том числе шпионских и ориентированных на любые доступные способы монетизации. Хакеры обновили свой инструментарий и повысили эффективность своих действий. Атаки Void Balaur и Tropic Trooper, продемонстрировали, что эти группы способны не только разрабатывать специализированные утилиты, но и отлично работать в команде, используя разделение труда между наиболее профессиональными участниками.

Основным вектором кибератак в 2021 году по-прежнему был фишинг. Причина этого в том, что обстановка в мире, в частности, обилие околопандемических новостей, давала злоумышленникам нескончаемый поток идей для новых приманок, на которые велись даже самые недоверчивые жертвы.

Другим популярным вектором атак стали многочисленные критические уязвимости, выявленные в течение года. И хотя любая брешь в системах организации может оказаться губительной, рост количества атак с использованием именно критических ошибок в операционных системах и ПО, демонстрирует заинтересованность преступных групп в эффективных способах взлома. Об этом свидетельствует и рост спроса на эксплойты на хакерских форумах. Примечательно, что успешно продаются не только новые, но и старые уязвимости, поскольку их эксплуатация по-прежнему может нанести компаниям значительный ущерб.

Многим организациям поспешный переход в облака принёс ряд неприятных сюрпризов, связанных с небезопасной конфигурацией облачных сервисов. Этим воспользовались, например, участники группировки TeamTNT для компрометации учётных записей Docker Hub. TeamTNT одной из первых сосредоточилась в первую очередь на поставщиках облачных услуг.

Масштабные кампании по борьбе с вымогательским ПО и критическими уязвимостями показали, что ни один пользователь, предприятие или отрасль не застрахованы от компрометации.

Далее поговорим более подробно о том, кто, кого и каким образом атаковал в 2021 году.

Вымогатели атакуют критические отрасли

В течение нескольких лет мы наблюдаем за эволюцией тактик вымогателей. Если раньше они массово атаковали всех, до кого могли дотянуться, то уже в прошлом году сосредоточились на тех, кто способен заплатить максимальный выкуп.

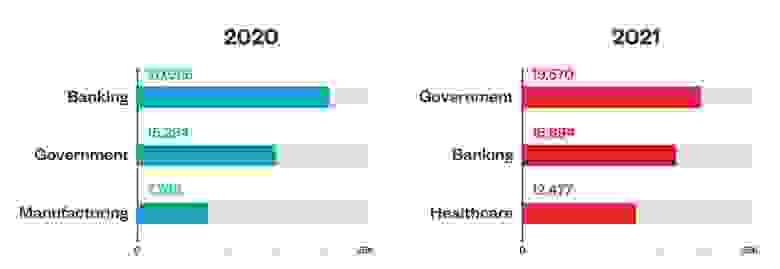

В 2021 году громкие вымогательские инциденты привели к глобальным сбоям бизнеса с реальными последствиями. В частности, от вымогательских атак пострадали медицинские учреждения, и без того изрядно потрёпанные пандемией, — по количеству инцидентов они немного отстали от правительственных организаций и банков.

Как ни печально об этом говорить, но анализ вымогательских киберинцидентов медицинской отрасли показал, что медицинские организации реже создают резервные копии важных данных, поэтому гораздо чаще вынуждены платить выкуп за восстановление доступа. Хуже того, у медиков хранится множество персональных данных, которые можно продать или использовать для шантажа и вымогательства, например, истории болезни, номера страховок и другие личные данные.

Лидером по числу заражений по-прежнему является вечно молодой и неубиваемый WannaCry. Причина этого явления заключается в том, что в отличие от более новых «коллег» по цеху он атакует всех подряд, не пытаясь выявить наиболее ценные «мишени».

Небольшое по сравнению с WannaCry количество обнаружений других вымогательских семейств также подтверждает правильность вывода о смене курса операторов вымогателей с массовых атак на целевые: общее количество обнаружений этой разновидности вредоносного ПО в 2021 году снизилось на 21%.

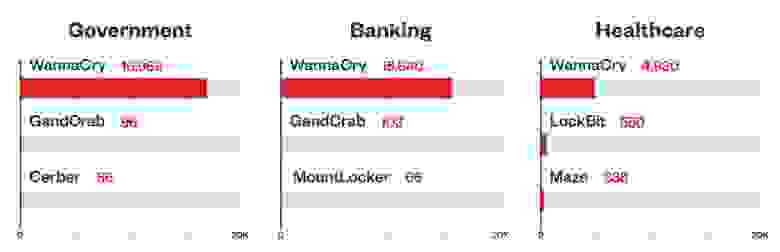

Самыми быстрорастущими вымогательскими семействами 2021 года стали REvil, Conti и LockBit. За год количество обнаружений REvil выросло на 143% по сравнению с 2020 годом, количество Conti — более чем в девять раз, а обнаружений LockBit — более чем в 20 раз.

Операторы современных вымогателей используют преимущества разделения труда. Об этом свидетельствует растущий спрос на услугу «вымогатель как сервис» (ransomware-as-a-service, RaaS).

Привлекая партнёров для выполнения части работы, операторы вымогателей могут более эффективно извлекать прибыль из скомпрометированных активов жертвы. Распространение RaaS сделало вымогательство доступным даже для злоумышленников с ограниченными техническими знаниями и привело к росту специализации в киберпреступной экосистеме. Разделив работу между собой, вымогательские «филиалы» смогли отточить свои навыки и сосредоточиться на определенных специальностях, таких как проникновение в сети или запуск вредоносного ПО.

Популярность модели RaaS и разделение труда вызвали рост спроса на доступ как услугу (access-as-a-service, AaaS). Брокеры доступа продают украденные учётные данные и находят надёжных клиентов в лице разработчиков вымогательского ПО, которые используют купленный доступ для заражения целевых систем.

Ещё одна тенденция, наметившаяся в кругах киберпреступников, — двойное, тройное и множественное вымогательство, при котором у жертв требуют выкуп не только за восстановление доступа к зашифрованным файлам, но и угрожают раскрыть конфиденциальные данные, организовать DDoS-атаку или даже организовать рассылку клиентам жертвы с просьбой убедить их заплатить выкуп. По состоянию на июнь 2021 года двойное вымогательство использовали 35 вымогательских семейств.

Долгая дорога в облака

Переход в облака помог многим организациям ускорить цифровую трансформацию и внедрить удалёнку во время пандемии. По данным IDC в третьем квартале 2021 года расходы на облачную инфраструктуру, включая облачные вычисления и решения для хранения данных, увеличились на 6,6% по сравнению с предыдущим годом и составили 18,6 млрд долларов США, а в 2021 году наблюдался общий рост расходов, связанных с облачными вычислениями.

Злоумышленники мгновенно воспользовались этим переходом, поскольку защита облачных сред отличается от привычных мероприятий по защите локальной инфраструктуры. Из-за ошибок и просто откровенно слабой конфигурации облачных сервисов киберпреступники получили возможность не только красть данные, но и глубоко интегрироваться в бизнес-процессы компаний, не уделивших достаточное время безопасности новой инфраструктуры.

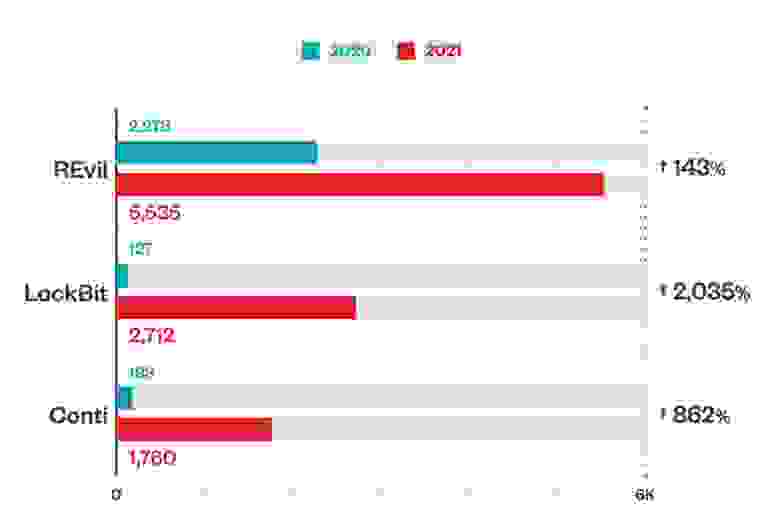

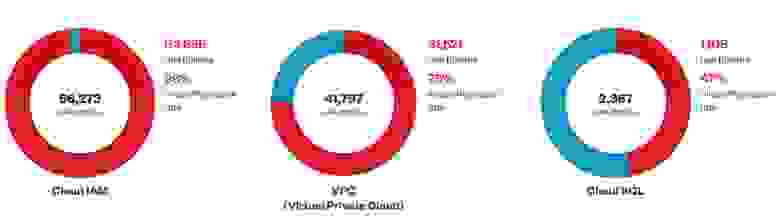

По данным Trend Micro Cloud One — Conformity за 2021 год, Amazon Elastic Block Store, служба хранения блоков, имела наибольшее количество сбоев конфигурации среди служб AWS. При этом доля неправильных конфигураций составила 29%. Среди служб Azure больше всего ошибок в конфигурации было у виртуальных машин (65%), а среди служб GCP — у службы управления идентификацией и доступом (IAM): 98%.

Распространение облачного ПО и услуг привело к тому, что облака оказались под прицелом таких групп злоумышленников, как TeamTNT, которая одной из первых стала использовать в своих кампаниях облачные сервисы — в основном для кражи метаданных об окружающей среде CSP. Проанализировав их последние кампании, мы обнаружили, что группа расширила свой инструментарий — это позволило ей проводить модульные атаки на конкретных жертв.

Эта группа была организатором кампании по майнингу криптовалюты и краже учётных данных на Kubernetes с марта по май 2021 года. Используя неправильную ролевую конфигурацию управления доступом в качестве точки входа для своих атак, TeamTNT смогла захватить несколько кластеров Kubernetes и скомпрометировать почти 50 000 IP-адресов, большинство из которых находились в Китае и США.

Почта как оружие

С начала пандемии использование интернета и электронной почты стало ещё более важным для обеспечения непрерывности бизнеса и удалённой работы. Этим немедленно воспользовались злоумышленники. В 2021 году решение Trend Micro Cloud App Security обнаружило и блокировало более 25,7 млн угроз, связанных с электронной почтой, что значительно больше, чем годом ранее, когда было обнаружено и заблокировано более 16,7 млн угроз.

По данным наших систем, в 2021 году 92% вредоносных программ было доставлено через электронную почту. Фишинговые письма в 2021 году стали причиной 90% случаев утечек данных. Фишинговые кампании использовались для распространения вредоносных программ, в особенности программ-вымогателей. Это наглядно показывает весьма успешный ботнет Emotet, превратившийся в инструмент RaaS.

Правоохранители заявили об уничтожении Emotet в ноябре 2021 года, но его отсутствие было недолгим. Он вновь появился на сцене к концу года. На протяжении многих лет его использовали вымогательские группировки Ryuk, и операторы трояна Trickbot. И быстрое воскрешение Emotet — яркое свидетельство того, что подпольная экономика выросла до такой степени, что создала свою собственную цепочку поставок.

Число попыток фишинга, обнаруженных и заблокированных Trend Micro Cloud App Security в 2021 году, почти удвоилось по сравнению с показателями 2020 года; из них 62% были связаны со спам-сообщениями — это почти в семь раз больше, чем в предыдущем году. Остальные 38% составляли попытки фишинга учётных данных, число которых выросло на 14% по сравнению с 2020 годом.

Краткие итоги

Системы Trend Micro в 2021 году заблокировали более 94 млрд различных угроз, в числе которых:

угрозы, связанные с электронной почтой: 69 869 979 425;

вредоносные сайты: 3 468 559 504;

вредоносные файлы: 17 834 808 438.

Старые уязвимости всё ещё актуальны, поскольку злоумышленники делают ставку на незащищённые среды. В 2021 году в рамках инициативы Zero Day Initiative компании Trend Micro были выпущены рекомендации по 1604 уязвимостям. Данные Trend Micro TippingPoint показывают, что наибольшее количество обнаружений в этом году пришлось на CVE-2019-1225 — дефект раскрытия памяти в службе Remote Desktop Services компании Microsoft, обнаруженный в августе 2019 года. Помимо этого, 2021 год был отмечен заметными инцидентами, вызванными непроработанными брешами в системе безопасности, такими как критическая уязвимость CVE-2021-44228, получившая название Log4Shell. Другие нашумевшие уязвимости прошлого года — ProxyLogon и ProxyShell в Microsoft Exchange Server.

Переход на удалённую работу вызвал рост угроз, связанных с электронной почтой. Решение Trend Micro Cloud App Security смогло обнаружить и блокировать 25,7 млн угроз электронной почты, что на 50% больше, чем 16,7 млн угроз, обнаруженных в 2020 году. Количество обнаруженных и заблокированных попыток фишинга увеличилось на 7,2% по сравнению с прошлым годом. В 2021 году было обнаружено менее 8 млн угроз, связанных с COVID-19, что на 48,7% меньше, чем в 2020 году. В подавляющем большинстве этих атак использовалась электронная почта.

Еще больше об актуальном ландшафте киберугроз можно узнать на нашем вебинаре 21 апреля , зарегистрируйтесь бесплатно по ссылке.