Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

В конце февраля‑начале марта 2023 года в Магнитогорске проходил форум «Цифровая устойчивость и промышленная безопасность России», который чаще называют «Магнитка». Несколько лет подряд он был посвящён банковской кибербезопасности. Однако в этот раз мероприятие перенесли в Екатеринбург, поэтому «Магнитку» было решено переориентировать на индустриальную или промышленную ИБ. Информационная служба Хабра посетила форум и сделала несколько материалов. Начнём с отчёта.

Выпуск отчёта по «Магнитке» задержался. Я хотел посетить на форуме побольше сессий, треков и дискуссий, отсмотреть материалы докладов, где присутствовать не мог, так как они шли параллельно, чтобы обзор мероприятия был полный. Видеоматериалы выложили не сразу, и я не успел их все посмотреть и описать каждый доклад, поэтому расскажу именно о сессиях, что посетил сам, а ссылку на видео оставлю здесь для самостоятельного просмотра.

Официальная часть форума состояла из двух дней, а накануне был «нулевой» спортивный день. Каждый день были пленарные заседания с конкретной темой, обсуждения важных отраслевых вопросов в формате дискуссий и мастер‑классы.

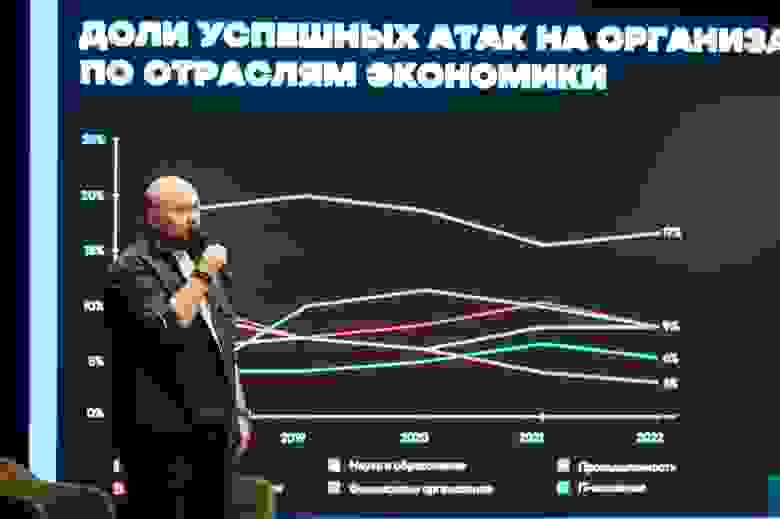

Итак, первый день «Магнитки» открыла пресс‑конференция Positive Technologies, посвящённая исследованию кибератак в 2022 году на промышленный сектор. Пресс‑конференцию вёл Директор экспертного центра безопасности Positive Technologies Алексей Новиков. Он рассказал, что промышленный сектор в течение последних пяти лет входит в тройку самых атакуемых отраслей. Также этот сектор привлекает лёгким заработком многих киберпреступников, даже малоквалифицированных. Злоумышленники получают первоначальный доступ, а далее его просто продают более компетентным киберпреступникам для развития атаки.

По словам Новикова, вопрос обеспечения кибербезопасности промышленных предприятий стоит остро. Число инцидентов остаётся высоким, злоумышленники реализуют всё больше недопустимых событий, влияющих не только на конкретную организацию, но и на всю отрасль или даже на целый ряд отраслей. В 2023 году киберпреступники будут атаковать промышленность не только ради финансовой выгоды, но и с целью остановки важнейших технологических процессов и организации аварий. В связи с этим Новиков прогнозирует новые кампании кибершпионажа в отношении промпредприятий и ТЭК, а также более широкое применение вайперов. Например, каждая десятая успешная атака на организации приходится на промышленные предприятия.

После пресс‑конференции панельную часть открыла неофициальная «Антипленарка». Как я понял из замысла организаторов, спикеры от компаний‑клиентов и вендоров специально выглядели неформально (одеты в халаты, футболки и шорты), а представитель регулятора (Минцифры) — формально‑официально (одет в костюм), потому что регулятор всегда в «боевой готовности», даже на отдыхе, а остальные могут работать в расслабленном состоянии. На сцене стояли шезлонги, а на экране транслировался пейзаж с изображением пляжа, моря и пальм. По замыслу эта обстановка стала антиподом пленарного заседания. Однако лёгкое и непринуждённое общение участников в начале переросло в обычное пленарное заседание с обсуждением ответственности компаний за инциденты кибербезопасности.

Жаркая дискуссия разгорелась при обсуждении вопроса сокрытия инцидентов, ужесточении наказаний за это, как не попасть на штрафы, а ответственным лицам — избежать наказания. Но хотелось больше услышать, как же быть с наиболее страдающей от инцидентов стороной — клиентами и сотрудниками компании, чьи данные могут утечь в сеть. Каковы потери самого бизнеса при публикации его коммерческой тайны? При этом ужесточение наказания — не мера, чтобы заплатить больше штрафов, а направление ответственных лиц в компании на путь изменения отношения к ИБ, определения недопустимых для бизнеса событий.

После «Антипленарки» состоялся пресс‑подход к директору департамента обеспечения кибербезопасности Минцифры России Владимиру Бенгину. На пресс‑подходе Владимир подтвердил мысль, что у регуляторов нет цели кого‑то штрафовать ради штрафа, это меры воздействия для изменения отношения к ИБ и повышения её качества. После пресс‑подхода мне удалось взять интервью у Бенгина. Об этом будет отдельный материал. Так как пресс‑подход проходил параллельно с сессией «Дорога в облака» и диалогом «SOC Добрый и не очень«, их послушать не получилось.

Далее я посетил первую часть сессии о кибербезопасности в АСУ ТП. Параллельно с ней проходил мастер‑класс по защите региональных органов исполнительной власти (РОИВ), но так как форум был посвящён промышленной ИБ, я посчитал, что лучше углубиться в эту тему. Модератором первой части была руководитель направления индустриальных решений отдела развития продуктов компании «ИнфоТеКС» Марина Сорокина.

Начал сессию руководитель практики промышленной кибербезопасности Positive Technologies Дмитрий Даренский. Он поделился опытом отраслевых проектов по защите промышленных предприятий. Сильно углубляться в его доклад не буду. Мне удалось взять у него интервью, где затрагиваются темы из доклада. В этом интервью Дмитрий рассказывает о своём опыте работы в промышленной безопасности, о ситуации в ней и многом другом. Этот материал также опубликую позже.

После Дмитрия Даренского выступал руководитель направления АО «ИнфоТеКС» Александр Реунов. Он рассказывал о построении системы защиты технологических процессов предприятий, особенностях взаимодействия с иностранными вендорами в АСУ ТП и вариантах наложенных и встраиваемых средств защиты. Как представитель российского вендора он рассказал о новых решениях компании, программно‑аппаратных и программных. Кроме того, Реунов подчеркнул то, что можно назвать сквозной мыслью всего форума — это кратное увеличение атак на промышленный сегмент. Об этом говорили не только со сцены, но и представитель разработчика решений для кибербезопасности Дмитрий Даренский. Также Реунов говорил о просьбах заказчиков по импортозамещению разных устройств: от межсетевых экранов до TLS‑серверов для отозванных сертификатов.

Вторая сквозная нить форума — это импортозамещение оборудования ушедших из России фирм и технологическая независимость отрасли ИБ в РФ, в том числе и в промышленности. Причём эта проблема началась как раз год назад. У российского сегмента ИБ нашлись ответы на запросы заказчиков, однако не для всего оборудования и не для всего ПО. До сих пор наблюдаются проблемы, связанные с user friendly интерфейсом ПО и удобствами эксплуатирования ПО и ПАК, но это наменьшая проблема. Как раз второй день «Магнитки» начинался с панельной дискуссии о технологической независимости ИБ и импортозамещения.

После Реунова выступал заместитель руководителя отдела кибербезопасности АСУ ТП, Innostage Айрат Мухаметшин с докладом под названием «Анализ рисков информационной безопасности в АСУ ТП: что, где, когда и для чего. Экспертиза Innostage». Доклад был посвящён риск‑ориентированному подходу к защите систем промышленной автоматизации. В нём говорилось о проблемах построения кибербезопасности производства, модернизированного несколько раз, где представлены разные поколения устройств и разные поколения технологий. В своём докладе Мухаметшин также отметил рост инцидентов, связанных с ИБ в последнее время. В целом, доклад рассказывал о работе компании по экспертизе, построению ИБ и предпринятых конкретных шагах в этой части. Углубляться в доклад не буду, тем более, спикер на вопрос из зала — есть ли у них эти алгоритмы работы для отрасли — ответил, что это конкретно для их компании модель, и пока они делиться ей не будут. Возможно, в будущем они какую‑то часть представят, но не сейчас.

Заключительным в первой части второй сессии был доклад заместителя генерального директора АО «НИИАС» Андрея Галдина. Выступление Галдина было посвящено обеспечению безопасности информации в системах организации движения поездов. Рассказывал Галдин на примере движения поездов на московском центральном кольце в беспилотном режиме. Сразу хочется оговориться, что поезд ходит без машиниста в тестовом режиме и без пассажиров, однако находится в общем графике движения поездов. Эту систему и решено было рассматривать как АСУ ТП.

По словам Андрея Галдина, после создания системы мониторинга движения поездов в реальном времени, позволяющей менять график поездов, возникла идея создать беспилотный поезд с подключением к этой системе. Подключение было реализовано через радиоканалы связи, именно тут возникла проблема в ИБ. При подключении все уязвимости, связанные с каналом, сразу перешли на всю тестовую систему беспилотного поезда. С этого момента специалисты по функциональной безопасности начали совместно работать со специалистами по ИБ. Они пришли к выводу, что есть очень мало совместимых средств защиты информации и функциональной безопасности. Поэтому специалистам обеих областей пришлось искать компромисс. Решение было создано, но докладчик не рассказал детали.

Потом был перерыв, после него сессия «Кибербезопасность АСУ ТП» продолжилась, но у неё поменялся ведущий — им стал Дмитрий Даренский. Полное видео сессии тут.

Если подводить итоги первого дня «Магнитки», то форум можно разделить на три большие части. Первая — это сессии, больше подходящие для бизнеса и компаний, интересующихся ИБ‑решениями в промышленной отрасли. Очень много рассказывали про экспертизу, про опыт работы и взаимодействия с промышленными объектами. Вторая часть вытекает из первой — это стенды, где можно познакомиться с ИБ‑решениями и аппаратной частью. Третья часть — это мастер‑классы и дискуссии технических экспертов. Последняя часть важна для специалистов, кому ещё предстоит столкнуться со спецификой ИБ в промышленности.

Второй день форума по информационной безопасности «Магнитка» открыла панельная дискуссия «Технологическая независимость как основа информационной безопасности или не про полимеры«. На ней обсуждалась технологическая независимость РФ и то, какой будет уровень импортозамещения к 2025 году. Согласно прогнозам, программное обеспечение будет импортозамещено на 80%, а вот с техникой всё хуже — только 40%. Но один из спикеров отметил, что вряд ли даже эти значения будут достигнуты. После перерыва было ещё несколько дискуссий и мастер‑классов. Но я не смог присутствовать на них, так как у меня было запланировано интервью с Дмитрием Даренским. После разговора с ним я прошёлся по стендам выставки.

Кроме двух стендов, я обошёл всё. На одном мне отказались рассказывать о компании, на втором просто никого не было. Основных вопросов у меня было три: что за компания и чем занимается, если представляет ПО, то оно полностью своё или переделанный open source, и третий вопрос был связан с увеличением запросов на ИБ‑решения.

Немного расскажу про все стенды, что обошёл.

Начал я со стенда «С‑Терра». Компания занимается выпуском криптошлюзов на базе платформ Aquarius, Kraftway, «АТБ‑Электроника», как на зарубежных вендорах, каких, представитель не уточнил. Кроме шлюзов, у компании есть ещё решения по обнаружению атак, TLS‑сервер и всё, что связано с защитой каналов связи.

Далее я пошёл на стенд компании «Индид» (не путать с Indeed). У компании несколько продуктов: многофакторная аутентификация и PAM‑решения (решения по разграничению прав доступа к IT‑структурам). После стенда «Индид» я пошёл к стенду компании «Цибит». Как рассказал представитель на стенде «Цибит» занимается организацией помощи компаниям в получении лицензий ФСБ и ФСТЭК, помощью в получении лицензий для работы с гостайной, аттестацией объектов информатизации, проведением категорирования КИИ, проведением аудитов по ГОСТу 57 580, тестированием на проникновения и профпереподготовкой специалистов ИБ и IT.

Далее меня заинтересовал стенд Ideco, так как в моём недавнем прошлом IT‑специалиста мне приходилось сталкиваться с их оборудованием и ПО. На «Магнитке» они представляли решение Ideco UTM. По словам представителя компании, это решение занимается защитой и организацией защиты информационных сетей. Решение Ideco целиком программное. Ядро платформы создано на основе Linux и переработанных open source‑решений.

Потом я пошёл на стенд Qiwi‑банка. Самый неожиданный стенд, если рассматривать с точки зрения промышленного IT‑форума. Однако если знать, что «Магнитка» была банковским форумом — ничего удивительного. Также Qiwi‑банк — один из спонсоров форума. Больше рассказывать нечего, с Qiwi‑банком все знакомы. Об используемых российских решениях в IT‑инфраструктуре компании представители не рассказали. Из забавного: на стенде можно было получить игрушку‑маскота за визитку.

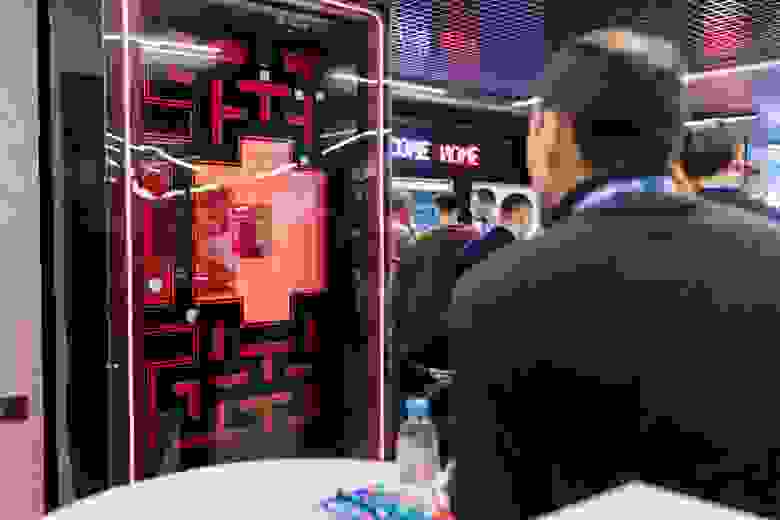

Далее располагался стенд «Ай‑Ти Бастион». Компания представляла решения, связанные с СКДПУ, PAM‑системы с функцией поведенческого анализа. Потом я пошёл к самому большому и заметному стенду от компании Positive Technologies. На нём были представлены три продукта: PT Network Attack Discovery для обнаружения угроз, сложных целевых атак и проведения экспертного расследования по копии сетевого трафика, PT Industrial Security Incident Manager для анализа трафика сетей АСУ ТП и поиска следов нарушений ИБ и кибератак. Третий продукт, про который мне рассказали, это PT Application Inspector — инструмент для выявления уязвимостей и тестирования безопасности приложений. Кроме того, каждый желающий мог поучаствовать в интерактивной игре «Взломай Positive Technologies за 60 секунд». Компания была генеральным партнёром форума.

Рядом со стендом Positive Technologies был стенд IBS Plafomix. Эта компания существует на рынке давно, занимается поставками оборудования и проектными решениями. Следующий стенд принадлежал компании ARingteg, пришедшей на форум с двухконтурным АРМ «Врата» и разработкой ARzip (надстройку над DLP‑решениями). Двухконтурный АРМ представлял собой два компьютера плюс переключатель для корпоративной и технологических сетей. Комплектация ПК не была уточнена.

Далее располагался стенд Security Vision, на котором были представлены различные программные решения компании. После Security Vision я пошёл на стенд компании Infowatch, рассказывающей про свой DLP‑трафик монитор и Infowatch Arma NGFW. Последний может быть в формате ПАК и в формате ПО. Что за аппаратная часть в ПАК, представитель компании называть отказался.

После был совместный стенд Usergate и Axsoft. Как сказал представитель компаний, на форуме представлены межсетевые экраны следующего поколения. Решение поставляется ПАКом, но может быть и виртуальным. Какую аппаратную часть использует компания в своём ПАК, представитель не указал. Потом я пошёл на стенд Ngrsoftlab, представляющий программные решения: SIEM‑систему Alertix, платформу по поиску аномального поведения Dataplan и PAM‑решение Infrascope.

На последующем стенде компании Zecurion были представлены DLP‑решения. Компания также была одним из организаторов форума. Потом я направился к стенду компании RuSIEM, создающей одноимённое SIEM‑решение. Следующий стенд принадлежал компании Webmonitorx и с её продуктом по защите WAF (web application firewall), веб‑приложений и API‑разработку. Решение представляет собой переработанный fork ПО Wallarm.

Предпоследним был стенд компании «Актив», представляющей бренды «Рутокен» и Guardant. Думаю, многие IT‑специалисты знают эти бренды. На стенде были и аппаратные средства электронной подписи, аутентификации, защиты ПО и лицензирования. Последним был стенд компании «ИнфоТеКС». Она представляла свои промышленные решения. У компании есть и обычная линейка, но на форум они привезли только промышленные.

Проанализировав ответы компаний, я узнал, что 80% ПО, представленного на форуме — это собственная разработка. В 15% случаев используются только некоторые open source решения, и только 5% — переделанный open source.

В случае ПАК и техники всё хуже, но и тут компании стараются хотя бы использовать свой дизайн плат или самих устройств (внутри и снаружи). К сожалению, часть комплектующих поставляется из‑за рубежа или решения собирается на фирмах, получающих комплектующие из‑за границы. Но, объективно, в ИБ ситуация с технологическими и ПО решениями обстоит лучше, чем в IT, хотя обе отрасли и связаны. Возможно, из‑за того, что как самостоятельная отрасль ИБ формировалась на основе требований госструктур и связанных с ними компаний, а может потому что ИБ‑компаний не так много, как IT‑компаний.

Также у всех выросли запросы на поставки. Однако тут и понятно: очень много зарубежных ИБ‑вендоров ушло, образовавшуюся пустоту надо занимать, заказчикам нужны решения с поддержкой. Причём поддержка нужна больше, чем само решение. Подводить итоги второго дня вряд ли стоит — они продолжают итоги первого дня.

Если подводить итоги всего мероприятия, то обсуждение вопросов ИБ, связанных с бизнесом, с самой отраслью, не заканчивалось ни на секунду. Охарактеризовать обсуждение можно как развитие бизнеса ИБ в отраслях, где раньше об ИБ думали во вторую или третью очередь. Поэтому перепрофилирование форума пошло на пользу, по моему мнению. Банковская отрасль с точки зрения ИБ укреплена лучше, чем промышленная. Фраза, что прозвучала на одной из сессий — «А мы не думали, что нас будут атаковать» — показывает, какие первоочередные проблемы были у промышленной индустрии.