От Selectel: это вторая часть перевода статьи про отпечатки браузера (тут можно прочитать первую). Сегодня поговорим о законности сбора сторонними сервисами и сайтами отпечатков браузеров разных пользователей и о том, как можно защититься от сбора информации.

Так что насчет законности сбора отпечатков браузеров?

Мы детально изучили эту тему, но не смогли найти конкретных законов (речь о законодательстве США — прим. ред). Если вы можете указать статьи законов, которые регулируют сбор отпечатков браузеров в вашей стране, дайте нам знать, пожалуйста.

Зато в Европейском Союзе действуют законы и директивы (в частности, GDPR и ePrivacy Directive), которые регулируют использование отпечатков браузеров. Это вполне законно, но только в том случае, если организация может доказать необходимость выполнения такой работы.

Кроме того, для использования информации требуется согласие пользователя. Правда, есть два исключения из этого правила:

- Когда отпечаток браузера требуется для «единственной цели — осуществления передачи сообщения по сети электронной связи».

- Когда сбор отпечатков браузеров требуется для адаптации пользовательского интерфейса определенного устройства. Например, когда вы серфите в сети с мобильного устройства, задействуется технология сбора и анализа отпечатка браузера для того, чтобы вы получили адаптированную версию.

Скорее всего, похожие законы действуют и в других странах. Так что ключевой момент здесь в том, что сервис или сайт нуждаются в согласии пользователя для работы с отпечатками браузеров.

Но есть проблема — не всегда вопрос явный. Чаще всего пользователю показывают лишь баннер «Я согласен с условиями использования». Да, на баннере всегда есть ссылка на сами условия. Но кто их читает?

Так что обычно пользователь сам дает разрешение на сбор отпечатков браузера и анализ этой информации, когда кликает по кнопке «согласен».

Тест отпечатка своего браузера

Окей, выше мы обсудили, какие данные могут собираться. Но что насчет конкретной ситуации — собственного браузера?

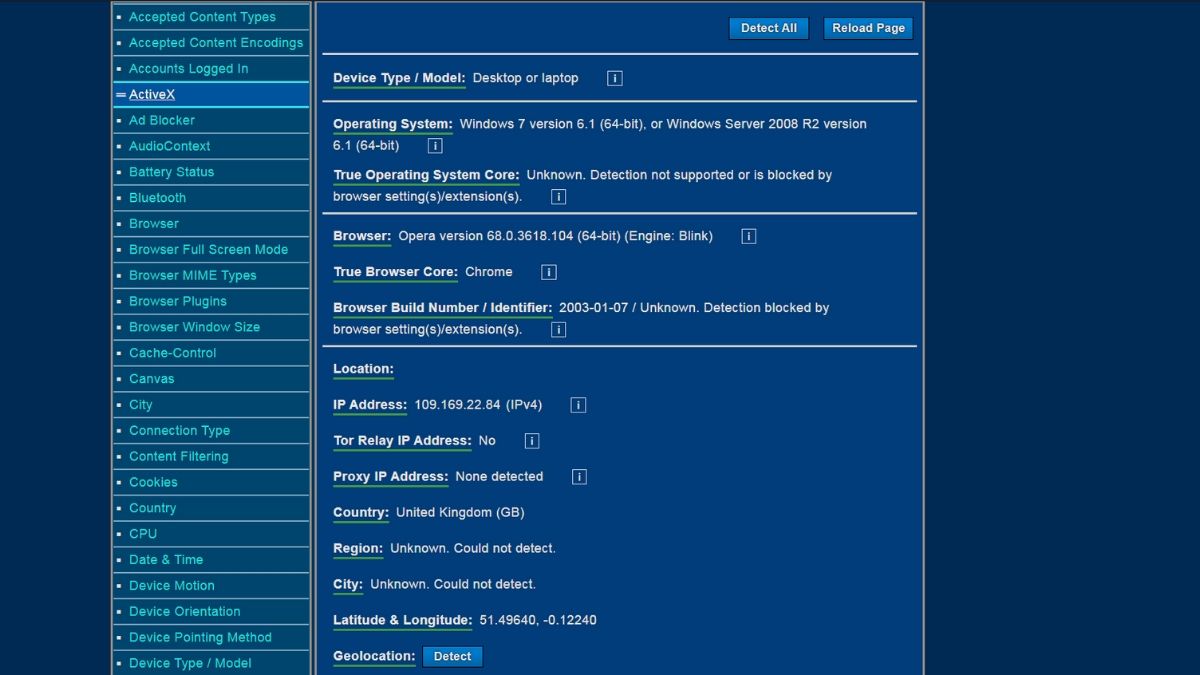

Для того чтобы понять, какую информацию можно с его помощью собрать, проще всего воспользоваться ресурсом Device Info. Он покажет, что может получить сторонний наблюдатель с вашего браузера.

Видите этот список слева? Это далеко не все, остальная часть списка появится по мере прокрутки страницы. Город и регион на скрине не отображаются из-за использования VPN авторами.

Есть и еще несколько сайтов, которые помогают провести тест отпечатка браузера. Это Panopticlick от EFF и AmIUnique, open-source сайт.

Что такое энтропия отпечатка браузера?

Это оценка уникальности отпечатка вашего браузера. Чем выше значение энтропии, тем выше уникальность браузера.

Измеряется энтропия отпечатка браузера в битах. Проверить этот показатель можно на сайте Panopticlick.

Насколько точны эти тесты?

В целом, им можно доверять, поскольку собирают они ровно те же данные, что и сторонние ресурсы. Это если оценивать сбор информации по пунктам.

Если же говорить об оценке уникальности, то здесь не все так же хорошо, и вот почему:

- Сайты для тестирования не учитывают рандомные отпечатки, которые можно получить, например, при помощи Brave Nightly.

- У сайтов наподобие Panopticlick и AmIUnique — огромные архивы данных, в которых содержится информация о старых и устаревших браузерах, пользователи которых проходили проверку. Так что если вы проходите тест с новым браузером, скорее всего, получите высокую оценку уникальности своего отпечатка, несмотря на то, что сотни других пользователей работают с тем же браузером той же версии, что и вы.

- Наконец, они не учитывают разрешение экрана или изменения размера окна браузера. Например, шрифт может быть слишком велик или мал или же из-за цвета текст сложно читать. Какой бы ни была причина, тесты этого не учитывают.

В целом, тесты на уникальность отпечатков не являются бесполезными. Их стоит опробовать для того, чтобы узнать свой уровень энтропии. Но лучше всего просто оценить, какую информацию вы отдаете «наружу».

Как защититься от сбора отпечатков браузера (простые методы)

Сразу же стоит сказать, что полностью блокировать формирование и сбор отпечатка браузера не получится — это базовая технология. Если хотите оградить себя на 100%, нужно просто не пользоваться интернетом.

Но количество информации, которая собирается сторонними сервисами и ресурсами, можно снизить. Здесь помогут такие инструменты.

Браузер Firefox с модифицированными настройками

Этот браузер неплох в вопросе защиты пользовательских данных. Недавно разработчики защитили пользователей Firefox от сбора отпечатков третьей стороной.

Но уровень защиты можно повысить. Для этого требуется зайти в настройки браузера, путем ввода в адресной строке «about:config». Затем выбираем и меняем следующие опции:

- webgl.disabled — выбираем «true».

- geo.enabled — выбираем «false».

- privacy.resistFingerprinting — выбираем «true». Эта опция дает базовый уровень защиты против сбора отпечатков браузера. Но наиболее эффективна она при выборе и других опций из списка.

- privacy.firstparty.isolate — меняем на «true». Эта опция позволяет блокировать cookies от first-party доменов.

- media.peerconnection.enabled — необязательная опция, но, если вы работаете с VPN, ее стоит выбрать. Она дает возможность предотвратить утечку WebRTC и демонстрацию своего IP.

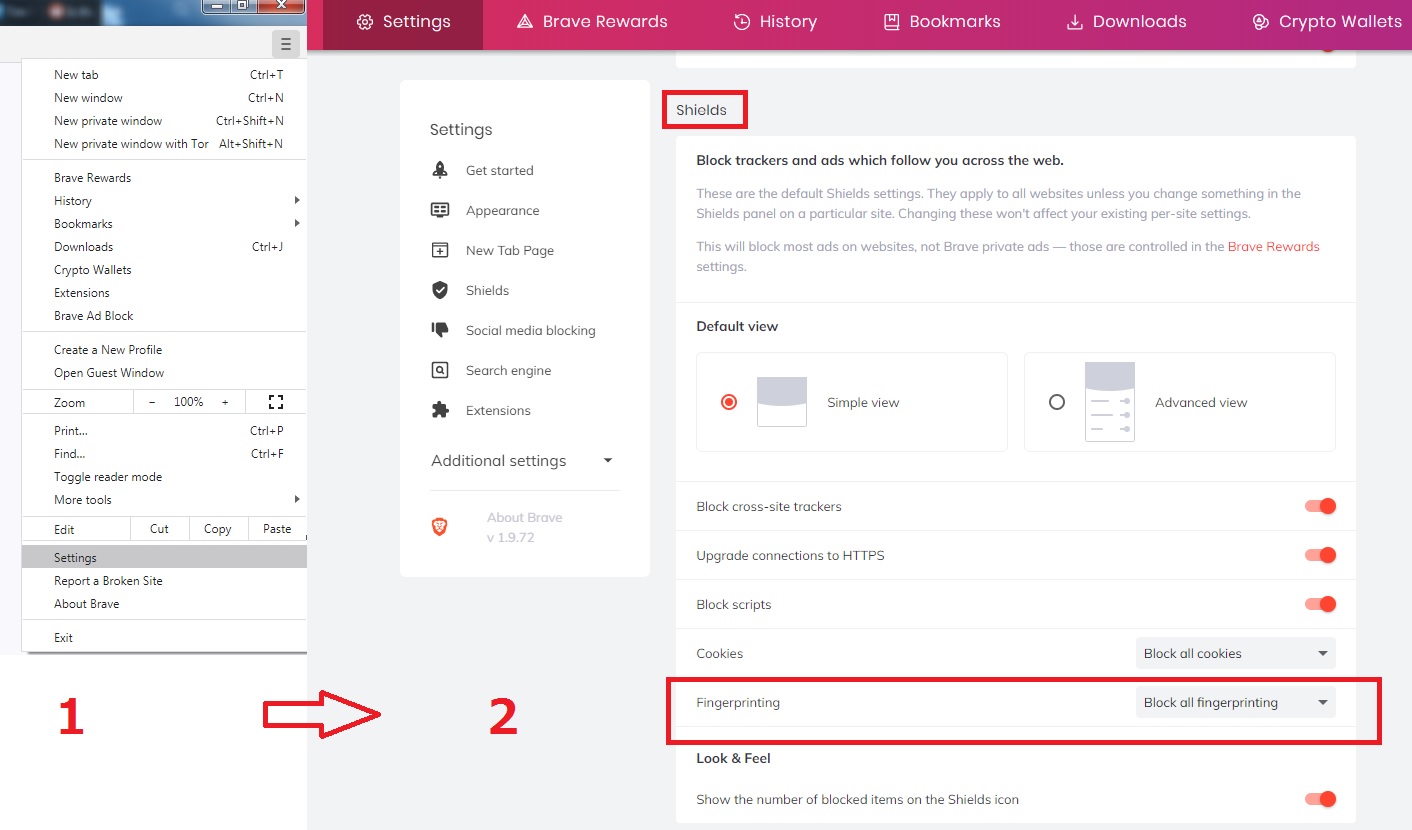

Браузер Brave

Еще один браузер, дружественный к пользователю и дающий серьезную защиту персональных данных. Браузер блокирует разного рода трекеры, использует HTTPS везде, где можно, и блокирует скрипты.

Кроме того, Brave дает возможность блокировать большую часть инструментов для сбора отпечатков браузера.

Мы использовали Panopticlick для оценки уровня энтропии. По сравнению с Opera получилось 16.31 бит вместо 17.89. Разница не огромная, но она все же есть.

Пользователи Brave предложили массу способов защиты от сбора отпечатков браузера. Подробностей настолько много, что в рамках одной статьи их не перечислить. Все детали доступны на Github проекта.

Специализированные расширения для браузера

Расширения — щепетильная тема, поскольку они порой повышают уникальность отпечатка браузера. Использовать их или нет — выбор пользователя.

Вот что можно рекомендовать:

- Chameleon — модификация значений user-agent. Можно установить периодичность «раз в 10 минут», например.

- Trace — защита от разных вариантов сбора отпечатков.

- User-Agent Switcher — делает примерно то же, что и Chameleon.

- Canvasblocker — защита от сбора цифровых отпечатков с canvas.

Используйте лучше одно расширение, а не сразу все.

Tor браузер без Tor Network

На Хабре не нужно объяснять, что такое Tor браузер. По умолчанию он предлагает ряд инструментов для защиты персональных данных:

- HTTPS везде и всюду.

- NoScript.

- Блокирование WebGl.

- Блокирование canvas image extraction.

- Изменение версии ОС.

- Блокирование информации о часовом поясе и настройках языка.

- Все прочие функции по блокированию инструментов слежки.

Но вот сеть Tor не впечатляет настолько, насколько сам браузер. Вот почему:

- Работает она медленно. Все потому, что серверов — около 6 тыс., а вот пользователей — порядка 2 млн.

- Многие сайты блокируют трафик Tor — например, Netflix.

- Бывают утечки персональной информации, одна из самых серьезных случилась в 2017 году.

- У Tor странные взаимоотношения с правительством США — их можно назвать тесным сотрудничеством. Кроме того, правительство финансово поддерживает Tor.

- Можно подключиться к ноде злоумышленника.

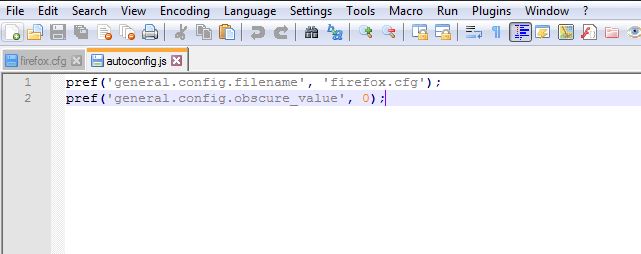

В общем, есть возможность использовать Tor браузер без сети Tor. Сделать это не так просто, но способ вполне доступный. Задача — создать два файла, которые отключат сеть Tor.

Лучше всего это делать в Notepad++. Открываем его и добавляем в первую вкладку такие строки:

pref(‘general.config.filename’, ‘firefox.cfg’);

pref(‘general.config.obscure_value’, 0);

Затем идем в Edit — EOL Conversion, выбираем Unix (LF) и сохраняем файл как autoconfig.js в директорию Tor Browser/defaults/pref.

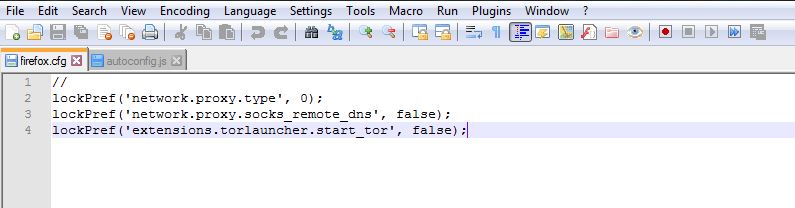

Потом открываем новую вкладку и копируем эти строки:

//

lockPref(‘network.proxy.type’, 0);

lockPref(‘network.proxy.socks_remote_dns’, false);

lockPref(‘extensions.torlauncher.start_tor’, false);

Название файла — firefox.cfg, его нужно сохранить в Tor Browser/Browser.

Теперь все готово. После запуска браузер покажет ошибку, но на это можно не обращать внимания.

И да, отключение сети никак не повлияет на отпечаток браузера. Panopticlick показывает уровень энтропии в 10.3 бита, это гораздо меньше, чем с браузером Brave (было 16,31 бит).

Файлы, о которых говорится выше, можно загрузить отсюда.

В третьей, заключительной части поговорим о более хардкорных методах отключения слежки. Обсудим также вопрос защиты персональных данных и прочей информации при помощи VPN.