Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Глядя на то, как сегодня продвигается внедрение аппаратных средств криптографии в кибер-физических системах, к которым относят и интернет вещей, невольно вспоминаешь анекдот.

Улитка заходит в бар, но бармен заявляет: "У нас строгая политика в отношении улиток!", — и ногой выпихивает ее на улицу. Через неделю улитка возвращается в бар и говорит бармену: "Ну и зачем ты это сделал!?"

А ведь все еще помнят, как прекрасно начиналось развитие интернета вещей. Все, что связано с IoT, IIoT, M2M поднимало волну хайпа, уступавшую разве что криптовалютной истерии. Огромное число стартапов, многие из которых казались настоящим прорывом для своего времени (“Цифровизация экономики”, “Индустрия 4.0” и др.) пробуждало немалый интерес как среди специалистов, так и у государственных лиц. Одни видели в IoT возможности реализации смелых и перспективных идей, другие – эффективный инструмент для привлечения в экономику регионов новых ресурсов. Мы же, как "безопасники", не оставались в стороне и пристально следили за развитием событий. Вот какие наблюдения нам удалось сделать.

Аспекты безопасности в IoT - в выигрыше предусмотрительные

Было понятно, что на старте, то есть в ситуации, когда важны каждая минута и каждая копейка, мало кто будет заморачиваться внедрением сложных механизмов защиты. Важнее показать потенциальному заказчику, что решение в принципе работоспособно. Но рано или поздно настает момент, когда само решение или его часть достигает состояния, допускающего возможность применения в других областях. В том числе и в тех, которые связаны с критически важной инфраструктурой. И это вызывало вполне определенные опасения. Одно дело, когда вы развлекаетесь с умной лампочкой у себя в защищенном периметре, другое – когда вы управляете исполнительным механизмом включения подачи энергоресурса, находящимся далеко за пределами вашей физической досягаемости. При схожих принципах организации взаимодействия риски и последствия вторжения в обеих ситуациях несопоставимы.

Несмотря на то, что к моменту мощного рывка в развитии IoT существовали разнообразные средства обеспечения информационной безопасности, в том числе и криптографические, мало кто из IoT-сообщества интересовался их внедрением в свои системы. Причин тому было несколько. Кто-то искренне полагал, что логин-пароль – это нормально (сарказм). Кто-то надеялся на встроенные возможности протокола обмена. Но главная причина заключалась в том, что хорошая защита стоит денег и требует времени на интеграцию. И добровольно эти ресурсы никто не отдаст. Ситуацию усугубляло то, что большинство существующих на тот момент средств безопасности разрабатывалось для других применений. А значит, требовало дополнительных усилий по их адаптации, причем как со стороны разработчиков этих средств, так и со стороны вендоров конечных решений. В целом, за малым исключением, так происходит и по сей день.

В определенный момент в России развитием IoT серьезно занялись регуляторы, что позволило снизить масштаб хаоса в ряде важных и, главное, крупных сегментов. В итоге компании, уделяющие внимание безопасности, оказались в выигрыше. Перед ними открылись рыночные ниши, более не доступные тем, кто в свое время сэкономил. А новоявленные аутсайдеры были вынуждены переделывать готовые решения, терпя убытки, кратно превышающие затраты на защиту на начальном этапе. Деятельность регуляторов в целом можно назвать конструктивной, а в ряде аспектов, таких как ИБ КИИ, сфере защиты персональных данных – просто жизненно необходимой. Того нормативного вакуума, который царил на рынке 4-5 лет назад больше нет, и уже не будет.

При этом реакция на действия регуляторов была самой разнообразной - от одобрения до жесткой критики. Об этом можно долго спорить, но факты таковы, что в сфере IoT появился и развивается новый куст потребительских ценностей, связанных с соответствием IoT систем требованиям новых законов и подзаконных актов. Чтобы реализовать это соответствие, нужна компетенция и технические возможности. Это стало востребовано на рынке. А значит есть место для услуг, которые можно и нужно монетизировать. И тут на сцену выходим мы, "безопасники", т.к. помимо разработки технических средств мы умеем взаимодействовать с регуляторами, разбираемся в законодательной базе и знаем, как сертифицировать готовые решения. Так уж вышло, что основным драйвером роста рынка средств безопасности стала не социальная ответственность бизнеса, а «невидимая рука рынка», известно откуда растущая.

Аппаратная защита в IoT находится на этапе технологической незрелости

Но давайте вернемся к техническим системам. Говоря об интернете вещей, хочется сделать упор не на технологичные игрушки для умного дома (хотя и там вопрос защиты стоит достаточно остро), а, на устройства и системы, которые оказывают влияние на жизнь социума. Речь идет о применении технологий интернета вещей в сфере ЖКХ, а это более 70% современного российского рынка IoT. Показания счетчиков энергоресурсов - тепла, газа, электричества, воды, может быть, и не требуют соблюдения конфиденциальности передаваемых данных, но защита от несанкционированной корректировки показаний здесь крайне полезна. Интересны системы, которые по ряду критериев можно отнести к критической информационной инфраструктуре. Это энергетика, банковская деятельность, медицинские организации и тому подобное. Ну и куда же без систем, в которых циркулируют персональные данные клиентов, пользователей, сотрудников. Все это либо уже попало, либо имеет все шансы попасть в ближайшее время под регулирование со стороны государства и, как следствие, сертификацию. И здесь, когда дело касается использования средств криптографической защиты, мы можем задействовать только отечественную криптографию, что накладывает дополнительные ограничения на техническую реализацию конечного решения.

Так, например, большинство чипов, используемых в IoT, имеет встроенную реализацию зарубежных криптографических алгоритмов, тогда как отечественную криптографию приходится допиливать на уровне микропрограммы. Отсюда разница в разы, как в быстродействии, так и в энергопотреблении.

Хотелось бы отметить, что на сегодняшний день еще нет универсальной таблетки, которая могла бы подойти всем. Сейчас мы проживаем этап незрелости технологической базы по направлению аппаратной защиты. Это выражается, прежде всего, в негативном влиянии существующих механизмов защиты на ключевые потребительские параметры конечного решения: цена, производительность, время автономной работы от батареи. Для подавляющего большинства решений внедрение средств защиты все еще остается за пределами рентабельности. В счетчик или датчик за несколько сотен рублей не поставишь криптомодуль ценой около тысячи, не вызвав предсказуемые последствия. А если конечное устройство имеет автономное питание, то ресурс батареи будет снижен в разы за счет выполнения криптографических преобразований на отдельном модуле. И это, не говоря о дополнительных затратах на инженерию и внедрение.

Будет ли выход?

Описанная ситуация вполне закономерна, и большинство рукотворных систем в свое время переживали похожие проблемы. Поэтому мы предлагаем взглянуть на проблему с несколько непривычной стороны, а именно, с точки зрения законов развития технических систем (ЗРТС), которые в свое время вывел Генрих Альтшуллер и развили его ученики. Законы носят статистически-достоверный характер, но, когда мы имеем дело с рукотворными системами, они работают. К сожалению, на рассмотрение всех законов одной статьи не хватит, и мы коснемся только базовых.

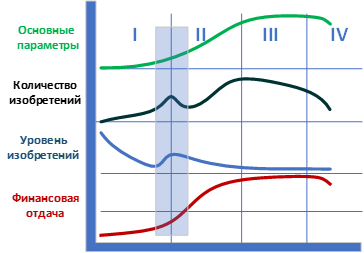

В основе иерархии ЗРТС лежит закон развития по S-образной кривой.

Авторы выделяют 4 этапа развития, каждый из которых характеризуется определенным набором признаков.

Первый этап жизни любой системы — это ее рождение и детство. На этом отрезке происходит уточнение конструкции и состава элементов, отлаживается взаимодействие с надсистемой. Устраняются различного рода проблемы и косяки. Второй этап характеризуется бурным ростом главных показателей системы. Система становится рентабельной. Растут объемы выпуска и попутно растут инвестиции за счет значительного снижения рисков. Между первым и вторым этапами выделяют, так называемый, переходный этап. Здесь еще вовсю присутствуют маркеры первого этапа, но уже явно просматриваются тенденции к переходу на второй. Третий этап начинается тогда, когда система достигает максимума показателей, свойственных конкретной реализации. Система уже заполнила рынок и дальнейший рост упирается в некие пределы развития: технологические, физические, инженерные. Обычно, по мере развития надсистемы актуальность системы, находящейся на 3-м этапе, начинает падать. Если в этот момент попытки разрешения противоречий, тормозящих дальнейшее развитие, будут успешны, то у системы есть шанс на качественный скачок и выход на новые горизонты развития. В противном случае система приходит к 4-му этапу: постепенному угасанию и, возможно, смерти. Теперь давайте рассмотрим подробнее каждый этап применительно к сфере IoT.

На первом этапе происходит борьба за жизнеспособность системы в принципе. Как правило, в силу различных причин, система на этом этапе не способна удовлетворить требования общества и практически не используется. Длительность первого этапа может быть сколь угодно долгой: от нескольких месяцев до нескольких десятков лет. Строго говоря, не факт, что система вообще преодолеет эту стадию, если для этого не сложатся минимально благоприятные условия.

Причины подобного стечения обстоятельств закономерны. Прежде всего это тотальная нехватка ресурсов: кадровых и материальных. Новые системы обычно вообще не избалованы ресурсами, т. к. высоки риски невозврата инвестиций. Специалисты, создающие систему, выйдя из смежных отраслей, почти всегда сталкиваются с новыми ограничениями как внутри системы, так и в надсистеме. И количество ограничений растет по мере того, как происходит освоение новой предметной области, пусть и весьма близкой к исходной. Возникает куст противоречий, которые следует разрешать в том числе и с применением изобретательских методик. Но эти противоречия нужно еще найти, осознать и сформулировать. Компоненты, которые берутся из альтернативных систем, тоже почти никогда не удовлетворяют целевым требованиям в полной мере. Их приходится допиливать на месте или искать другие. Отсюда - множество узких мест, бутылочных горлышек, тормозящих достижение требуемого эффекта.

Если брать нашу область, то в одном случае это может быть скорость выполнения криптографических операций, в других - ограничения по энергопотреблению, цена модуля, его размер, да все, что угодно. При этом не стоит забывать и про внешние факторы.

В итоге имеем следующую картину: новая система состоит и компонентов, разработанных для других систем: чипы, API, протоколы, интерфейсы позаимствованы из близких решений. Система в таком виде на рынок еще не вышла либо крайне слабо на нем представлена (в основном в тех областях, где соотношение ключевых параметров хоть как-то удовлетворяет требованиям). Система стремится к объединению с элементами надсистемы или с альтернативными системами, господствующими на рынке с целью получения дополнительного толчка для внедрения. Происходит потребление ресурсов, специально не предназначенных для системы.

В нашем случае примером взаимодействия с надсистемой могут быть попытки встроить крипто-модули в существующую PKI-инфраструктуру предприятия или другой организации. Когда дело касается сотен или даже тысяч устройств, все выглядит более-менее подъемно. Но если представить, что таких устройств в перспективе может быть не один миллион, то такие манипуляции, как выписка новых сертификатов, отзыв скомпрометированных, хранение и анализ CRL на конечных устройствах, зачастую не самых быстрых, представляют немалые трудности.

Вместе с тем уровень идей и инноваций на данном этапе достаточно высок, при их небольшом количестве. И самое главное, что следует отметить: система на данном этапе почти всегда убыточна. Доходы от ее продаж не перекрывают затраты на разработку и доводку, т. к. продажи в силу многочисленных недостатков – мизерные. А если представить, что рентабельность систем безопасности, как таковую, можно оценить лишь масштабом вероятных предотвращенных последствий (вероятных!), то становится совсем грустно. Именно поэтому так важна «невидимая рука рынка» в виде государства и регуляторов.

Выводы таковы, что на первом этапе глупо ждать от системы каких-то прорывных результатов. Необходимо работать над системой, повышая рентабельность, и, устраняя узкие места. На этом этапе допустимы даже радикальные изменения вплоть до полной смены принципа действия. Очень важно выбрать для системы ту область применения, соотношение достоинств и недостатков которой наиболее приемлемо. Это станет дополнительной подпиткой. Следует стараться ориентироваться на существующую инфраструктуру и источники ресурсов. В таком режиме, скорее всего, придется просуществовать несколько лет, поэтому неплохо бы попутно оценить тренды в надсистеме: куда она движется, какие есть перспективы, что может угрожать ее работе и существованию вообще. Последнее полезно делать периодически, независимо от этапа.

Переходный этап, как часть первого, характерен достижением системой состояния неустойчивого равновесия между силой, толкающей систему на рынок благодаря ее полезным свойствам, и тормозящим воздействием различных факторов. Этими факторами могут быть как собственные недостатки системы, так и инерция надсистемы, общества, конкуренция с альтернативными системами, уже присутствующими на рынке. Но в целом система, как правило, уже готова к проникновению на рынок, и делаются первые попытки продаж. При этом равновесие может быть нарушено в любую сторону, причем самым малым воздействием. Поэтому так важно внимание к деталям, от которых напрямую зависит будущее системы. В процессе доработки неизбежно растут главные показатели системы, и повышается степень удовлетворенности первоначальным требованиям. Делаются попытки внедрения системы в разных областях, но, лишь малая часть из них становится успешной.

Говоря о стадии развития аппаратных средств криптографической защиты для кибер-физических систем, можно говорить именно о переходном этапе, характеризующемся пока довольно низким проникновением на рынок, относительно реальной текущей потребности. Причинами тому могут являться:

А) Высокая конкуренция с альтернативными системами, например, работающими в IP-контурах. Это всевозможные решения для анализа, фильтрации, выявления аномалий IP-трафика в промышленных информационных системах. Эти решения по большей части покрывают угрозы, связанные с попытками несанкционированного доступа к данным и физическим компонентам конечной системы, однако требуют достаточных вычислительных ресурсов. Поэтому для относительно слабых устройств, где требуется строгий контроль целостности и аутентичности программных и аппаратных компонентов, аппаратная криптография – лучший выбор. А самое главное — это дешевле.

Б) Многочисленные тактические ошибки, допускаемые производителями аппаратных средств криптографической защиты. Например такие, как попытка создания «универсальной таблетки» на все случаи жизни. Тогда как в текущих условиях допиливание решения до совершенства губительно из-за неминуемого повышения конечной цены и высоких рисков упустить окно возможностей в какой-то конкретной области применения. Как следствие, появляется очень много заброшенных проектов, владельцы которых прекратили инвестировать в них. Стоит сказать, что не все из них были безнадежны, просто время было упущено, а ресурсы концентрировались не там, где они действительно были необходимы.

В) Инертность регуляторов. Здесь технические противоречия между ограничениями, накладываемыми на СКЗИ, и особенностями применения конечного решения бывают особенно остры. В качестве примера можно привести необходимость периодического обновления ключевого материала. Продвинуть крайне важную для IoT схему удаленного обновления симметричных ключей или инициализирующих последовательностей ГСПЧ на конечных точках крайне сложно. Таких противоречий можно найти очень много. И работа по их разрешению только начинается.

В целом, тактику действий на переходном этапе можно обрисовать следующим образом:

· для разрабатываемых систем важно прежде всего найти ту нишу, где наиболее приемлем баланс между достоинствами и недостатками.

Низкая производительность крипто-чипов на текущем этапе развития может не удовлетворять условиям обработки аудио и видеопотоков, но вполне сгодится для некорректируемой регистрации показаний датчиков или счетчиков. Если есть просадка по автономности, то следует сконцентрироваться на устройствах с внешним питанием. Таковыми, например, являются счетчики электроэнергии.

· найдя такую нишу, следует максимально ускорить внедрение, следуя принципу «лучшее – враг хорошего» и ориентируясь на имеющуюся инфраструктуру и ресурсы.

Выход на второй этап сопровождается бурным ростом основных характеристик системы. Система уже развита настолько, что соответствует требованиям большинства потребителей. Она начинает приносить прибыль. Это, в свою очередь, дает возможности для дальнейшей оптимизации. Появляются новые разновидности системы, заточенные на разные области применения и новые поколения систем. Система начинает потреблять ресурсы, предназначенные конкретно для нее. Рост массовости применения отдельных систем порождает новые стандарты, на которые ориентируются уже не только клиенты, но и прямые конкуренты. Растет число специалистов, ориентированных на деятельность в целевой отрасли.

Для СКЗИ в IoT специализированными ресурсами могут быть посадочные места для модулей, API, криптографические протоколы, системы низкоуровневых команд, серверные платформы для управления жизненным циклом как самих криптографических модулей, так и устройств, которые их содержат. Отдельно хочется отметить необходимость появления на массовом рынке специализированных чипов, реализующих отечественную криптографию на уровне транзиторной логики. В противном случае отставание от зарубежных решений может быть колоссальным.

Окончательный выход на второй этап аппаратных СКЗИ для кибер-физических систем – вопрос ближайшего времени. Все будет зависеть от того, насколько плотным будет взаимодействие между разработчиками средств криптографии и их партнерами, применяющими эти средства в своих решениях. Сейчас настал тот момент, когда разница между вложениями и потенциальной прибылью на грядущем 3-м этапе максимальна.

Конец 1-ой части.

В следующих частях статьи мы постараемся рассмотреть возможные пути эволюции аппаратных СКЗИ в IoT на последующих этапах их развития как технических систем.

Использованная литература:

А. Любомирский, С. Литвин "Законы развития технических систем".

В. Петров, Э. Злотин "Законы развития технических систем". Учебное пособие. Тель-Авив. 1992.