Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне всей организации. С регулярными письмами счастья (а также жадности, тревоги, любопытства и прочих атрибутов фишинга). О том, как мы это себе представляем и как уже реализуем, рассказываем под катом.

Сначала краткое повторение материала, для тех, кто не читал предыдущую статью. В 2016 году во всем мире произошел всплеск фишинговых атак. Злоумышленники поняли, что намного проще атаковать сотрудников предприятий, чем пытаться пробить периметровые средства защиты, так как люди, в отличие от машин, обладают весьма уязвимой системой — психикой.

В каждую фишинговую атаку закладывается определенный психологический вектор:

- Страх. Вектор направлен на формирование в сознании человека образа конкретной угрозы для жизни и благополучия (с вашего счёта списано 30 тысяч, ребенка увезли на скорой помощи и т.д.). Очень часто используется в массовых фишинговых рассылках.

- Жадность. Один из самых популярных векторов атак, направленный на неумеренное желание получить выгоду.

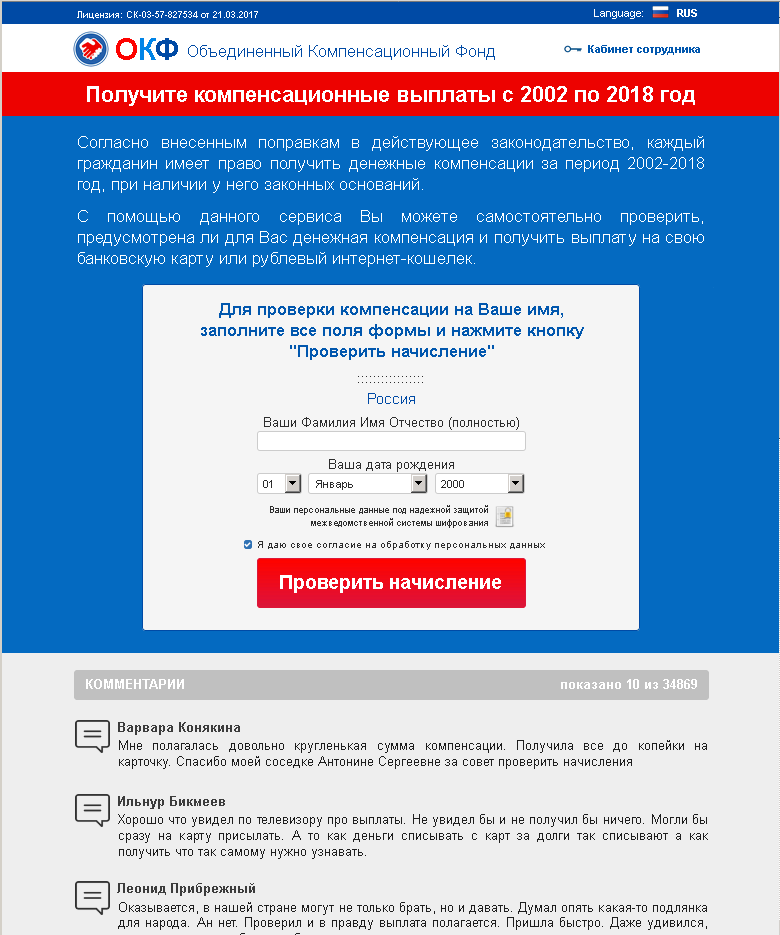

В нашей практике был случай, когда клиенту прислали документ с гиперссылкой на фишинговую страницу, где предлагалось получить компенсационную выплату, но перед этим заплатить пошлину, введя свои личные данные, в том числе и данные банковской карты.

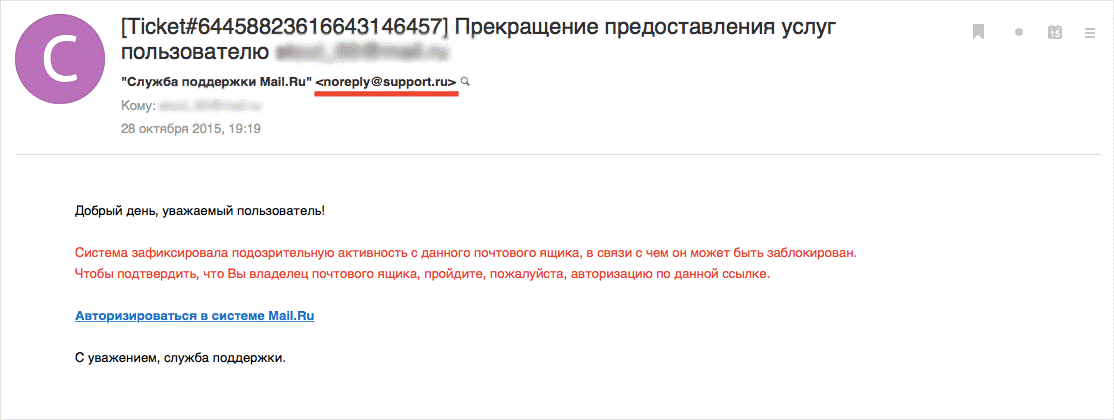

Вот так выглядело письмо:

При переходе по ссылке появлялась страница

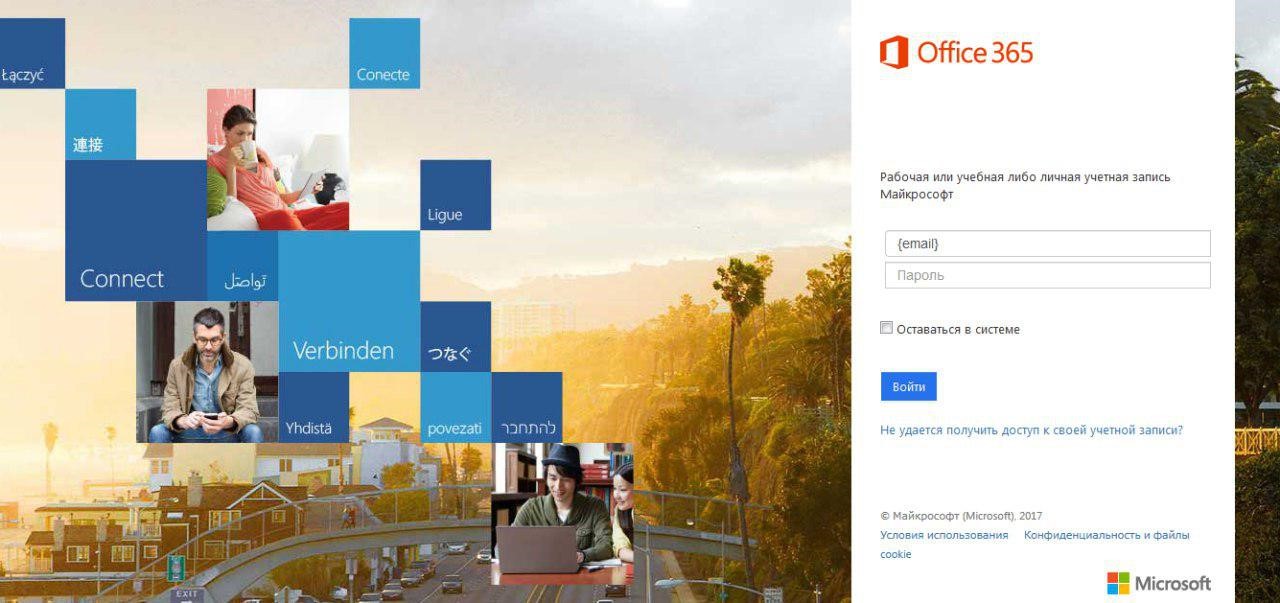

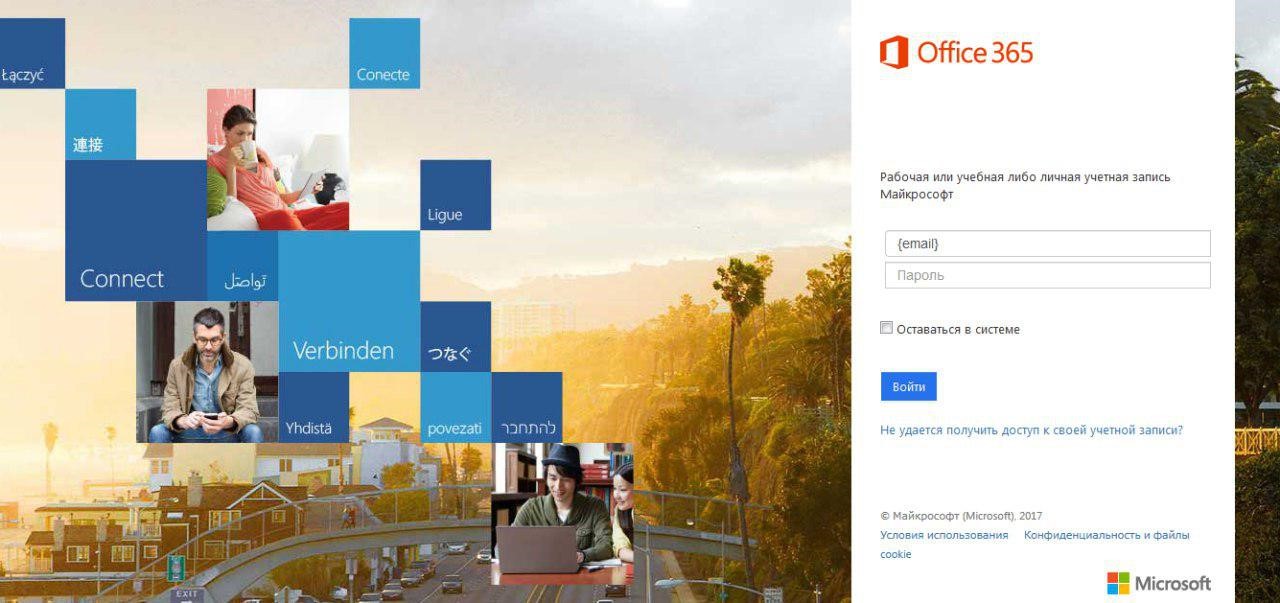

- Невнимательность. Следующий вектор можно выделить в отдельную категорию, так как он постоянно используется на фишинговых сайтах на которых человек может оказаться. Такой фишинговый сайт представляет из себя поддельную страницу популярного ресурса и обычно требует ввода логина и пароля. Мы в целях обучения реализовали приведенную ниже страницу такого типа:

Простейший вариант эксплуатации данного вектора — замена исходной строки максимально похожей, например, rtk-solar.ru вместо rt-solar.ru. Также очень часто используются гомоглифы. Гомоглиф — одна из двух или более графем, знаков или глифов с формами, которые или кажутся идентичными, или не могут быть дифференцированы быстрым визуальным осмотром. Например, русская «а» и английская «a» — гомоглифы. Другие примеры гомоглифов:

Источник: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domenov

Также существуют дополнительные катализаторы атаки. Вот когда вы последний раз проверяли на надежность ссылки или вложения в письме, полученном от своего руководителя? А если в письме еще есть слова «срочно», «сегодня», «быстро», то с вероятностью 97% сотрудник, которому такое пришло, забудет обо всем на свете и станет легкой добычей для злоумышленников. Например, одному из клиентов пришел фишинг, в котором в кратчайшие сроки требовалось приступить к исполнению приказа ЦБ РФ.

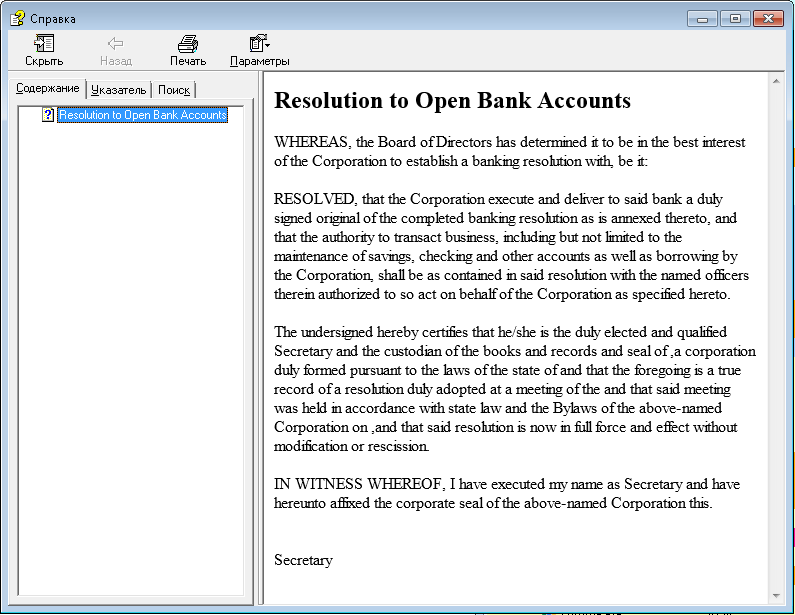

Письмо содержало архив, при открытии которого пользователь видел следующее:

Тем временем в фоновом режиме на компьютер скачивался и загружался вредонос…

Другие векторы атак можно найти в классификации цифровых атак Антифишинга.

Если наличие фишинговых атак считать за проблему №1, то как это ни странно, проблемой №2 является противодействие проблеме №1. Почему так? Потому что службы ИБ компаний понимают и видят проблему, но, как правило, решают ее устаревшими способами. Например, привычно посылают сотрудников на обучающие курсы на несколько дней.

У очных курсов есть главная проблема – нельзя понять, как пользователи применяют полученные знания на практике.

Так как построить эффективное обучение сотрудников?

Теоретическая часть. Обучающий материал должен:

• постоянно находиться в актуальном состоянии.

• быть в аудио-видео-текстовом формате и обладать интерактивностью (от этого напрямую зависит качество восприятия и усвоения информации сотрудниками).

• обладать тестовой частью для проверки полученных знаний.

Практическая часть. Отработка навыков – обязательный элемент программы. И лучше всего, если она происходит в «боевых условиях», то есть на рабочем месте и в той почтовой системе, которая установлена на предприятии.

Чтобы реализовать такую систему обучения в рамках компании потребуется:

• выделить железный/виртуальный сервер.

• купить домен и настроить mx-/ptr-запись.

• проверить наличие IP-адреса в черных списках.

• развернуть почтовый сервер, на котором нужно настроить SPF-политику, DKIM и DMARK.

После этого мы будем полностью уверены, что письма будут доходить до конечных пользователей. Но и это еще не все! ©

Следующим шагом будет настройка получения отчетности по небезопасным действиям пользователей. Нужно отслеживать, какие пользователи открыли письмо, перешли по ссылкам из вредоносного письма, а какие открыли вложение.

При отправке вредоносных вложений мошенникам нужно от пользователей несколько простых действий, которые нам тоже важно уметь отслеживать. Вот они:

- Разрешить макросы – классическая и старая техника запуска вредоносных программ.

- Отключить защищенный режим, включить редактирование – например, для активации эксплойта или встроенного объекта.

- Подтвердить запрос DDE – как работают такие атаки, подробно описано в статье на Хакере.

В реальных атаках запросы мошенников на такие действия выглядят, например, так:

Источник: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Или вот так:

Источник: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

После того, как уже была реализована техническая часть, остается самое сложное — нужно правильно организовать наполнение контентом шаблонов писем. Идеальная ситуация, это когда администраторы системы отслеживает статистику и примеры цифровых атак на другие компании и конструируют имитированные атаки в соответствии с наиболее опасными примерами. Только в этом случае тренировочная среда для людей будет приближена к реальной.

Теория теорией, а что на практике? Несколько слов о нашем опыте

Если собрать воедино весь материал, то получается, что для построения собственной обучающей антифишинговой системы требуется большое количество ресурсов, которые не каждая компания сможет выделить. Отвечая на запрос таких наших заказчиков, мы реализовали платформу Security Awareness, которая является частью экосистемы управляемых сервисов кибербезопасности Solar MSS.

Для проверки и тренировки навыков платформа позволяет имитировать самые опасные и реалистичные цифровые атаки на сотрудников. Основной источник шаблонов для таких атак — образцы, полученные центром мониторинга и реагирования на кибератаки Solar JSOC в рамках собственных услуг в сфере информационной безопасности и в ходе обмена данными о кибератаках со сторонними вендорами и сервис-провайдерами. Психологическая классификация и глубокий анализ реальных атак позволяют системно тренировать навыки сотрудников.

Обучающий и проверочный контент платформы обновляется ежемесячно. Специалисты службы безопасности заказчика управляют параметрами работы платформы: выбирают группы пользователей, периодичность обучения и тренировки навыков, ведут эти процессы вручную или полностью автоматизированно. Руководители службы безопасности получают детальные отчеты с полной статистикой по уровню знаний, опасными действиям и рейтингу сотрудников. Система накапливает и показывает данные по обнаруженным уязвимостям в операционных системах, браузерах, плагинах, почтовых клиентах и офисных приложениях у сотрудников, которые вели себя небезопасно. Это помогает выбрать приоритеты в процессах управления уязвимостями.

Конечно, платформа — это только один из способов решения проблемы. Но тема важная и просто так проходить мимо уже нельзя.

И теперь вопрос к вам: как вы боретесь с фишингом в вашей компании?