Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Первый рабочий день после новогодних каникул — это тот самый момент, когда сложно доказать компьютеру, что ты не робот. Проще машине притвориться человеком, и одна из свежих публикаций посвящена как раз этому. Очередную победу в дисциплине «взлом капчи» одержал исследователь Николай Шачер (Nikolai Tschacher): он показал, как можно обойти самую свежую версию reCAPTCHA v3 с помощью сервиса Text-to-Speech, разработанного, как и сама капча, компанией Google.

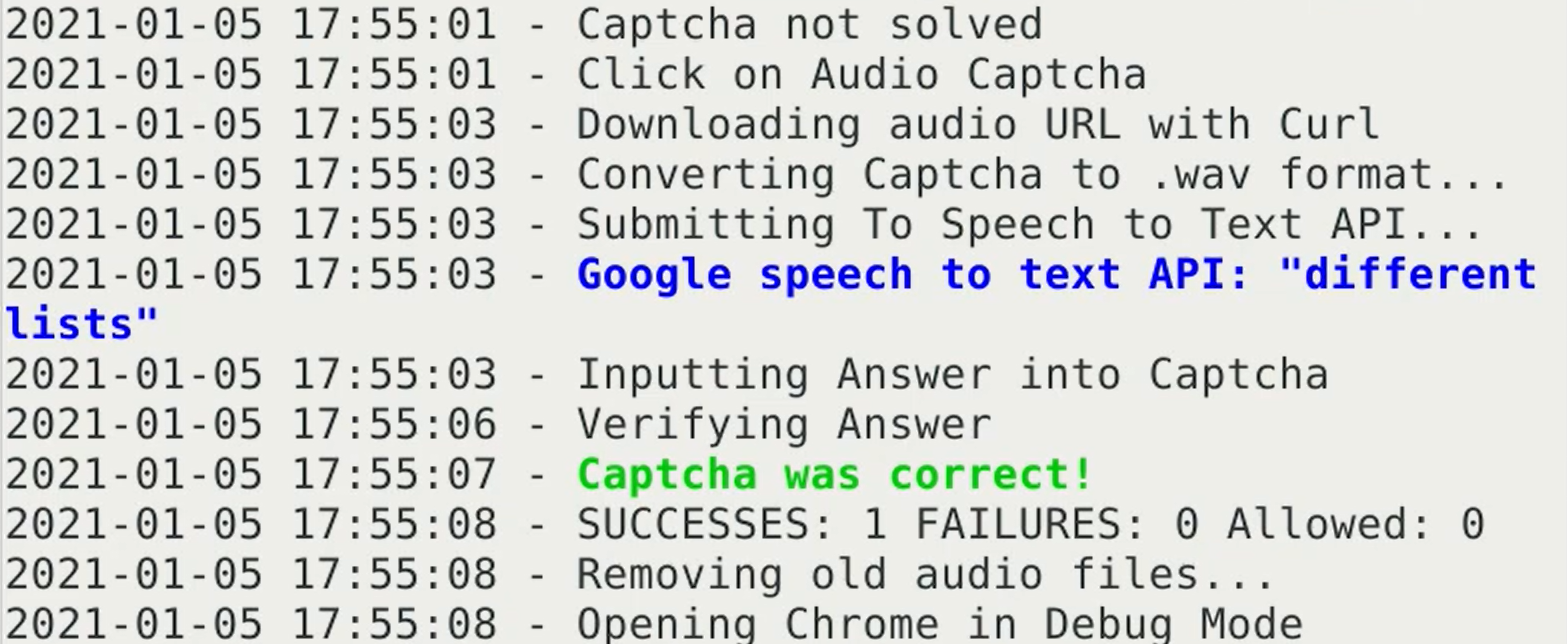

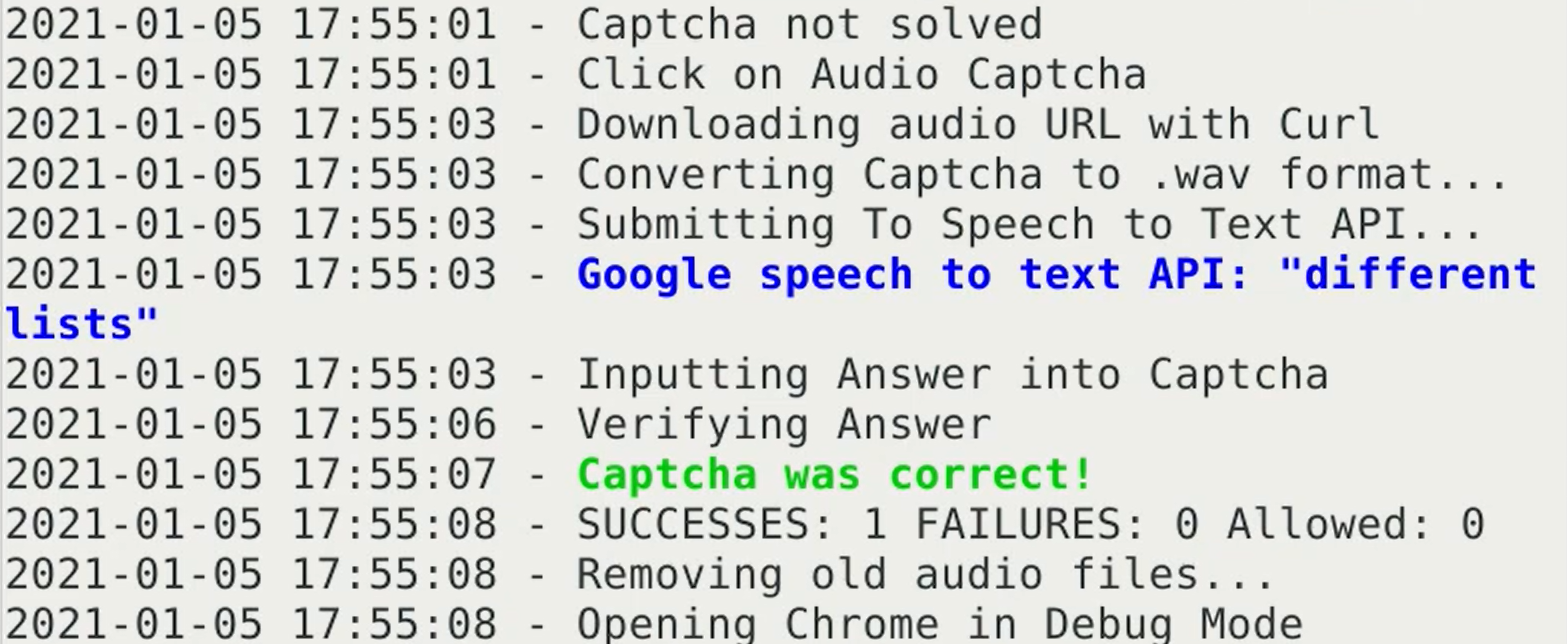

Взломали не основную капчу с изображениями, а альтернативный метод верификации с использованием голосового сообщения. В аудиосообщении отправляется код, который нужно ввести в соответствующее поле. Николай усовершенствовал метод, разработанный ранее против предыдущей версии reCAPTCHA v2: скрипт перехватывает аудиофайл с голосовым сообщением и отправляет его в сервис Text-to-Speech. Код распознается должным образом более чем в 90% случаев. Исследователь подтвердил, что против reCAPTCHA v3 метод также работает: судя по всему, альтернативный метод авторизации перекочевал прямиком из предыдущей версии, хотя апгрейд капчи до третьей версии также сломал опубликованный два года назад Proof-of-Concept. В своем репозитории на Github Николай выложил обновленную версию.

Видео с демонстрацией работы обновленного скрипта (полностью автоматизированного вплоть до движений мыши):

Что еще произошло:

В начале января обновились браузеры Firefox и Chrome. В обоих случаях закрыты серьезные уязвимости, позволяющие выполнить произвольный код и получить контроль над системой. В случае Firefox подвержены как версии для ПК, так и релиз для мобильных устройств. В Chrome уязвимость актуальна только для компьютеров.

Закрыты уязвимости и в драйверах NVIDIA. Помимо традиционной дыры, позволяющей повысить привилегии, патчи закрывают несколько проблем в драйвере vGPU для виртуализации ресурсов графического процессора. Эксплуатация этих багов хоть и не позволяет перехватить контроль над машиной-хостом, но допускает раскрытие информации и отказ в обслуживании.

Январский набор патчей для Android закрывает 43 уязвимости, в том числе одну в компоненте Android System, предположительно связанную с работой модуля Bluetooth.

Исследователь Ахмед Хассан нашел уязвимость в функции мессенджера Telegram «Люди рядом». Эксплуатация проблемы похожа на методы для других программ, использующих геолокацию: с помощью подмены собственных координат можно провести виртуальную триангуляцию и получить точное расположение другого пользователя вместо примерного.

Представители компании Nissan заявили о серьезной утечке корпоративных данных: она произошла из-за Git-сервера c логином и паролем admin:admin.

Очень интересное исследование о взломе (краткая версия на Хабре) аппаратного ключа Google Titan, используемого для двухфакторной аутентификации. Для расшифровки данных использовался метод атаки по сторонним каналам.

В свежей прошивке для некоторых сетевых устройств ZyXel обнаружили зашитый пароль.

Взломали не основную капчу с изображениями, а альтернативный метод верификации с использованием голосового сообщения. В аудиосообщении отправляется код, который нужно ввести в соответствующее поле. Николай усовершенствовал метод, разработанный ранее против предыдущей версии reCAPTCHA v2: скрипт перехватывает аудиофайл с голосовым сообщением и отправляет его в сервис Text-to-Speech. Код распознается должным образом более чем в 90% случаев. Исследователь подтвердил, что против reCAPTCHA v3 метод также работает: судя по всему, альтернативный метод авторизации перекочевал прямиком из предыдущей версии, хотя апгрейд капчи до третьей версии также сломал опубликованный два года назад Proof-of-Concept. В своем репозитории на Github Николай выложил обновленную версию.

Видео с демонстрацией работы обновленного скрипта (полностью автоматизированного вплоть до движений мыши):

Что еще произошло:

В начале января обновились браузеры Firefox и Chrome. В обоих случаях закрыты серьезные уязвимости, позволяющие выполнить произвольный код и получить контроль над системой. В случае Firefox подвержены как версии для ПК, так и релиз для мобильных устройств. В Chrome уязвимость актуальна только для компьютеров.

Закрыты уязвимости и в драйверах NVIDIA. Помимо традиционной дыры, позволяющей повысить привилегии, патчи закрывают несколько проблем в драйвере vGPU для виртуализации ресурсов графического процессора. Эксплуатация этих багов хоть и не позволяет перехватить контроль над машиной-хостом, но допускает раскрытие информации и отказ в обслуживании.

Январский набор патчей для Android закрывает 43 уязвимости, в том числе одну в компоненте Android System, предположительно связанную с работой модуля Bluetooth.

Исследователь Ахмед Хассан нашел уязвимость в функции мессенджера Telegram «Люди рядом». Эксплуатация проблемы похожа на методы для других программ, использующих геолокацию: с помощью подмены собственных координат можно провести виртуальную триангуляцию и получить точное расположение другого пользователя вместо примерного.

Представители компании Nissan заявили о серьезной утечке корпоративных данных: она произошла из-за Git-сервера c логином и паролем admin:admin.

Очень интересное исследование о взломе (краткая версия на Хабре) аппаратного ключа Google Titan, используемого для двухфакторной аутентификации. Для расшифровки данных использовался метод атаки по сторонним каналам.

В свежей прошивке для некоторых сетевых устройств ZyXel обнаружили зашитый пароль.