Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Недавно команда Google Project Zero опубликовала подробный отчет об обнаружении уязвимостей нулевого дня в 2021 году. Такие отчеты Project Zero готовит с 2014 года, пытаясь оценить эволюцию угроз нулевого дня и найти способы усложнить обнаружение и эксплуатацию подобных уязвимостей атакующими.

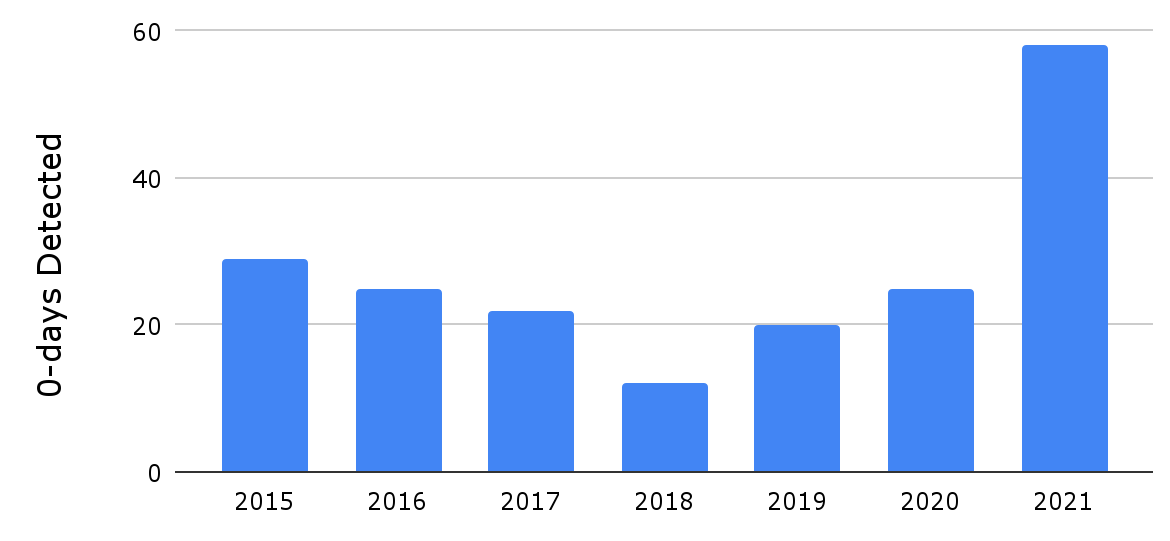

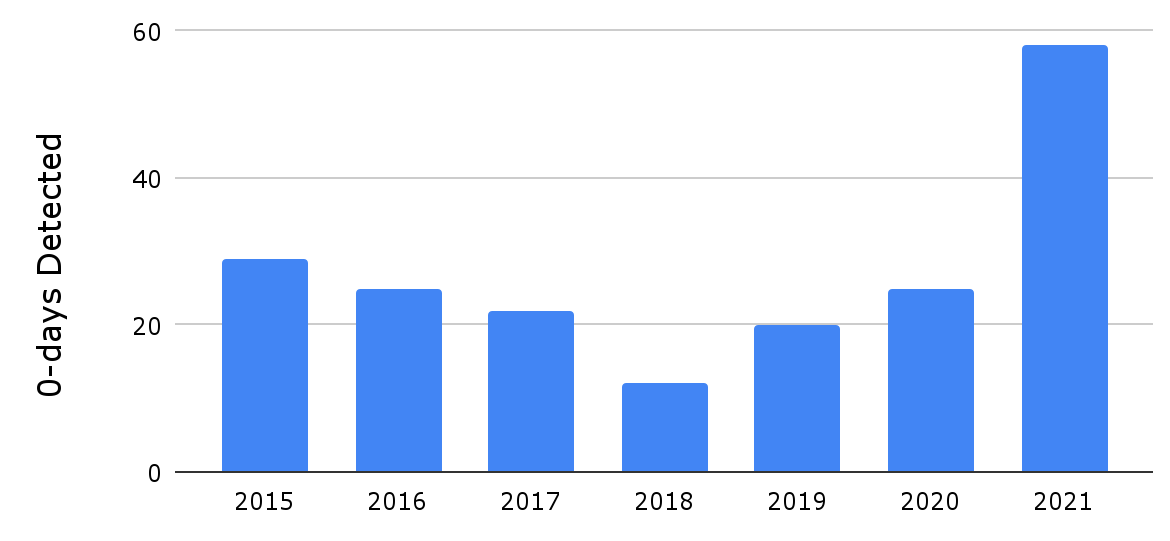

Уязвимостью нулевого дня считается такая прореха в софте или сервисе, которая до обнаружения разработчиком активно эксплуатируется. Особую опасность такие уязвимости представляют потому, что максимально увеличивают шансы на успех кибератаки. Главный и самый позитивный вывод отчета: 2021 год стал рекордным по обнаружению zero-day, всего уязвимостей нулевого дня было обнаружено 58, более чем в два раза больше, чем в 2020 году. Полный список уязвимостей по годам Project Zero ведет в открытой таблице.

Логика «чем больше уязвимостей, тем лучше» может показаться сомнительной, но на самом деле лучше, когда активно эксплуатируемые уязвимости обнаруживают, чем когда они остаются неизвестными долгое время. Для zero-day будет правильнее говорить о корректной классификации: разработчики, по мнению Google Project Zero, должны более активно делиться информацией о zero-day. В качестве положительных примеров добровольного раскрытия информации приводятся компания Apple и команда разработки ОС Android в самой Google. Соответственно с ноября 2020 года и с января 2021 года при раскрытии информации об уязвимости они начали помечать активно эксплуатируемые. Раскрывать информацию о том, что прореха в софте кем-то эксплуатировалась до обнаружения, могут и независимые исследователи. Но они не всегда являются источником информации о zero-day. Так, информация о 12 уязвимостях из 58 в прошлом году была прислана вендору анонимно: то есть обнаруживший ее не планировал независимо раскрывать информацию.

В отчете отмечается рост количества источников информации о zero-day, то есть больше организаций или частных лиц так или иначе заняты обнаружением и доведением до общественности информации об эксплуатируемых уязвимостях. Тем не менее уже в конце отчета допускается, что знаем мы далеко не обо всех прорехах нулевого дня. В пример приводятся мессенджеры типа Whatsapp, Telegram, iMessage, доступ к переписке которых — ценный приз для организаторов кибератак. Тем не менее в базе Project Zero с 2014 года зафиксировано только две уязвимости — одна для Whatsapp в 2019 году, другая для iMessage в 2021 году. Напомним, речь идет об уязвимостях нулевого дня — тех, о которых вендор узнает уже тогда, когда проблема эксплуатируется. Можно предположить, что zero-day в мессенджерах больше, просто либо мы о них вообще не знаем, либо разработчики закрывают их, не объявляя о факте эксплуатации.

Google Project Zero ставит целью своего проекта по отслеживанию zero-day усложнение поиска и эксплуатации подобных уязвимостей. Помимо описанных выше организационных решений, эффект от которых может быть спорным, в отчете обсуждается более техническая конкретика. А именно, что 39 уязвимостей из 58, то есть две трети, относятся к типу «повреждение содержимого в оперативной памяти». В целом только две уязвимости 2021 года были отмечены командой Project Zero как инновационные. Это означает, что одно только применение мер по снижению количества уязвимостей типа memory corruption или по затруднению их эксплуатации серьезно усложнит жизнь атакующим. Пока же речь скорее идет о том, что существующие инструменты атаки легко перенацелить на другую уязвимость, если предыдущая закрывается вендором, — так как тип уязвимости и метод взлома могут быть похожими.

Авторы отчета открыто признают наличие множества белых пятен в процессе изучения zero-day, причин их применения и методов эксплуатации. Так, в абзаце выше говорится о распространенности уязвимостей типа memory corruption. Чуть позже в отчете говорится, что такой вывод делается на основе известных нам данных. Нам может быть не известно о каких-то реально инновационных методах атаки на ПО и сервисы. Хотя практика показывает, что организаторы атак тоже стараются экономить ресурсы.

Еще одно важное «белое пятно» — это особенности самих эксплойтов, точнее отсутствие информации о них. Иногда ее просто нет, иногда данные не раскрываются. Только для пяти из 58 уязвимостей был публично доступен эксплойт. Аргумент Project Zero заключается в том, что доступность эксплойтов для исследователей позволяет изучать не только сами уязвимости, но и методы атаки, и там тоже усложнять жизнь организаторам этих атак. И это, пожалуй, самый скользкий момент в отчете. С одной стороны, обмен информацией в индустрии информационной безопасности повышает защиту. С другой — публичные эксплойты часто приводят к массовым атакам на ПО, пропатчить которое вовремя удается не всегда.

Уязвимостью нулевого дня считается такая прореха в софте или сервисе, которая до обнаружения разработчиком активно эксплуатируется. Особую опасность такие уязвимости представляют потому, что максимально увеличивают шансы на успех кибератаки. Главный и самый позитивный вывод отчета: 2021 год стал рекордным по обнаружению zero-day, всего уязвимостей нулевого дня было обнаружено 58, более чем в два раза больше, чем в 2020 году. Полный список уязвимостей по годам Project Zero ведет в открытой таблице.

Логика «чем больше уязвимостей, тем лучше» может показаться сомнительной, но на самом деле лучше, когда активно эксплуатируемые уязвимости обнаруживают, чем когда они остаются неизвестными долгое время. Для zero-day будет правильнее говорить о корректной классификации: разработчики, по мнению Google Project Zero, должны более активно делиться информацией о zero-day. В качестве положительных примеров добровольного раскрытия информации приводятся компания Apple и команда разработки ОС Android в самой Google. Соответственно с ноября 2020 года и с января 2021 года при раскрытии информации об уязвимости они начали помечать активно эксплуатируемые. Раскрывать информацию о том, что прореха в софте кем-то эксплуатировалась до обнаружения, могут и независимые исследователи. Но они не всегда являются источником информации о zero-day. Так, информация о 12 уязвимостях из 58 в прошлом году была прислана вендору анонимно: то есть обнаруживший ее не планировал независимо раскрывать информацию.

В отчете отмечается рост количества источников информации о zero-day, то есть больше организаций или частных лиц так или иначе заняты обнаружением и доведением до общественности информации об эксплуатируемых уязвимостях. Тем не менее уже в конце отчета допускается, что знаем мы далеко не обо всех прорехах нулевого дня. В пример приводятся мессенджеры типа Whatsapp, Telegram, iMessage, доступ к переписке которых — ценный приз для организаторов кибератак. Тем не менее в базе Project Zero с 2014 года зафиксировано только две уязвимости — одна для Whatsapp в 2019 году, другая для iMessage в 2021 году. Напомним, речь идет об уязвимостях нулевого дня — тех, о которых вендор узнает уже тогда, когда проблема эксплуатируется. Можно предположить, что zero-day в мессенджерах больше, просто либо мы о них вообще не знаем, либо разработчики закрывают их, не объявляя о факте эксплуатации.

Google Project Zero ставит целью своего проекта по отслеживанию zero-day усложнение поиска и эксплуатации подобных уязвимостей. Помимо описанных выше организационных решений, эффект от которых может быть спорным, в отчете обсуждается более техническая конкретика. А именно, что 39 уязвимостей из 58, то есть две трети, относятся к типу «повреждение содержимого в оперативной памяти». В целом только две уязвимости 2021 года были отмечены командой Project Zero как инновационные. Это означает, что одно только применение мер по снижению количества уязвимостей типа memory corruption или по затруднению их эксплуатации серьезно усложнит жизнь атакующим. Пока же речь скорее идет о том, что существующие инструменты атаки легко перенацелить на другую уязвимость, если предыдущая закрывается вендором, — так как тип уязвимости и метод взлома могут быть похожими.

Авторы отчета открыто признают наличие множества белых пятен в процессе изучения zero-day, причин их применения и методов эксплуатации. Так, в абзаце выше говорится о распространенности уязвимостей типа memory corruption. Чуть позже в отчете говорится, что такой вывод делается на основе известных нам данных. Нам может быть не известно о каких-то реально инновационных методах атаки на ПО и сервисы. Хотя практика показывает, что организаторы атак тоже стараются экономить ресурсы.

Еще одно важное «белое пятно» — это особенности самих эксплойтов, точнее отсутствие информации о них. Иногда ее просто нет, иногда данные не раскрываются. Только для пяти из 58 уязвимостей был публично доступен эксплойт. Аргумент Project Zero заключается в том, что доступность эксплойтов для исследователей позволяет изучать не только сами уязвимости, но и методы атаки, и там тоже усложнять жизнь организаторам этих атак. И это, пожалуй, самый скользкий момент в отчете. С одной стороны, обмен информацией в индустрии информационной безопасности повышает защиту. С другой — публичные эксплойты часто приводят к массовым атакам на ПО, пропатчить которое вовремя удается не всегда.