Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

На прошлой неделе команда безопасников компании Cisco, известная как Cisco Talos, опубликовала подробный отчет об атаке на инфраструктуру Cisco, произошедшую в мае этого года. Несмотря на ряд очевидных умолчаний, ожидаемых в отчете подобного рода, это крайне интересный документ, описывающий успешную кибератаку с большим количеством деталей.

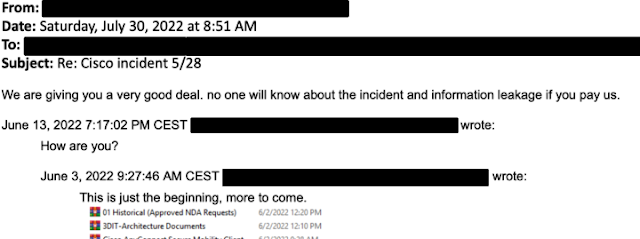

Атака была успешной лишь наполовину: злоумышленникам удалось проникнуть в корпоративную сеть Cisco и даже получить доступ достаточно высокого уровня, вплоть до контроллеров домена. Тем не менее атака была остановлена до нанесения серьезного ущерба. Утекло лишь содержимое корпоративного облачного хранилища одного пользователя, в котором не было секретных данных. С этим скудным результатом организаторы атаки пытались требовать выкуп, но безуспешно.

Самое важное в данном отчете — подробное описание первых успешных шагов атакующих. Известно вот что: злоумышленники взломали личную учетную запись в Google одного из сотрудников компании. Сотрудник использовал функцию сохранения и синхронизации паролей в браузере Google Chrome, где также хранились данные доступа к корпоративному VPN. Доступ к корпоративной сети Cisco защищен многофакторной авторизацией, и здесь атакующие применили сразу два метода, чтобы заставить сотрудника авторизовать их.

Первый метод — голосовой фишинг. Сотруднику звонили на мобильный телефон, представлялись сотрудником службы поддержки и пытались обманом заставить подтвердить запрос на авторизацию. Второй метод — так называемый MFA Bombing: злоумышленники инициируют множество запросов на подтверждение входа в систему, которые могут совпадать по времени и с легитимной работой системы авторизации. Что в конце концов сработало, в Cisco не говорят, но возможен следующий сценарий: двухфакторная авторизация реализована в виде дополнительного запроса на смартфон сотрудника, вводить какой-то код (в данном случае — передавать его злоумышленнику) не требуется. Если постоянно беспокоить сотрудника такими всплывающими запросами, он может подтвердить вход для злоумышленников, либо перепутав его с легитимным запросом, либо даже случайно нажав не на ту кнопку в попытке скрыть всплывающее окно!

Факт кибератаки специалисты Cisco обнаружили достаточно быстро, но все равно поздно. За это время атакующие перепробовали все внутренние сервисы, к которым у взломанного аккаунта был доступ. Нашли виртуальную инфраструктуру Citrix и взломали часть серверов там (здесь в отчете также не приведено деталей). Наконец, был получен доступ к контроллерам домена. В отчете достаточно подробно описываются следующие шаги: как организаторы атаки проводили рекогносцировку на взломанных Windows-серверах. При этом использовались как общедоступные инструменты, так и уникальное вредоносное ПО, открывающее на зараженных системах бэкдор. Устанавливались средства удаленного доступа от Citrix и LogMeIn, или же просто открывался доступ по RDP. Но ничего не помогло, и злоумышленника успешно изгнали из инфраструктуры компании. После этого исследователи некоторое время наблюдали попытки восстановить доступ и обреченную на провал попытку требовать выкуп за данные, украденные из файловой шары пострадавшего сотрудника.

После инцидента всем сотрудникам компании принудительно сбросили пароли. Примечательно, что уже после «изгнания» атакующие пытались угадать новые пароли сотрудников, рассчитывая на их лень — когда к предыдущему паролю добавляется цифра 1 или что-то подобное. По мнению Cisco Talos, доступ к корпоративной инфраструктуре получила группа, специализирующаяся на первоначальном взломе. Затем они перепродали результаты своей работы на черном рынке. Далее шаги по развитию кибератаки предпринимали уже совсем другие люди. В отчете отмечается, что как минимум инфраструктура управляющих серверов для вредоносного ПО была подготовлена специально для этой атаки.

Среди рекомендаций другим компаниям в отчете ожидаемо есть пожелание ужесточить доступ к VPN для сотрудников, работающих удаленно. В том числе с помощью предварительной проверки на соответствие устройства определенному профилю — чтобы предотвратить ситуацию, когда доступ к корпоративным данным возможен с любого пользовательского устройства, а не только с рабочего ноутбука или заранее одобренного смартфона.

Что еще произошло:

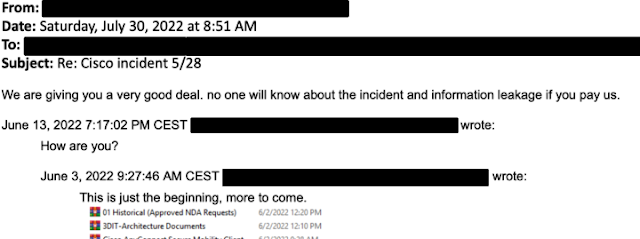

Крайне интересная публикация в издании Ars Technica посвящена похожей теме, а именно фишингу. Дэн Гудин, журналист с огромным опытом в сфере информационной безопасности, чудом избежал успешной попытки фишинга. Все началось с того, что его аккаунту в Твиттере был присвоен «проверенный» статус — это когда возле вашего имени появляется синяя галочка. Через две минуты ему в личные сообщения пришла просьба предоставить «для дополнительной верификации» скан паспорта или водительских прав. Выглядело это так:

Дэн не стал отправлять им фото водительских прав просто потому, что в принципе не одобряет такое вторжение в частную жизнь. Но не потому, что распознал фишинг. Хотя если посмотреть на скриншот, все очевидно: и аккаунт с цифрами после слова Support, и плохой английский. По мнению журналиста, он был в двух шагах от провала из-за идеального тайминга со стороны атакующих. Ну еще из-за большого самомнения: если ты многое знаешь о попытках взлома других пользователей, это не делает тебя неуязвимым.

Дополним тему фишинга еще одним интересным отчетом, в этот раз от компании Cloudflare. В июле там наблюдали фишинговую атаку на собственных сотрудников. Они начали получать на свои телефоны SMS, якобы от IT-департамента, с просьбой войти во внутреннюю систему и, естественно, с фишинговой ссылкой.

В качестве дополнительной меры безопасности Cloudflare отслеживает регистрацию доменов, содержащих имя компании, требует их удаления у регистраторов, а также блокирует к ним доступ в своей инфраструктуре. Эту защиту удалось обойти, так как домен был зарегистрирован всего за 40 минут до фишинговой рассылки — система не успела обнаружить новый фишинговый веб-сайт. Атака тем не менее была неудачной, так как сотрудники компании используют аппаратные ключи для двухфакторной авторизации. В этом случае автоматически проверяется, что пользователь действительно вводит данные на легитимной странице. На фишинговых страницах такие ключи не работают.

В Cloudflare также разобрали схему атаки: вводимая жертвой информация мгновенно отправляется злоумышленнику через мессенджер Telegram. Жертве предлагается ввести код двухфакторной авторизации. Предположительно, атакующий в режиме реального времени вводит присланные жертвой данные на настоящей странице авторизации и получает доступ. Кстати, из 76 сотрудников Cloudflare, получивших фишинговую ссылку, «купились» лишь трое.

В августовском наборе патчей компании Microsoft закрыта еще одна серьезная дыра в системе Windows Support Diagnostic Tool.

На прошлой неделе в Лас-Вегасе прошла парная конференция DEF CON / Black Hat 2022. Как обычно, на этом мероприятии участники представляют весьма интересные исследования. Начнем с этого: исследователь Патрик Уордл нашел способ получить права суперпользователя в Mac OS через уязвимость в клиенте Zoom. Ошибка в Zoom довольно простая: при скачивании апдейта вроде бы проводится проверка на наличие в нем легитимной цифровой подписи. Но по факту клиент Zoom без проблем принимал в качестве сертификата любой файл с подходящим именем, что, в свою очередь, позволяло выполнить с максимальными привилегиями произвольный код.

Атака была успешной лишь наполовину: злоумышленникам удалось проникнуть в корпоративную сеть Cisco и даже получить доступ достаточно высокого уровня, вплоть до контроллеров домена. Тем не менее атака была остановлена до нанесения серьезного ущерба. Утекло лишь содержимое корпоративного облачного хранилища одного пользователя, в котором не было секретных данных. С этим скудным результатом организаторы атаки пытались требовать выкуп, но безуспешно.

Самое важное в данном отчете — подробное описание первых успешных шагов атакующих. Известно вот что: злоумышленники взломали личную учетную запись в Google одного из сотрудников компании. Сотрудник использовал функцию сохранения и синхронизации паролей в браузере Google Chrome, где также хранились данные доступа к корпоративному VPN. Доступ к корпоративной сети Cisco защищен многофакторной авторизацией, и здесь атакующие применили сразу два метода, чтобы заставить сотрудника авторизовать их.

Первый метод — голосовой фишинг. Сотруднику звонили на мобильный телефон, представлялись сотрудником службы поддержки и пытались обманом заставить подтвердить запрос на авторизацию. Второй метод — так называемый MFA Bombing: злоумышленники инициируют множество запросов на подтверждение входа в систему, которые могут совпадать по времени и с легитимной работой системы авторизации. Что в конце концов сработало, в Cisco не говорят, но возможен следующий сценарий: двухфакторная авторизация реализована в виде дополнительного запроса на смартфон сотрудника, вводить какой-то код (в данном случае — передавать его злоумышленнику) не требуется. Если постоянно беспокоить сотрудника такими всплывающими запросами, он может подтвердить вход для злоумышленников, либо перепутав его с легитимным запросом, либо даже случайно нажав не на ту кнопку в попытке скрыть всплывающее окно!

Факт кибератаки специалисты Cisco обнаружили достаточно быстро, но все равно поздно. За это время атакующие перепробовали все внутренние сервисы, к которым у взломанного аккаунта был доступ. Нашли виртуальную инфраструктуру Citrix и взломали часть серверов там (здесь в отчете также не приведено деталей). Наконец, был получен доступ к контроллерам домена. В отчете достаточно подробно описываются следующие шаги: как организаторы атаки проводили рекогносцировку на взломанных Windows-серверах. При этом использовались как общедоступные инструменты, так и уникальное вредоносное ПО, открывающее на зараженных системах бэкдор. Устанавливались средства удаленного доступа от Citrix и LogMeIn, или же просто открывался доступ по RDP. Но ничего не помогло, и злоумышленника успешно изгнали из инфраструктуры компании. После этого исследователи некоторое время наблюдали попытки восстановить доступ и обреченную на провал попытку требовать выкуп за данные, украденные из файловой шары пострадавшего сотрудника.

После инцидента всем сотрудникам компании принудительно сбросили пароли. Примечательно, что уже после «изгнания» атакующие пытались угадать новые пароли сотрудников, рассчитывая на их лень — когда к предыдущему паролю добавляется цифра 1 или что-то подобное. По мнению Cisco Talos, доступ к корпоративной инфраструктуре получила группа, специализирующаяся на первоначальном взломе. Затем они перепродали результаты своей работы на черном рынке. Далее шаги по развитию кибератаки предпринимали уже совсем другие люди. В отчете отмечается, что как минимум инфраструктура управляющих серверов для вредоносного ПО была подготовлена специально для этой атаки.

Среди рекомендаций другим компаниям в отчете ожидаемо есть пожелание ужесточить доступ к VPN для сотрудников, работающих удаленно. В том числе с помощью предварительной проверки на соответствие устройства определенному профилю — чтобы предотвратить ситуацию, когда доступ к корпоративным данным возможен с любого пользовательского устройства, а не только с рабочего ноутбука или заранее одобренного смартфона.

Что еще произошло:

Крайне интересная публикация в издании Ars Technica посвящена похожей теме, а именно фишингу. Дэн Гудин, журналист с огромным опытом в сфере информационной безопасности, чудом избежал успешной попытки фишинга. Все началось с того, что его аккаунту в Твиттере был присвоен «проверенный» статус — это когда возле вашего имени появляется синяя галочка. Через две минуты ему в личные сообщения пришла просьба предоставить «для дополнительной верификации» скан паспорта или водительских прав. Выглядело это так:

Дэн не стал отправлять им фото водительских прав просто потому, что в принципе не одобряет такое вторжение в частную жизнь. Но не потому, что распознал фишинг. Хотя если посмотреть на скриншот, все очевидно: и аккаунт с цифрами после слова Support, и плохой английский. По мнению журналиста, он был в двух шагах от провала из-за идеального тайминга со стороны атакующих. Ну еще из-за большого самомнения: если ты многое знаешь о попытках взлома других пользователей, это не делает тебя неуязвимым.

Дополним тему фишинга еще одним интересным отчетом, в этот раз от компании Cloudflare. В июле там наблюдали фишинговую атаку на собственных сотрудников. Они начали получать на свои телефоны SMS, якобы от IT-департамента, с просьбой войти во внутреннюю систему и, естественно, с фишинговой ссылкой.

В качестве дополнительной меры безопасности Cloudflare отслеживает регистрацию доменов, содержащих имя компании, требует их удаления у регистраторов, а также блокирует к ним доступ в своей инфраструктуре. Эту защиту удалось обойти, так как домен был зарегистрирован всего за 40 минут до фишинговой рассылки — система не успела обнаружить новый фишинговый веб-сайт. Атака тем не менее была неудачной, так как сотрудники компании используют аппаратные ключи для двухфакторной авторизации. В этом случае автоматически проверяется, что пользователь действительно вводит данные на легитимной странице. На фишинговых страницах такие ключи не работают.

В Cloudflare также разобрали схему атаки: вводимая жертвой информация мгновенно отправляется злоумышленнику через мессенджер Telegram. Жертве предлагается ввести код двухфакторной авторизации. Предположительно, атакующий в режиме реального времени вводит присланные жертвой данные на настоящей странице авторизации и получает доступ. Кстати, из 76 сотрудников Cloudflare, получивших фишинговую ссылку, «купились» лишь трое.

В августовском наборе патчей компании Microsoft закрыта еще одна серьезная дыра в системе Windows Support Diagnostic Tool.

На прошлой неделе в Лас-Вегасе прошла парная конференция DEF CON / Black Hat 2022. Как обычно, на этом мероприятии участники представляют весьма интересные исследования. Начнем с этого: исследователь Патрик Уордл нашел способ получить права суперпользователя в Mac OS через уязвимость в клиенте Zoom. Ошибка в Zoom довольно простая: при скачивании апдейта вроде бы проводится проверка на наличие в нем легитимной цифровой подписи. Но по факту клиент Zoom без проблем принимал в качестве сертификата любой файл с подходящим именем, что, в свою очередь, позволяло выполнить с максимальными привилегиями произвольный код.