Здесь и далее мой вольный перевод статьи из GitHub Blog: Reducing security risk in open source software.

GitHub стремится обеспечить безопасность для open-source и поэтому мы (GitHub) продолжаем сотрудничать с коллегами из Open Source Security Foundation (OpenSSF). Вышел новый релиз V4 OpenSSF's - это Scorecard проект в сотрудничестве с Google.

Scorecard - это автоматический инструмент безопасности, который находит уязвимости в open-source проектах. Мы добавили GitHub Action и starter workflow в пользовательский интерфейс и Marketplace чтобы помочь пользователям следовать лучшим практикам по безопасности.

Единожды настроив ее, Scorecard Action будет запускаться автоматически при каждом изменении в репозитории и будет оповещать разработчиков в проблемах в безопасности используя внутренний сканер кода. Scorecard Action производит набор проверок, включающий даже проверку, что включен ли статический анализ кода.

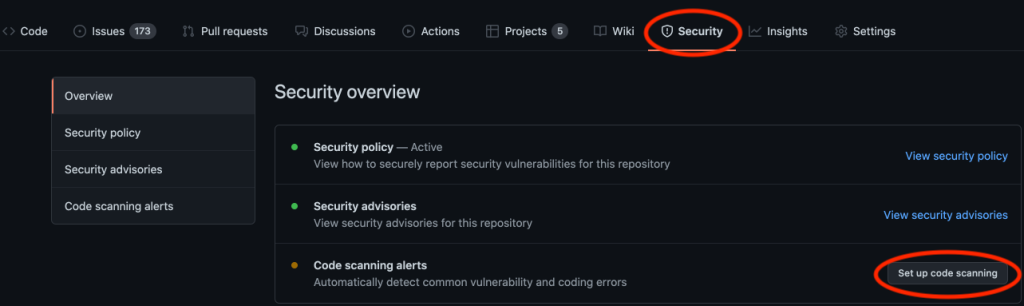

Результаты автоматически отправляются в API предупреждений о сканировании кода GitHub и отображаются на вкладке безопасность проекта. Это поможет open-source проектам понять, внедряют ли они лучшие практики проекта Scorecards, и поможет убедить своих пользователей в мерах предосторожности, которые они принимают для обеспечения безопасности.

Чтобы попробовать, зайдите на GitHub и создайте личный токен доступа, если у вас его еще нет. Затем перейдите к своему проекту, перейдите на вкладку Безопасность и настройте сканирование кода.

Затем выберите опцию OSSF Scorecard и нажмите Set up this workflow.

Рабочий процесс предварительно настроен для запуска при каждом обновлении кода и будет загружать результаты в API сканирования кода для исправления. Вам нужно будет скопировать свой PAT в workflow. Проверьте в комментариях подходящее место.

Примечание. Если в вашем проекте уже настроено сканирование кода, вы можете увидеть другой пользовательский интерфейс на странице предупреждений о сканировании кода. Просто нажмите Добавить дополнительные инструменты сканирования, как показано ниже.

И точно так же результаты начнут поступать на вкладку безопасности для просмотра.

Пока настраиваете Scorecard, можно также настроить CodeQL или один из наших других интегрированных сторонних инструментов статического анализа, что является отличным первым шагом на пути к обеспечению безопасности проекта.

CodeQL, API для сканирования кода и 1000 минут GitHubAction бесплатно включены для публичных репозиториев.

Эти функции также доступны предприятиям через GitHub Enterprise и GitHub Advanced Security. Чтобы узнать больше о платформе GitHub и безопасности приложений, пожалуйста, смотрите https://github.com/features/security.

[конец перевода]

Всем, кто дочитал, думаю стоит включить это и у себя на проектах, что есть на гитхабе.

Всем добра!