Под социальной сетью (соцсеть) понимается социальная структура, состоящая из множества агентов (субъектов — индивидуальных или коллективных, например, индивидов, семей, групп, организаций) и определенного на нем множества отношений (совокупностей связей между агентами, например, знакомства, дружбы, сотрудничества, коммуникации). Сегодня социальные сети — это уже знакомый большинству населения объект, особенно тем, кто не выпускает смартфон из рук. Представление о коммерческих онлайновых соцсетях у людей, тем не менее, очень различаются. Мало кто пытается для себя как-то формализовать, определить соцсеть, да большой нужды в этом и не испытывает, хотя уже давно является участником, элементом такой сети и возможно даже не одной.

Простой образ любой сети — узлы и соединяющие эти узлы связи. Роль узлов в социальных сетях выполняют люди, мы с вами, а роль связей социальные коммуникации, социальные потребности, отношения. Этот образ изображается (представляется) графом (мультиграфом) с множеством вершин и дуг. Если граф не пуст или не полный, то его структура может описываться множеством вариантов, которое распадается на подмножества изоморфных графов. Таким графам соответствует и другое — матричное описание. С позиции структуры социальных сетей их строгая классификация возможна математическими (алгебраическими) методами.

Требования и классификация социальных сетей

Желательными первоочередными требованиями, предъявляемыми к социальным сетям, назовем следующие: — Обеспечить получение финансового дохода организатору-владельцу;

— Обеспечивать безопасность и организацию социальных коммуникаций между (агентами);

— Реализовывать базовые социальные потребности агентов;

— Не зависеть от какой-либо центральной инфраструктуры;

— быть децентрализованной, лучше p2p, примерами с таким свойством могут служить сети Friendica и Diaspora;

— Быть свободной — основанной на свободном программном обеспечении.

— Быть защищённой от подделок аккаунтов;

— ключи шифрования/подписи, блокчейн хранилище данных;

— Быть не анонимной — сама суть социальной сети не подразумевает анонимности, если

вам нужна анонимность, то вам не нужны социальные сети (не стоит думать что искажённое имя и фотография делают вас анонимным). Для наиболее эффективного использования возможностей социальной сети по поддержке репутации человека необходимо иметь соответствие между профилем в сети и реальным человеком. Для этого ключ человека должен быть подписан ключами нескольких знающих его людей и, в идеале, неким нотариусом от имени государства. Вопросы безопасности взаимодействий выходят на первый план

Авторами публикаций рассматриваются различные подходы к классификации соцсетей [1]:

Сеть личных отношений — полезно знать с кем можно поиграть, поговорить, поболтать, заняться сексом, а с кем лучше не общаться.

Сеть рабочих отношений — не менее полезно знать кто какими знаниями и умениями обладает и что умеет делать.

Сеть доверия — нужно знать репутацию человека, честность, надёжность и т. п. Такой подход не концентрирует внимания разработчиков и владельцев соцсетей на угрозах, уязвимостях участников сетей, на информационной безопасности и безопасности в целом.

Основные элементы системы, подвергающиеся угрозам

Система национальной безопасности РФ

В России должна быть создана система безопасности, способная уничтожить преступников в их собственном логове Президент РФ В.ПУТИН

Система безопасности – это организованная совокупность специальных органов, служб, средств, методов и мероприятий, обеспечивающих защиту жизненно важных интересов личности, общества и государства от внутренних и внешних угроз.

Информационная безопасность – это состояние защищенности информационных ресурсов (ИР), технологии их формирования и использования, а также прав субъектов информационной деятельности

Основные элементы системы национальной безопасности

Основные объекты безопасности Государство обеспечивает правовую и социальную защиту гражданам, организациям, объединениям. Отдельно выделяются элементы критически важных структур.

Силы и средства обеспечения безопасность соцсетей

Здесь нет возможности (это потребовало бы много места) в подробностях перечислить и рассмотреть силы и средства безопасности поэтому ограничимся лишь некоторыми. Компания «Информзащита» основана в 1995 году и в настоящее время является ведущим российским системным интегратором в области информационной безопасности (ИБ). Информация, как один из ключевых ресурсов современной организации, нуждается в постоянном контроле и защите от несанкционированного доступа и сохранении ее целостности. Грамотно выстроенный процесс обеспечения безопасности позволяет минимизировать затраты на обработку критически важной информации и гарантировать ее сохранность.

Информационные системы — неотъемлемый инструмент поддержки принятия и реализации управленческих решений на всех уровнях — от оператора технологического процесса на предприятии до руководства страны, международных сетей ( соцсетей ) и национальных. Из чего следует,что категорию информационной безопасности следует дополнить категорией социальная безопасность информационно- коммуникационных технологий (ИКТ) — защищенность пользователей ИКТ, их групп и общества в целом от информационных воздействий и негативных последствий управленческих решений, принимаемых с использованием современных ИКТ.

В 2021 году ИБ впервые названа приоритетом в стратегии национальной безопасности России. По словам секретаря Совбеза Николая Патрушева, выделение ИБ в качестве нового приоритета национальной безопасности вызвано более активным, чем прежде, проявлением информационных угроз.

В стратегии национальной безопасности России приводятся такие киберугрозы, как:

использование ИКТ для вмешательства во внутренние дела России;

значительное увеличение числа компьютерных атак на российские информационные ресурсы в целом и на критические информационные инфраструктуры (КИИ) в частности;

стремление транснациональных корпораций закрепить контроль над информационными ресурсами в интернете;

масштабное распространение недостоверной информации (фейков) и рост числа преступлений, совершённых с применением цифровых технологий.

Принято решение о создании Государственной системы обнаружения предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА) (федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации»). Построение ГосСОПКА и задачи ее центров приводятся ниже на рисунке [2]

В рамках создания системы ГосСОПКА создается Национальный координационный центр по компьютерным инцидентам.(НКЦКИ), субъекты КИИ должны выполнить задачи по:

обнаружению компьютерных атак и инцидентов;

предупреждению компьютерных атак и инцидентов;

реагированию на компьютерные атаки и инциденты

ликвидации последствий компьютерных атак;

поиску признаков компьютерных атак в сетях;

обмену информацией с ГосСОПКА;

обеспечению защиты информации.

В рамках полномочий НКЦКИ как главного российского CERT. Он может выполнять самые разные операции:

Оперативное блокирование доменов/адресов, удаление вредоносных ссылок или разделегирование доменов, осуществляющих вредоносные действия.

На основании предоставленных сведений выполнение более детального сбора информации о злоумышленниках: получение информации о владельцах и способах оплаты доменов, выявление каналов подключения к инфраструктуре, с которой осуществлялась атака, и другие доступные CERT инструменты атрибуции и поиска злоумышленников

. Вовлечение внутренних или внешних ресурсов в процесс анализа и расследования произошедшего инцидента для восстановления всего сценария атаки и выработки мер противодействия.

Перевод возникшего инцидента в юридическую плоскость и возможность уголовного преследования злоумышленников [2].

Адекватная реакция на возможные угрозы проявилась со стороны Министерства обороны РФ.

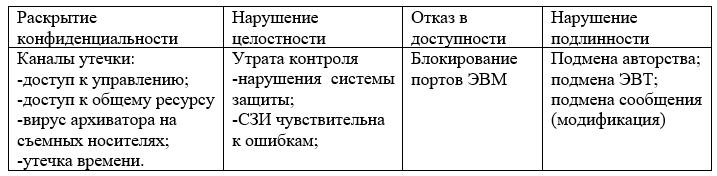

Одной из важнейших проблем онлайновых соцсетей для ее участников следует назвать безопасность их пребывания в составе соцсети. "Доктрина информационной безопасности РФ" отмечает угрозу конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности. Эта угроза — "вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка и усиление зависимости духовной, экономической и политической сфер общественной жизни России от зарубежных информационных структур". Далеко не последняя роль в этом отношении принадлежит соцсетям.

14 января 2014 года министр обороны России подписал приказ о создании в составе Генерального штаба ВС России кибернетического командования, основная задача которого заключается в защите от несанкционированного вмешательства в электронные системы управления России.

Созданы и совершенствуются Войска информационных операций (ВИО) — формирование Вооружённых сил Российской Федерации, находящееся в подчинении МО. Основными задачами являются централизованное проведение операций кибервойны, управление и защита военных компьютерных сетей России, защита российских военных систем связи и управления кибертерроризма и надёжное закрытие проходящей в них информации от вероятного противника.

Государством также предпринимаются определенные усилия для обеспечения безопасности. Безусловно важными становятся для изучения такие вопросы как информационное влияние, информационное управление и информационное противоборство (ИПБ).

— информационное влияние на отдельные личности, социальные и другие группы, общество в целом; — целенаправленное влияние (информационное управление), в том числе при помощи СМИ

— борьба за информационную влиятельность и формирование требуемых мнений в обществе;

— влияние информации на безопасность, управленческих решений, принимаемых на основе этой информации;

— ИПБ ( в том числе — скрытое) на международном, национальном, региональном, территориальном, отраслевом и корпоративном уровнях.

Моделирование социальных сетей

Исследование социальных сетей выполняется многими методами, и важным из них является математическое моделирование как объектов сети, так и процессов происходящих в сетях. Часто модели соцсетей представляются математическими соотношениями: алгебраическими структурами, дифференциальными, линейными и нелинейными матричными уравнениями либо неравенствами, другими средствами. Ниже на числовом примере демонстрируется как решается матричное квадратное уравнение, когда оно возникает в математической модели. Размерность матриц сознательно выбрана малой, чтобы иметь возможность визуально проследить ход вычислений. Этот относительно простой пример показывает нам насколько объемным и трудоемким процессом является поиск решения, казалось бы элементарной задачи. С другой стороны, возрастание размерности матриц сохранит логику вычислений, но время возрастет многократно.

Вычисление неизвестной матрицы Х в алгебраических уравнениях

Среди матричных преобразований в процессе моделирования встречаются матричные уравнения, в которых неизвестной переменной может быть одна из матриц.

Пример предложен в [A]. Вычислить неизвестную матрицу Х из уравнения А2Х = ВС при заданных матрицах А,В,С . Определение такой матрицы в понятиях и обозначениях алгебры записывается просто, но алгоритм отыскания всех элементов такой матрицы представляется нетривиальной последовательностью действий, что иллюстрируется числовым примером с комментариями.

Решение. Найденная матрица может (скорее всего) быть не целочисленной.Помножим слева части уравнения на (А2)-1 . Так как (А2)-1А2 = Е, то Х = (А2)-1ВС. Будем выполнять последовательно действия для вычисления неизвестной матрицы Х . Вначале вычислим матрицу А2

Ниже в деталях приведены расчетные формулы и выполнены вычисления 9 неизвестных элементов Сij матрицы А2

Произведение Х = (А2)-1ВС = (А2)-1D существует так как число столбцов (А2)-1 и строк D одинаково

Наконец, вычисляются 9 элементов матрицы D, после деления которых на постоянную 785 получаем окончательный результат

Заключение

Приводится описание социальной сети и ее представление в виде графа, что удобно для моделирования. Графы представляются рисунком, либо матрицами и допускают различные алгебраические методы вычислений.

Рассмотрены требования к существующим и вновь создаваемым социальным сетям, выделено специфическое требование безопасности участников соцсетей.

Кратко характеризуются силы и средства (государственная — СОПКА и ВИО — МО РФ) обеспечения безопасности сетей.

Алгебраические соотношения (частный вариант) демонстрируемые конкретным числовым примером.

Список литературы

1.Губанов Д. А. и др. Социальные сети: модели информационного влияния, управления и противоборства.- М.:Физматлит,Издательство МЦНМО,2010 -228 с.

2. https://www.anti-malware.ru/practice/solutions/gossopka

3. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка) (утверждена Заместителем директора ФСТЭК России 15 февраля 2008).