"У вас должна быть цель завоевать доверие мамонта, если у вас цель как можно быстрее сделать профит то ничего не получится, — наставляет новичков один из популярных мануалов (орфография и пунктуация сохранены). — Не нужно сидеть 24/7 и воркать, просто вам это надоест и начнете упускать профиты. Не торопитесь. Не нужно долбить мамонта сообщениями оплатил он или нет. Написал что забронит все, идите к другому. Данная схема — Антикино — не новая, но продолжает до сих пор кормить многих скамеров".

Наверное, нам сейчас не обойтись без пояснительной бригады. "Мамонт" — жертва мошенников. "Скамеры" — интернет-аферисты. "Воркать" — работать. А "Антикино" или как ее еще называют "Антик", или Fake Date — популярная в России мошенническая схема с приглашениями на лже-свидания. А новость в том, что в этом году "Антик" вышел за пределы страны.

По данным Group-IB, аферисты сейчас активно осваивают новые рынки: страны СНГ и Европы, а также США, Арабские Эмираты, Австралию и Турцию. Часть ресурсов уже локализованы на местных языках, а некоторые, на английском, являются универсальными и нацелены на сразу на несколько локаций. Юлия Зинган, старший аналитик Центра реагирования на инциденты информационной безопасности Group-IB (CERT-GIB, 24/7) и Екатерина Антонова, аналитик CERT-GIB, 24/7, рассказывают, почему это произошло.

Прелюдия: психологические поглаживания

Первые мошеннические ресурсы, работающих по схеме Fake Date за пределами России, были замечены в марте 2022 года. К концу лета их число достигло полусотни.

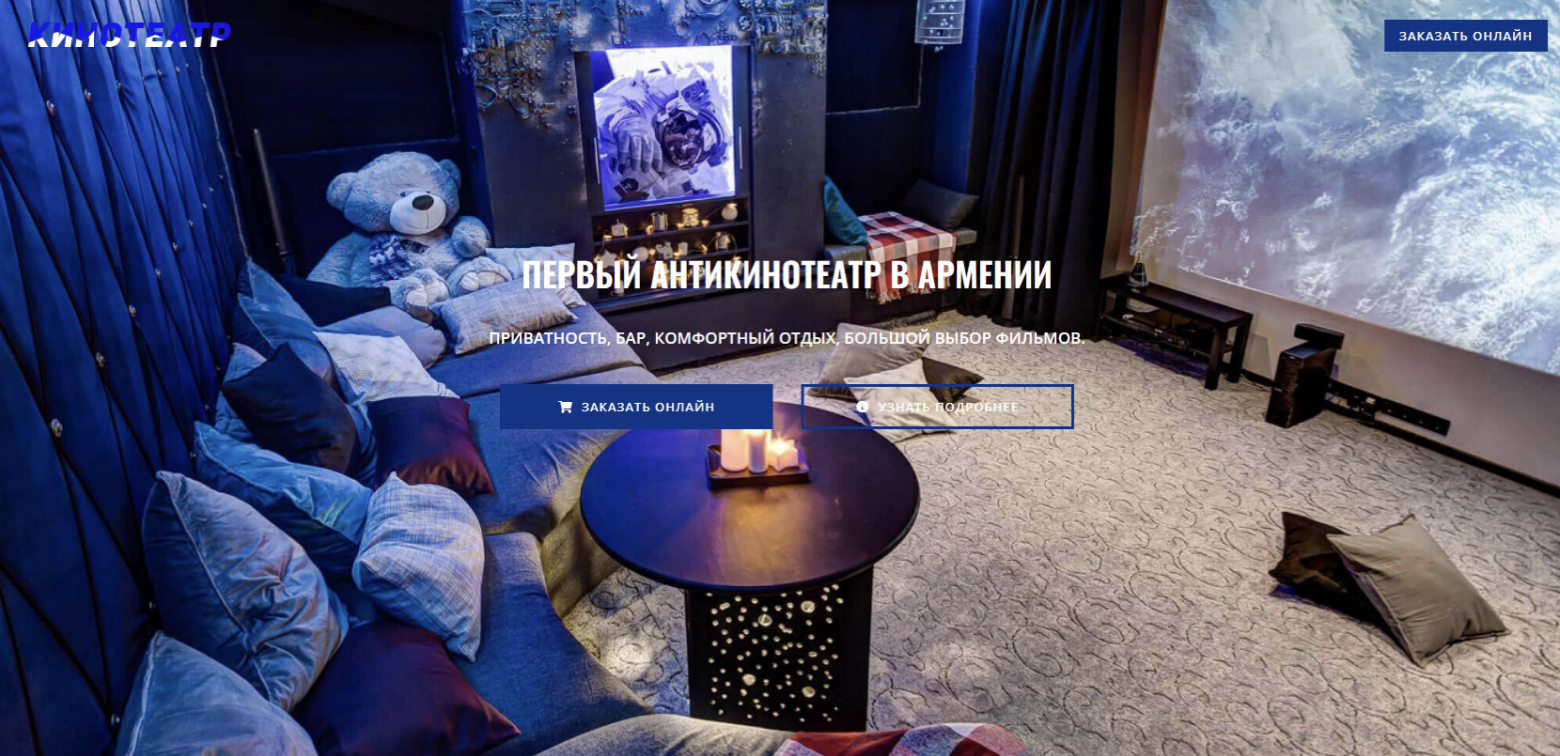

Чаще всего в качестве приманки злоумышленники используют фейковые ресурсы театров, кинотеатров, доставок еды, а также фейковые ресурсы с услугами эскорта. По оценкам аналитиков CERT-GIB, за рубежом по схеме Fake Date работают не менее четырех скамерских команд.

Причин такой миграции несколько. Большая конкуренция внутри РФ. По схеме "Мамонт" с фейковой курьерской доставкой, арендой гостиниц, бронированием машин, лже-свиданиями здесь работают не менее 300 групп. Меньше денег, но больше рисков присесть.

Во-вторых, большой непуганый международный рынок: если российские пользователи про лже-свидания уже наслышаны, в мире это пока в диковинку.

И, в-третьих, расчет на эмигрантов — Россию по известным причинам покинуло много мужчин и они как-то пытаются устраивать свою личную жизнь.

В России первые массовые случаи использования схемы Fake Date специалисты Group-IB фиксировали еще в 2018 году, мы подробно рассказывали об этом в нашем блоге. В качестве романтических мест для лже-свиданий, кроме театров и кинотеатров, фигурировали стендап-шоу, отели, сауны, кальянные, суши-бары и прочее.

По схеме работали не менее 24 скамерских групп, а общее число фейковых доменов, выявленных в 2019-2021 гг, превысило 700. Согласно данным одного из скам-проектов, за год выручка лишь одной группы составила более 18 миллионов рублей при более чем 7 тысячах транзакций.

Свидание втемную

Сценарий, который в настоящее время используется за пределами России, не претерпел существенных изменений. Мошенник под видом привлекательной барышни знакомится с потенциальной жертвой в социальных сетях или на сайтах знакомств, и приглашает на свидание с просьбой купить билеты, например, в местный театр или кино. Дальше пользователя могут увести "в личку" мессенджера, он получает ссылку на фишинговый сайт для покупки билетов, оплачивает их, в то время как деньги и данные карты похищаются злоумышленниками. Бывает, что деньги списывали дважды или трижды — при оформлении "возврата".

С технической точки зрения схема Fake Date практически полностью переняла у «Мамонта» иерархию, техническую базу, модель функционирования и даже слэнг («мамонтом» на языке мошенников называют жертву).

Вся работа рядовых участников (воркеров) координируется через Telegram, где созданы специальные чат-боты с готовыми фишинговыми сайтами под различные площадки — кинотеатры, театры, рестораны, кальянные, генерацией билетов, чеков, подробными скриптами. В России, кстати, был развит рынок фейковых голосовых сообщений. И это работало: получив "голосовушку", жертва зачастую теряла бдительность.

В 2022 году аналитики CERT-GIB обнаружили четыре крупные скамерские команды, работающие по схеме Fake Date за рубежом. Однако, их может быть больше.

Набор в такие команды по-прежнему происходит через тематические форумы и сообщества, а вся работа ведется через телеграм-ботов. Будущий “воркер” проходит собеседование, получает профиль работника, где ему становятся доступны готовые фишинговые ресурсы.

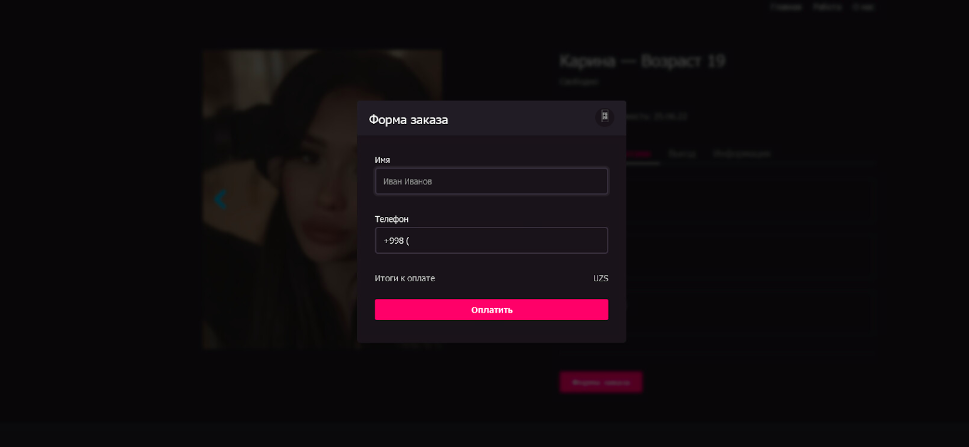

Так, например, в одном из таких чат-ботов воркеру предоставляется несколько категорий: антикино, доставка еды, эскорт. После выбора категории, чат-бот присылает “ссылки для скама мамонта” - готовые фишинговые ресурсы под ту или иную страну, которые остается только отправить жертве.

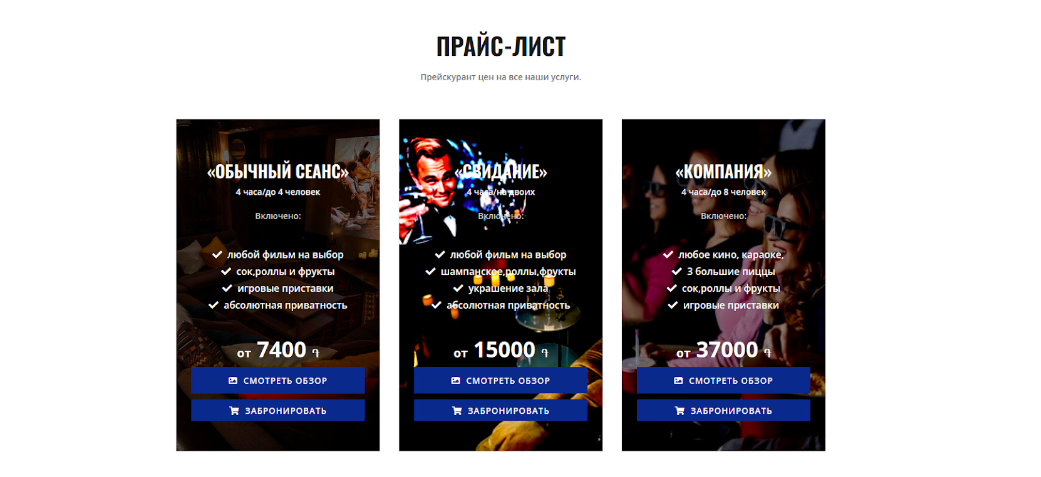

Фишинговый ресурс доступен по уникальной ссылке, где "Мамонту" предлагается несколько видов сеансов, которые отличаются по стоимости. После выбора услуги, жертва проходит три шага: выбор города и даты, количества человек, заполнение контактных данных, после чего попадает на страницу оплаты.

Параллельно с тем, как жертва вводит данные, воркер получает информацию об IP-адресе, user-агенте, сумме предстоящего платежа. Кроме того, в этих сообщениях прописывается, какие конкретно действия совершает жертва. Например, “Мамонт перешёл на сайт”, “Мамонт перешёл на ввод карты”. Какой ж профит?

Согласно данным одного из скам-проектов, работавшего в России, годовая выручка лишь одной группы составила более 18 миллионов рублей при более чем 7 000 транзакций. Похищенные деньги поступают на карты или кошельки админов, которые выплачивают воркерам процент (от 70 до 85%) от каждой транзакции.

Правила онлайн-пикапа

У каждого работника такой команды есть доступ к инструкциям и мануалам, по желанию, освоить все тонкости "онлайн-пикапа" можно под руководством наставника. Мануалы рассказывают о том, как выбрать жертву и удержать ее внимание, в том числе даются ссылки на определенные телеграм-каналы, сайты знакомств популярные в той или иной стране, где “воркер” может искать потенциальных жертв.

В одном из мануалов приводится любопытная классификация возможных жертв. По мнению мошенников, идеальной жертвой являются мужчины от 28 лет в поисках серьезных отношений (потенциальной невесты и создания семьи). Из минусов отмечается пассивность жертвы, “нулевые в общении” и “приходится вытаскивать инфу клещами”. На втором месте, по мнению мошенников, мужчины, которые просто хотят развлечься, но при этом не готовы к серьезным тратам вслепую.

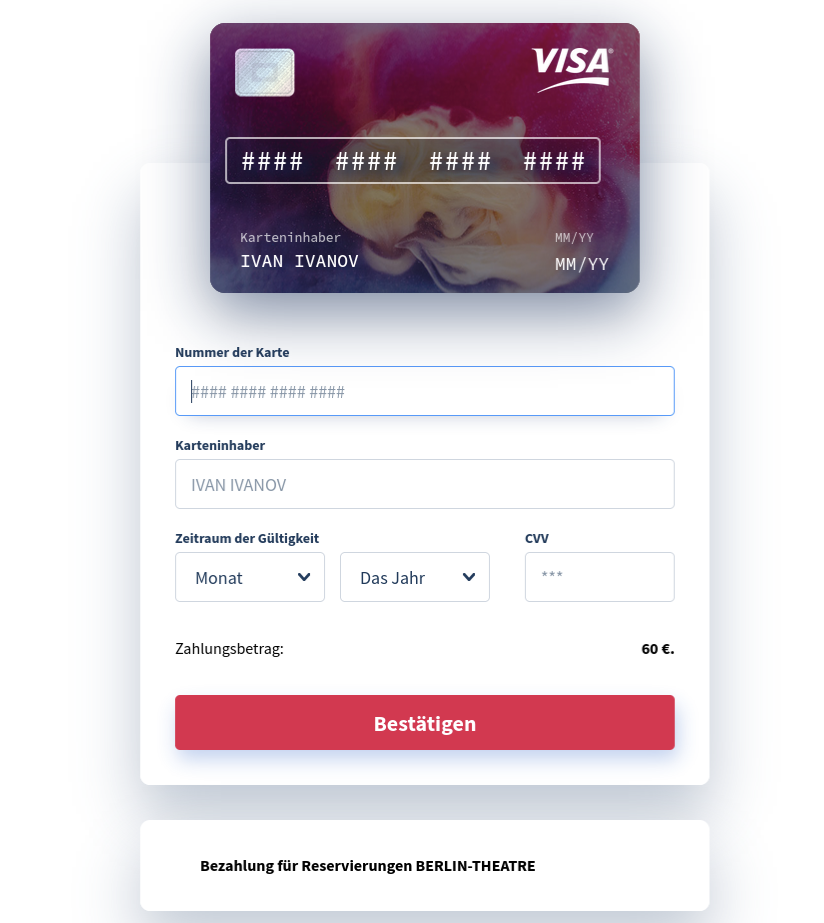

Конечно, скамеры не до конца смогли избавиться от своих корней. При детальном изучении ресурсов проскальзывают мелочи, выдающие их происхождение. Например, на платежных формах в поле Card Holder можно увидеть шаблонное “IVAN IVANOV”, а на странице описания театрального спектакля может присутствовать описание спектакля на русском языке.

Говорить про масштабную экспансию Fake Date, как это случилось с Fake Courier (“Мамонт”), пока, конечно, рано. Для сравнения: еще в 2021 году против пользователей из Румынии, Болгарии, Франции, Польши, Чехии, США, Украины, Узбекистана, Киргизии и Казахстана работали не менее 20 крупных группировок. Сейчас мы наблюдаем тестовый период экспортной схемы "Антика", но судя по тому как успешно она развивалась в России, за рубежом у нее могут быть большие перспективы.

Закончим, как водится, рекомендациями.

Эксперты Group-IB советуют не оплачивать услуги на незнакомых сайтах, не переходить по ссылкам, которые присылают неизвестные, приобретать билеты самостоятельно и только на проверенных ресурсах.

Тщательно проверяйте доменное имя ресурса, на котором находитесь, и, если оно отличается от оригинального или просто кажется вам подозрительным, — не стоит ничего покупать или заказывать.

Включите двухфакторную аутентификацию для всех аккаунтов, где есть такая возможность. Необходимо регулярно обновлять браузеры до последних версий и устанавливать обновления безопасности.

Не разглашайте своих персональных данных или реквизитов банковской карты. Сами перезвоните по официальным номерам или дойдите до офиса компании.

Для самих брендов для пресечения подобных «продвинутых скам-схем» классического мониторинга и блокировки уже недостаточно — необходимо выявлять и блокировать инфраструктуру преступных групп, используя решения Digital Risk Protection.