Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Microsoft выпустила плановые обновления безопасности, закрывающие 117 уязвимостей, из них 13 уязвимостей были классифицированы как «Критические» и 103 уязвимости как «Важные». Среди закрытых было 9 уязвимостей нулевого дня (0-day): 5 уязвимостей были обнародованы публично, но не использовались в реальных атаках, эксплуатация 3-х уязвимостей была зафиксирована в атаках, но детали были обнародованы приватно, а 1 уязвимость была сразу и обнародована публично, и зафиксирована в реальных атаках.

В данной статье я расскажу о самых главных моментах июльского выпуска обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования, поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно (Vulnerability Review Report by Flexera)

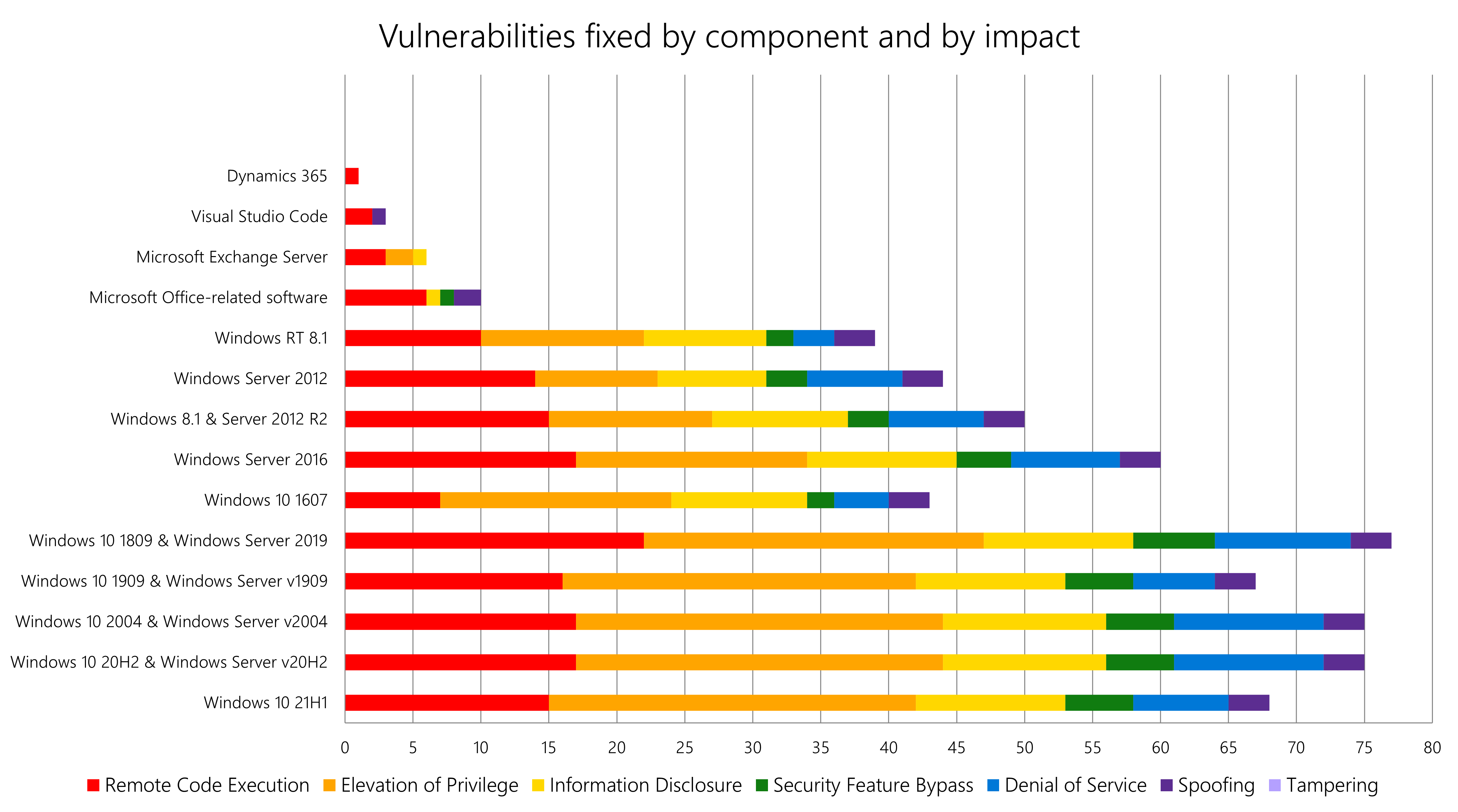

Сводная информация по количеству и типу уязвимостей в соответствующих продуктах приведена на графике.

На следующие уязвимости и обновления безопасности следует обратить особое внимание

CVE-2021-34494 - Windows DNS Server Remote Code Execution Vulnerability (Critical RCE, CVSS Score 8.8)

CVE-2021-34450 - Windows Hyper-V Remote Code Execution Vulnerability (Critical RCE, CVSS Score 8.5)

CVE-2021-34458 - Windows Kernel Remote Code Execution Vulnerability (Critical RCE, CVSS Score 9.9)

Информация о следующих уязвимостях была обнародована публично:

CVE-2021-34492 - Windows Certificate Spoofing Vulnerability (Important Spoofing, CVSS Score 8.1)

CVE-2021-34523 - Microsoft Exchange Server Elevation of Privilege Vulnerability (Important EOP, CVSS Score 9.0)

CVE-2021-34473 - Microsoft Exchange Server Remote Code Execution Vulnerability (Critical RCE, CVSS Score 9.1)

Хочу отдельно отметить, для установки июльские обновлений безопасности для Exchange Server, необходимо выполнить расширение схемы службы каталога Active Directory. За подробностями обратитесь к блогу команды Exchange.

CVE-2021-33779 – Active Directory Federation Services Security Feature Bypass Vulnerability (Important SFB, CVSS Score 8.1)

CVE-2021-33781 - Active Directory Security Feature Bypass Vulnerability (Important SFB, CVSS Score 8.1)

Июльские обновления безопасности исправляют следующие уязвимости, эксплуатация которых была зафиксирована в реальных атаках:

CVE-2021-33771 - Windows Kernel Elevation of Privilege Vulnerability (Important EOP, CVSS Score 7.8)

CVE-2021-31979 - Windows Kernel Elevation of Privilege Vulnerability (Important EOP, CVSS Score 7.8)

CVE-2021-34448 - Scripting Engine Memory Corruption Vulnerability (Critical RCE, CVSS Score 6.8)

Замыкает команду лидеров июльского выпуска критическая уязвимость удаленного исполнения кода CVE-2021-34527 в компонентах службы управления очередью печати Windows Print Spooler (также известная как PrintNightmare), заслуживающая отдельного внимания. Данная уязвимость затрагивает все версии ОС Windows и Windows Sever. Рейтинг CVSS составил 8.8, информация об уязвимости была обнародована публично, доступны рабочие эксплоиты и эксплуатация зафиксирована в реальных атаках! Помимо установки самого обновления безопасности, необходимо убедиться в корректности настроек реестра, относящихся к функции Point and Print. Подробности можно найти в статье KB5005010.

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Также хочу напомнить, что в марте закончилась поддержка старой версии браузера Microsoft Edge (на движке EdgeHTML). При установке апрельского накопительного пакета старый браузер будет заменен новой версией Microsoft Edge на движке Chromium. Подробности в нашем блоге. А через год 15 июня 2022 г. прекратится поддержка браузера Internet Explorer 11. Подробности в нашем блоге.

Обновления для стека обслуживания ОС

В июле были выпущены обновления Servicing Stack Updates (SSU) для следующих ОС:

Windows 10 версии 1909, 2004, 20H2

Windows Server версии 1909, 2004, 20H2

Для версий Windows 10 и Windows Server 2004 и 20H2 обновления SSU теперь поставляются в едином накопительном пакете (Unified monthly update) вместе с остальными обновлениями. О том, как установить сразу и обновления SSU, и обновления безопасности ОС в одном накопительном пакете, автоматически, соблюдая правильную последовательность, читайте в нашем блоге.

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Нам очень интересно узнать ваше мнение о новом портале Security Updates Guide, поэтому мы призываем вас поделиться обратной связью о работе портала через эту форму.

Вы также можете посмотреть запись нашего ежемесячного вебинара "Брифинг по безопасности" с более подробным разбором этого выпуска обновлений безопасности Microsoft.

А для того, чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin

Артём Синицын CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ информационной безопасности в странах Центральной и Восточной Европы

Microsoft

Twitter: https://aka.ms/artsin

YouTube: https://aka.ms/artsinvideo