Microsoft выпустила плановые обновления безопасности для закрытия 60 уязвимостей (86 включая уязвимости в браузере Microsoft Edge). Среди закрытых 3 уязвимости были классифицированы как критические, 16 – потенциально приводили к удалённому исполнению кода. Среди прочих две уязвимости относились к уязвимостям нулевого дня (0-day), и эксплуатация одной уязвимости была зафиксирована в реальных атаках. Максимальный рейтинг CVSS среди всех закрытых уязвимостей составил 9.8. В данной статье я расскажу о самых важных моментах сентябрьского вторника обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования, поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно (по данным отчета Vulnerability Review Report компании Flexera).

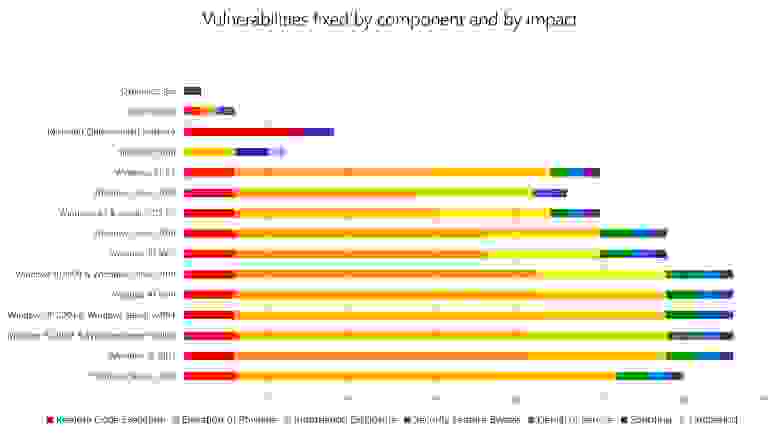

Сводная информация по количеству и типу уязвимостей, закрытых в сентябре, приведена на графике.

На следующие уязвимости и обновления безопасности следует обратить особое внимание

CVE-2021-36965 - Windows WLAN AutoConfig Service Remote Code Execution Vulnerability (Critical, CVSS Score 8.8)

CVE-2021-26435 - Scripting Engine Memory Corruption Vulnerability (Critical Remote Code Execution, CVSS Score 8.1)

CVE-2021-38646 - Microsoft Office Access Connectivity Engine Remote Code Execution Vulnerability (Important Remote Code Execution, CVSS Score 7.8)

CVE-2021-38655 - Microsoft Excel Remote Code Execution Vulnerability (Important Remote Code Execution, CVSS Score 7.8)

CVE-2021-38658 - Microsoft Office Graphics Remote Code Execution Vulnerability (Important Remote Code Execution, CVSS Score 7.8)

CVE-2021-38651 - Microsoft SharePoint Server Spoofing Vulnerability (Important, CVSS Score 7.6)

CVE-2021-38647 - Azure Open Management Infrastructure Remote Code Execution Vulnerability (Critical, CVSS Score 9.8)

Информация о следующих уязвимостях была обнародована публично.

Сразу после августовского вторника обновлений была опубликована статья CVE-2021-36958 Windows Print Spooler Remote Code Execution Vulnerability, описывающая новую уязвимость в диспетчере очереди печати ОС. Данная уязвимость относится к семейству PrintNightmare, была классифицирована как Важная и получила рейтинг 7.8. В рамках сентябрьского вторника было выпущено обновление безопасности, закрывающее уязвимость, и статья была обновлена с добавлением информации о загрузке необходимых обновлений.

Необходимо отметить, что после установки августовских обновления безопасности меняется поведение функции Point and Print по умолчанию – теперь установка и обновление драйверов принтеров доступно только пользователям с административными учетными записями. Подробности можно найти в нашем блоге.

Эксплуатация следующих уязвимостей была зафиксирована в реальных атаках.

Ранее в сентябре компания Microsoft опубликована бюллетень CVE-2021-40444 Microsoft MSHTML Remote Code Execution Vulnerability с информацией об уязвимости нулевого дня (zero day), эксплуатируемой в реальных фишинговых атаках. Сценарий атаки включал в себя распространение вредоносного документа Microsoft Word, который предлагалось загрузить и открыть потенциальной жертве. В содержимое документа включался вредоносный элемент управления ActiveX, через который выполнялся вызов движка MSHTML, также известного как Trident, в составе устаревшего веб-браузера Internet Explorer. При успешной эксплуатации выполнялась загрузка вредоносного файла библиотеки DLL, которая в свою очередь активировала «маячок» на компьютере жертвы для удаленного доступа и дальнейшего развития атаки злоумышленником. Уязвимость была классифицирована как Важная и получила рейтинг CVSS 8.8.

Стоит отметить, что при скачивании из внешних источников документы Microsoft Office открываются в защищенном режиме (Protected View) или же в изолированном контейнере Application Guard в Windows 10, что сводит шансы успешной эксплуатации к нулю. Отключение загрузки и запуска элементов управления ActiveX через объекты групповой политики или реестр ОС и запрет создания дочерних процессов приложениями Microsoft Office через правила Exploit Guard в Windows 10 также являются эффективным средством защиты и рекомендуются в составе мероприятий по уменьшению площади атаки на конечные точки.

На тот момент статья содержала информацию об уязвимости и способах снижения вероятности успешной эксплуатации, уменьшения площади атаки или отключения затрагиваемых функции, но непосредственно обновления безопасности были выпущены в рамках сентябрьского вторника обновлений.

Обновления стека обслуживания

В сентябре были выпущены обновления Servicing Stack Updates (SSU) для Windows 10 1607/Server 2016.

Для версий Windows 10 и Windows Server 1809, 1909, 2004, 20H2, 21H1 обновления SSU поставляются в едином накопительном пакете (Unified monthly update) вместе с остальными обновлениями. О том, как установить сразу и обновления SSU, и обновления безопасности ОС в одном накопительном пакете, автоматически, соблюдая правильную последовательность, читайте в нашем блоге.

Если по каким-то причинам вы пропустили установку майских обновлений SSU и более поздних накопительных пакетов обновлений (LCU), перед установкой сентябрьского единого пакета обновлений необходимо установить августовские обновления SSU для Windows 10 и Windows Server 1809, 1909, 2004, 20H2, 21H1.

Вместо заключения

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Вы также можете посмотреть запись нашего ежемесячного вебинара "Брифинг по обновлениям безопасности Microsoft" с более подробным разбором этого выпуска обновлений и наиболее важных уязвимостей.

А для того, чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на мой канал в Twitter и YouTube.

Артём Синицын CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ ИБ в странах Центральной и Восточной Европы

Microsoft