Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Предисловие

В первой части мы успешно развернули роль "терминальный сервер Windows" и приступили к его конфигурированию. Разобрались в методах организации хранения данных пользователей и определились что из этого мы будем использовать. Давайте приступим к настройке.

Конфигурирование хранения персональных данных пользователей

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя

Ставим флаг напротив "Включить диски профилей пользователей"

Указываем путь до каталога на файловом сервере, где будут храниться VXDX диски профилей, и указываем размер 1 гб (Больше места нам не нужно, так как в диске будет храниться совсем мало данных но и меньше 1 гб сделать нельзя) и нажимаем применить

В результате в указанном каталоге будет создан базовый диск на основе которого будут создаваться диски профилей

Устраняем проблему с хромом

При использовании дисков профилей в Google Chrome возникает ошибка Error COULD NOT GET TEMP DIRECTORY, это связанно с тем что хром не может получить доступ к общей папке TEMP, потому переместим ее в другое место и дадим на нее права

Вам нужно настроить объект групповой политики, который выполняет две функции:

Для каждого пользователя, который входит в систему, создает личную папку в папке C: TEMP Изменить переменные среды TEMP и TMP Есть две настройки, которые можно применить на уровне пользователя.

1 - Создание личной папки в папке TEMP:

2 - Модификация переменных окружения:

Далее нам необходимо настроить миграцию профилей

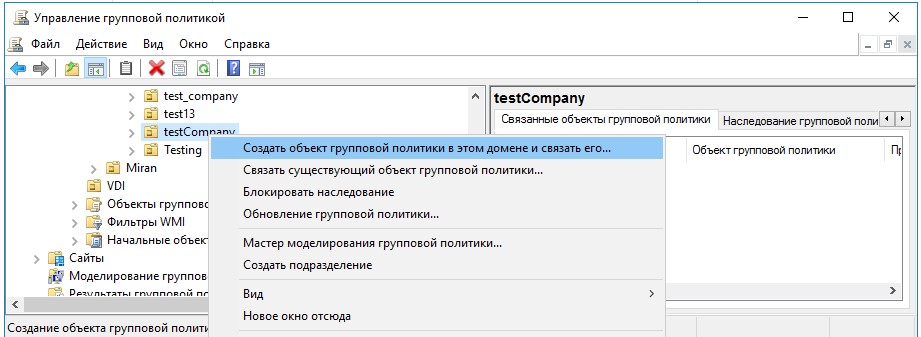

Открываем "Управление групповой политикой "

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

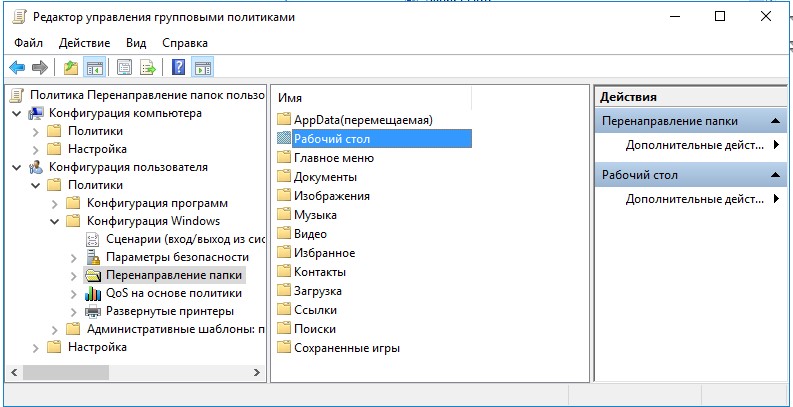

Далее переходим Конфигурация пользователя > политики > Конфигурация Windows > Перенаправление папки

По каждому из представленных каталогов ПКМ > Свойства

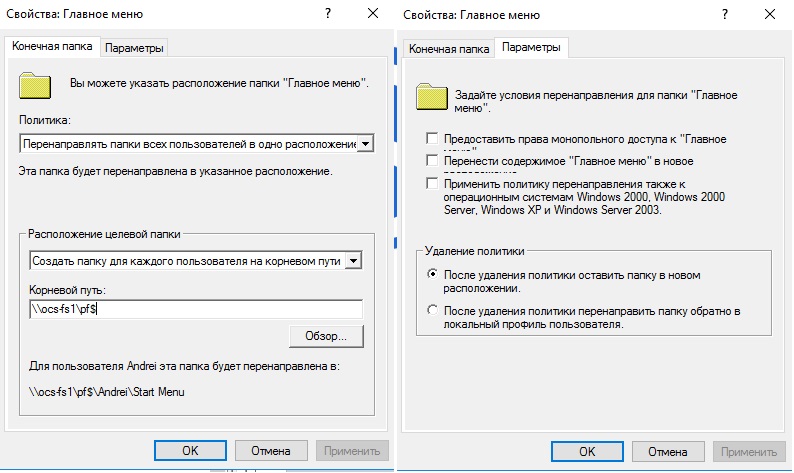

В окне выбираем пункты

Перенаправлять папки для всех пользователей в одно расположение.

Создать папку для каждого пользователя на корневом пути

Указываем корневой путь (!Важно: данный путь должен быть доступен пользователям на запись)

На вкладке параметры снимаем все галочки и выбираем "После удаления политики оставить папку в новом расположении"

В результате данной настройки в указанном корневом пути будут создаваться каталоги с правами для своего владельца на изменение а для других с запретом чтения

Настройка политики ограниченного использования программ

Одним из важнейших аспектов настройки сервера является его безопасность . Потому нам необходимо ограничить список функций и программ которые имеет право использовать пользователь на сервере.

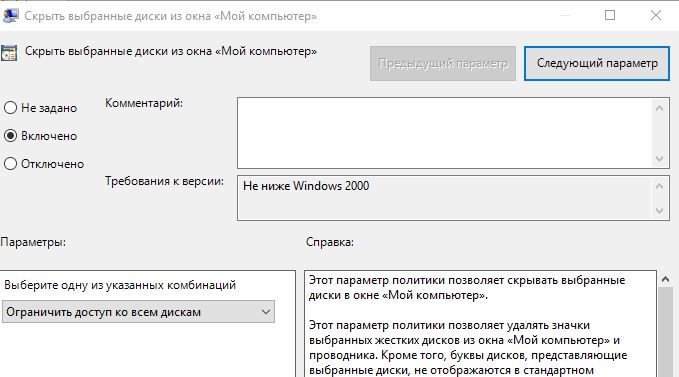

Спрячем логические диски от пользователей

Конфигурация пользователя > политики > Административные шаблоны > Компоненты windows > Проводник > выбираем политику Скрыть выбранные диски из окна мой компьютер > ставим включено и выбираем Ограничить доступ ко всем дискам

Убираем все лишнее с рабочих столов пользователей

Для этого создадим следующие групповые политики

Ограничение функционала проводника

Очищаем меню пуск

Ограничение функционала проводника

Идем Конфигурация пользователя > Политики > Административные шаблоны > Компоненты Windows > Проводник и включаем следующие политики

Запрашивать подтверждение при удалении файлов

Отключить возможности библиотеки Windows, использующие данные индексированных файлов

Запретить изменение видеоэффектов для меню

Скрыть значок «Вся сеть» в папке «Сеть»

Удалить меню «Файл» из проводника Удалить вкладку «Оборудование»

Скрыть команду «Управление» из контекстного меню проводника

Удалить «Общие документы» из окна «Мой компьютер»

Удалить команды «Подключить сетевой диск» и «Отключить сетевой диск»

Удалить ссылку «Повторить поиск» при поиске в Интернете

Удалить вкладку «Безопасность» Удалить кнопку «Поиск» из проводника

Набор правил Определяется в зависимости от ваших потребностей. Данные правила выбраны как хорошо зарекомендовавшие себя для нагруженного терминального сервера

Очищаем меню пуск

Идем Конфигурация пользователя > Политики > Административные шаблоны > Меню "Пуск" и панель задач

В данном разделе, все зависит от ваших потребностей. как показывает практика рядовой пользователь меню пуск особо не пользуется, так что зачем ему оставлять лишние кнопки, посему можно запретить все.

Запрет запуска программ

Для решения данной задачи есть 2 способа

1 способ

При помощи политики "Выполнять только указанные приложения Windows" Указать список всех exe приложений которые будут доступны"

Данный метод проще в настройке, и однозначно блокирует все приложения кроме указанных (те что относятся к windows тоже)

У данного метода есть несколько недостатков

сложность администрирования, так как не всегда удается указать все необходимые EXE для корректной работы приложения (например с CryptoPro, или публикациями приложений и т.д)

назовем их "Энтузиасты " , которые пытаются запускать приложения переименовав их исполнительный файл в один из разрешенных

Проблема с обновлением приложений (Зачем же разработчикам ПО оставлять старые названия своих exe, и правда Зачем? )

Отсутствие какого либо журнала заблокированных политикой приложений

Настраивается следующим образом

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Идем Конфигурация пользователя > Административные шаблоны > Система > Находим политику "Выполнять только указанные приложения Windows"

Включаем политику > Нажимаем кнопку "Показать" > В таблицу вносим разрешенное приложение. Крайне рекомендую для каждого приложения делать отдельную политику, для облегчения администрирования.

Далее нам Желательно на рабочем столе разместить ярлыки запуска приложения

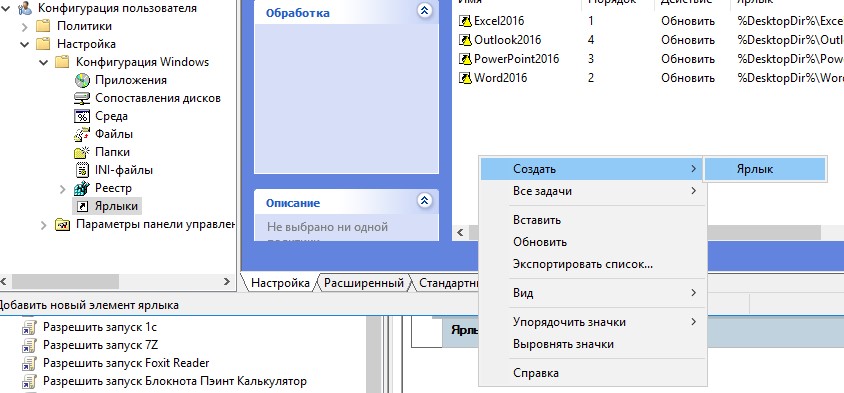

Идем Конфигурация пользователя > Настройка > Конфигурация Windows > Ярлыки > Создать > Ярлык

После чего задаем параметры. !ВАЖНО на вкладке "Общие параметры поставить "Выполнять в контексте...."

Ура политика создана

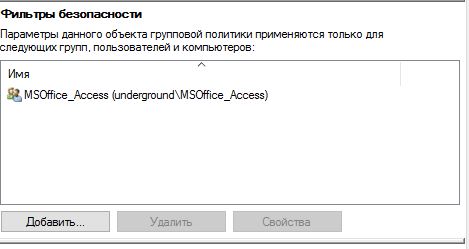

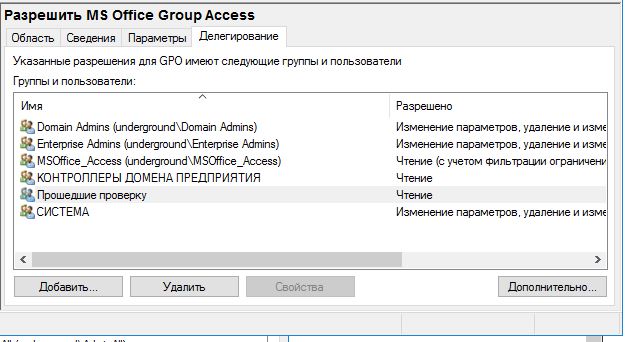

Так как не всем пользователям нужны одни и те-же программы и права, то нацеливаем политику на группу безопасности В фильтрах безопасности удаляем группу "Прошедшие проверку" а на ее место добавляем группу в которую включены все пользователи данного приложения"

после чего ВАЖНО не забыть на вкладке Делегирование добавить группе "Прошедшие проверку" право на чтение политики (Иначе работать не будет)

2 й способ

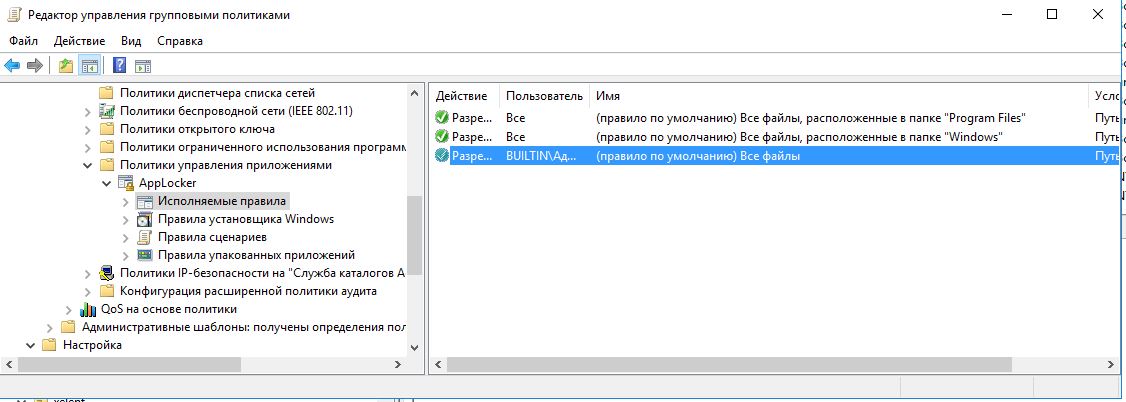

Используем функцию AppLocker

Важно применять эту политику на подразделение где лежит ваш терминальный сервер. это позволит вам более оперативно редактировать список разрешенных приложений, так же когда она настроена работать под пользователем возникают непонятные баги. в данный момент я полностью перешел на использование данного метода для большинства внедрений

Создаем Групповую политику и связываем ее с подразделением, где лежит ваш терминальный сервер

идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker > Исполняемые правила > Создать правила по умолчанию

после чего идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker и тыкаем "Настроить применение правил"

в свойствах ставим настроено и выбираем только аудит для правил исполняемых файлов

в результате при заходе пользователя и попытке запуска программ в журнале просмотра событий на терминальном сервере расположенном

Журналы приложений и служб > Microsoft > Windows > AppLocker > EXE и DLL будут появляется события содержащие сведения о запускаемых приложениях, которые мы будем использовать для дальнейшей настройки политики

Вернемся в исполняемые правила и создадим правило на основе отчета журнала событий

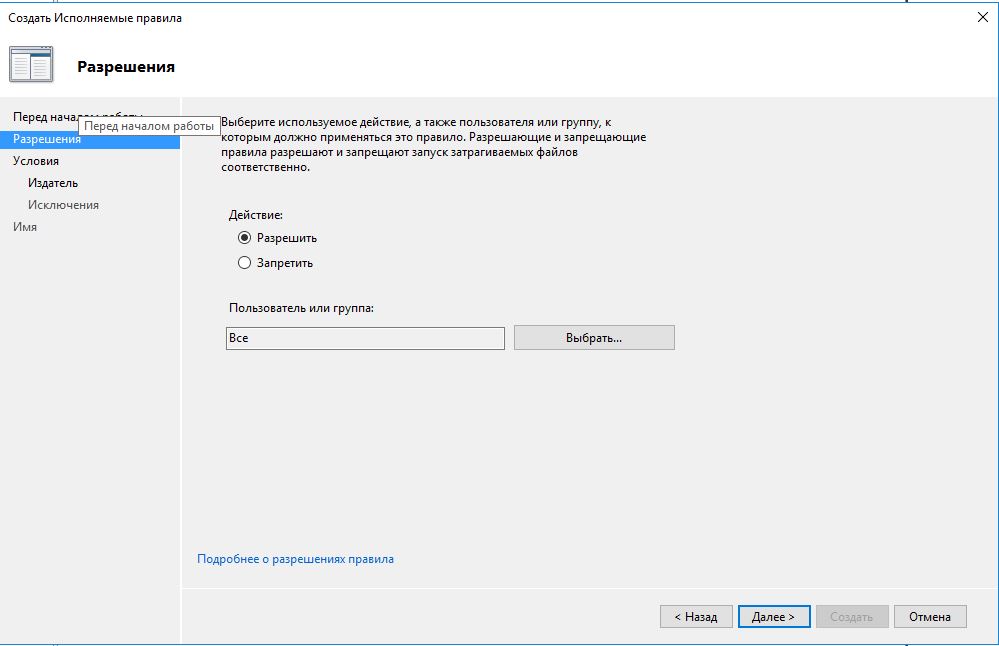

ПКМ > Новое правило

выберем действие Разрешить, и в данном случае мы хотим чтобы под всеми пользователями данное приложение могло быть запущенно, но так же мы можем создать в домене группу безопасности в которую включим пользователей для которых данное правило будет применяться, тогда на этом шаге следует ее указать

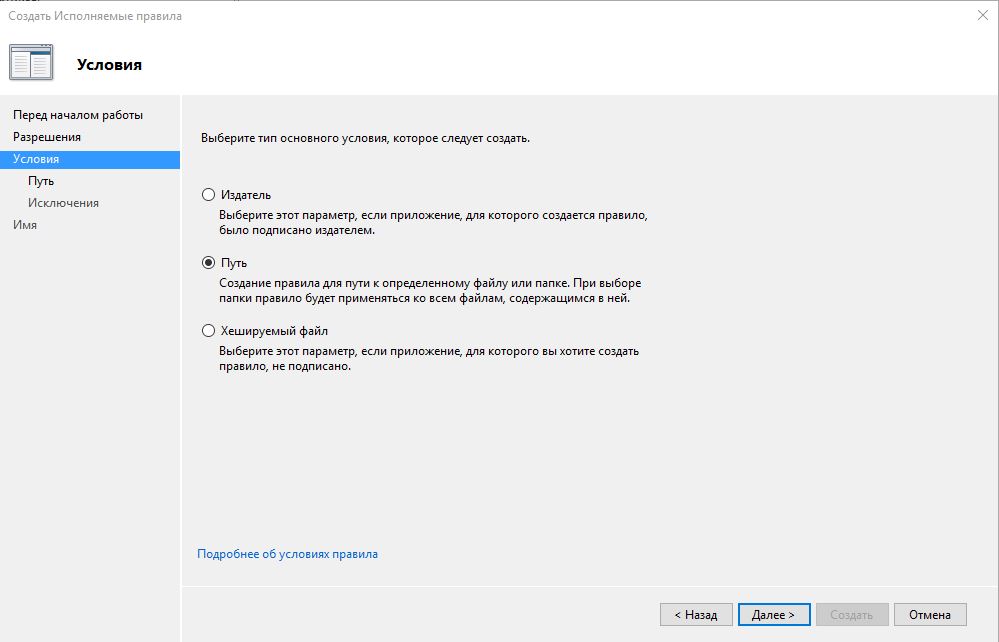

Выберем условие Путь

Скопируем путь из отчета о событии

в исключения мы добавлять ничего не будем так что далее > Создать

Шаги следует повторить для каждого события из журнала, отсеивая те которые мы хотим запретить

После чего в свойствах applocker следует переключить "Только аудит" на "Принудительное применение правил"

В результате данных действий мы имеем эффективное хранение данных пользователей, и первично настроенную безопасность терминального сервера

И вновь у меня закончились буквы) продолжим в следующей части, рассмотрим настройку 1с , разграничения доступа к базам, поднимем производительность 1с на терминальном сервере фактически в двое, в обще продолжим в следующей части