Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Очевидно, браться за разработку нового стандарта связи, не думая о механизмах обеспечения безопасности, — дело необычайно сомнительное и бесполезное.

Архитектура безопасности 5G — совокупность механизмов и процедур безопасности, реализованных в сетях 5-го поколения и охватывающих все компоненты сети, начиная от ядра и заканчивая радиоинтерфейсами.

Сети 5-ого поколения являются, по сути своей, эволюцией сетей 4-ого поколения LTE. Самым значительным изменениям подверглись технологии радиодоступа. Для сетей 5-ого поколения была разработана новая RAT (Radio Access Technology) — 5G New Radio. Что касается ядра сети, оно претерпело не такие значительные изменения. В связи с этим, архитектура безопасности 5G-сетей была разработана с упором на переиспользование соответствующих технологий, принятых в стандарте 4G LTE.

Однако, стоит отметить, что переосмысление таких известных угроз, как атаки на радиоинтерфейсы и уровень сигнализации (signalling plane), DDOS-атаки, Man-In-The-Middle атаки и др., побудило операторов связи разработать новые стандарты и интегрировать совершенно новые механизмы безопасности в сети 5-ого поколения.

Предпосылки

В 2015 году Международным союзом электросвязи был составлен первый в своем роде глобальный план развития сетей пятого поколения, ввиду чего вопрос разработки механизмов и процедур безопасности в 5G-сетях встал особенно остро.

Новая технология предлагала поистине впечатляющие скорости передачи данных (более 1 Гбит/с), задержку менее 1 мс и возможность одновременного подключения порядка 1 миллиона устройств в радиусе 1 км2. Такие высочайшие требования, предъявляемые к сетям 5-ого поколения, отразились и на принципах их организации.

Главным из них стала децентрализация, которая подразумевала размещение множества локальных баз данных и центров их обработки на периферии сети. Это позволяло минимизировать задержки при M2M-коммуникациях и разгрузить ядро сети ввиду обслуживания огромного количества IoT-устройств. Таким образом, граница сетей нового поколения расширялась вплоть до базовых станций, позволяя создавать локальные центры коммуникации и предоставлять облачные сервисы без риска критических задержек или отказа в обслуживании. Естественно, измененный подход к организации сетей и обслуживанию клиентов заинтересовал злоумышленников, ведь он открывал перед ними новые возможности для атак как на конфиденциальную информацию пользователей, так и на сами компоненты сети с целью вызвать отказ в обслуживании или захватить вычислительные ресурсы оператора.

Основные уязвимости сетей 5-ого поколения

Большая поверхность атаки

Подробнее

При построении телекоммуникационных сетей 3-ого и 4-ого поколений операторы связи обычно ограничивались работой с одним или несколькими вендорами, которые сразу поставляли комплекс аппаратного и программного обеспечения. То есть, все могло работать, что называется, «из коробки» — достаточно было лишь установить и настроить оборудование, приобретенное у вендора; при этом не было необходимости заменять или дополнять проприетарное ПО. Современные тенденции идут вразрез с таким «классическим» подходом и направлены на виртуализацию сетей, мультивендорный подход к их построению и разнообразие ПО. Все более популярными становятся такие технологии как SDN (англ. Software Defined Network) и NFV (англ. Network Functions Virtualization), что приводит к включению огромного количества ПО, построенного на базе открытых исходных кодов, в процессы и функции управления сетями связи. Это дает злоумышленникам возможность лучше изучить сеть оператора и выявить большее количество уязвимостей, что, в свою очередь, увеличивает поверхность атаки сетей нового поколения по сравнению с нынешними.

Большое количество IoT-устройств

Подробнее

К 2021 году порядка 57% устройств, подключенных к 5G-сетям, будут составлять IoT-устройства. Это означает, что большинство хостов будут обладать ограниченными криптографическими возможностями (см. пункт 2) и, соответственно, будут уязвимы к атакам. Огромное кол-во таких устройств увеличит риск распространения ботнетов и даст возможность осуществлять еще более мощные и распределенные DDoS-атаки.

Ограниченные криптографические возможности IoT-устройств

Подробнее

Как уже было сказано, сети 5-ого поколения активно задействуют периферийные устройства, которые позволяют снять часть нагрузки с ядра сети и тем самым уменьшить задержку. Это необходимо для таких важных сервисов как управление беспилотными автомобилями, система экстренного оповещения IMS и др., для которых обеспечение минимальной задержки критично, ведь от этого зависят человеческие жизни. Ввиду подключения большого количества IoT-устройств, которые, вследствие своих небольших размеров и малого энергопотребления, обладают весьма ограниченными вычислительными ресурсами, сети 5G становятся уязвимыми к атакам, направленным на перехват управления с последующей манипуляцией такими устройствами. Например, возможны сценарии заражения IoT-устройств, являющихся частью системы «умный дом», такими типами вредоносного ПО, как Ransomware и программы-вымогатели. Также возможны сценарии перехвата управления беспилотными автомобилями, которые получают команды и навигационную информацию через «облако». Формально данная уязвимость обусловлена децентрализацией сетей нового поколения, но следующий пункт обозначит проблему децентрализации более явно.

Децентрализация и расширение границ сети

Подробнее

Периферийные устройства, играющие роль локальных ядер сети, осуществляют маршрутизацию пользовательского трафика, обработку запросов, а также локальное кэширование и хранение пользовательских данных. Таким образом, границы сетей 5-ого поколения расширяются, помимо ядра, на периферию, в том числе на локальные базы данных и радиоинтерфейсы 5G-NR (англ. 5G New Radio). Это создает возможность для атаки на вычислительные ресурсы локальных устройств, которые априори защищены слабее, чем центральные узлы ядра сети, с целью вызвать отказ в обслуживании. Это чревато отключением доступа в интернет целых районов, некорректным функционированием IoT-устройств (например, в системе «умный дом»), а также недоступностью сервиса экстренных оповещений IMS.

Однако, в настоящее время ETSI и 3GPP опубликовали уже более 10 стандартов, затрагивающих разные аспекты безопасности 5G сетей. Подавляющее большинство механизмов, описанных там, нацелены на защиту от уязвимостей (в т.ч. и описанных выше). Одним из основных является стандарт TS 23.501 версии 15.6.0, описывающий архитектуру безопасности сетей 5-ого поколения.

Архитектура 5G

Для начала обратимся к ключевым принципам архитектуры 5G-сетей, которые позволят далее в полной мере раскрыть смысл и зоны ответственности каждого программного модуля и каждой функции безопасности 5G.

- Разделение сетевых узлов на элементы, обеспечивающие работу протоколов пользовательской плоскости (от англ. UP — User Plane) и элементы, обеспечивающие работу протоколов плоскости управления (от англ. CP — Control Plane), что повышает гибкость в части масштабирования и развертывания сети, т. е. возможно централизованное или децентрализованное размещение отдельных составляющих сетевых узлов.

- Поддержка механизма network slicing, основываясь на услугах, предоставляемых конкретным группам конечных пользователей.

- Реализация сетевых элементов в виде виртуальных сетевых функций.

- Поддержка одновременного доступа к централизованным и локальным службам, т. е. реализация концепций облачных (от англ. fog computing) и пограничных (от англ. edge computing) вычислений.

- Реализация конвергентной архитектуры, объединяющей различные типы сетей доступа — 3GPP 5G New Radio и non-3GPP (Wi-Fi и т. п.) — с единым ядром сети.

- Поддержка единых алгоритмов и процедур аутентификации вне зависимости от типа сети доступа.

- Поддержка сетевых функций без сохранения состояния (от англ. stateless), в которых вычисляемый ресурс отделен от хранилища ресурсов.

- Поддержка роуминга с маршрутизацией трафика как через домашнюю сеть (от англ. home-routed roaming), так и с локальным «приземлением» (от англ. local breakout) в гостевой сети.

- Взаимодействие между сетевыми функциями представлено двумя способами: сервис-ориентированное и интерфейсное.

Концепция безопасности сетей 5-ого поколения включает в себя:

- Аутентификацию пользователя со стороны сети.

- Аутентификацию сети со стороны пользователя.

- Согласование криптографических ключей между сетью и пользовательским оборудованием.

- Шифрование и контроль целостности сигнального трафика.

- Шифрование и контроль целостности пользовательского трафика.

- Защиту идентификатора пользователя.

- Защиту интерфейсов между различными элементами сети в соответствии с концепцией сетевого домена безопасности.

- Изоляцию различных слоев механизма network slicing и определение для каждого слоя собственных уровней безопасности.

- Аутентификацию пользователя и защиту трафика на уровне конечных сервисов (IMS, IoT и других).

Основные программные модули и сетевые функции безопасности 5G

AMF (от англ. Access & Mobility Management Function — функция управления доступом и мобильностью) — обеспечивает:

AMF (от англ. Access & Mobility Management Function — функция управления доступом и мобильностью) — обеспечивает:- Организацию интерфейсов плоскости управления.

- Организацию обмена сигнальным трафиком RRC, шифрование и защиту целостности его данных.

- Организацию обмена сигнальным трафиком NAS, шифрование и защиту целостности его данных.

- Управление регистрацией пользовательского оборудования в сети и контроль возможных состояний регистрации.

- Управление соединением пользовательского оборудования с сетью и контроль возможных состояний.

- Управление доступностью пользовательского оборудования в сети в состоянии CM-IDLE.

- Управление мобильностью пользовательского оборудования в сети в состоянии CM-CONNECTED.

- Передачу коротких сообщений между пользовательским оборудованием и SMF.

- Управление службами геолокации.

- Выделение идентификатора потока EPS для взаимодействия с EPS.

SMF (англ. Session Management Function — функция управления сессиями) — обеспечивает:

- Управление сессиями связи, т. е. создание, изменение и освобождение сессии, включая поддержку туннеля между сетью доступа и UPF.

- Распределение и управление IP-адресами пользовательского оборудования.

- Выбор используемого шлюза UPF.

- Организацию взаимодействия с PCF.

- Управление применением политик QoS.

- Динамическую настройку пользовательского оборудования с помощью протоколов DHCPv4 и DHCPv6.

- Контроль сбора тарификационных данных и организация взаимодействия с системой биллинга.

- Бесшовность предоставления услуг (от англ. SSC — Session and Service Continuity).

- Взаимодействие с гостевыми сетями в рамках роуминга.

UPF (англ. User Plane Function — функция пользовательской плоскости) — обеспечивает:

- Взаимодействие с внешними сетями передачи данных, в том числе к глобальному Интернету.

- Маршрутизацию пакетов пользователей.

- Маркировку пакетов в соответствии с политиками QoS.

- Диагностику пакетов пользователей (например, обнаружение приложений на основе сигнатур).

- Предоставление отчетов об использовании трафика.

- UPF также является якорной точкой для поддержки мобильности как внутри одной, так и между различными технологиями радиодоступа.

UDM (англ. Unified Data Management — унифицированная база данных) — обеспечивает:

- Управление данными профилей пользователей, включая хранение и модификацию перечня доступных пользователям услуг и соответствующих им параметров.

- Управление SUPI

- Генерацию учетных данных аутентификации 3GPP AKA.

- Авторизацию доступа на основе данных профиля (например, ограничение роуминга).

- Управление регистрацией пользователя, т. е. хранение обслуживающей AMF.

- Поддержку бесшовности обслуживания и сеанса связи, т. е. хранение назначенного для текущего сеанса связи SMF.

- Управление доставкой SMS.

- Несколько различных UDM могут обслуживать одного пользователя в рамках различных транзакций.

UDR (англ. Unified Data Repository — хранилище унифицированных данных) — обеспечивает хранение различных пользовательских данных и является, по сути, базой данных всех абонентов сети.

UDSF (англ. Unstructured Data Storage Function — функция хранения неструктурированных данных) — обеспечивает сохранение модулями AMF текущих контекстов зарегистрированных пользователей. Данная информация в общем случае может быть представлена как данные неопределенной структуры. Контексты пользователей могут быть использованы для обеспечения бесшовности и безобрывности абонентских сессий как при плановом выводе из сервиса одного из AMF, так и при возникновении аварийной ситуации. В обоих случаях резервный AMF «подхватит» сервис, используя контексты, сохраненные в USDF.

Совмещение UDR и UDSF на одной физической платформе является типичной реализацией данных сетевых функций.

PCF (англ. Policy Control Function — функция контроля политик) — формирует и назначает пользователям те или иные политики обслуживания, включая параметры QoS и правила тарификации. Например, для передачи того или иного типа трафика могут динамически создаваться виртуальные каналы с разными характеристиками. При этом, во внимание могут приниматься требования сервиса, запрашиваемого абонентом, уровень загруженности сети, объем потребляемого трафика и т. п.

NEF (англ. Network Exposure Function — функция сетевой экспозиции) — обеспечивает:

- Организацию безопасного взаимодействия внешних платформ и приложений с ядром сети.

- Управление параметрами QoS и правилами тарификации для конкретных пользователей.

SEAF (англ. Security Anchor Function — якорная функция безопасности) — совместно с AUSF обеспечивает аутентификацию пользователей при их регистрации в сети с любой технологией доступа.

AUSF (англ. Authentication Server Function — функция сервера аутентификации) — играет роль сервера аутентификации, принимающего и обрабатывающего запросы от SEAF и перенаправляющего их в ARPF.

ARPF (англ. Authentication Credential Repository and Processing Function — функция хранилища и обработки учетных данных аутентификации) — обеспечивает хранение персональных секретных ключей (KI) и параметров криптографических алгоритмов, а также генерацию векторов аутентификации в соответствии с алгоритмами 5G-AKA или EAP-AKA. Размещается в защищенном от внешних физических воздействий ЦОД домашнего оператора связи и, как правило, интегрируется с UDM.

SCMF (англ. Security Context Management Function — функция управления контекстом безопасности) — обеспечивает управление жизненным циклом контекста безопасности 5G.

SPCF (англ. Security Policy Control Function — функция управления политикой безопасности) — обеспечивает согласование и применение политик безопасности в отношении конкретных пользователей. При этом учитываются возможности сети, возможности пользовательского оборудования и требования конкретной услуги (например, уровни защиты, обеспечиваемые сервисом критических коммуникаций и сервисом беспроводного широкополосного доступа в интернет могут отличаться). Применение политик безопасности включает в себя: выбор AUSF, выбор алгоритма аутентификации, выбор алгоритмов шифрования данных и контроля целостности, определение длины и жизненного цикла ключей.

SIDF (англ. Subscription Identifier De-concealing Function — функция извлечения идентификатора пользователя) — обеспечивает извлечение постоянного идентификатора подписки абонента (англ. SUPI) из скрытого идентификатора (англ. SUCI), полученного в рамках запроса процедуры аутентификации «Auth Info Req».

Основные требования безопасности к сетям связи 5G

Подробнее

Аутентификация пользователя: Обслуживающая 5G-сеть должна аутентифицировать SUPI пользователя в процессе 5G AKA между пользователем и сетью.

Аутентификация обслуживающей сети: Пользователь должен аутентифицировать идентификатор обслуживающей 5G-сети, причем аутентификация обеспечивается через успешное использование ключей, полученных в результате процедуры 5G AKA.

Авторизация пользователя: Обслуживающая сеть должна авторизовать пользователя по пользовательскому профилю, полученному из сети домашнего оператора связи.

Авторизация обслуживающей сети сетью домашнего оператора: Пользователю должно быть предоставлено подтверждение того, что он подключен к обслуживающей сети, которая авторизована сетью домашнего оператора для предоставления услуг. Авторизация является неявной в том смысле, что обеспечивается успешным завершением процедуры 5G AKA.

Авторизация сети доступа сетью домашнего оператора: Пользователю должно быть предоставлено подтверждение того, что он подключен к сети доступа, которая авторизована сетью домашнего оператора для предоставления услуг. Авторизация является неявной в том смысле, что обеспечивается успешным установлением безопасности сети доступа. Этот тип авторизации должен применяться для любого типа сети доступа.

Неаутентифицированные аварийные сервисы: Чтобы соответствовать нормативным требованиям в некоторых регионах, 5G-сети должны предоставлять возможность неаутентифицированного доступа для аварийных сервисов.

Ядро сети и сеть радиодоступа: В ядре сети 5G и сети радиодоступа 5G должно поддерживаться использование алгоритмов шифрования и сохранения целостности с длиной ключа 128 бит для обеспечения безопасности AS и NAS. Сетевые же интерфейсы должны поддерживать 256-битные ключи шифрования.

Аутентификация обслуживающей сети: Пользователь должен аутентифицировать идентификатор обслуживающей 5G-сети, причем аутентификация обеспечивается через успешное использование ключей, полученных в результате процедуры 5G AKA.

Авторизация пользователя: Обслуживающая сеть должна авторизовать пользователя по пользовательскому профилю, полученному из сети домашнего оператора связи.

Авторизация обслуживающей сети сетью домашнего оператора: Пользователю должно быть предоставлено подтверждение того, что он подключен к обслуживающей сети, которая авторизована сетью домашнего оператора для предоставления услуг. Авторизация является неявной в том смысле, что обеспечивается успешным завершением процедуры 5G AKA.

Авторизация сети доступа сетью домашнего оператора: Пользователю должно быть предоставлено подтверждение того, что он подключен к сети доступа, которая авторизована сетью домашнего оператора для предоставления услуг. Авторизация является неявной в том смысле, что обеспечивается успешным установлением безопасности сети доступа. Этот тип авторизации должен применяться для любого типа сети доступа.

Неаутентифицированные аварийные сервисы: Чтобы соответствовать нормативным требованиям в некоторых регионах, 5G-сети должны предоставлять возможность неаутентифицированного доступа для аварийных сервисов.

Ядро сети и сеть радиодоступа: В ядре сети 5G и сети радиодоступа 5G должно поддерживаться использование алгоритмов шифрования и сохранения целостности с длиной ключа 128 бит для обеспечения безопасности AS и NAS. Сетевые же интерфейсы должны поддерживать 256-битные ключи шифрования.

Основные требования безопасности к пользовательскому оборудованию

Подробнее

Каждому алгоритму шифрования ставится в соответствие двоичное число:

- Пользовательское оборудование должно поддерживать шифрование, защиту целостности и защиту от атак повторного воспроизведения пользовательских данных, передающихся между ним и сетью радиодоступа.

- Пользовательское оборудование должно активировать механизмы шифрования и защиты целостности данных по указанию, полученному от сети радиодоступа.

- Пользовательское оборудование должно поддерживать шифрование, защиту целостности и защиту от атак повторного воспроизведения сигнального трафика RRC и NAS.

- Пользовательское оборудование должно поддерживать следующие криптоалгоритмы: NEA0, NIA0, 128-NEA1, 128-NIA1, 128-NEA2, 128-NIA2

- Пользовательское оборудование может поддерживать следующие криптоалгоритмы: 128-NEA3, 128-NIA3.

- Пользовательское оборудование должно поддерживать следующие криптоалгоритмы: 128-EEA1, 128-EEA2, 128-EIA1, 128-EIA2 в том случае, если оно поддерживает подключение к сети радиодоступа E-UTRA.

- Защита конфиденциальности пользовательских данных, передаваемых между пользовательским оборудованием и сетью радиодоступа, опциональна, но должна быть обеспечена во всех случаях, когда это разрешется нормативно-правовыми актами.

- Защита конфиденциальности сигнального трафика RRC и NAS опциональна.

- Постоянный ключ пользователя должен быть защищен и должен храниться в хорошо защищенных компонентах пользовательского оборудования.

- Постоянный идентификатор подписки абонента не должен передаваться в открытом виде через сеть радиодоступа за исключением информации, необходимой для корректной маршрутизации(например MCC и MNC).

- Открытый ключ сети домашнего оператора, идентификатор этого ключа, идентификатор схемы защиты и маршрутизационный идентификатор должны храниться в USIM.

Каждому алгоритму шифрования ставится в соответствие двоичное число:

- «0000»: NEA0 — Null ciphering algorithm

- «0001»: 128-NEA1 — 128-bit SNOW 3G based algorithm

- «0010» 128-NEA2 — 128-bit AES based algorithm

- «0011» 128-NEA3 — 128-bit ZUC based algorithm.

Шифрование данных с использованием 128-NEA1 и 128-NEA2

P.S. Схема позаимствована из TS 133.501

P.S. Схема позаимствована из TS 133.501

Выработка имитовставок алгоритмами 128-NIA1 и 128-NIA2 для обеспечения целостности

P.S. Схема позаимствована из TS 133.501

P.S. Схема позаимствована из TS 133.501

Основные требования безопасности к сетевым функциям 5G

Подробнее

- AMF должна поддерживать первичную аутентификацию с использованием SUCI.

- SEAF должна поддерживать первичную аутентификацию с использованием SUCI.

- UDM и ARPF должны хранить постоянный ключ пользователя и обеспечивать его защиту от кражи.

- AUSF должна предоставлять SUPI локальной обслуживающей сети только в случае успешной первичной аутентификации с использованием SUCI.

- NEF не должна пересылать скрытую информацию о ядре сети за пределы домена безопасности оператора.

Основные процедуры безопасности

Домены доверия

В сетях 5-ого поколения доверие к элементам сети снижается по мере удаления элементов от ядра сети. Эта концепция влияет на решения, реализованные в архитектуре безопасности 5G. Таким образом, можно говорить о модели доверия 5G-сетей, определяющей поведение механизмов безопасности сети.

Со стороны пользователя домен доверия образуют UICC и USIM.

На стороне сети домен доверия имеет более сложную структуру.

Сеть радиодоступа подразделяется на две составляющие — DU (от англ. Distributed Units — распределенные единицы сети) и CU (от англ. Central Units — центральные единицы сети). Вместе они формируют gNB — радиоинтерфейс базовой станции сети 5G. DU не имеют непосредственного доступа к пользовательским данным, так как могут быть развернуты в сегментах незащищенной инфраструктуры. CU же должны быть развернуты в защищенных сегментах сети, так как отвечают за терминацию трафика механизмов безопасности AS. В ядре сети располагается AMF, терминирующая трафик механизмов безопасности NAS. В текущей спецификации 3GPP 5G Phase 1 описано совмещение AMF с функцией безопасности SEAF, содержащей корневой ключ (также известный как «якорный ключ») посещаемой (обслуживающей) сети. AUSF отвечает за хранение ключа, полученного после успешной аутентификации. Он необходим для повторного использования в случаях с одновременным подключением пользователя к нескольким сетям радиодоступа. ARPF хранит учетные данные пользователей и является аналогом USIM у абонентов. UDR и UDM хранят пользовательскую информацию, которую используют для определения логики генерации учетных данных, идентификаторов пользователей, обеспечения непрерывности сессии и др.

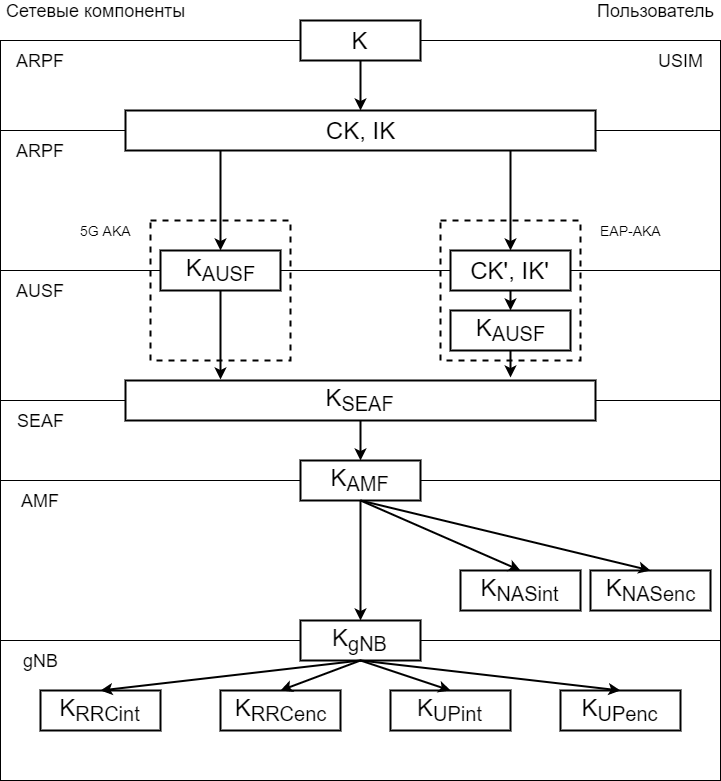

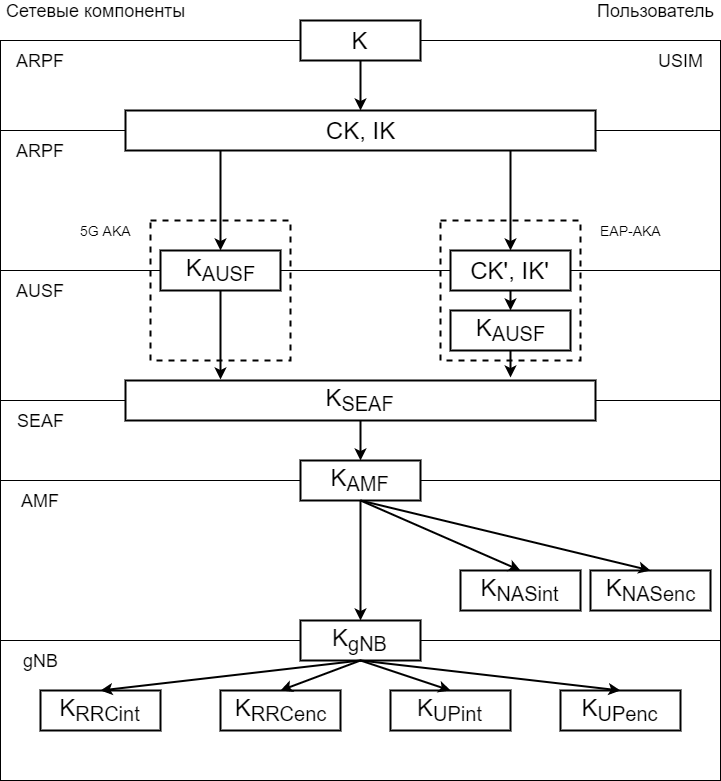

Сеть радиодоступа подразделяется на две составляющие — DU (от англ. Distributed Units — распределенные единицы сети) и CU (от англ. Central Units — центральные единицы сети). Вместе они формируют gNB — радиоинтерфейс базовой станции сети 5G. DU не имеют непосредственного доступа к пользовательским данным, так как могут быть развернуты в сегментах незащищенной инфраструктуры. CU же должны быть развернуты в защищенных сегментах сети, так как отвечают за терминацию трафика механизмов безопасности AS. В ядре сети располагается AMF, терминирующая трафик механизмов безопасности NAS. В текущей спецификации 3GPP 5G Phase 1 описано совмещение AMF с функцией безопасности SEAF, содержащей корневой ключ (также известный как «якорный ключ») посещаемой (обслуживающей) сети. AUSF отвечает за хранение ключа, полученного после успешной аутентификации. Он необходим для повторного использования в случаях с одновременным подключением пользователя к нескольким сетям радиодоступа. ARPF хранит учетные данные пользователей и является аналогом USIM у абонентов. UDR и UDM хранят пользовательскую информацию, которую используют для определения логики генерации учетных данных, идентификаторов пользователей, обеспечения непрерывности сессии и др.Иерархия ключей и схемы их распределения

В сетях 5-ого поколения, в отличие от сетей 4G-LTE, процедура аутентификации имеет две составляющие: первичную и вторичную аутентификацию. Первичная аутентификация обязательна для всех пользовательских устройств, подключающихся к сети. Вторичная аутентификация может производиться по запросу от внешних сетей, если абонент к таковым подключается.

После успешного завершения первичной аутентификации и выработки совместного ключа К между пользователем и сетью, из ключа К извлекается KSEAF — особый якорный (коренной) ключ обслуживающей сети. Впоследствии из этого ключа вырабатываются ключи, обеспечивающие конфиденциальность и целостность данных сигнального трафика RRC и NAS.

Схема с пояснениями

Обозначения:

CK (англ. Cipher Key)

IK (англ. Integrity Key) — ключ, использующийся в механизмах защиты целостности данных.

CK' (англ. Cipher Key) — другой криптографический ключ, созданный из CK для механизма EAP-AKA.

IK' (англ. Integrity Key) — другой ключ, использующийся в механизмах защиты целостности данных для EAP-AKA.

KAUSF — создается функцией ARPF и оборудованием пользователя из CK и IK во время 5G AKA и EAP-AKA.

KSEAF — якорный ключ, получаемый функцией AUSF из ключа KAMFAUSF.

KAMF — ключ, получаемый функцией SEAF из ключа KSEAF.

KNASint, KNASenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика NAS.

KRRCint, KRRCenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика RRC.

KUPint, KUPenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика AS.

NH — промежуточный ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности данных при хэндоверах.

KgNB — ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности механизмов мобильности.

Обозначения:

CK (англ. Cipher Key)

IK (англ. Integrity Key) — ключ, использующийся в механизмах защиты целостности данных.

CK' (англ. Cipher Key) — другой криптографический ключ, созданный из CK для механизма EAP-AKA.

IK' (англ. Integrity Key) — другой ключ, использующийся в механизмах защиты целостности данных для EAP-AKA.

KAUSF — создается функцией ARPF и оборудованием пользователя из CK и IK во время 5G AKA и EAP-AKA.

KSEAF — якорный ключ, получаемый функцией AUSF из ключа KAMFAUSF.

KAMF — ключ, получаемый функцией SEAF из ключа KSEAF.

KNASint, KNASenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика NAS.

KRRCint, KRRCenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика RRC.

KUPint, KUPenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика AS.

NH — промежуточный ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности данных при хэндоверах.

KgNB — ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности механизмов мобильности.

Схемы выработки SUCI из SUPI и наоборот

Выработка SUCI из SUPI и SUPI из SUCI:

Схемы получения SUPI и SUCI

Выработка SUCI из SUPI и SUPI из SUCI:

Аутентификация

Первичная аутентификация

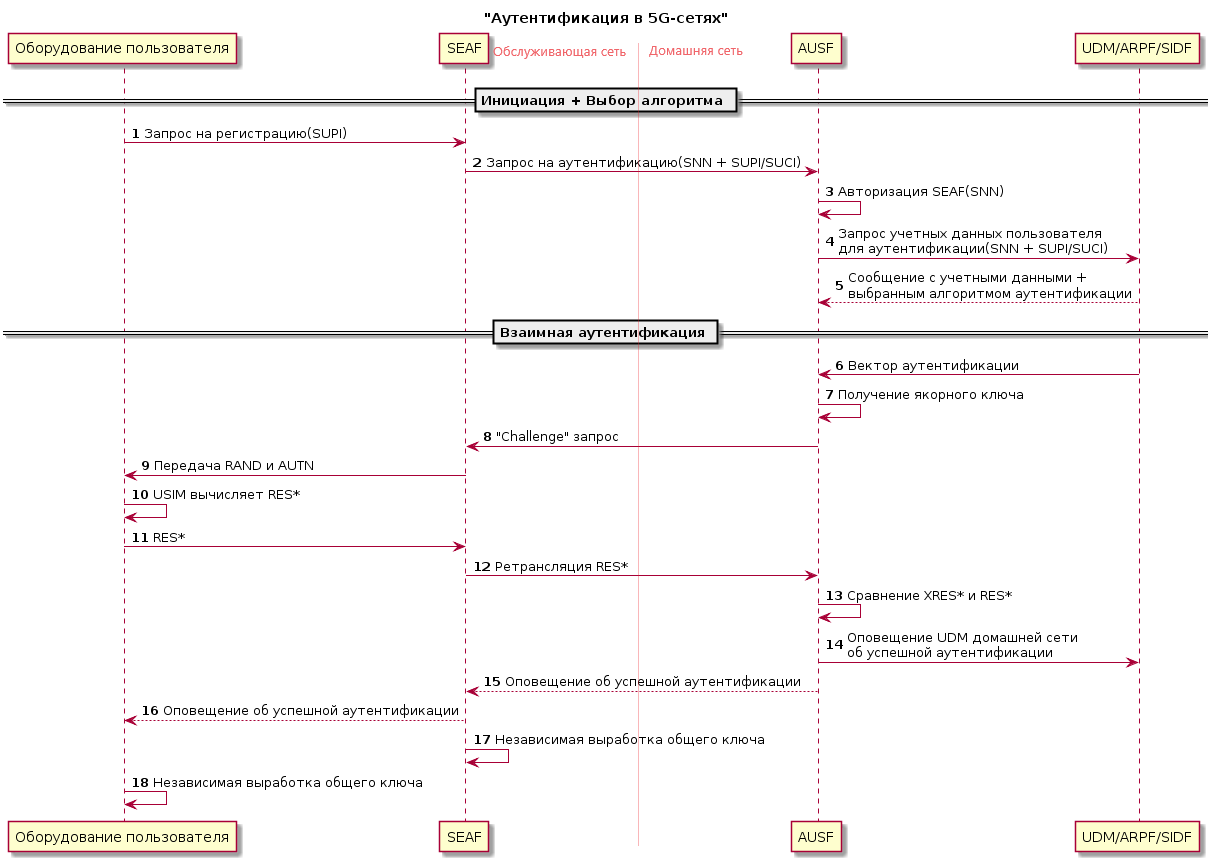

В сетях 5G EAP-AKA и 5G AKA являются стандартными механизмами первичной аутентификации. Разобьем механизм первичной аутентификации на две фазы: первая отвечает за инициацию аутентификации и выбора метода аутентификации, вторая — за взаимную аутентификацию между пользователем и сетью.

Инициация

Пользователь отправляет запрос на регистрацию в SEAF, которая содержит скрытый идентификатор подписки пользователя SUCI.

SEAF отправляет в AUSF сообщение-запрос на аутентификацию (Nausf_UEAuthentication_Authenticate Request), содержащее SNN (от англ. Serving Network Name — имя обслуживающей сети) и SUPI или SUCI.

AUSF проверяет, разрешено ли запрашивающему аутентификацию SEAF использовать данный SNN. Если обслуживающая сеть не авторизована использовать данный SNN, то AUSF отвечает сообщением об ошибке авторизации «Serving network not authorized» (Nausf_UEAuthentication_Authenticate Response).

Запрос учетных данных для аутентификации со стороны AUSF в UDM, ARPF или SIDF осуществляется по SUPI или SUCI и SNN.

Основываясь на SUPI или SUCI и пользовательской информации UDM/ARPF выбирает метод аутентификации, который будет использоваться далее и выдает учетные данные пользователя.

Взаимная аутентификация

При использовании любого метода аутентификации сетевые функции UDM/ARPF должны сгенерировать вектор аутентификации (англ. AV).

EAP-AKA: UDM/ARPF сначала генерирует вектор аутентификации с разделяющим битом AMF = 1, после чего генерирует CK' и IK' из CK, IK и SNN и составляет новый вектор аутентификации AV (RAND, AUTN, XRES*, CK', IK'), который отправляется в AUSF с указанием использовать его только для EAP-AKA.

5G AKA: UDM/ARPF получает ключ KAUSF из CK, IK и SNN, после чего генерирует 5G HE AVангл. 5G Home Environment Authentication Vector). Вектор аутентификации 5G HE AV (RAND, AUTN, XRES, KAUSF) отправляется в AUSF с указанием использовать его только для 5G AKA.

После этого AUSF получается якорный ключ KSEAF из ключа KAUSF и отправляет в SEAF «Challenge» запрос в сообщении «Nausf_UEAuthentication_Authenticate Response», содержащем также RAND, AUTN и RES*. Далее осуществляется передача RAND и AUTN на пользовательское оборудование с помощью защищенного сигнального сообщения NAS. USIM пользователя высчитывает RES* из полученных RAND и AUTN и отправляет его в SEAF. SEAF ретранслирует это значение в AUSF для проверки.

AUSF сравнивает хранящийся в нем XRES* и полученный от пользователя RES*. В случае совпадения, AUSF и UDM в домашней сети оператора уведомляются об успешной аутентификации, а пользователь и SEAF независимо друг от друга генерируют ключ KAMF из KSEAF и SUPI для дальнейшей коммуникации.

Вторичная аутентификация

Стандарт 5G поддерживает опциональную вторичную аутентификацию на основе EAP-AKA между пользовательским оборудованием и внешней сетью передачи данных. В этом случае SMF играет роль аутентификатора EAP и опирается на работу AAA-сервера внешней сети, который аутентифицирует и авторизует пользователя.

- Происходит обязательная первичная аутентификация пользователя в домашней сети и вырабатывает общий с AMF контекст безопасности NAS.

- Пользователь посылает в AMF запрос на установление сессии.

- AMF посылает запрос на установление сессии в SMF с указанием SUPI пользователя.

- SMF проверяет учетные данные пользователя в UDM с использованием предоставленного SUPI.

- SMF посылает ответ на запрос от AMF.

- SMF запускает процедуру аутентификации EAP с целью получить разрешение на установление сессии от AAA-сервера внешней сети. Для этого SMF и пользователь обмениваются сообщениями с целью инициировать процедуру.

- Пользователь и AAA-сервер внешней сети далее обмениваются сообщениями, чтобы провести аутентификацию и авторизацию пользователя. При этом пользователь отсылает сообщения в SMF, который в свою очередь обменивается сообщениями с внешней сетью через UPF.

Заключение

Несмотря на то, что архитектура безопасности 5G базируется на переиспользовании существующих технологий, перед ней ставятся совершенно новые задачи. Огромное количество IoT-устройств, расширенные границы сети и элементы децентрализованной архитектуры — вот лишь некоторые из ключевых принципов стандарта 5G, дающие волю фантазии киберпреступников.

Основной стандарт по архитектуре безопасности 5G — TS 23.501 версии 15.6.0 — содержит ключевые моменты работы механизмов и процедур безопасности. В частности, описывает роль каждой из VNF в обеспечении защиты пользовательских данных и узлов сети, в выработке криптоключей и в осуществлении процедуры аутентификации. Но даже этот стандарт не дает ответов на острые вопросы безопасности, которые встают перед операторами связи тем чаще, чем интенсивнее развиваются и вводятся в эксплуатацию сети нового поколения.

В связи с этим, хочется верить, что трудности эксплуатации и защиты сетей 5-ого поколения никак не скажутся на обычных пользователях, которым

Полезные ссылки

3GPP Specification series

5G security architecture

5G system architecture

5G Wiki

5G architecture notes

5G security overview