Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Вчера появилась информация о попытках эксплуатации BlueKeep (CVE-2019-0708), критичной RCE-уязвимости в ОС Windows, с целью установки криптомайнера Monero. Исследователь Kevin Beamount, сообщил в Твиттере, что несколько хостов из его сети RDP-ханипотов ушли в состоянии BSOD, при этом их совокупный Uptime до этого момента был равен почти 6 месяцам.

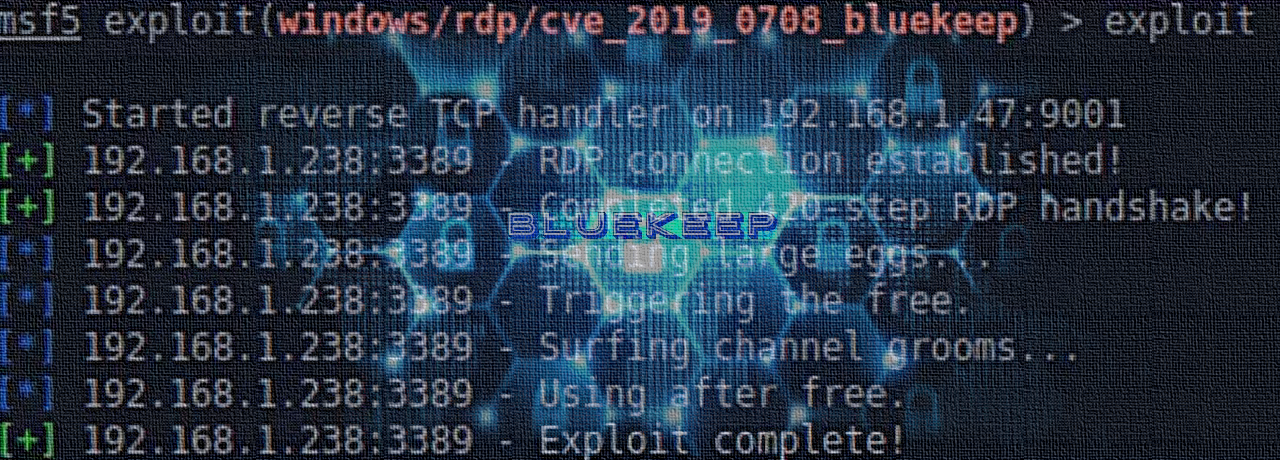

Проведенный анализ аварийного дампа оперативной памяти позволил обнаружить следы

шелл-кода, предназначенного для скачивания и запуска криптомайнера с удаленного сервера посредством выполнения powershell-скрипта. При этом этот шелл-код идентичен шелл-коду модуля BlueKeep в составе проекта Metasploit.

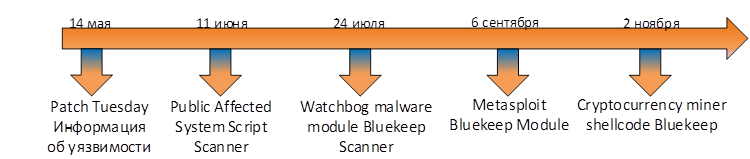

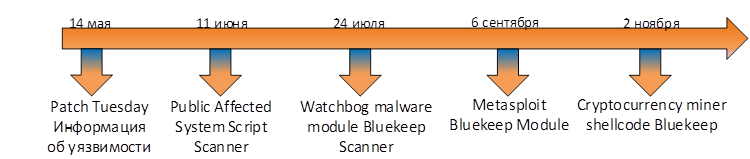

Ниже дана общая хронология событий, связанных с этой уязвимостью.

Стоит отметить, что обнаруженная на прошлой неделе активность – это вторая общеизвестная попытка злоумышленников включить в свои проекты код из паблика, касающийся BlueKeep. Напомним, что в конце июля стало известно, что в составе Lunix malware Watchbog имеется модуль для сканирования систем, уязвимых перед BlueKeep.

Заимствование кода из паблика, а также уход серверов из сети RDP Honeypot в состояние BSOD говорит о том, что в настоящее время у злоумышленников, пытавшихся заразить сервера криптомайнером Monero, нет стабильного эксплойта и они только пытаются оттачивать свои навыки. Тем не менее, хронология событий позволяет предположить, что в скором времени мы увидим участки кода, эксплуатирующие BlueKeep, в составе самых различных вредоносных семейств.

Следует помнить, что BlueKeep — не единственная уязвимость, нацеленная на реализацию протокола RDP. Ранее мы писали об уязвимостях DejaBlue (CVE-2019-1181/1182), которые имеют гораздо больший потенциальный охват, поскольку им подвержены самые актуальные версии ОС Windows.

Мы настоятельно рекомендуем провести инвентаризацию опубликованных для общего доступа сервисов вашей компании и выполнить рекомендации, которые мы давали ранее.

Проведенный анализ аварийного дампа оперативной памяти позволил обнаружить следы

шелл-кода, предназначенного для скачивания и запуска криптомайнера с удаленного сервера посредством выполнения powershell-скрипта. При этом этот шелл-код идентичен шелл-коду модуля BlueKeep в составе проекта Metasploit.

Ниже дана общая хронология событий, связанных с этой уязвимостью.

Стоит отметить, что обнаруженная на прошлой неделе активность – это вторая общеизвестная попытка злоумышленников включить в свои проекты код из паблика, касающийся BlueKeep. Напомним, что в конце июля стало известно, что в составе Lunix malware Watchbog имеется модуль для сканирования систем, уязвимых перед BlueKeep.

Заимствование кода из паблика, а также уход серверов из сети RDP Honeypot в состояние BSOD говорит о том, что в настоящее время у злоумышленников, пытавшихся заразить сервера криптомайнером Monero, нет стабильного эксплойта и они только пытаются оттачивать свои навыки. Тем не менее, хронология событий позволяет предположить, что в скором времени мы увидим участки кода, эксплуатирующие BlueKeep, в составе самых различных вредоносных семейств.

Следует помнить, что BlueKeep — не единственная уязвимость, нацеленная на реализацию протокола RDP. Ранее мы писали об уязвимостях DejaBlue (CVE-2019-1181/1182), которые имеют гораздо больший потенциальный охват, поскольку им подвержены самые актуальные версии ОС Windows.

Мы настоятельно рекомендуем провести инвентаризацию опубликованных для общего доступа сервисов вашей компании и выполнить рекомендации, которые мы давали ранее.