Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Привет, Хабр! Сегодня отличный день для того, чтобы поговорить о защите от DDoS и обеспечении безопасности веб-приложений в облачных средах. В этом посте мы подробнее разберем, чем подключение внешних провайдеров для облака отличается от подключения on-prem оборудования и почему даже те, у кого есть уже установленные устройства (физические и виртуальные) начинают использовать гибридную схему защиты. Я постараюсь рассказать, что именно облако может предложить вкусного и полезного, если вам нужна такая защита.

В прошлый раз, когда мы говорили об основных угрозах, которые мы наблюдаем в ЦОДах Oxygen на сегодняшний день, речь зашла о внешних сервисах защиты. И, как справедливо заметили коллеги в комментариях, подключение этих сервисов порой становится настоящей задачей.

Дополнительно масло в огонь подливают финансисты. Согласитесь, непросто получить 1 миллион рублей сразу. Если вы сотрудник ИБ-отдела, то на подобный проект нужно предоставить обоснование, защитить его. Такой процесс способен отнять много времени, за которое может произойти реальная атака. А когда инфраструктура уже “лежит”, именно на безопасника сыплются все шишки: “где ты был раньше?”, “почему не предусмотрел?” и так далее.

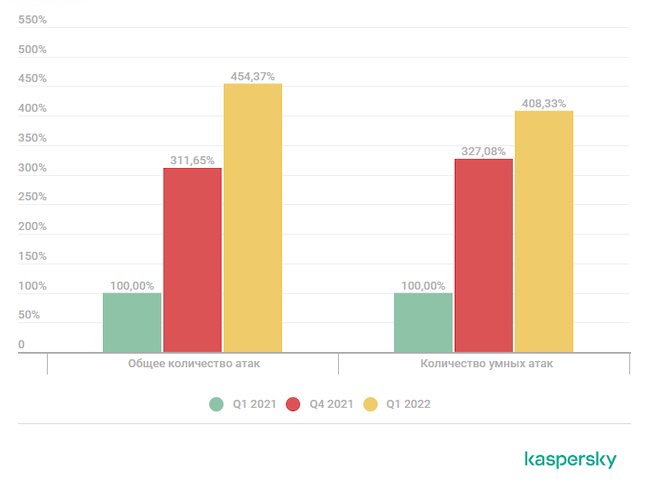

А поводов для беспокойства сегодня не так уж и мало. По оценкам аналитиков, количество DDoS-атак значительно подросло. Об этом хорошо написано в недавно опубликованной на anti-malware.ru статье. Редакция изучила отчеты, разных компаний, которые показали, что по данным Qrator Labs российским организациям теперь проблемы создают не только организованные группировки, но и так называемые “хактивисты”. А исследователи “Лаборатории Касперского” сообщили о значительном росте количества атак по сравнению с прошлым годом. В общем, все как обычно, и покой нам только снится. :)

Опираясь на эту статистику и стоимость простоя ваших ИТ-систем, можно оценить угрозы и пойти защищать бюджет проекта к финансистам. И тут на поверхность всплывает важный плюс облачных сервисов безопасности. Они позволяют оформить защиту с разбивкой стоимости на год (иногда еще и со скидкой), а также без необходимости что-то приобретать и кого-то дополнительного нанимать в штат.

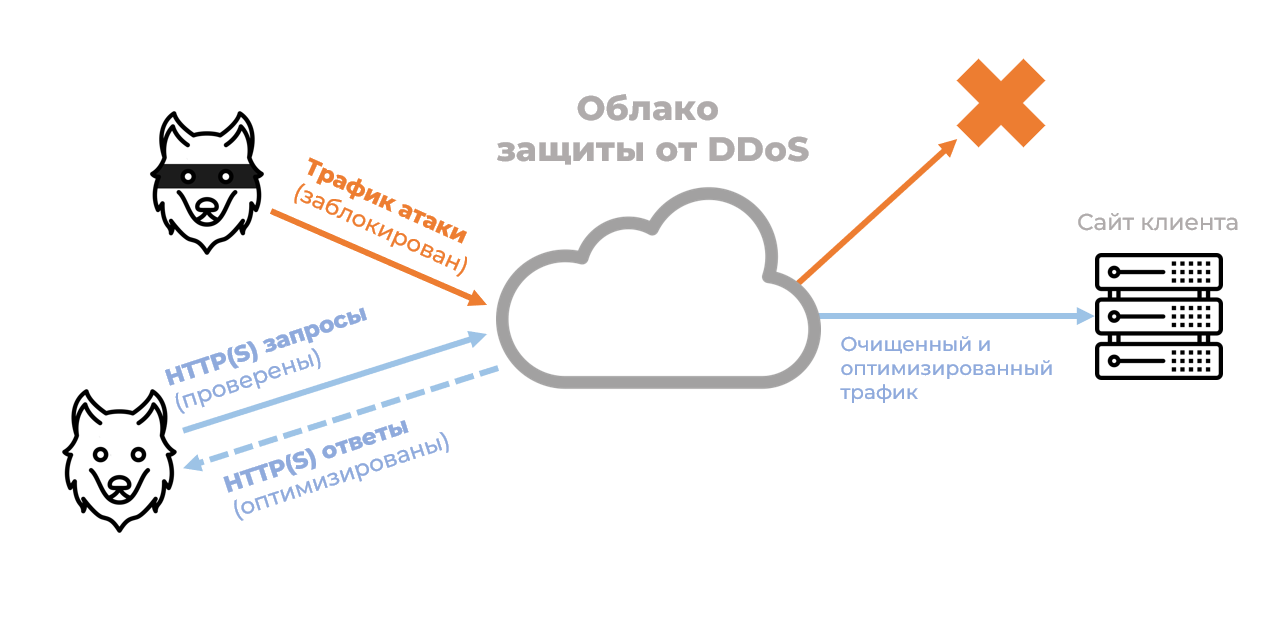

Конечно, когда речь идет о защите веб-приложений, задача решается очень просто. Достаточно переписать соответствующие значения DNS и перенаправить трафик с ваших ресурсов на фильтрующие серверы провайдера. Важно понимать, что внешние IP-адреса ресурсов поменяются на защищенные, но при этом в заголовках сохраняться реальные IP-адреса посетителей.

Например, вот так выглядит перенаправление в консоли управления Oxygen, Тут все элементарно — вы вносите значения DNS провайдера средств защиты и просто продолжаете работать. Для этого нужно будет зайти в консоль и самостоятельно, ручками поменять DNS на предоставленные провайдером системы фильтрации значения.

Защита инфраструктуры

Намного сложнее реализовать процесс защиты, если обезопасить требуется инфраструктуру. Интересно, что сегодня защита требуется, в том числе, для не критически важных сервисов. Ведь если целая сеть ботнета начнет грузить запросами инфраструктуру, это может привести к снижению производительности и скорости обработки запросов для важных и даже для критичных приложений. Поэтому чаще всего защищать приходится всю инфраструктуру. А это значит, что мы имеем дело с большим количество серверов или сервисов с “торчащими” наружу открытыми IP-адресами или портами, которые необходимы для работы, а значит их нельзя просто закрыть.

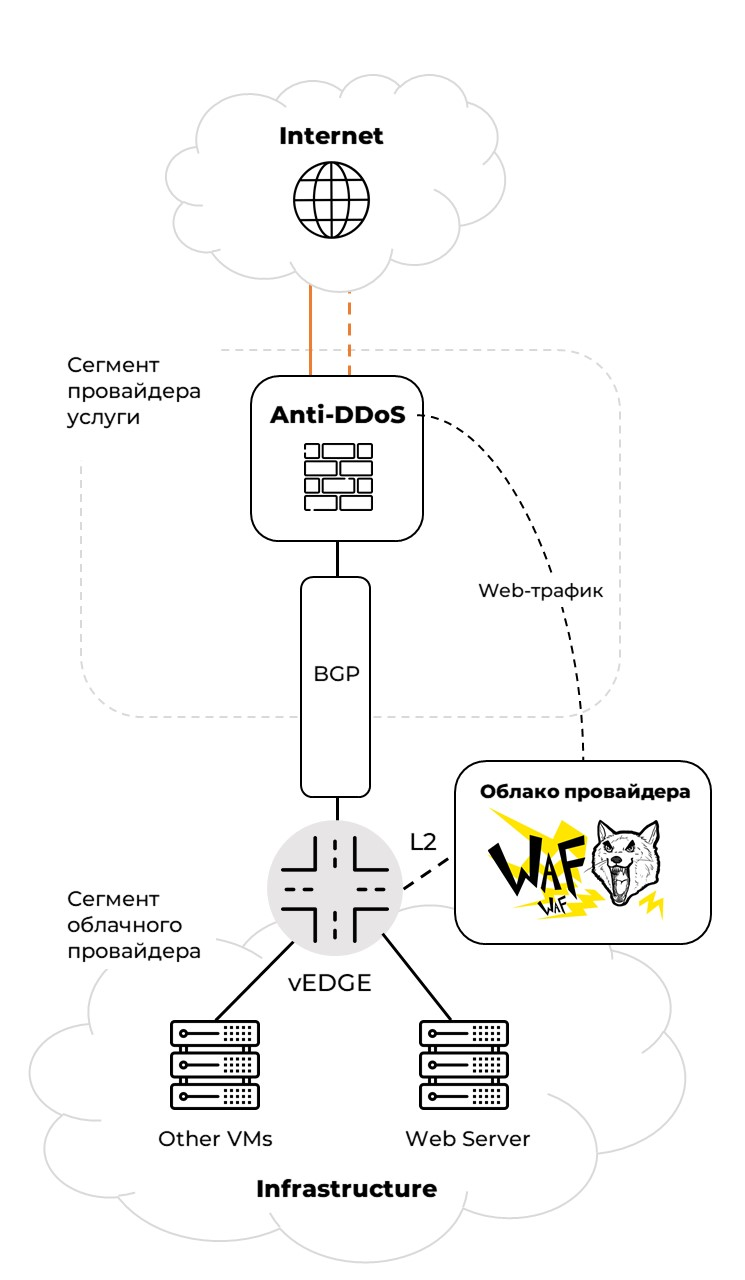

Для сложной инфраструктуры необходимы BGP-стыки или GRE-туннели между инфраструктурой и фильтрующими узлами защиты от DDoS. Таким образом, на серверы с продуктивными средами попадает уже “очищенный” трафик и не создает нагрузки.

Исходя из этого архитектура облачной фильтрации трафика от DDoS-атак несет в себе целый ряд плюсов:

Лучше работает в случае масштабных атак за счет распределённой сеть фильтрации. Очистка трафика от атаки облачным сервисом происходит на серверах, максимально близко расположенных к источникам атаки. Например, мы используем 14 партнерских центров очистки трафика.

Справляется с амплификацией (усилением) DDoS-атак. Когда на вас идет поток свыше 500 Gb\s (это стало известно после 2018 г.), с ним не справится ни одно решение on-premise. Да, если у вас уже есть on-prem защита, то в данном случае оно должно работать в рамках гибридной схемы.

Балансировка трафика. Чем больше точек фильтрации, тем ровнее идет трафик. Происходит резервирование и исключается единая точка отказа системы, характерная для on-prem реализации.

Пропускная способность. Облачный сервис может пропустить свыше 3 Тб/с, если это потребуется.

Расширенная защита DNS. Возможность дополнительной защиты DNS-серверов заказчика от специфических атак, таких как DNS-флуд, атака посредством отраженных DNS-запросов и т. д.

Обеспечение безопасности до 7 уровня OSI. Она возможна только на базе облачного сервиса или в гибридной схеме. On-premise справляется только до L3-4.

Ваф-ваф — защищаем веб-приложения

Если же требуется сертифицированное ФСТЭК решение или требуется WAF непосредственно рядом - можно поставить виртуальную машину или установить рядом физический сервер.

И тут как раз проявляется серьезное различие между облаком и самостоятельным подключением. Вам не нужно ни устанавливать программно-аппаратный комплекс, ни покупать Virtual Appliance со срочной или бессрочной лицензией. А это, скажу я вам, может быть значительно дороже. По нашим расчётам, TCO на on-prem решение и MSSP-услугу могут быть сопоставимы лишь через примерно через 3 года, и это без учёта затрат на квалифицированный персонал, который необходим, чтобы грамотно администрировать решение on-prem.

В случае с облаком можно оплачивать сервис помесячно, а при установке наши специалисты (и, я уверен, любые другие квалифицированные сотрудники облачных ЦОД) помогают в настройке и инсталляции. В частности, можно быть спокойным насчет:

Организации круглосуточной технической поддержки сервиса (по e-mail, через систему заявок или, например, в telegram);

Проработки наиболее правильной и оптимальной схемы подключения, выбором подходящего тарифа и параметров оказываемого сервиса, которые в конечном счёте влияют на стоимость услуги

Контроль эффективности внедряемого решения и его донастройки, если возникнет такая необходимость.

Если более предметно рассмотреть схемы включения обоих сервисов, они будут выглядеть следующим образом:

Реагируй быстрее

Буквально в конце мая мы поднимали сервис для одного из клиентов, который находился под атакой. У компании просто не было ресурсов, чтобы степенно подключать дополнительные эшелоны защиты, а бизнес простаивал, шли потери денег.

Самые крупные атаки, которые мы наблюдали, насчитывали почти 700 kRPS. Их продолжительность достигала до нескольких суток с полной деградацией и недоступностью сервисов. При этом включение под защиту зачастую занимало не более 30 минут. После этого активные атакующие и bot-сети теряли интерес и переключались на другие цели, оставляя “жертву” в покое.

Плюс облачного подхода к защите от DDoS и атак на веб-приложения в том, что все это делается быстрее, с поддержкой со стороны провайдера. Дополнительные ресурсы под средства защиты предоставляются проще — не нужно новое оборудование или даже виртуальные апплаенсы, все это можно заказать из облака. Так что вам не придется разбирать свою майнинговую ферму, чтобы срочно запустить WAF

Еще один плюс — это бюджетирование. В облаке есть предложения, которые можно получить по подписке. Более того, если вы уже клиент облачного провайдера, их можно получить срочно и, порой, с отсрочкой платежа. Это очень важно в тех случаях, когда вы уже под атакой и что-то нужно делать. На моей практике было несколько таких случаев.

Заключение

Подводя небольшой итог, мне хочется отметить, что в сущности уровень защиты от DDoS и атак на веб-приложения будет приблизительно одинаковым. Однако усилий на самостоятельную настройку и подключение требуется больше. Если они у вас есть, то, быть может, и нет нужды в облачных сервисах.

А если нет — то облако может стать хорошим ресурсом для подключения дополнительного ИБ.

В следующем посте я подробнее расскажу о нюансах облачной защиты от фишинга, а сейчас прошу тех, у кого есть опыт подключения защиты от DDoS и установки WAF, поделиться своими впечатлениями от этого процесса!