Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную

уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в

процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на

защиту сети наравне с технологиями.

В этой статье мы делимся историями из практики:

● как бабушка предотвратила MITM-атаку;

● как точка доступа, любезно висящая на одном кабеле, могла стать вектором для атаки;

● как топ-менеджеры своими руками сделали сеть небезопасной;

● как мы спасали Wi-Fi-сеть на стадионе во время крупного спортивного чемпионата и ловили нарушителя радиоэфира.

Разумеется, мы расскажем, что делать, чтобы аналогичное не случилось в вашем офисе. В финале поделимся нашими best practices, как организовать безопасный беспроводной интернет.

Возможно, этот текст пригодится тем, кто занимается безопасностью корпоративного Wi-Fi или только задумывается, как сделать его более защищённым. И конечно, будем рады вашим историям в комментариях.

Как бабушка предотвратила MITM-атаку

По сообщениям Verizon, 85% кибератак совершается с вовлечением пользователей. Мы неоднократно убеждались в справедливости этой статистики.

В одной региональной компании инженеры CTI заменили старую Wi-Fi-сеть с «домашними роутерами» на новую — с контроллером и точками доступа. Аутентификацию перевели с PSK на EAP-TLS. То есть начали использовать SSL-сертификаты, и пароли для подключения к сети стали не нужны.

Мы помогали освоиться с новыми стандартами связи сотрудникам клиента, в том числе и чудесной бабушке — главному бухгалтеру. Ей объяснили, что для подключения к Wi-Fi пароль больше вводить не надо.

Во время подписания актов нашему инженеру позвонила главный бухгалтер: у неё отключился Wi-Fi. Повторное подключение требовало логин и пароль. Бабушка помнила, что ничего вводить не надо, поэтому и подняла тревогу.

Инженер поехал в офис проверять обстановку. И застал рядом с кабинетом подозрительного незнакомца, который очень смутился.

Оказалось, незнакомец… из отдела ИБ клиента. Безопасник проводил pentest, но был прерван бдительной бабушкой, обнаружившей MITM-атаку.

Вывод: создавайте понятные политики безопасности, которые можно объяснить любым сотрудникам.

Как мы спасали Wi-Fi на стадионе

На крупном футбольном соревновании мы поддерживали сеть, организованную на медиатрибуне для журналистов. Во время матча, за которым наблюдал весь мир, журналисты начали жаловаться на качество Wi-Fi. Сразу несколько точек доступа показали высокий уровень утилизации и интерференции на определённом канале.

В терминологии Wi-Fi интерференция — это сторонний сигнал, который нарушает работу сети. Зачастую интерференцию создают другие Wi-Fi-сети, но могут быть иные источники: радиомосты, беспроводная аудиоаппаратура.

Искать источники интерференции — настоящее расследование. Мы используем целый арсенал устройств.

Они используются для радиообследований, поиска источников помех и фиксации их на планах помещений.

Однако арсенал помог не сразу: работает он по принципу «тепло-холодно», а ходить по рядам и мешать журналистам работать было категорически запрещено… Но время поджимало: на кону стояла эффективность работы журналистов. Полностью их работа не прервалась бы: у каждого на столе были основной и резервный проводные каналы связи. А вот возможность пользоваться персональными мобильными устройствами была под угрозой.

Тогда мы взяли направленную антенну в сочетании с Fluke AirCheck:

AirCheck показал, что в диапазоне 5 ГГц появилась сторонняя точка доступа WiFi. Она занимала частоты, выделенные для Wi-Fi медиатрибуны, а физический источник находился на самом верху, под крышей — где-то здесь:

Источником оказался радиомост Ubiquiti. Он обеспечивал канал связи для корреспондента. Журналист, находясь внизу, получал поток данных с площадки для видеооператоров.

Когда журналисты поставили радиомост, утилизация сразу нескольких каналов (из-за использования канала шириной 40 МГц) выросла почти до 100%. Устройства пользователей не могли получить доступ к радиосреде, и качество услуги снизилось почти до нуля.

По логике вещей инженеры CTI должны были выключить проблемные радиоканалы и перевести пострадавшие точки доступа на другие частоты. Это решило бы проблему. Но это не получилось сделать по нескольким причинам.

Количество и номера каналов были жёстко ограничены административно, номера присвоены разным службам стадиона, занимать чужие каналы было нельзя. Переключить пострадавшие точки на другие свои каналы тоже было нельзя — это бы создало соканальную интерференцию: наши точки доступа стали бы мешать друг другу. Тогда проблемы возникли бы не только у тех, кому мешал радиомост, но и вообще у всех, кто находился на медиатрибуне.

На медиатрибуне каналы точкам доступа назначались вручную, во избежание их автоматической смены во время матчей. Мы не имели прямого доступа к настройке контроллеров: в наши обязанности входила поддержка и пусконаладка оборудования на месте. А мониторингом и настройкой контроллеров занималось другое подразделение, работавшее удалённо, и договориться, каким точкам доступа какие каналы необходимо назначить и зачем, мы успели бы как раз к концу матча.

На сложившуюся ситуацию мы обратили внимание коллег из государственных органов, которые всё время находились на мероприятии и распределяли и контролировали радиочастоты на стадионе. Благодаря непререкаемому авторитету коллег удалось вежливо убедить журналистов сменить частоты радиомоста, что и было сделано в перерыве (дабы не прерывать работу во время матча).

Вывод: на больших и сложных объектах требуется не только построить беспроводную сеть на всех пользователей в соответствии со стандартами высокой плотности, но и административно распределять и контролировать ресурсы этой сети. А ещё постоянно мониторить качество обслуживания, чтобы оперативно изменять конфигурацию.

Точку доступа можно потрогать? Это вектор для атаки!

Любая мелочь может привести к проникновению в сеть, даже неудачный монтаж точки доступа.

На объекте клиента аудитор CTI обнаружил, что точка доступа висит низко в безлюдном коридоре без камер. Инженеру не составило труда подключить кабель этой точки напрямую в ноутбук и выяснить, что 802.1X и Port Security не были настроены. При этом точки доступа находились в management-сегменте сети. Поэтому аудитор получил доступ в сеть заказчика без препятствий.

Злоумышленнику не составило бы труда просканировать сеть и найти в ней уязвимые устройства. Либо он мог бы провести эффективную DoS-атаку (DoS — Denial-of-Service), находясь внутри сети.

Наши сотрудники разместили точку доступа в недоступном месте, а management-сегмент точек доступа отделили от остальной сети. На будущее посоветовали клиенту ставить точку так, чтобы до неё нельзя было дотянуться без стремянки.

Вывод: контролируйте подключение точек к сетевой инфраструктуре — обязательно выделяйте самостоятельный сегмент с ограничениями доступа. Ещё рекомендуем использовать Port Security, 802.1X, чтобы полностью контролировать сеть. Ограничивайте физическую доступность точек, а если их некуда прятать, хотя бы маскируйте.

Интерференция, топ-менеджеры и торренты

Во время радиообследования мы часто находим нелегитимные точки доступа. Такая точка станет лёгкой добычей для злоумышленников. Кроме того, она ухудшит качество сервиса, занимая радиоэфир.

Как-то раз сотрудник CTI проводил радиообследование и обнаружил довольно мощный сигнал — на весь этаж. Источником оказалась точка доступа, установленная топ-менеджерами заказчика. Отдел ИБ не знал об этой ситуации, а системные администраторы заказчика не хотели спорить с начальством. Компания последовала нашим рекомендациям: точку убрали, сетевой порт защитили.

В другой раз наша система мониторинга обнаружила высокую утилизацию радиоэфира в ночное время. Причиной необычного поведения была другая точка доступа. Её поставили системные администраторы клиента и использовали для загрузки торрентов по ночам.

Выезжая на место, инженер CTI берёт с собой ноутбук c профессиональным софтом для радиообследований Ekahau Survey (хотя у нас есть и Airmagnet, и Tamograph, если потребуется). В связке c софтом инженер использует аппаратный анализатор Ekahau Sidekick со встроенным в него набором Wi-Fi-адаптеров.

Бывает так, что найти источник интерференции обычным радиоанализатором довольно трудно. Например, если сигнал, создающий интерференцию, слабый. В этом случае мы используем тестер Fluke AirCheck с направленной антенной и анализаторы спектра Spectrum XT и WiSpyDBX. Хотя Sidekick самый точный и быстрый из перечисленных, к нему нельзя подключить направленную антенну. Поэтому при поиске несанкционированных точек доступа и источников помех остальные инструменты тоже пригодятся — в особых случаях.

Во время радиообследования аудитор ходит по офису и на плане помещения указывает своё положение, из которого ПО создаёт трек:

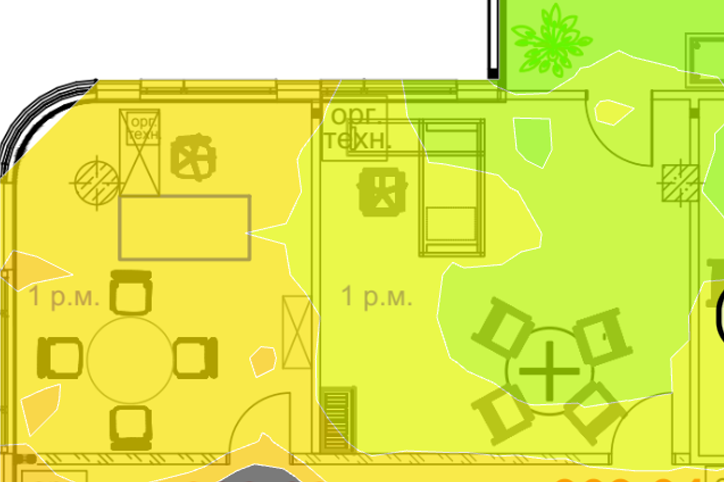

Адаптеры измеряют уровень сигнала всех точек доступа и фиксируют его на треке. По уровню сигнала софт автоматически отмечает на плане точки доступа. Но это приблизительно, поэтому иногда инженер должен вручную определить более точное расположение каждой точки: где она и на какой высоте. По уровню сигналов софт создаёт тепловую карту покрытия от точки доступа. Вот пример тепловой карты от точки за пределами комнаты:

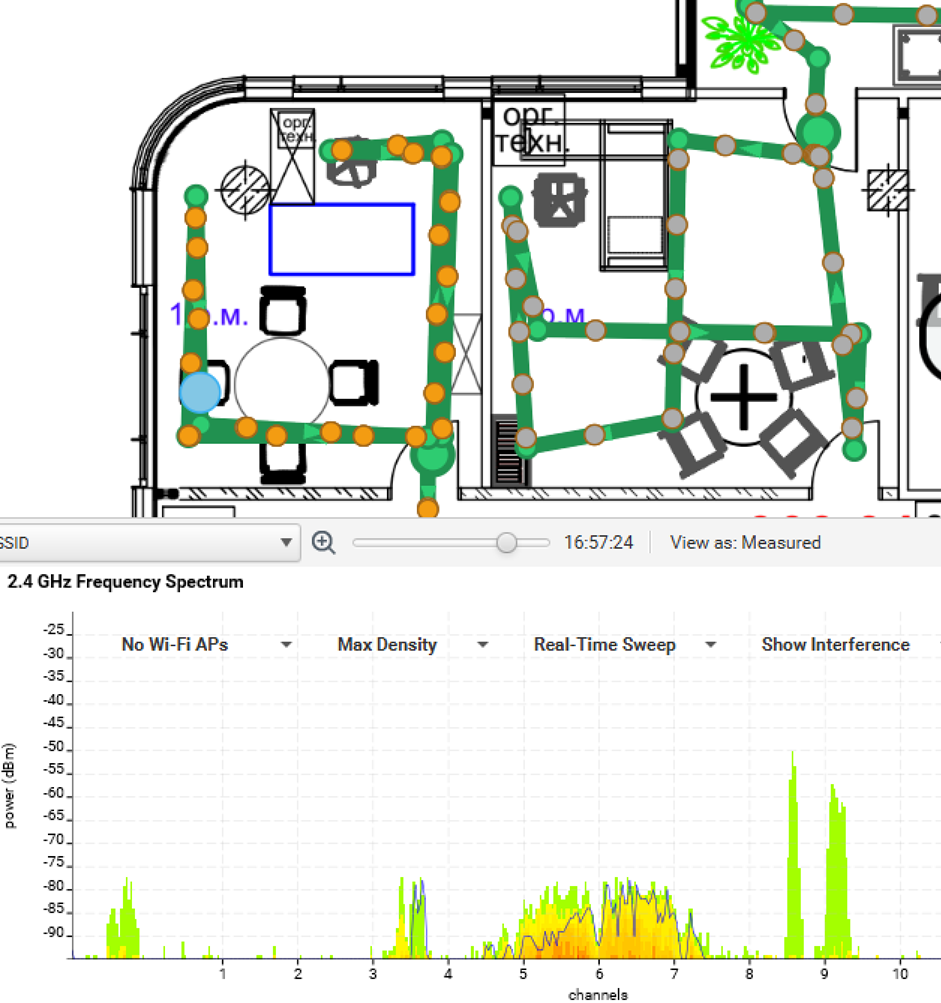

Кроме того, в Sidekick встроен спектроанализатор, который записывает спектр радиоэфира. После радиообследования инженер может проанализировать состояние спектра в каждой точке маршрута. Это позволяет определить загруженность радиоэфира по каналам, увидеть сигнал сторонних точек доступа и наличие интерференции. Ниже пример измерения спектра на частотах 2,4 ГГц в конкретной точке (отмечена синим):

Радиоаудитор всегда указывает в отчёте сторонние точки доступа. Даже если они на закрытой территории, их необходимо устранить. Нелегитимные точки создают дополнительные векторы для атаки и занимают спектральный ресурс. Злоумышленник может получить доступ к беспроводной сети, используя мощную направленную антенну. Или сотрудник придёт на работу с заражённым устройством, через которое преступник сможет провести атаку. Поэтому защищайте техническими мерами все сетевые порты, доступные пользователям.

Лидеры рынка Wi-Fi-оборудования умеют активно подавлять посторонние точки доступа — это ещё один способ защиты. Если клиент подключился к нелегитимной точке, корпоративная точка доступа может отключить клиента методом Wi-Fi deauthentication attack: отправить пакеты деаутентификации от имени нелегитимной точки, и клиент отсоединится от сторонней сети.

Брутфорс не поможет

Согласно отчёту 2021 Data Breach Investigations Report, 61% взломов был связан с учётными данными. Поэтому защита не должна полагаться только на надёжность пароля, особенно в гостевом сегменте беспроводной сети.

Так, например, у клиента CTI паролем от гостевой сети было название компании. Во время pentest’а аудитор получил доступ к гостевой сети офлайн перебором возможных комбинаций пароля по словарю. Однако это не помогло, так как наши инженеры спроектировали сеть защищённой, а гостевой Wi-Fi был в отдельном сегменте. Кроме того, по проводной сети трафик гостевых клиентов шёл через отдельный CAPWAP-туннель к отдельному контроллеру, за пределами корпоративного сегмента сети. По сути, сеть имела веб-аутентификацию, а пароль использовался только для шифрования трафика в радиоэфире, и это лучше, чем использовать открытую сеть.

Выносите гостевую часть сети в отдельный сегмент DMZ, а трафик пользователей защищайте от перехвата — шифруйте.

Безопаснее всего входить в гостевую сеть по временным логину и паролю с помощью WPA3-Enterprise. Когда это невозможно или слишком сложно, используйте парольную защиту стандарта WPA3-PSK. WPA3 лишён уязвимостей WPA2 (пример: Key Reinstallation Attacks, другой пример: New attack on WPA/WPA2 using PMKID). Желательно ежедневно генерировать новый пароль для гостевой сети. Сам пароль можно представить в виде QR-кода, который автоматически отправляется на ресепшен.

Если парольная защита всё же не подходит, можно воспользоваться Opportunistic Wireless Encryption (OWE). Для пользователя это выглядит как обычная открытая точка доступа, подключение не усложняется. Однако в процессе ассоциации происходит обмен ключами шифрования по методу Diffie-Hellman, который использует Group 19 NIST P-256 Elliptic Curve Cryptography — как SAE в WPA3-Personal. После обмена ключами происходит четырёхстороннее рукопожатие EAPOL. В результате обе стороны (клиент и точка доступа) шифруют передаваемый трафик 128-битным CCMP или GCMP (источник). При этом ключи шифрования знают только точка доступа и конкретный клиент, поэтому посторонние устройства трафик не декодируют. К сожалению, ещё не все девайсы поддерживают OWE.

Логи помогут поймать воришку

Однажды на объекте клиента украли макбук сотрудника. Воришку не поймали, потому что не удалось определить, кто и когда в последний раз имел доступ к устройству. Клиент не настроил логирование клиентских подключений. А по логам был шанс узнать, где и под какой учёткой в последний раз использовался ноутбук, и мы могли бы отследить по камерам видеонаблюдения людей, причастных к краже. Это точно необходимо, если к злоумышленникам попадёт ноутбук главбуха.

Чтобы быстрее реагировать на инциденты, логируйте как минимум события ассоциации и аутентификации: так вы определите, где (на какой точке доступа) и когда возникла проблема.

Если необходимо определить положение устройства точнее, поможет трилатерация. Эта технология устанавливает местоположение устройства с высокой точностью.

Мы как-то внедряли более точную технологию — гиперлокацию на точках доступа Cisco 4800. Она определяет местоположение с невероятной точностью, поскольку использует не только силу сигнала, но и азимут (направление). В первую очередь заказчик хотел постоянно мониторить радиоэфир для расширенного определения вторжений в беспроводную сеть. Эта функция называется WIPS — Wireless Intrusion Prevention System. Она позволяет обнаруживать атаки на беспроводную сеть и реагировать на них: блокировать беспроводных клиентов и принудительно деаутентифицировать их. Эта функция имелась только в точках 4800, дополнительно в них была возможность гиперлокации. Мы решили использовать её, а не стандартную трилатерацию. Изменили дизайн расстановки точек доступа и немного увеличили их количество. В результате получили полезный и довольно точный инструмент для отслеживания перемещения клиентских устройств.

Выводы

Подытожим. Итак, как построить безопасную и надёжную беспроводную сеть в офисе:

Проектируйте сеть по требованиям заказчика. Добейтесь чётких требований и

задокументируйте их.Делите сетевую инфраструктуру на сегменты. Межсетевые экраны помешают злоумышленникам проникнуть в сеть.

Проводите радиообследование перед монтажом. Моделирования покрытия в ПО недостаточно. Аудитор может выявить интерференцию и другие особенности среды.

Устанавливайте оборудование по рекомендациям из отчёта о радиообследовании. Так вы снизите влияние интерференции и улучшите покрытие.

Учите пользователей правильно фиксировать свои проблемы. Просите их указывать время и место проблемы, прикладывать скриншот состояния подключения, описывать, какие действия привели к проблеме.

Выбирайте пользовательские устройства, которые поддерживают современные протоколы 802.11ax/k/v/r и стандарты WPA3 и OWA. Так беспроводная сеть станет безопаснее, да и юзерам будет удобнее.