Цель honeypot в работе ЦМР — навлечь на себя атаку или несанкционированное исследование. Такое средство позволяет изучить стратегию злоумышленника и определить, каким образом могут быть нанесены удары по реально существующим объектам безопасности.

«Лаборатория Касперского» в 2018 году запустила систему из 50 ханипотов для анализа атак злоумышленников. За час сеть из ловушек регистрировала около 80 тыс. зараженный сессий. Помимо обычных ханипотов, прослушивающих конкретные порты, они также создали многопортовый ханипот, который получил название uberpot. Идея проста: ханипот прослушивает все порты TCP и UDP, принимает подключения и протоколирует полученные данные и метаинформацию.

Достоинства высокоинтерактивных систем:

идея высокоинтерактивных систем лежит в том, что совершать действия в них будут только злоумышленники, благодаря этому частота ложных срабатываний сведена к минимуму;

требуют минимальных затрат ресурсов;

имеют простой принцип действия — при обнаружении любой активности в системе необходимо отслеживать происходящее и реагировать на эти действия должным образом, так как обычно их конфигурируют таким образом, чтобы случайный пользователь не мог попасть в высокоинтерактивную систему;

не перегружаются трафиком и не имеют проблем с исчерпанием вычислительных ресурсов;

могут работать с зашифрованным трафиком или в сети, функционирующей по протоколу IPv6, так как не имеет значения, какая информация поступает на вход высокоинтерактивной системы, она в любом случае будет обнаружена и зафиксирована;

не требуют больших вычислительных мощностей, поэтому для их размещения могут использоваться практически любые устаревшие встраиваемые устройства.

Недостатки высокоинтерактивных систем:

имеют ограниченную область применения, так как могут отслеживать только деятельность, которая непосредственно направлена на них;

применение honeypot-ов обуславливает риск полной компрометации реальной системы, частью которой они являются, также они могут использоваться злоумышленниками для атак на другие компьютерные системы;

возможные сложности с «маскированием» высокоинтерактивной системы — злоумышленник может понять, что он находится не в реальной системе, и попытаться обмануть honeypot. Например, если злоумышленник идентифицировал использование высокоинтерактивной системы, то он может атаковать ее от имени реального компьютера целевой системы. Высокоинтерактивная система обнаружит эту атаку и ошибочно оповестит администратора о том, что обнаружена подозрительная активность, порождая цепочку разбирательств, ведущих по ложному следу, а в это время злоумышленник сможет сосредоточить свои силы на атаке реальной системы, что может повлечь за собой серьезные последствия;

необходимость постоянной доработки высокоинтерактивной системы вследствие того, что она рано или поздно будет изучена злоумышленниками, а также в силу того, что возможности злоумышленников непрерывно растут.

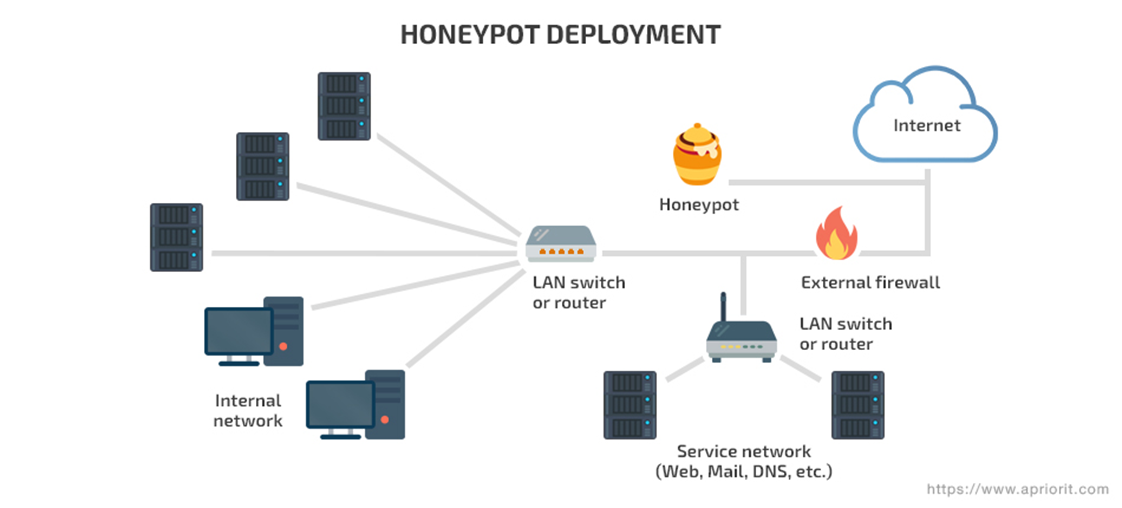

Наглядная схема подключения honeypot в корпоративную сеть:

Существуют honeypot, созданные на выделенных серверах и программно-эмулируемые honeypot.

Honeypot, установленные на выделенном сервере, позволяют максимально приблизить его к реальному серверу, роль которого он выполняет (сервер данных, сервер приложений, прокси-сервер).

Эмулируемый honeypot быстро восстанавливается при взломе, а также четко ограничивается от основной ОС. Он может быть создан при помощи виртуальной машины или Honeyd.

Разница между ними в масштабах сети. Если, к примеру, это малая офисная сеть, то не имеет особого смысла ставить выделенный сервер для протоколирования подозрительных событий в сети. Здесь достаточно будет ограничиться виртуальной системой или даже одним виртуальным сервисом. В больших организациях используются именно выделенные серверы с полностью воспроизведенными на них сетевыми службами. Обычно в конфигурировании таких служб специально допускают ошибки, чтобы у злоумышленника удался взлом системы. В этом и состоит основная идея honeypot — заманить взломщика.

Анализ платформ FrameWork

Существует три распространенных типа ханипотов:

Ханипоты с низким уровнем взаимодействия. Эти ловушки симулируют такие сервисы, как Telnet, SSH и веб-серверы. Злоумышленник или атакующая система ошибочно принимает ханипот за реальную уязвимую систему и устанавливает полезную нагрузку.

Ханипоты среднего уровня взаимодействия тоже симулируют уязвимые системы, однако они более функциональные, чем самые простые ловушки.

Ханипоты высокого уровня взаимодействия. Это реальные системы, требующие дополнительных шагов со стороны администратора для ограничения вредоносной активности и во избежание компрометации остальных систем. Их преимущество в том, что они могут работать под управлением POSIX-совместимой системы. Это означает, что попытки идентифицировать хосты, которые используют техники, еще не эмулированные ханипотами низкого уровня взаимодействия, против такой ловушки не сработают, и атакующие будут убеждены, что попали на реальное устройство.

HoneyDrive - это лучший Linux-дистрибутив honeypot. Это виртуальное устройство (OVA) с установленной версией Xubuntu Desktop 12.04.4 LTS. Он содержит более 10 предустановленных и предварительно настроенных пакетов программного обеспечения honeypot, таких как honeypot Kippo SSH, honeypot с вредоносным ПО Dionaea и Amun, honeypot с низким уровнем взаимодействия Honeyd, honeypot и Wordpot Glastopf, Honeypot Conpot SCADA / ICS, honeyclients Thug и PhoneyC и многое другое. , Кроме того, он включает в себя множество полезных предварительно настроенных сценариев и утилит для анализа, визуализации и обработки данных, которые он может захватывать, таких как Kippo-Graph, Honeyd-Viz, DionaeaFR, стек ELK и многое другое. Наконец, в дистрибутиве также присутствует почти 90 известных инструментов анализа вредоносных программ, криминалистики и мониторинга сети.

Conpot - ICS / SCADA Honeypot. Conpot - это приманка для систем промышленного управления с низким уровнем интерактивности на стороне сервера, разработанная для простого развертывания, изменения и расширения. Предоставляя ряд общих протоколов управления производством, для нас создали основы для создания собственной системы, способной эмулировать сложные инфраструктуры, чтобы убедить противника в том, что он только что нашел огромный промышленный комплекс. Чтобы улучшить возможности обмана, нам также предоставили возможность сервера настраивать пользовательский интерфейс «человек-машина», чтобы увеличить поверхность атаки «приманок». Время отклика сервисов может быть искусственно задержано, чтобы имитировать поведение системы при постоянной нагрузке. Поскольку нам предоставлены полные стеки протоколов, к Conpot можно получить доступ с помощью производительных HMI или расширить с помощью реального оборудования.

Cuckoo Sandbox — это программное обеспечение с открытым исходным кодом для автоматизации анализа подозрительных файлов. Для этого используются пользовательские компоненты, которые отслеживают поведение вредоносных процессов при работе в изолированной среде.

Dionaea — «преемник Nepenthes» — это приманка для вредоносных программ, первоначально разработанная в рамках проекта Honeynet Google Summer of Code (GSoC) 2009 года. Задача Dionaea заключается в том, чтобы ловить вредоносные программы, заманивая их в ловушку, таким образом исследователям удается получать так называемые сэмплы того или иного зловреда. Dionaea имеет модульную архитектуру, Python используется в качестве языка сценариев для эмуляции протоколов. Эта приманка намного превосходит своего предшественника (Nepenthes), она способна обнаруживать шеллкоды, используя LibEmu, и поддерживает IPv6 и TLS.

В каждой из реализаций honeypot есть свои особенности, некоторые способны эмулировать вплоть до сотни ОС. Различия также касаются и ОС к которой они применимы.

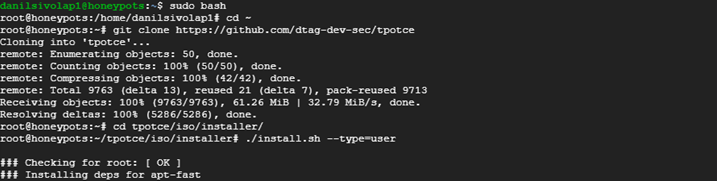

Для демонстрации работы был выбран фреймворк T-pot.

Инструкция по развертыванию

Устанавливаем виртуальную машину Debian 10 в рамках Google Cloud Platform, для установки фреймворка T-Pot. Чтобы получить T-Pot, необходимо загрузить копию исходного кода Github. Так как Debian предварительно не содержит git, используем apt-get.

Выполнение команд загрузки и установки запустит установку T-Pot.

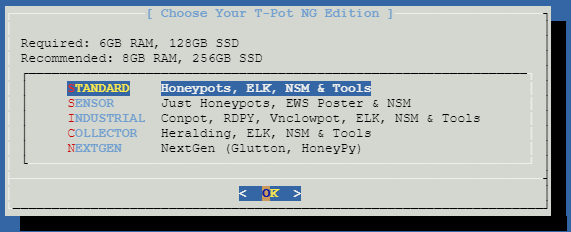

Далее представляется экран различных вариантов установки T-Pot, в нашем случае выбираем "STANDARD".

Далее требуется создать имя пользователя и пароль для доступа к веб-интерфейсу T-Pot.

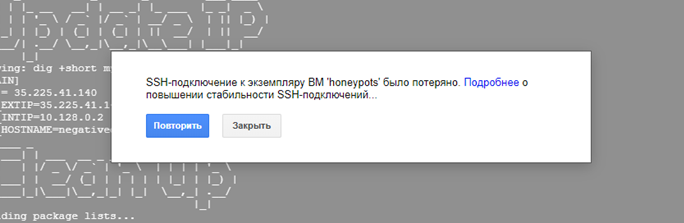

После того как пользователь будет создан установка продолжится и загрузятся остальные пакеты.

После установки система перезагрузится.

Теперь когда все ханипоты установлены, подключаемся к T-Pot по адресу https://<внешний IP-адрес>:64297. Заходим под пользователем которого создали ранее.

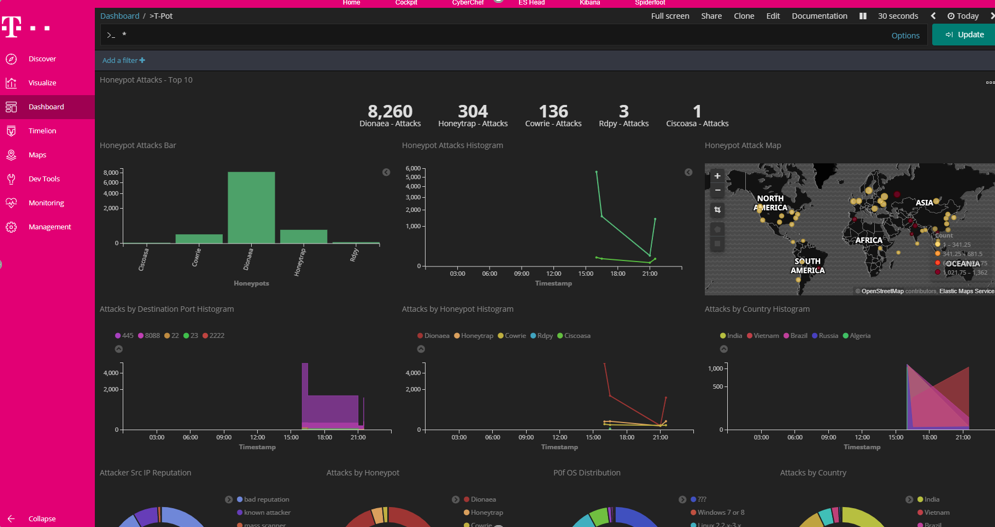

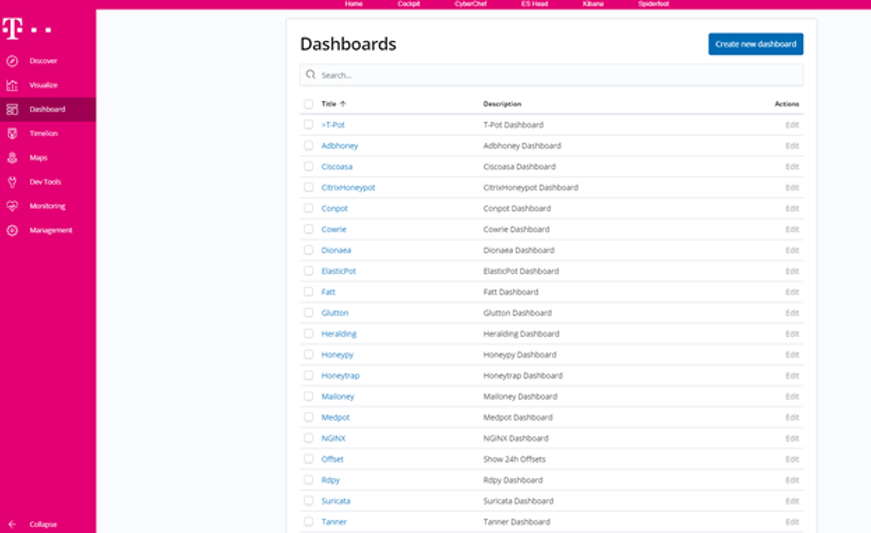

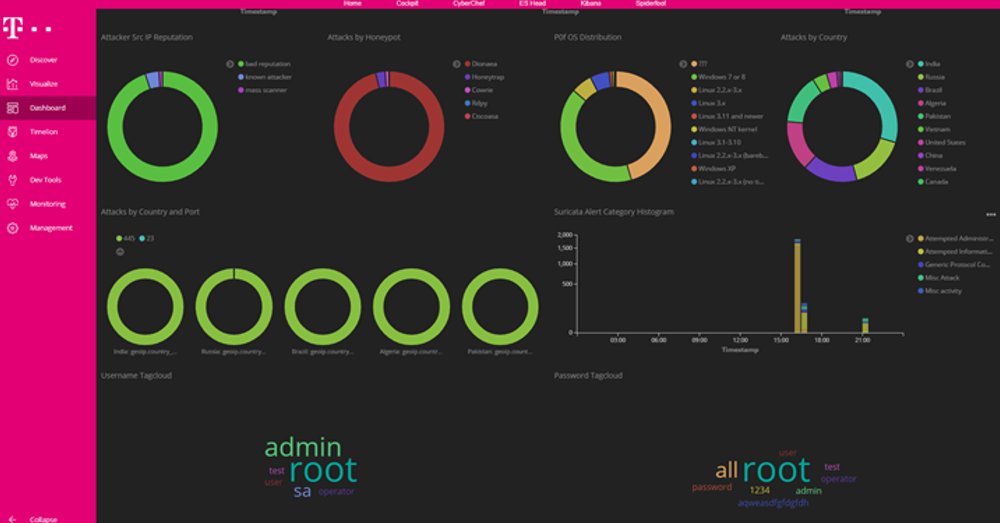

Выбрав "dashboard" в меню, можно просмотреть глобальные приборные панели и приборные панели, специфичные для каждого honeypot. Также здесь можно создать новые приборные панели.

Приборная панель T-Pot содержит информацию, объединяющую все атаки в различные представления, такие как номер порта или название страны. Эта приборная панель также может быть использована для отслеживания общих имен пользователей и паролей, используемых в попытках bruteforce’a.

T-Pot также включает в себя веб-консоль управления с графическим пользовательским интерфейсом, которая может использоваться для управления виртуальным сервером и образами докеров. Чтобы получить доступ к этой странице, сначала создайте учетную запись на виртуальной машине, а затем перейдите по адресу https://<внешний IP адрес>:64294 и войдите в систему.

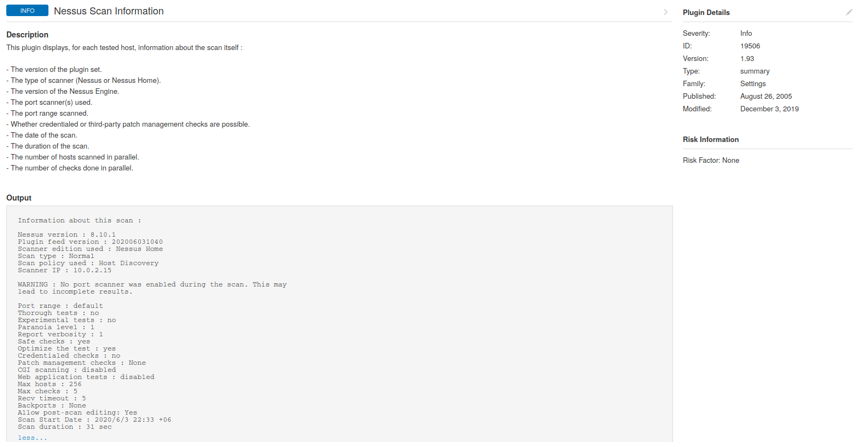

В заключении можно просканировать хост с ханипотом с помошью Nessus Essentials.

Вот такие результаты я получил.