Специалисты нашего экспертного центра безопасности (PT Expert Security Center, PT ESC) отследили новую активность хакерской группировки Cloud Atlas: в III квартале 2022 года она организовала фишинговую атаку на сотрудников государственных ведомств России. Группа использует сложные тактики и техники, что серьезно затрудняет анализ, однако расследование одного из инцидентов позволило нам получить полную картину действий киберпреступников.

Мы прогнозировали, что Cloud Atlas продолжит атаки, в первую очередь на госучреждения стран Азии и Восточной Европы (они входят в сферу интересов группировки). Это подтвердил отчет исследователей из компании Check Point, который дополняет наше исследование и содержит новые индикаторы компрометации.

Полный отчет с разбором вредоносного ПО и основных техник APT-группировки читайте в нашем блоге, а под катом мы поделимся главными моментами нашего расследования.

Портрет Cloud Atlas

Cloud Atlas появилась на киберпреступной арене в 2014 году, мы в экспертном центре отслеживаем ее активность с 2019 года. Группировка специализируется на шпионаже и краже конфиденциальной информации. В основном ее интересует правительственный сектор таких стран, как Россия, Беларусь, Азербайджан, Турция и Словения.

Киберпреступники достаточно тщательно выбирают свои цели и атакуют точечно. Они используют целенаправленные рассылки, основанные на профессиональной сфере атакуемых организаций. Интересно, что в открытом доступе чаще всего нет информации о потенциальных жертвах. Это говорит о хорошей подготовленности Cloud Atlas и о том, что они продумывают свои нападения до мелочей. При этом группировка практически не меняет инструменты: она старается тщательно скрывать вредоносное ПО от исследователей безопасности, проверяя или используя одноразовые запросы на получение полезной нагрузки. Кроме того, злоумышленники используют техники ухода от сетевых и файловых средств обнаружения атак. Для этого они применяют легитимные облачные хранилища и документированные возможности программ, в частности Microsoft Office.

Атаки начинаются с фишинга

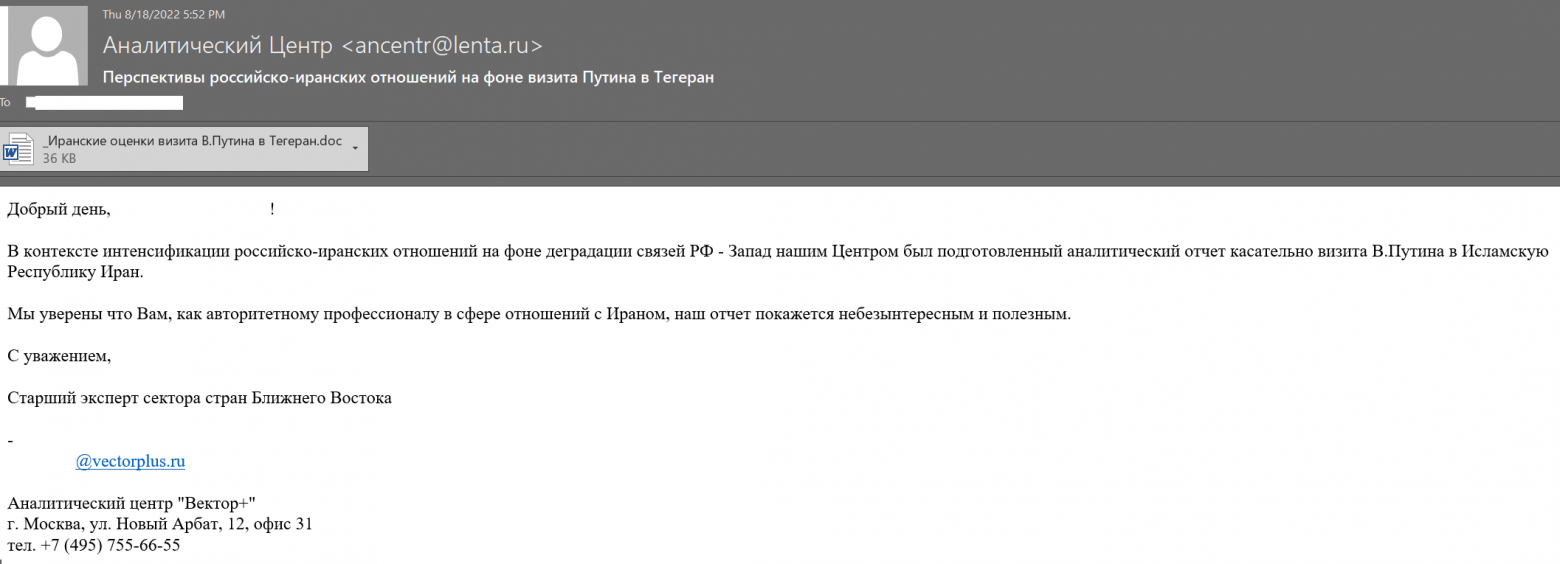

Первый этап целевых атак Cloud Atlas — традиционная рассылка поддельных писем с вредоносным вложением. В текстах в качестве приманки, как правило, используются актуальные геополитические события, которые связаны с атакуемой злоумышленниками страной и непременно должны заинтересовать получателей сообщений.

Адреса, с которых рассылаются письма, сфальсифицированы очень убедительно. Например, в одной из рассылок фишинговой кампании 2022 года киберпреступники маскировались под сотрудников известного в России и СНГ новостного портала Lenta.ru.

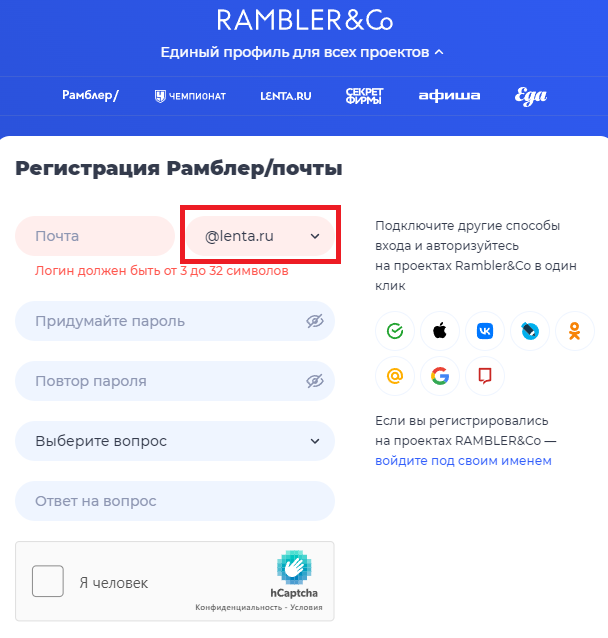

Интересно, что почту с доменом @lenta.ru позволяет создать Rambler.

Чаще всего киберпреступники брали текст из СМИ или общедоступных официальных документов. Так, в атаке на Азербайджан в 2019 году Cloud Atlas использовала текст, связанный с учениями «Нерушимое братство — 2019» в Таджикистане, а годом позже при атаках на белорусские организации — текст, связанный с выборами президента.

Файл Word, прикрепленный к одному из писем и скачивающий вредоносный шаблон (ссылка на страницу с содержимым документа):

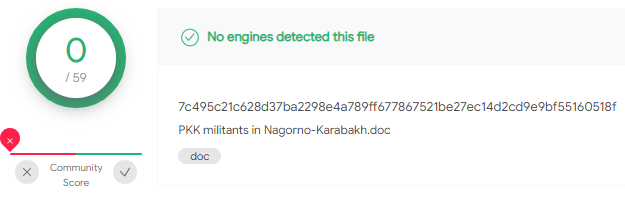

Во всех случаях вредоносным вложением служил документ с расширением .doc или .docx, реализующий атаку типа Template Injection.

Интересно: при такой атаке документ не содержит ни макросов, ни какого-либо другого вредоносного кода и в большинстве отмеченных нами случаев, когда использовался формат DOC, может не детектироваться средствами статического анализа, например антивирусами.

В документе есть только ссылка на шаблон, который расположен на удаленном сервере. При запуске документа скачивание шаблона с удаленного сервера происходит автоматически.

Шаблон уже может быть вредоносным — содержать макрос или эксплойт. Такой метод загрузки является легитимной функцией Microsoft Office, однако может использоваться и злоумышленниками. Эту же технику, к примеру, в своих атаках применяет группа Gamaredon.

В большинстве успешных подключений в ответ приходил пустой документ. Однако в некоторых атаках нам удалось зафиксировать загрузку вредоносного шаблона в виде RTF-файла, содержащего эксплойт для уязвимости CVE-2017-11882.

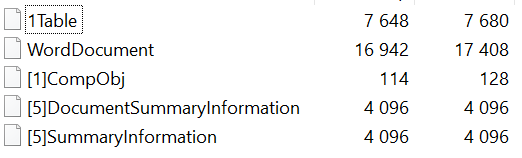

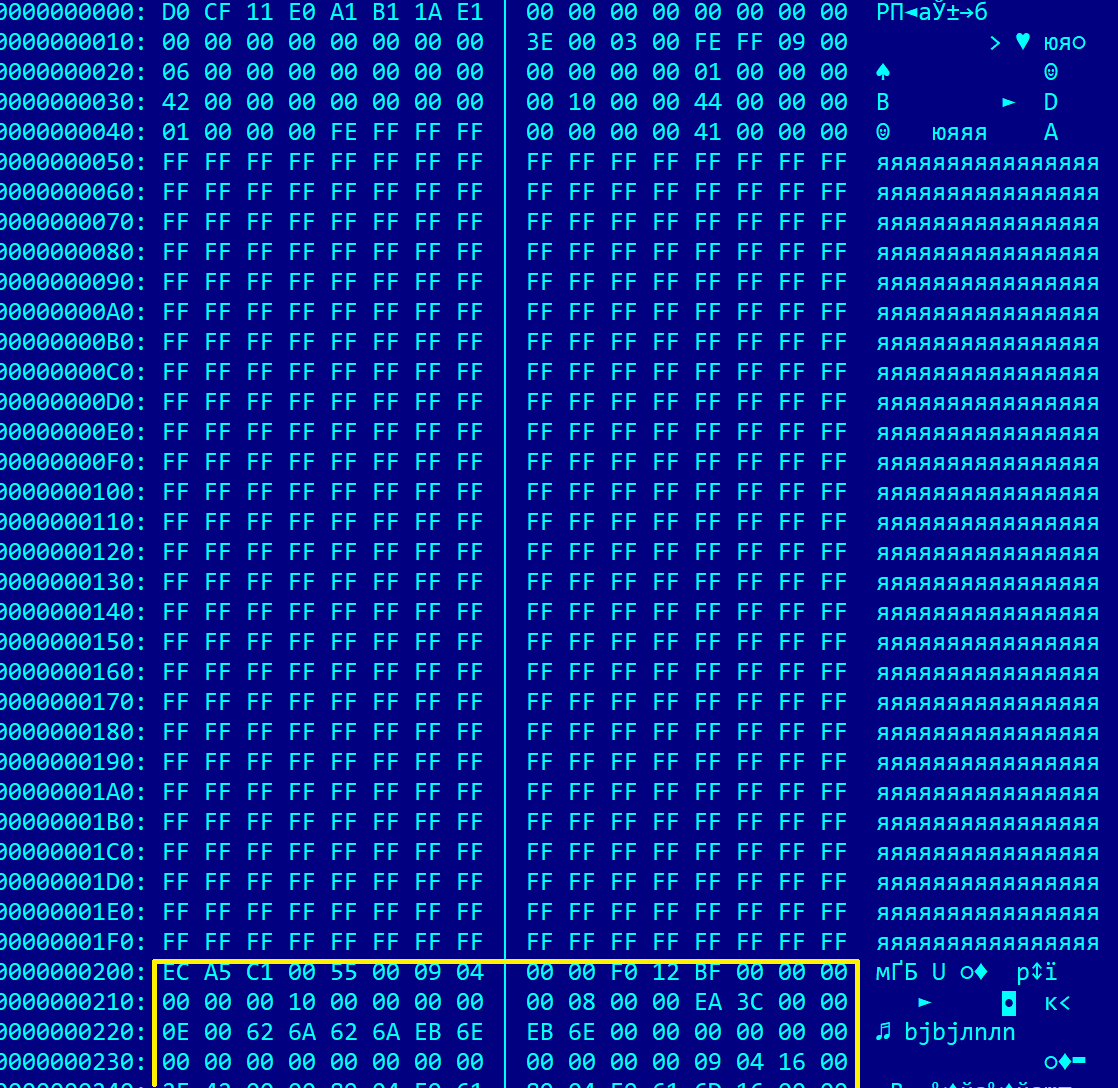

С особым вниманием мы изучили документы формата DOC, использованные в этой атаке. Характерная особенность всех документов с загрузкой вредоносного содержимого — наличие ссылки на вредоносное содержимое внутри потоков 1Table Stream или 0Table Stream.

После изучения DOC-формата и сравнения вредоносных документов с обычными мы нашли ряд закономерностей в зараженных файлах:

1. Формат DOC предусматривает наличие в любом документе, наряду с потоком WordDocument Stream (который также обязательно должен присутствовать), потоков 1Table Stream или 0Table Stream.

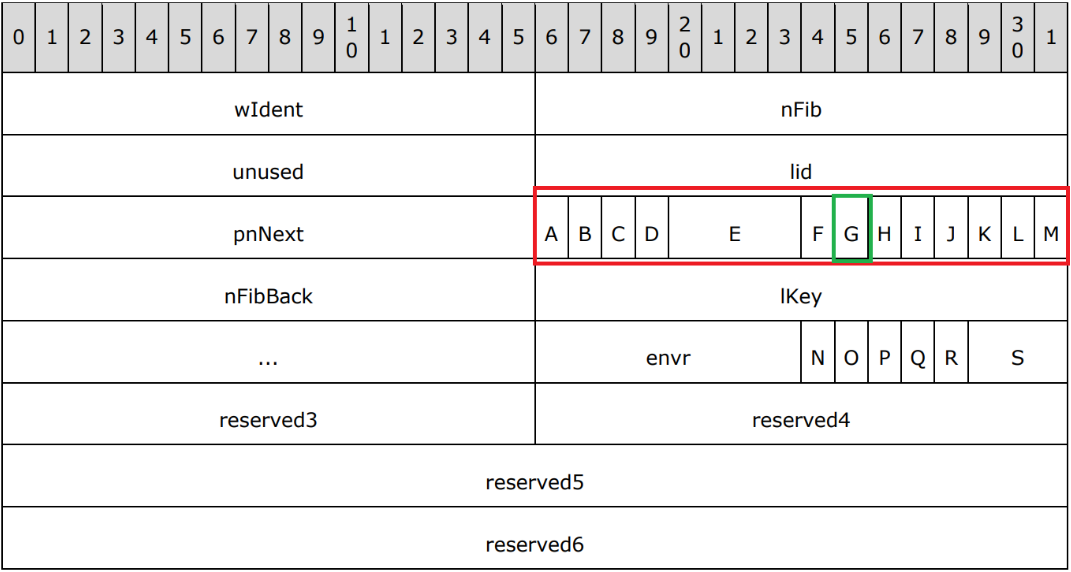

2. Каждый документ содержит специальную структуру FIB (File Information Block) — на рисунке фрагмент выделен желтым цветом, — в которой есть параметр base.fWhichTblStm. Установка данного бита в 0 или 1 определяет, какой из указанных потоков должен быть использован в документе.

Ниже представлена структура FIB, взятая из документации. Особое внимание стоит обратить на выделенную красным цветом структуру, в которой нас интересует бит G (выделен зеленым цветом) — это и есть base.fWhichTblStm.

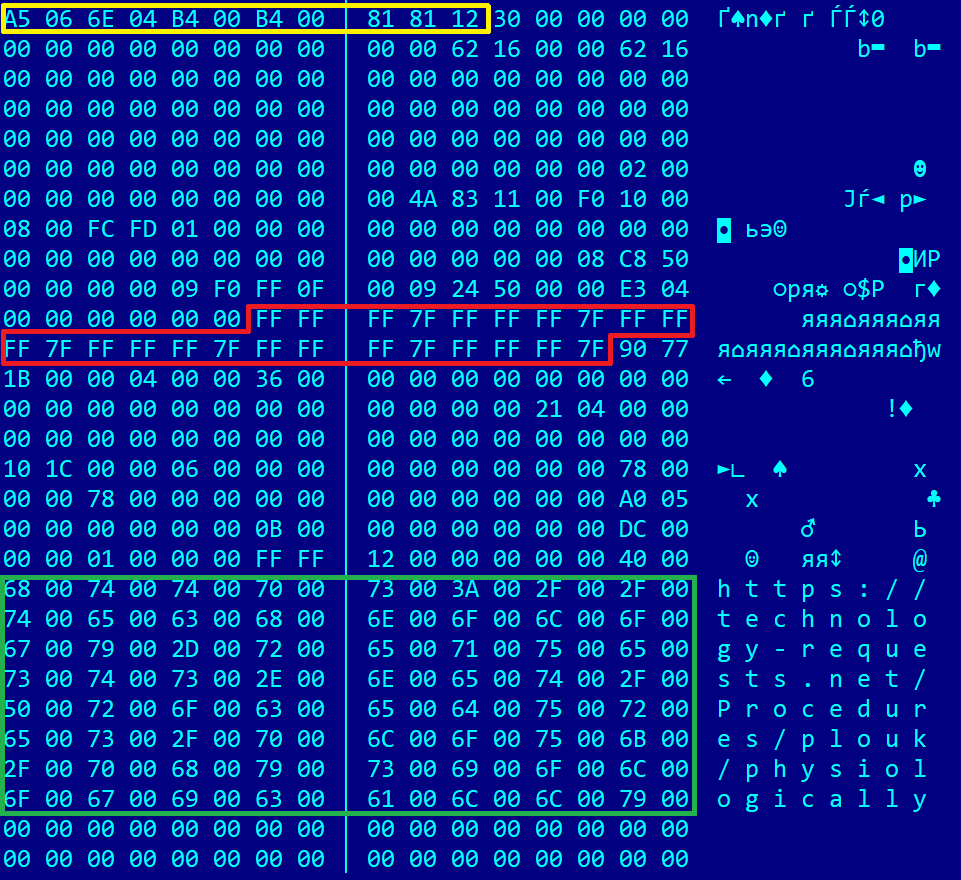

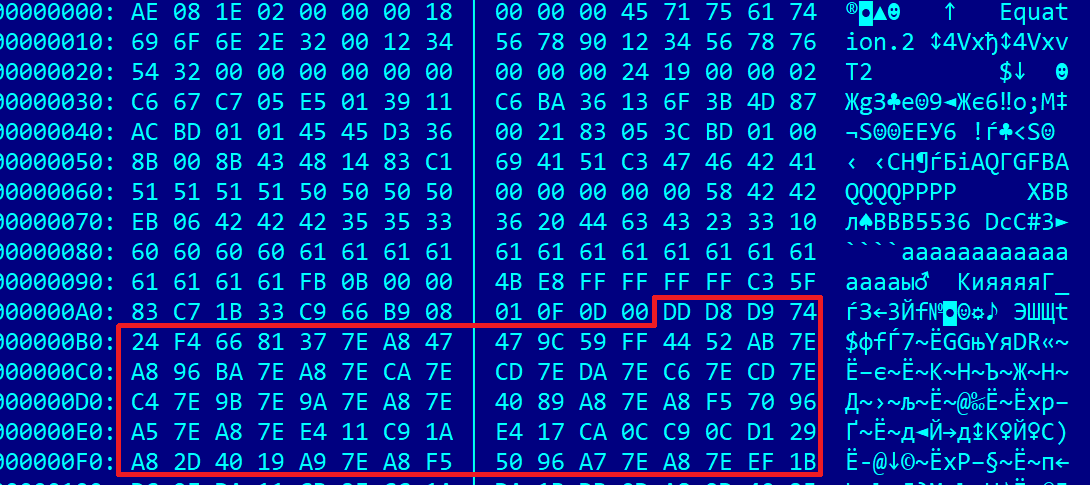

3. Ссылки на вредоносные шаблоны располагаются всегда по примерно одним и тем же смещениям относительно hex-последовательностей внутри Table Stream (при этом сам формат потока нас интересовал куда меньше). На рисунке желтым и красным цветом выделены последовательности байтов, на основании которых мы и высчитывали различные смещения до ссылки на вредоносный шаблон. Это позволило нам достаточно эффективно детектировать применение данной техники в исполнении Cloud Atlas.

Разбор механизмов уязвимых документов вплоть до расшифровки шелл-кода, отвечающего за загрузку следующего этапа

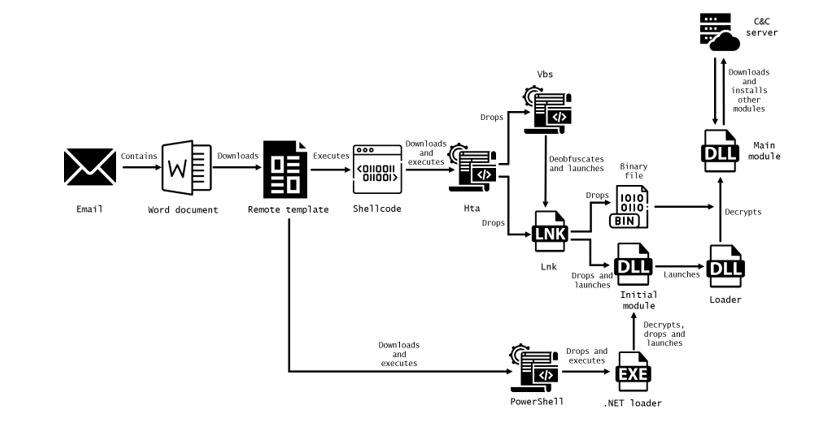

В ходе исследования мы выявили несколько цепочек атак, применение которых для группы Cloud Atlas не новинка. Они отличаются числом этапов загрузки основной вредоносной функциональности и инструментами, используемыми на каждом из этапов.

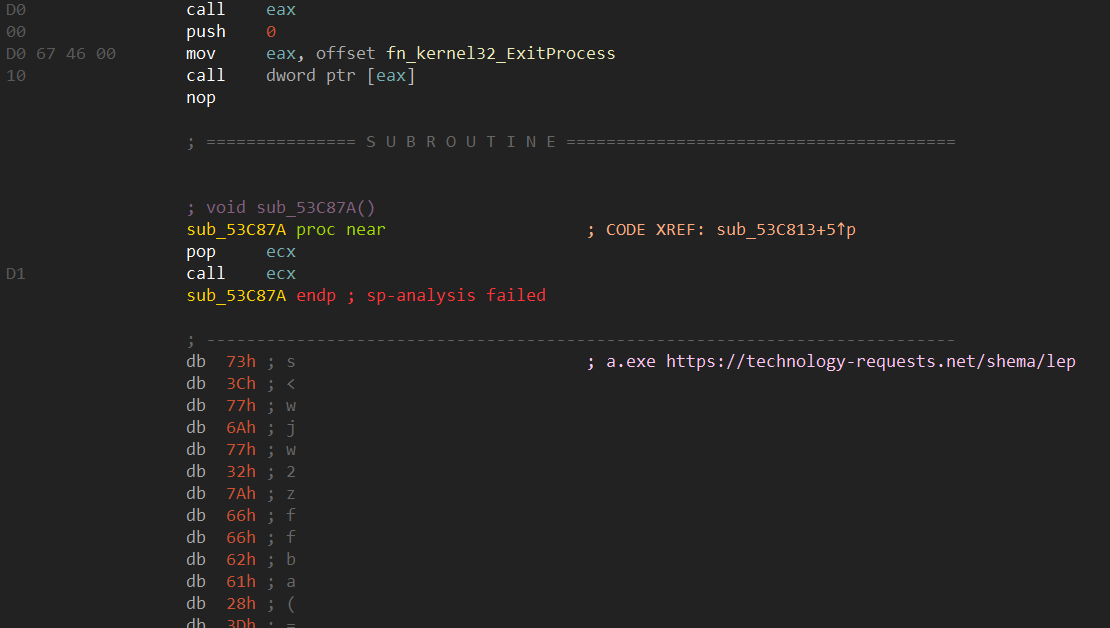

Первое, что мы увидели, — загрузка удаленным шаблоном RTF-документа с эксплойтом, который, в свою очередь, скачивает и запускает HTA-файл.

Исследование документа и его содержимого показало, что для запуска полезной нагрузки эксплойта используется уязвимость в Equation Editor. Непосредственно шелл-код располагается внутри одного из объектов документа и исполняется в контексте процесса EQNEDT32.EXE.

Основная нагрузка шелл-кода хранится в зашифрованном виде и расшифровывается после передачи на него управления. Мы расшифровали шелл-код: наглядно видны первые 13 байтов, которые отвечают за расшифрование основной части шелл-кода (оператор цикла расшифровывается на первой итерации), для расшифрования применяется XOR с двухбайтовым ключом, вшитым в код.

Непосредственно ссылка на HTA-файл, по которой будет осуществляться загрузка, хранится в теле шелл-кода и дополнительно зашифрована однобайтовым XOR со значением 0x12.

HTA-файл предназначен для создания на диске VBS-скриптов с нагрузкой последующих этапов, а также LNK-файла с основной нагрузкой, содержащей код загрузки бинарных модулей. Соответственно, главной задачей VBS-макросов (в нашем случае оба макроса имели идентичные имена unbroken.vbs, а второй макрос имел дополнительное расширение .vbs (unbroken.vbs.vbs)) является деобфускация и передача управления на содержимое LNK-файла, после чего происходит запуск загрузки, скачанной кодом LNK-файла (подробнее о ней читайте в разделе «Анализ ВПО» нашего отчета).

Также стоит отметить, что вредоносные документы, эксплуатирующие те же уязвимости в Equation Editor и содержащие при этом идентичные имена объектов — weaseoijsd — в RTF-документах, были проанализированы специалистами из Cisco Talos Intelligence и отнесены к группировке Bitter APT.

О вредоносном ПО и сетевой инфраструктуре Cloud Atlas

На начальном этапе анализа ВПО, при расшифровании и передаче управления на загрузчик основной функциональности, все обнаруженные нами образцы имели достаточно большой размер, а также были обфусцированы. При этом сам загрузчик хранился исключительно в памяти процесса и на диске никаким образом не присутствовал. Кроме того, код расшифрования оказался «разбавлен» различными операциями, очевидно, для усложнения поиска и идентификации процедур декодирования данных.

На наш взгляд, исследователям безопасности особенно интересно будет узнать из нашего отчета:

про уже известный, но от этого не менее любопытный полиморфный алгоритм шифрования данных внутри загрузчика, который сильно затруднял нам анализ (раздел «Анализ ВПО. Начальный модуль»);

нетипичный для этой APT-группировки алгоритм сжатия данных (раздел «Анализ ВПО. Основной загрузчик»);

полную цепочку заражения, включая разбор финальных компонентов, выполняющих основную вредоносную функциональность (раздел «Анализ ВПО. Функциональность загруженного модуля»).

Помимо этого, мы изучили форматы передачи данных между вредоносными программами и управляющими серверами атакующих. Анализируя сетевую инфраструктуру кампании 2022 года, мы обнаружили закономерность: все регистрируемые злоумышленниками контрольные серверы используются лишь для загрузки удаленных шаблонов (список выявленных нами адресов представлен в полной версии отчета).

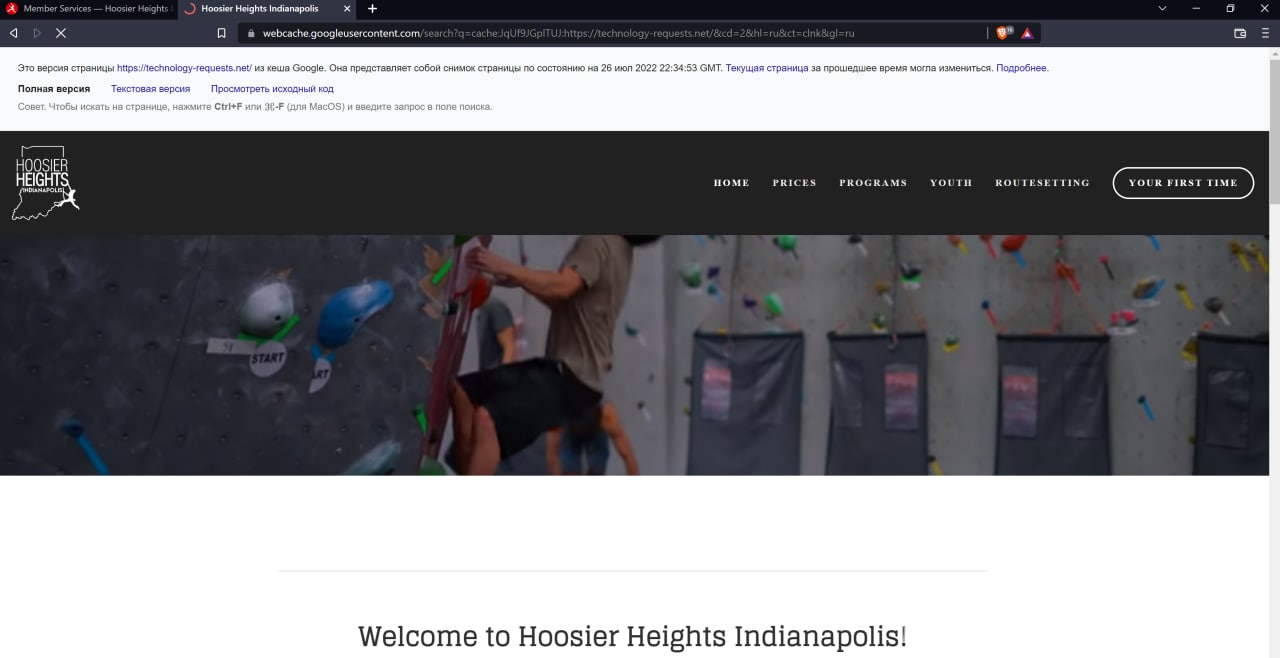

Еще один интересный момент: группа Cloud Atlas замаскировала внешний вид одного из управляющих серверов (technology-requests.net) под сайт https://www.hoosierheightsindianapolis.com.

На 26 июля 2022 года, по данным веб-кэша Google, вредоносный сайт выглядел так:

Непосредственно во вредоносных инструментах коммуникация осуществляется через облачный сервис (как и в предыдущие годы), а именно OpenDrive. Киберпреступники используют сервис как для хранения загружаемых ВПО-модулей, так и для загрузки собранных данных.

Узнать все детали расследования, получить индикаторы компрометации, имена файлов с полезной нагрузкой, e‑mail, с которых рассылались вредоносные письма, а также ознакомиться с нашими рекомендациями, которые помогут защититься от группировки Cloud Atlas, можно по ссылке.

Больше отчетов PT Expert Security Center, посвященных актуальным киберугрозам, новым образцам ВПО, активности APT-группировок, хакерским техникам и инструментам, читайте в нашем блоге.