Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Сфера информационной безопасности богата на разные специальности, а сами специалисты сегодня остро востребованы на рынке труда. Если попытаться не задумываясь прикинуть пять направлений деятельности, которые относятся к ИБ, то мне на ум приходят такие: администратор ИБ, аналитик SOC (security operation center), пентестер или специалист по анализу защищенности, инженер по ИБ, оператор систем защиты. Но, как и в любой другой сфере, в ИБ возникают направления деятельности, которые находятся на стыке специальностей. Одно из таких направлений образовалось в свое время в Positive Technologies — аналитика информационной безопасности.

Несложно догадаться, что аналитик занимается сбором и обработкой информации. Повседневная работа аналитика по ИБ в Positive Technologies заключается в подготовке отчетов и презентаций по результатам консалтинговых проектов. Среди таких проектов можно выделить:

Этот список (а это далеко не все направления) наглядно демонстрирует, что аналитик должен одновременно погружаться в различные темы и постоянно совершенствовать свои знания. Именно поэтому ошибочно сравнивать эту работу с «бумажной» безопасностью. В каждом отчете, который пишет аналитик, все сосредоточено вокруг практической составляющей.

Например, уже на протяжении нескольких лет наша компания помогает повышать уровень ИБ одной из компаний в Японии. Аналитики активно участвуют в серии проектов, которые проводятся на территории заказчика в Токио. В работу аналитика входит не только написание подробного отчета, но и консультация заказчика по всем вопросам, касающихся результатов проекта. Аналитики поясняют, как и при каких условиях выявленные уязвимости могут быть использованы злоумышленниками и к чему могут привести атаки. Кроме того, удается расширить собственный кругозор, путешествуя по окрестностям Токио в нерабочее время.

Результат труда аналитика — это не однотипные регламенты и не политики, не шаблонные документы и не теоретические модели угроз или нарушителя. Это описание реальных способов проникновения в локальную сеть из интернета и атак на IT-системы действующих компаний. Приведем простой пример.

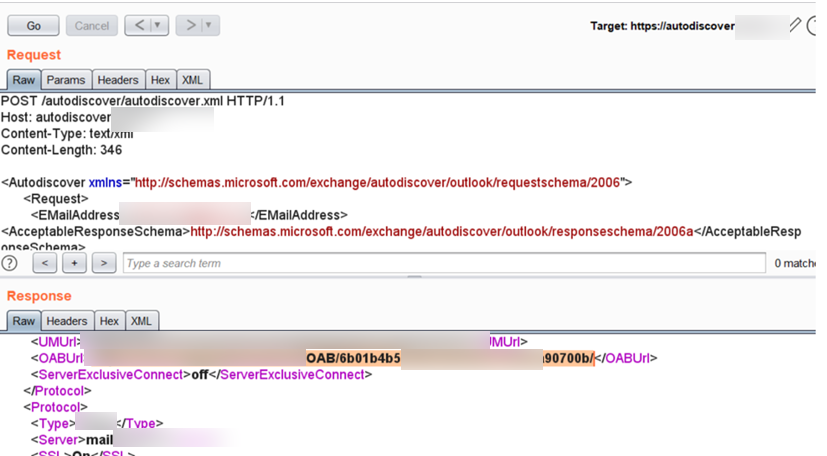

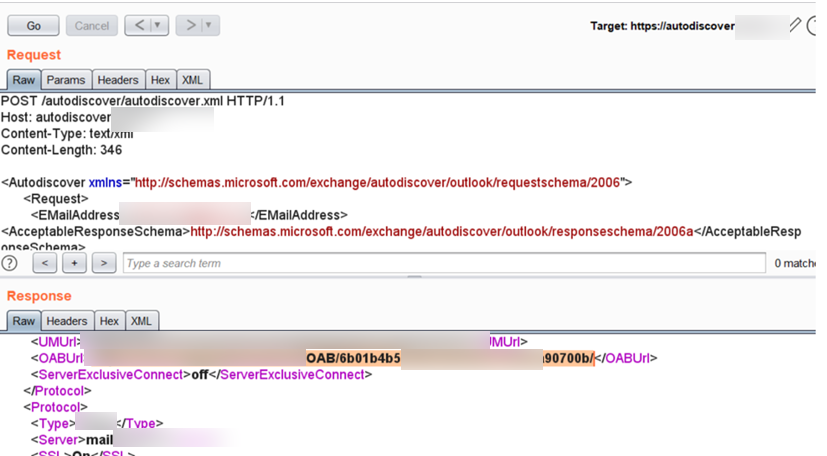

Рисунок 1. Пример данных, полученных от пентестера

Получив от пентестера в качестве подтверждения атаки скриншот, как на рисунке 1, аналитик понимает, что была проведена попытка найти адресную книгу компании и выгрузить все адреса электронной почты сотрудников из веб-версии Outlook. Он описывает в отчете весь ход атаки, а также недостатки безопасности, позволившие ее осуществить, и рекомендации по устранению этих недостатков или компенсирующие меры для защиты. Как правило, следующим этапом такой атаки становится подбор паролей к полученным адресам.

Аналитик делает подробный разбор всех обнаруженных уязвимостей и техник, которые применил пентестер, а значит, он должен хорошо понимать, как происходит эксплуатация каждой уязвимости, в чем эта уязвимость заключается, с помощью каких инструментов осуществляется атака и как ее предотвратить. Конечно же, он должен уметь грамотно изложить это в отчете, описать рекомендации так, чтобы специалист на стороне заказчика смог легко разобраться в проблеме и устранить ее.

В чем-то работа аналитика схожа с задачами технического писателя, который получает черновик и создает финальный документ. Но это лишь часть работы. В рамках проектной деятельности аналитик постоянно общается с техническими специалистами, обсуждает обнаруженные уязвимости, уточняет все тонкости атаки. Это позволяет ему хорошо вникнуть в техническую суть вопроса, чтобы затем суметь раскрыть ее в отчете максимально подробно.

Аналитик должен уметь представить результаты пентеста на любом уровне — на техническом и «бизнесовом». Технический отчет позволяет администратору ИБ устранить уязвимости, но такой документ будет совершенно непонятен руководителю. Генеральный директор не станет тратить драгоценное время на двухсотстраничный документ и пытаться вникнуть в терминологию ИБ. Как бы вы, например, рассказали про SQL-инъекцию и CSRF в системе обработки заказов, если бы вас слушал председатель совета директоров крупной корпорации?

Также аналитик должен понять, как повлияет возможная атака на работоспособность отдельных систем и какие риски это может нести для бизнеса. Именно поэтому аналитиков периодически привлекают к защите проекта перед руководством или к подготовке краткой презентации и одностраничного резюме. Бывали даже случаи, когда аналитик готовил краткий отчет о результатах расследования киберинцидента для министра. Не стоит пояснять, что к таким документам требуется особый подход.

Есть и другая часть работы — исследовательская. Полученные в проектах знания уникальны, ведь они основаны на практически реализованных атаках на действующие IT-системы. Аналитик становится хранителем таких знаний.

Если технический специалист, проводящий пентест, погружается в одну выбранную область работ, и круг его задач достаточно типовой, то аналитик регулярно подключается ко множеству разноплановых проектов, а значит, имеет общую картину уровня информационной безопасности в разрезе отраслей. Он может оценить, какие уязвимости встречаются чаще в зависимости от типа систем, в каких компаниях защита реализована хуже и какие техники атак наиболее актуальны.

Например, недавно мы провели большое исследование по теме целенаправленных атак на компании в России. Результатом стали четыре статьи, в которых мы показали, какие тактики и техники используют кибергруппировки, атакующие российский бизнес в кредитно-финансовом секторе, промышленности, топливно-энергетическом комплексе и государственных учреждениях. А незадолго до этого мы провели анализ объявлений на подпольных форумах в дарквебе, где продают и покупают различные инструменты и услуги для кибератак, и оценили, сколько может стоить организация одной такой атаки для преступников.

С другими нашими исследованиями можно ознакомиться на сайте компании.

Рисунок 2. Примеры исследований отдела аналитики ИБ в Positive Technologies

Результаты большого пула работ по анализу защищенности также можно обобщать и представлять в обезличенном виде всему сообществу ИБ. Аналитик собирает экспертизу разных подразделений Positive Technologies воедино, пишет статьи, которые публикуются на сайте компании, а также в журналах, газетах, блогах, социальных сетях и других средствах массовой информации, проводит вебинары и выступает на конференциях. Для того чтобы освещать наиболее острые проблемы ИБ и помогать интересующейся аудитории разбираться в сложных вопросах, аналитик дает комментарии журналистам, участвует в прямых эфирах на телевидении и радио, в пресс-конференциях. «Известия», «Коммерсантъ», РБК, «РИА Новости» — лишь несколько примеров изданий, которые регулярно освещают результаты работы наших экспертов. Такой подход помогает доносить самые интересные тенденции в области ИБ до сообщества и повышать общую грамотность людей в вопросах ИБ.

В университете или на курсах повышения квалификации дают лишь базу — аналитик не может получить там знания, которые он получает в процессе работы. Аналитик постоянно развивается и пополняет копилку своих знаний за счет участия в проектах. Каждый новый проект дает возможность изучать новые методы атак и увидеть, как они реализуются на практике. Погружение в разные тематики позволяет постоянно расширять кругозор. Это уникальная возможность развиваться профессионально.

Знания, полученные в работе, могут применяться и в других профессиях. Есть примеры, когда аналитик переходил в отдел пентестов. Или когда аналитик становился успешным менеджером консалтинговых проектов. Но есть и те, кто, наоборот, хочет заниматься именно анализом данных и развиваться в этой области.

К нам в команду приходили студенты старших курсов и специалисты из разных областей ИБ: инженер-проектировщик систем защиты, доцент кафедры в вузе, реверс-инженер, специалист по сертификации средств защиты, специалисты по консалтингу в области защиты персональных данных. Есть и кандидаты технических наук. Уровень подготовки аналитиков также подтверждается международными сертификатами: в копилке наших экспертов есть такие сертификаты, как OSCP, CISSP, CEH.

Если после прочтения этой статьи вы поняли, что у вас уже есть все качества, которые позволят вам влиться в нашу команду, и вы хотите расти вместе с нами, присылайте свое резюме на адрес career@ptsecurity.com, и мы встретимся на собеседовании. Если вы не уверены в своих силах, но разбираетесь в пентесте и уязвимостях, мы готовы рассмотреть успешных кандидатов и на младшие позиции. Развитие специалистов — одна из наших приоритетных задач.

Небумажная безопасность

Несложно догадаться, что аналитик занимается сбором и обработкой информации. Повседневная работа аналитика по ИБ в Positive Technologies заключается в подготовке отчетов и презентаций по результатам консалтинговых проектов. Среди таких проектов можно выделить:

- тестирования на проникновение (пентесты),

- услуга Red team vs blue team,

- анализ защищенности веб- и мобильных приложений,

- анализ защищенности банковских систем (ДБО, банкоматов, платежных терминалов),

- анализ защищенности телекоммуникационных сетей,

- анализ защищенности промышленных систем управления,

- расследование киберинцидентов.

Этот список (а это далеко не все направления) наглядно демонстрирует, что аналитик должен одновременно погружаться в различные темы и постоянно совершенствовать свои знания. Именно поэтому ошибочно сравнивать эту работу с «бумажной» безопасностью. В каждом отчете, который пишет аналитик, все сосредоточено вокруг практической составляющей.

Например, уже на протяжении нескольких лет наша компания помогает повышать уровень ИБ одной из компаний в Японии. Аналитики активно участвуют в серии проектов, которые проводятся на территории заказчика в Токио. В работу аналитика входит не только написание подробного отчета, но и консультация заказчика по всем вопросам, касающихся результатов проекта. Аналитики поясняют, как и при каких условиях выявленные уязвимости могут быть использованы злоумышленниками и к чему могут привести атаки. Кроме того, удается расширить собственный кругозор, путешествуя по окрестностям Токио в нерабочее время.

Результат труда аналитика — это не однотипные регламенты и не политики, не шаблонные документы и не теоретические модели угроз или нарушителя. Это описание реальных способов проникновения в локальную сеть из интернета и атак на IT-системы действующих компаний. Приведем простой пример.

Рисунок 1. Пример данных, полученных от пентестера

Получив от пентестера в качестве подтверждения атаки скриншот, как на рисунке 1, аналитик понимает, что была проведена попытка найти адресную книгу компании и выгрузить все адреса электронной почты сотрудников из веб-версии Outlook. Он описывает в отчете весь ход атаки, а также недостатки безопасности, позволившие ее осуществить, и рекомендации по устранению этих недостатков или компенсирующие меры для защиты. Как правило, следующим этапом такой атаки становится подбор паролей к полученным адресам.

Аналитик делает подробный разбор всех обнаруженных уязвимостей и техник, которые применил пентестер, а значит, он должен хорошо понимать, как происходит эксплуатация каждой уязвимости, в чем эта уязвимость заключается, с помощью каких инструментов осуществляется атака и как ее предотвратить. Конечно же, он должен уметь грамотно изложить это в отчете, описать рекомендации так, чтобы специалист на стороне заказчика смог легко разобраться в проблеме и устранить ее.

Между ИБ и бизнесом

В чем-то работа аналитика схожа с задачами технического писателя, который получает черновик и создает финальный документ. Но это лишь часть работы. В рамках проектной деятельности аналитик постоянно общается с техническими специалистами, обсуждает обнаруженные уязвимости, уточняет все тонкости атаки. Это позволяет ему хорошо вникнуть в техническую суть вопроса, чтобы затем суметь раскрыть ее в отчете максимально подробно.

Аналитик должен уметь представить результаты пентеста на любом уровне — на техническом и «бизнесовом». Технический отчет позволяет администратору ИБ устранить уязвимости, но такой документ будет совершенно непонятен руководителю. Генеральный директор не станет тратить драгоценное время на двухсотстраничный документ и пытаться вникнуть в терминологию ИБ. Как бы вы, например, рассказали про SQL-инъекцию и CSRF в системе обработки заказов, если бы вас слушал председатель совета директоров крупной корпорации?

Также аналитик должен понять, как повлияет возможная атака на работоспособность отдельных систем и какие риски это может нести для бизнеса. Именно поэтому аналитиков периодически привлекают к защите проекта перед руководством или к подготовке краткой презентации и одностраничного резюме. Бывали даже случаи, когда аналитик готовил краткий отчет о результатах расследования киберинцидента для министра. Не стоит пояснять, что к таким документам требуется особый подход.

Исследования и общение с журналистами

Есть и другая часть работы — исследовательская. Полученные в проектах знания уникальны, ведь они основаны на практически реализованных атаках на действующие IT-системы. Аналитик становится хранителем таких знаний.

Если технический специалист, проводящий пентест, погружается в одну выбранную область работ, и круг его задач достаточно типовой, то аналитик регулярно подключается ко множеству разноплановых проектов, а значит, имеет общую картину уровня информационной безопасности в разрезе отраслей. Он может оценить, какие уязвимости встречаются чаще в зависимости от типа систем, в каких компаниях защита реализована хуже и какие техники атак наиболее актуальны.

Например, недавно мы провели большое исследование по теме целенаправленных атак на компании в России. Результатом стали четыре статьи, в которых мы показали, какие тактики и техники используют кибергруппировки, атакующие российский бизнес в кредитно-финансовом секторе, промышленности, топливно-энергетическом комплексе и государственных учреждениях. А незадолго до этого мы провели анализ объявлений на подпольных форумах в дарквебе, где продают и покупают различные инструменты и услуги для кибератак, и оценили, сколько может стоить организация одной такой атаки для преступников.

С другими нашими исследованиями можно ознакомиться на сайте компании.

Рисунок 2. Примеры исследований отдела аналитики ИБ в Positive Technologies

Результаты большого пула работ по анализу защищенности также можно обобщать и представлять в обезличенном виде всему сообществу ИБ. Аналитик собирает экспертизу разных подразделений Positive Technologies воедино, пишет статьи, которые публикуются на сайте компании, а также в журналах, газетах, блогах, социальных сетях и других средствах массовой информации, проводит вебинары и выступает на конференциях. Для того чтобы освещать наиболее острые проблемы ИБ и помогать интересующейся аудитории разбираться в сложных вопросах, аналитик дает комментарии журналистам, участвует в прямых эфирах на телевидении и радио, в пресс-конференциях. «Известия», «Коммерсантъ», РБК, «РИА Новости» — лишь несколько примеров изданий, которые регулярно освещают результаты работы наших экспертов. Такой подход помогает доносить самые интересные тенденции в области ИБ до сообщества и повышать общую грамотность людей в вопросах ИБ.

Аналитики уникальны на рынке

В университете или на курсах повышения квалификации дают лишь базу — аналитик не может получить там знания, которые он получает в процессе работы. Аналитик постоянно развивается и пополняет копилку своих знаний за счет участия в проектах. Каждый новый проект дает возможность изучать новые методы атак и увидеть, как они реализуются на практике. Погружение в разные тематики позволяет постоянно расширять кругозор. Это уникальная возможность развиваться профессионально.

Знания, полученные в работе, могут применяться и в других профессиях. Есть примеры, когда аналитик переходил в отдел пентестов. Или когда аналитик становился успешным менеджером консалтинговых проектов. Но есть и те, кто, наоборот, хочет заниматься именно анализом данных и развиваться в этой области.

К нам в команду приходили студенты старших курсов и специалисты из разных областей ИБ: инженер-проектировщик систем защиты, доцент кафедры в вузе, реверс-инженер, специалист по сертификации средств защиты, специалисты по консалтингу в области защиты персональных данных. Есть и кандидаты технических наук. Уровень подготовки аналитиков также подтверждается международными сертификатами: в копилке наших экспертов есть такие сертификаты, как OSCP, CISSP, CEH.

Как стать аналитиком

Если после прочтения этой статьи вы поняли, что у вас уже есть все качества, которые позволят вам влиться в нашу команду, и вы хотите расти вместе с нами, присылайте свое резюме на адрес career@ptsecurity.com, и мы встретимся на собеседовании. Если вы не уверены в своих силах, но разбираетесь в пентесте и уязвимостях, мы готовы рассмотреть успешных кандидатов и на младшие позиции. Развитие специалистов — одна из наших приоритетных задач.