В I веке нашей эры евреи считали, что Тора и другие канонические тексты содержат закодированные сообщения и скрытые значения. Поэтому они создали систему под названием Gematria (Гематрия) — это один из методов раскрытия скрытых посланий в священных текстах. В соответствии с этой нумерологической системой каждой еврейской букве соответствует число (например, 1 — алеф, 2 — бет, 3 — гимел, 4 — далет и т. д.).

Каббалисты распространили этот метод на другие тексты и, преобразуя буквы в числа, искали скрытый смысл в каждом слове. Другим герменевтическим методом, используемым последователями Каббалы, является Темура, которая предполагает следующее: если буквы в слове (или слова в предложении) переставить или заменить на другие, пользуясь для этого соответствующими таблицами, то первоначальное слово (или выражение) приобретает новый смысл. Ещё можно вспомнить Нотарикон, который создаёт слова из букв, взятых из начала, середины или конца слова.

К чему вся это предыстория? А к тому, что если есть какой-то математический метод поиска скрытых смыслов, то можно сделать устройство, которое будет работать по требуемым алгоритмам. Так появился "компьютер" Dataghost.

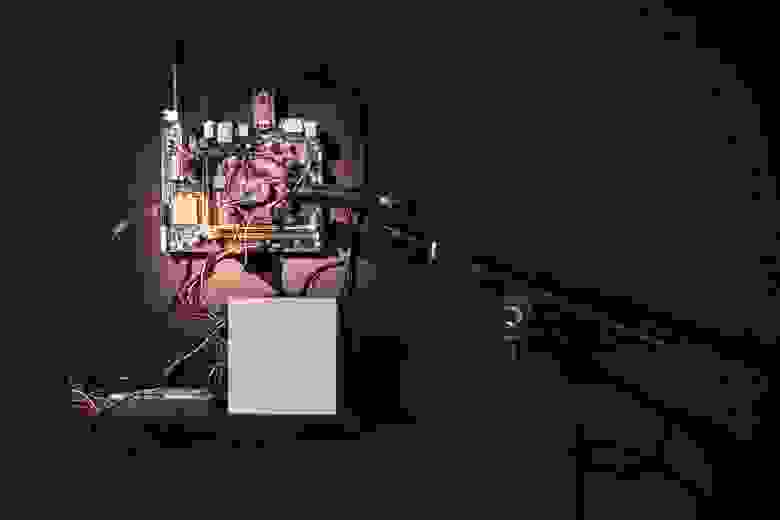

Французский коллектив RYBN изучил каббалистическую нумерологическую систему преобразований, ассоциаций и замен, создав удивительное устройство. Их установка Dataghost 2, представленная на выставке Artefact в Париже, представляет собой вычислительную машину, которая стремится выявить скрытые сообщения, скрытые в потоке сетевых данных.

Демон (забавно, правда?), установленный на сервере, перехватывает все входящие и исходящие сообщения и выгружает их содержимое с помощью инструментов сетевого перехвата. Затем все инкапсулированные данные подвергаются нескольким алгоритмам дешифровки, воспроизводящим герменевтические методы Каббалы. Исходные данные декомпозируются и пересобираются в соответствии с принципами подстановки, которыми руководствуется Каббала, чтобы раскрыть мистику сетевых коммуникаций.

Следуя каббалистической буквенно-цифровой системе, фрагменты кодов генерируют в процессе миллионы shell-команд, большинство из которых бессвязны или нефункциональны. Но иногда, несмотря на их еретический синтаксис, командам удаётся выполниться: перформативное измерение компьютерного языка оживает, команды становятся «понятны» компьютеру. Машина будет интерпретировать их как задачи, которые необходимо выполнить. Именно в этот момент машина выполняет ритуал вызова цифрового голема.

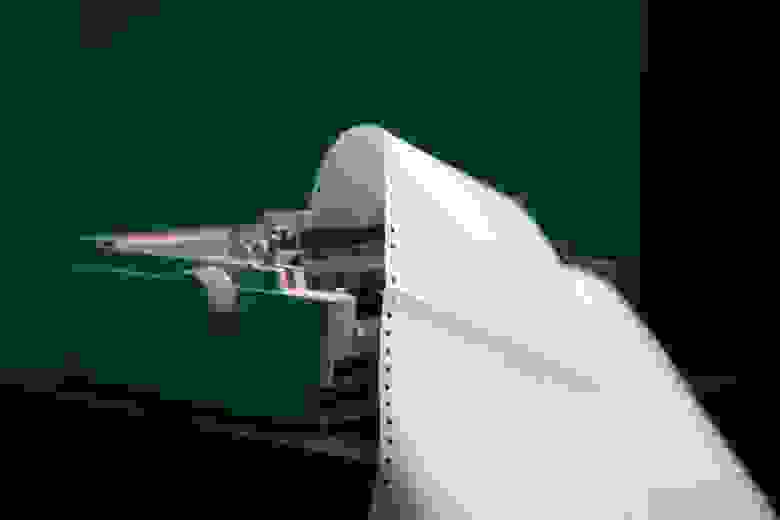

Невозможно предсказать, куда ритуал может привести машину: выполняемые команды могут переполнить объём памяти машины, спровоцировать окончательную остановку на программном уровне или превысить какие-то лимиты, что приведёт к перегреву определённых электронных компонентов или к другим разрушениям устройства. В течение своей жизни система Dataghost 2 постоянно публиковала данные о своей деятельности в виде распечатки всех команд.

Звучит необычно и довольно интересно, но, к сожалению, устройство уже давно вышло из строя. Компьютер завершил свой процесс через шесть часов после запуска, в субботу, 20 января 2017 года, в 22:28, выполнив 22 851 команду. Анализ события показывает, что система стёрла критически важный файл, что привело к завершению рабочего процесса. В настоящее время установка остаётся в том же "мёртвом" режиме. А жаль.

Что ещё интересного есть в блоге Cloud4Y

→ Информационная безопасность и глупость: необычные примеры

→ NAS за шапку сухарей

→ Взлом Hyundai Tucson, часть 1, часть 2

→ Столетний язык программирования — какой он

→ Аналоговый компьютер Telefunken RA 770

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу. А ещё напоминаем про второй сезон нашего сериала ITить-колотить. Его можно посмотреть на YouTube и ВКонтакте.