Как сообщает «Лаборатория Касперского», хакеры из APT-группировки ShadowHammer 5 месяцев контролировали сервис обновлений ASUS Live Update и заразили более полумиллиона компьютеров по всему миру.

Исследователи из «Лаборатории Касперского» обнаружили, что в прошлом году злоумышленники взломали сервер ASUS, который отвечал за обновления программного обеспечения компании. Злоумышленники разместили на сервере вредоносный файл с бэкдором, подписанный валидным сертификатом ASUS.

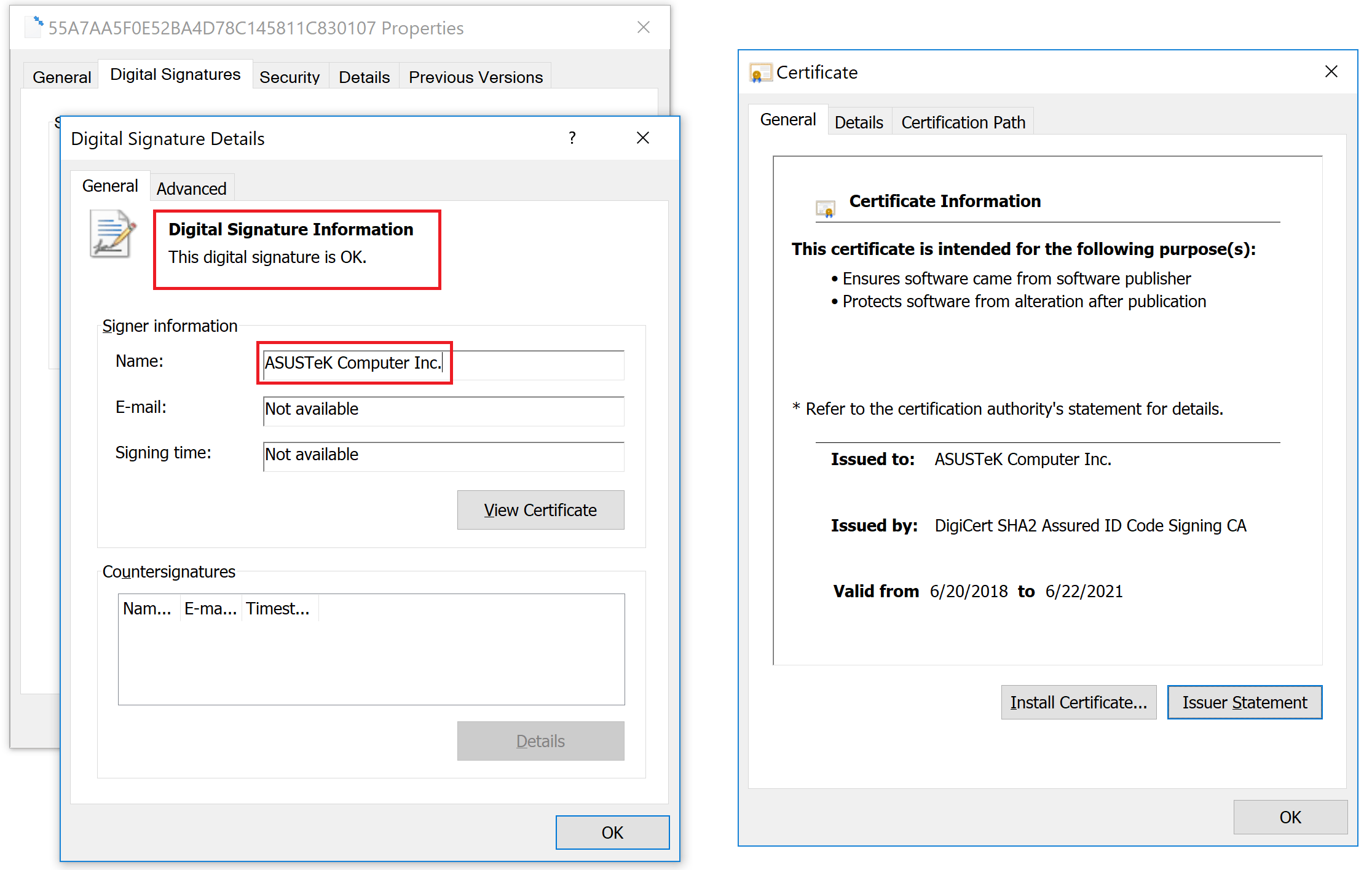

Скомпрометированный сертификат 05e6a0be5ac359c7ff11f4b467ab20fc:

[изображение — securelist.com]

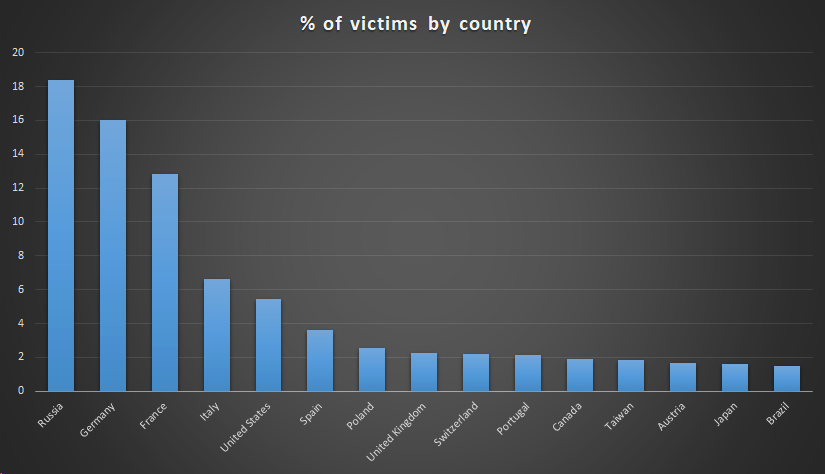

Большинство зараженных объектов, обнаруженных экспертами «Лаборатории Касперского», находились в России (около 18%). По информации Symantec, минимум 13 000 компьютеров, принадлежащих клиентам компании, были заражены обновлением вредоносного программного обеспечения от ASUS в прошлом году в США.

Статистика заражений:

[изображение — securelist.com]

Предполагается, что злоумышленники должны были скомпрометировать около 600 целей, которые идентифицировались по MAC-адресам компьютеров.

Вредоносная программа искала целевые системы по их уникальным MAC-адресам. Попав в систему и обнаружив один из этих целевых адресов, вредоносная программа обращалась к командно-контрольному серверу, на котором работали злоумышленники, после чего на эти машины было установлено дополнительное вредоносное ПО.

В данной APT были задействованы следующие узлы:

С&C:

asushotfix[.]com

141.105.71[.]116Распространение:

hxxp://liveupdate01.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

«Эта атака показывает, что используемая нами модель доверия, основанная на известных именах поставщиков и проверке цифровых подписей, не может гарантировать, что вы защищены от вредоносных программ», — отметил Виталий Камлюк, директор Азиатско-Тихоокеанского региона по глобальным исследованиям и анализу «Лаборатории Касперского». Он отметил, что ASUS никак не прокомментировала взлом и оставила без внимания сообщения от экспертов «Лаборатории Касперского» о взломанном сервисе и скомпрометированном сертификате.В адрес компании направлены дополнительные запросы издательства Motherboard и компании Symantec.

Утилита для проверки, не входит ли ваш MAC-адрес в список приоритетных целей. Онлайн-проверка.