Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

После начала пандемии и режима самоизоляции у бизнеса возникла проблема в виде необходимости обеспечить информационную безопасность сотрудников на удаленке. В самом деле, периметр безопасности очень сильно смещается, первое время корпоративные данные уходят за этот периметр, так что многие компании сильно рисковали. Неосторожное поведение сотрудника и все — ценные данные ушли злоумышленникам.

Но с течением времени все наладилось — бизнес приспособился к новым условиям, а ИБ-отделы разных компаний худо-бедно научились защищать внешний периметр. Но теперь ситуация обратная — все больше компаний возвращает сотрудников в офисы, самоизоляции больше нет, а значит, нужно снова возвращать границы защиты, модифицировать ИБ-системы и решать множество задач. Под катом поговорим об этих задачах и способах их решения.

Основная задача — привести в порядок меры защиты корпоративной информации в офисах. Дело в том, что около половины сотрудников, работающих на удаленке, не обращают внимания на правила безопасности. По данным компании Tessian таких сотрудников очень много — свыше 52%. С ними нужно проводить планомерную подготовительную работу, а также решать и другие проблемы.

Корпоративное оборудование и обновление

Есть компании, которые практически сразу после наступления карантина и ввода режима самоизоляции предоставили своим сотрудникам корпоративное оборудование с настроенными инструментами для удаленной защиты. Наиболее подготовленные компании разработали систему удаленного обновления такого оборудования, с установкой новейших апдейтов/заплаток ПО.

Но подавляющее большинство компаний, выдавших ноутбуки или десктопы своим удаленным сотрудникам, не успели/не смогли/не захотели (нужное подчеркнуть) развернуть такую централизованную систему обновления. И если раньше это делал системный администратор, находившийся в офисе, то дома за корпоративное оборудование отвечает его текущий пользователь. По домам сисадмин ходить не будет.

Софт не обновляется много месяцев, поскольку в домашних условиях, если не настроена удаленная система управления, пользователи сами делать ничего не будут. Ну а по возвращению в офисы ИБ-отделам придется провести масштабную проверку возвращаемого оборудования с дальнейшим апдейтом/модернизацией. Если этого не сделать, можно поставить сеть своей компании под серьезную угрозу.

Игры и личные приложения на корпоративных ПК

Вторая проблема связана с первой. Мало того, что корпоративное оборудование остается без обновлений, так некоторые сотрудники еще и устанавливают на него личные приложения, используют личные сервисы.

Если компания заранее провела необходимые работы по установке управляющего ПО на корпоративное оборудование, этой проблемы можно избежать. Если же нет, как, скорее всего, и было, то угроза становится более чем реальной.

Как только зараженный неведомым зловредом ноутбук будет подключен к внутренней сети компании, то последняя может быть скомпрометирована за считанные минуты. Поэтому ИБ-отделу стоит провести еще и масштабную проверку на наличие информационных угроз.

Один ноутбук — много пользователей

Кроме установки игр и личных приложений проблемой может быть доступ членов семьи сотрудника к его корпоративному оборудованию. Это особенно актуально в том случае, если дома нет ноутбука или стационарного ПК, зато есть дети или любые другие любопытные домочадцы.

В этом случае решение находится быстро — создается новая учетная запись, с которой вторичные пользователи выходят в интернет, загружают приложения и игры, серфят в социальных сетях. Все это может быть реализовано и с основного аккаунта, защиту которого в худшем случае просто отключают.

Пароль и логин сотрудника во многих случаях становится достоянием благодарных домочадцев, которые вовсе не стремятся хранить полученные данные как зеницу ока.

Соответственно, ИБ-подразделению нужно исходить из предположения, что все учетки возвращаемого оборудования скомпрометированы. Это означает необходимость замены данных старых учетных записей новыми.

Я со своим

Дополнительная крупная проблема — эксплуатация сотрудниками личного оборудования в процессе выполнения корпоративных задач. Вполне может быть, что кто-то вообще не использовал выданный на работе ноутбук (не привычный инструмент, медленно работает и.п.), а работал с личным.

Это не обязательно ноутбуки, сотрудники могут использовать флешки, прочие внешние накопители, смартфоны и многое другое для подключения к корпоративной сети и работе с данными компаниями.

Соответственно, после возвращения сотрудников в офисы стоит провести сканирование корпоративной сети на наличие новых устройств — вполне возможно, что кто-то из сотрудников взял свое личное оборудование в компанию. Просто потому, что привык, так удобнее. Опасность подобного подхода понимают далеко не все сотрудники.

Изменение периметра защиты

Об этом уже было сказано выше, но повторить все же стоит. Компании в обязательном порядке нужно снова начать контролировать оборудование, ранее оказавшееся вне офиса. После того, как ноутбуки, десктопы, смартфоны и прочие устройства вернутся в офисы, нужно гораздо чаще, чем раньше, и тщательнее выполнять проверку сетевого периметра.

Таким образом можно оперативно ликвидировать возникающие угрозы и постепенно вывести все снова на круги своя. Эксперты по сетевой безопасности рекомендуют, например, выполнить инвентаризацию всех систем внутри компании, подключение к которым возможно из интернета.

Также желательно изучить журналы событий с корпоративных устройств пользователей, побывавших вне периметра защиты. В этом случае можно быстро обнаружить проблему и не допустить компрометации корпоративной сети.

Вернутся не все

Сейчас не так много компаний возвращают в офис весь свой штат. Некоторые идут на компромиссы, и приглашают вернуться лишь тех сотрудников, кто крайне важен для работы компании и без кого в офисе не обойтись. Либо же организовывают посменную работу с ротацией тех, кто работает дома и тех, кто работает в офисе.

Но в этом случае нужно продолжать контролировать не только внутренний периметр, но и внешний. Все также необходимо обеспечивать безопасность удаленщикам, периодически проверять оборудование компании, оказавшееся вне офиса, проводить информационную подготовку среди удаленщиков.

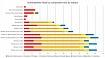

Ситуация в этом случае становится чуть более сложной, поскольку защищать нужно и внутреннюю корпоративную сеть, и внешнюю. Вернуться на два года назад не получится — ведь работа дома понравилась многим сотрудникам. Так, лишь 9% из тех, кто ушел на удаленку, желает вернуться и работать лишь в офисе. 35% хотят остаться вне стен компании, работая из дома и еще 56% хотели бы часть рабочей недели проводить дома, а часть — работать из офиса.

Соответственно, ИБ-отделам необходимо спланировать свою дальнейшую работу так, чтобы новая реальность не мешала работе компании, а, наоборот давала возможность получить определенные преимущества.

А что у Zyxel?

В представленном недавно обновлении централизованной системы управления сетью Zyxel Nebula, были включены несколько важных обновлений, связанных с безопасностью:

- Добавлена поддержка межсетевых экранов USG FLEX.

- Реализована современная концепция комплексной безопасности Zero Trust.

А конкретнее:

- Введена двухфакторная аутентификация на основе Google Authenticator — проверяет подлинность пользователей, получающих доступ к сети через удаленные рабочие места и личные мобильные устройства.

- Zyxel Secure Wi-Fi — дает возможность создать «прозрачную» точку доступа, которую можно настроить для репликации SSID вашего офиса и автоматического создания зашифрованного туннеля, организовав беспрепятственный доступ к вашей корпоративной сети. Это упрощает развертывание, при этом сохраняя высокий уровень контроля над безопасностью удаленных рабочих мест.

- Добавлено совместное обнаружение и реагирование на угрозы (CDR) — межсетевые экраны USG FLEX обнаруживают угрозу на любом из подключенных клиентов, а затем автоматически реагируют на них, сдерживая устройство на границе вашей сети (точке доступа).