На прошлой неделе стало известно сразу о двух громких инцидентах в области кибербезопасности. Представители компании CD Projekt Red, разработавшей игры «Ведьмак» и Cyberpunk 2077, сообщили об успешной атаке на собственную инфраструктуру (см. также обсуждение на Хабре здесь и здесь). Злоумышленники скопировали и зашифровали данные на серверах компании. Второе проблемой для компании не является (есть бэкап), а вот первое может привести к разнообразным последствиям в плане репутации и дальнейшей эксплуатации уязвимостей в играх. Напомним, неделей ранее разработчики выпустили патч для Cyberpunk 2077, закрывающий возможность выполнения произвольного кода. Тем не менее разработчик решил не идти на поводу у киберпреступников и сообщил об атаке публично, выложив даже требование о выкупе.

После атаки компания сообщила, что данные сотрудников, скорее всего, не пострадали. Предположительно CD Projekt стала жертвой вредоносной кампании HelloKitty, ранее задевшей поставщика электроэнергии в Бразилии (здесь предыдущие атаки анализируются подробнее). Как сообщает BleepingComputer, утекшие данные уже выставили на аукцион со стартовой ценой в миллион долларов. Открытость разработчика игр по поводу инцидента можно только приветствовать. Нельзя не отметить некоторую иронию в том, как антураж Cyberpunk 2077 просочился в реальность.

Вторым громким событием стала атака на водоочистные сооружения в городе Олдсмар в штате Флорида, США. Шериф округа Пинеллас Боб Гуалтьери (Bob Gualtieri) сообщил о кибератаке на критическую инфраструктуру в ходе пресс-конференции 8 февраля. Злоумышленники воспользовались штатными средствами удаленного доступа и, что самое неприятное, пытались увеличить подачу гидроксида натрия в сто раз.

Инцидент широко обсуждался в основном в контексте опасного использования средств удаленного доступа (в описанном случае — TeamViewer) для управления критической инфраструктурой. Вскрылись утечки паролей корпоративных адресов в городских коммунальных службах (см. твит выше). Даже без них прямое управление компьютерами на водоочистной станции без дополнительных средств защиты — плохая идея. Брайан Кребс приводит в своей статье свидетельства, что такая практика распространена в целом по стране. И еще аргумент: если уволить всех администраторов, хоть раз открывавших удаленный доступ к рабочему столу, скорее всего, промышленными системами будет некому управлять. Использование TeamViewer указывает на недофинансирование и сигнализирует о необходимости комплексного повышения безопасности критической инфраструктуры.

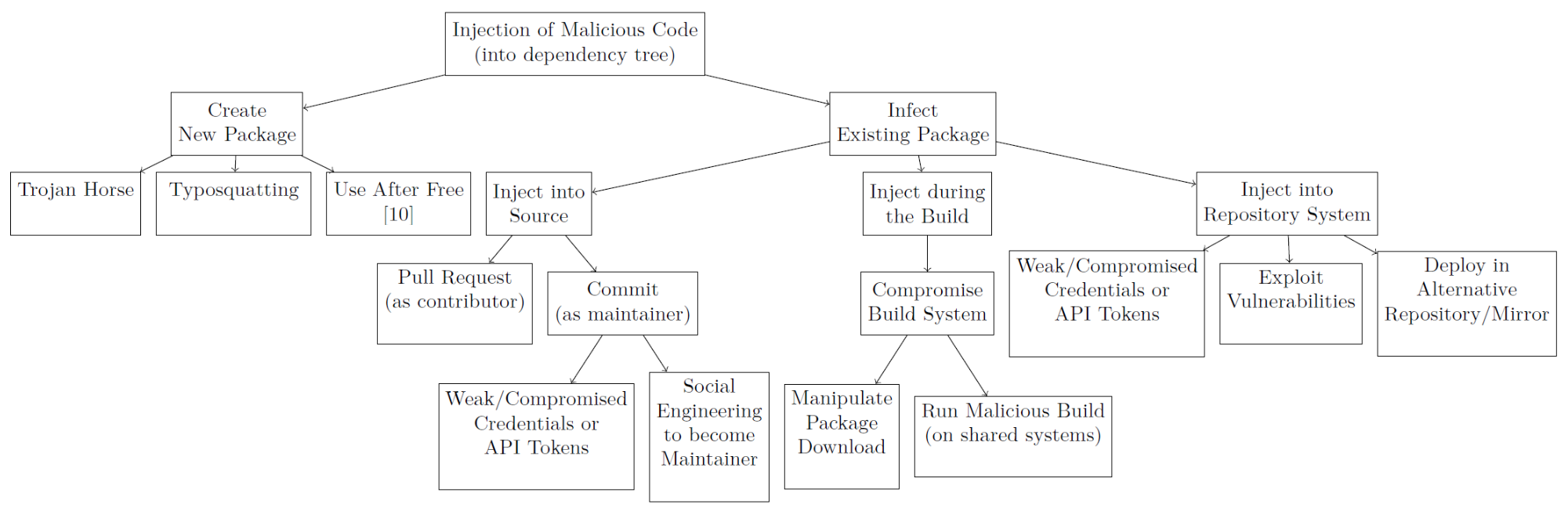

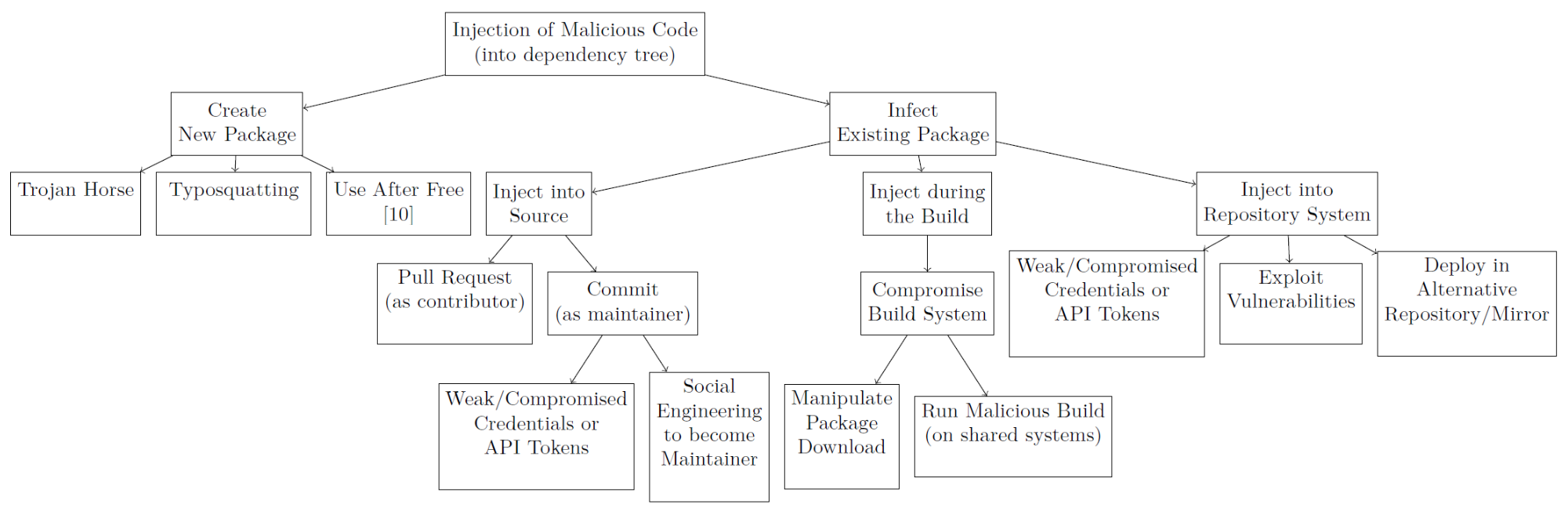

Из-за этих громких новостей в тени осталось интересное исследование Алекса Бирсана (Alex Birsan) о методе внедрения вредоносного кода при сборке ПО, использующего публичные репозитории, такие как npm, PyPi и RubyGems. Ранее эту проблему исследовали на предмет загрузки в репозиторий кода с опечаткой в названии — при этом появляется возможность внедрить произвольные функции, если разработчик софта ошибется в названии подключаемой библиотеки. Но это не единственный способ. В статье приводится интересная схема возможных сценариев атаки:

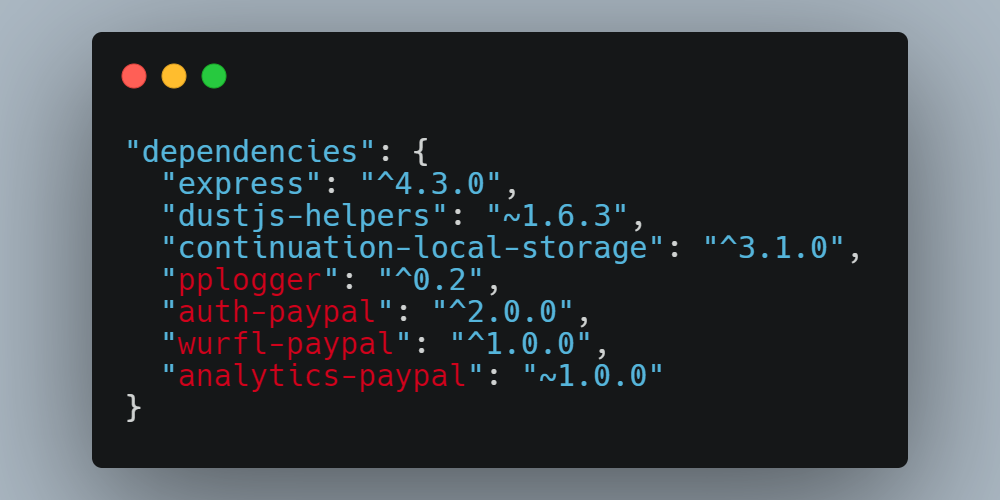

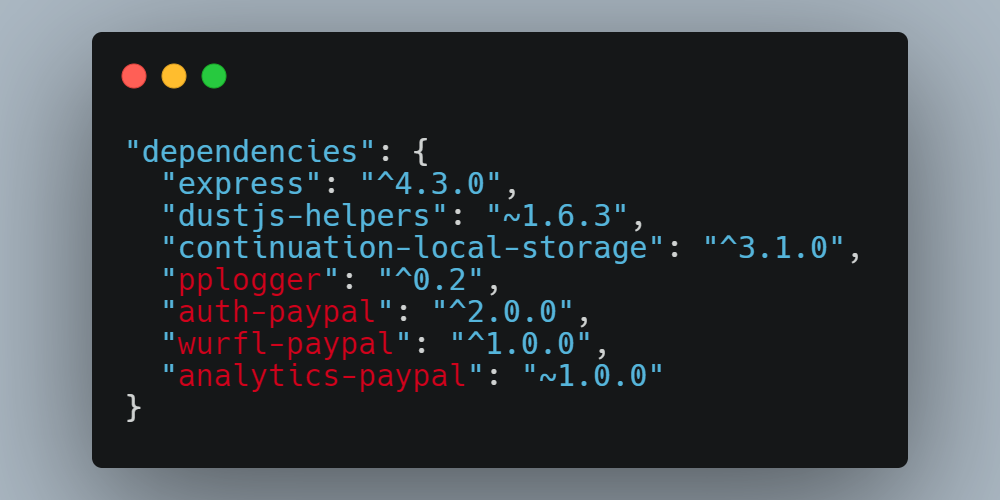

Бирсан нашел еще один. Анализируя код для платежной системы PayPal, выложенный на GitHub, он обнаружил упоминания приватных библиотек, очевидно, доступных только для разработчиков компании. Далее он проверил, что будет, если выложить пакет с таким же именем в публичный репозиторий. Как выяснилось, публичный пакет получает приоритет перед приватным. Затем исследователь провел полевое испытание: находил приватные библиотеки, а затем выкладывал свой код в общее хранилище под тем же именем. В коде содержался простой триггер, сообщающий об успешной «атаке» автору.

Результаты впечатляют. Автору удалось «взломать» код (по сути, выполнить свою программу в локальной сети) компаний Shopify, Apple, PayPal, Netflix, Yelp и Uber. Ряд компаний выплатили Алексу значительное вознаграждение, соответствующее опасности такого взлома в реальных условиях. Специалисты из Microsoft Azure предлагают несколько решений для описанной проблемы.

Что еще произошло:

Интересное исследование безопасности видеокамер, предназначенных для установки в яслях и детских садах. Доступ к устройствам выдается родителям через приложение для смартфона, но, как выяснилось, внутри все клиенты подключаются через общую пару логин-пароль, которая никогда не меняется. Кроме того, соединение осуществляется по протоколу HTTP.

Разработчики Microsoft закрывают баг, внесенный в февральском наборе патчей: он вызывает синий экран при попытке подключения к точке доступа с авторизацией по протоколу WPA3. В этом же наборе патчей закрыты три серьезные уязвимости в реализации протокола TCP/IP.

Отчет компании Google о фишинге дает интересную статистику по почтовому сервису компании: каждый день блокируются сто миллионов опасных сообщений. В прошлом году аналитики Gmail фиксировали в день до 18 миллионов фишинговых сообщений, эксплуатирующих тему COVID-19. Средний срок жизни вредоносной кампании — трое суток.

Компания Adobe закрывает критические уязвимости в Acrobat и Reader.

Интересный факт из жизни администраторов Википедии приведен в треде выше. В одном из датацентров до 20% запросов приходятся на фотографию цветка. Как выяснилось, изображение подгружается при запуске популярного в Индии мобильного приложения. Мало того, что это в принципе не идеальный подход к созданию ПО, так картинка еще и не демонстрируется пользователю, то есть загружается зря.

После атаки компания сообщила, что данные сотрудников, скорее всего, не пострадали. Предположительно CD Projekt стала жертвой вредоносной кампании HelloKitty, ранее задевшей поставщика электроэнергии в Бразилии (здесь предыдущие атаки анализируются подробнее). Как сообщает BleepingComputer, утекшие данные уже выставили на аукцион со стартовой ценой в миллион долларов. Открытость разработчика игр по поводу инцидента можно только приветствовать. Нельзя не отметить некоторую иронию в том, как антураж Cyberpunk 2077 просочился в реальность.

Вторым громким событием стала атака на водоочистные сооружения в городе Олдсмар в штате Флорида, США. Шериф округа Пинеллас Боб Гуалтьери (Bob Gualtieri) сообщил о кибератаке на критическую инфраструктуру в ходе пресс-конференции 8 февраля. Злоумышленники воспользовались штатными средствами удаленного доступа и, что самое неприятное, пытались увеличить подачу гидроксида натрия в сто раз.

Инцидент широко обсуждался в основном в контексте опасного использования средств удаленного доступа (в описанном случае — TeamViewer) для управления критической инфраструктурой. Вскрылись утечки паролей корпоративных адресов в городских коммунальных службах (см. твит выше). Даже без них прямое управление компьютерами на водоочистной станции без дополнительных средств защиты — плохая идея. Брайан Кребс приводит в своей статье свидетельства, что такая практика распространена в целом по стране. И еще аргумент: если уволить всех администраторов, хоть раз открывавших удаленный доступ к рабочему столу, скорее всего, промышленными системами будет некому управлять. Использование TeamViewer указывает на недофинансирование и сигнализирует о необходимости комплексного повышения безопасности критической инфраструктуры.

Из-за этих громких новостей в тени осталось интересное исследование Алекса Бирсана (Alex Birsan) о методе внедрения вредоносного кода при сборке ПО, использующего публичные репозитории, такие как npm, PyPi и RubyGems. Ранее эту проблему исследовали на предмет загрузки в репозиторий кода с опечаткой в названии — при этом появляется возможность внедрить произвольные функции, если разработчик софта ошибется в названии подключаемой библиотеки. Но это не единственный способ. В статье приводится интересная схема возможных сценариев атаки:

Бирсан нашел еще один. Анализируя код для платежной системы PayPal, выложенный на GitHub, он обнаружил упоминания приватных библиотек, очевидно, доступных только для разработчиков компании. Далее он проверил, что будет, если выложить пакет с таким же именем в публичный репозиторий. Как выяснилось, публичный пакет получает приоритет перед приватным. Затем исследователь провел полевое испытание: находил приватные библиотеки, а затем выкладывал свой код в общее хранилище под тем же именем. В коде содержался простой триггер, сообщающий об успешной «атаке» автору.

Результаты впечатляют. Автору удалось «взломать» код (по сути, выполнить свою программу в локальной сети) компаний Shopify, Apple, PayPal, Netflix, Yelp и Uber. Ряд компаний выплатили Алексу значительное вознаграждение, соответствующее опасности такого взлома в реальных условиях. Специалисты из Microsoft Azure предлагают несколько решений для описанной проблемы.

Что еще произошло:

Интересное исследование безопасности видеокамер, предназначенных для установки в яслях и детских садах. Доступ к устройствам выдается родителям через приложение для смартфона, но, как выяснилось, внутри все клиенты подключаются через общую пару логин-пароль, которая никогда не меняется. Кроме того, соединение осуществляется по протоколу HTTP.

Разработчики Microsoft закрывают баг, внесенный в февральском наборе патчей: он вызывает синий экран при попытке подключения к точке доступа с авторизацией по протоколу WPA3. В этом же наборе патчей закрыты три серьезные уязвимости в реализации протокола TCP/IP.

Отчет компании Google о фишинге дает интересную статистику по почтовому сервису компании: каждый день блокируются сто миллионов опасных сообщений. В прошлом году аналитики Gmail фиксировали в день до 18 миллионов фишинговых сообщений, эксплуатирующих тему COVID-19. Средний срок жизни вредоносной кампании — трое суток.

Компания Adobe закрывает критические уязвимости в Acrobat и Reader.

Интересный факт из жизни администраторов Википедии приведен в треде выше. В одном из датацентров до 20% запросов приходятся на фотографию цветка. Как выяснилось, изображение подгружается при запуске популярного в Индии мобильного приложения. Мало того, что это в принципе не идеальный подход к созданию ПО, так картинка еще и не демонстрируется пользователю, то есть загружается зря.