Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

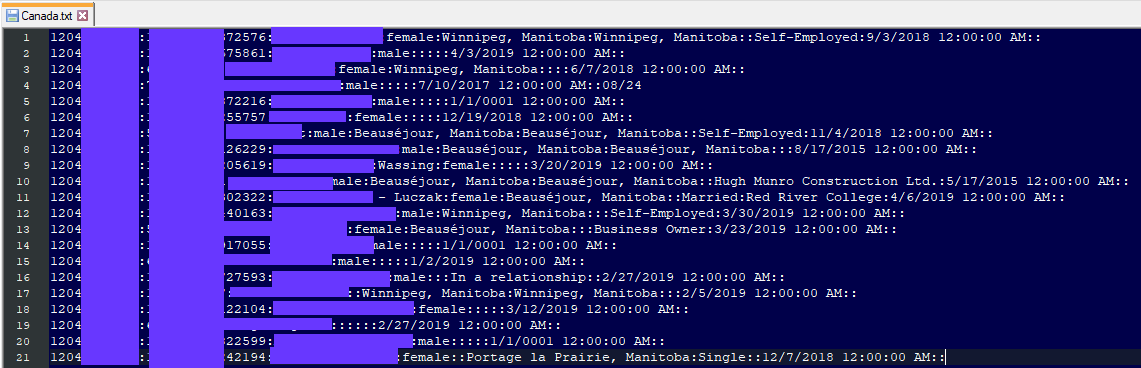

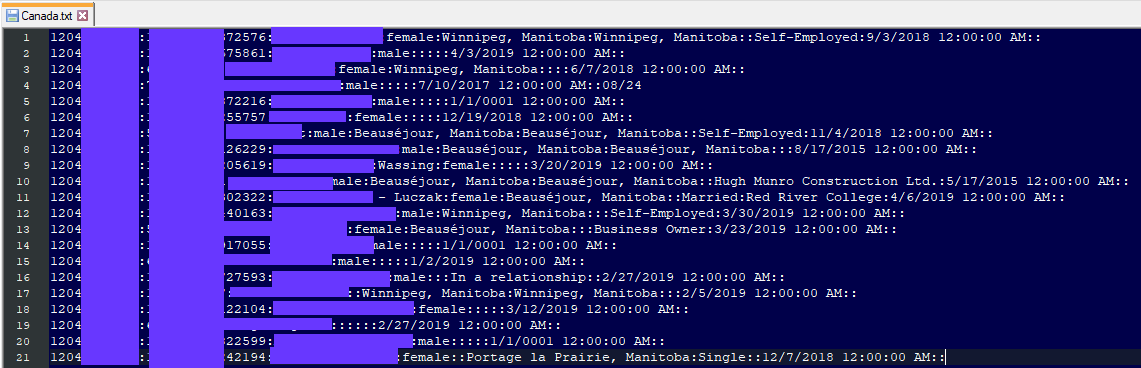

В субботу 3 апреля в публичный доступ попала огромная база данных пользователей соцсети Facebook. На одном из киберкриминальных форумов появились записи о 533 миллионах пользователей из 106 стран, среди них чуть меньше 10 миллионов учеток — из России.

В ответ на запрос СМИ в Facebook подтвердили факт утечки. Дело было так: еще в 2019 году кто-то воспользовался уязвимостью в инструменте для поиска друзей, который сам по себе вызывает сомнения с точки зрения приватности. Данная фича заливала на серверы соцсети телефонную книгу пользователя и предлагала ему добавить в друзья найденных людей. Как выяснилось позднее, инструмент позволял перебором пройтись по всему массиву телефонных номеров и выгрузить данные о большом количестве пользователей — примерно 20% от общего числа учеток в соцсети.

В том же 2019 году похожую проблему нашли в Telegram: перебор телефонных номеров помогал выяснить никнейм пользователя, а через базу данных сотовых операторов — связать учетную запись в мессенджере с реальным человеком.

По понятным причинам из Facebook не утекли пароли, но персональных данных в общий доступ попало много: имена, локация, данные о работодателе, пол, дата регистрации. База из 2019-го, судя по всему, какое-то время продавалась на черном рынке, а в январе этого года в Telegram появился бот, продающий данные по телефонному номеру. Электронных адресов, ассоциированных с аккаунтами, утекло относительно мало: Трой Хант (Troy Hunt) добавил в базу сервиса Haveibeenpwned всего 2,5 миллиона записей.

Сама по себе утечка вряд ли добавляет новые риски для отдельного пользователя. Уже давно можно применять к соцсетям простое правило: если вы передаете им какие-то данные, считайте их публичными, даже если применены какие-то настройки приватности.

Эта история вновь поднимает тему безопасности телефонного номера — это ключевой способ идентификации личности. Сменить номер еще сложнее, чем почтовый адрес, его потеря чревата прямым финансовым ущербом, а способов перехватить данные, передающиеся через SMS, достаточно много. Легко представить схему атаки, в которой злоумышленники определяют номер пользователя после утечки подобных баз данных, а затем через социальный инжиниринг или прямую подмену SIM-карты получают доступ к банковскому счету. Что с этим делать — понятно, хотя эти действия вызывают дополнительные сложности. Например, перейти на другие средства двухфакторной аутентификации или использовать разные номера для регистрации на публичных сервисах и для доступа к банковским услугам. Как обычно, проколы сторонних сервисов, вольно обращающихся с данными пользователей, приносят проблемы самим пользователям.

В сетевых устройствах компании QNAP обнаружили две критические уязвимости: обход авторизации и запись произвольных данных. Свежая прошивка исправляет как минимум одну из них.

Специалисты GitHub расследуют нестандартную уязвимость в собственной инфраструктуре. Злоумышленники воспользовались инструментом GitHub Actions, который позволяет автоматизировать действия при работе с исходным кодом. Возможности оказались слишком широкими — вплоть до запуска криптомайнеров непосредственно на серверах компании.

Локеры, компьютерная напасть как минимум десятилетней давности, стали менее распространены с развитием троянов-шифровальщиков. В свежем исследовании эксперты «Лаборатории Касперского» напоминают, что вредоносные программы, требующие выкуп за разблокировку компьютера, никуда не делись. В статье рассматриваются блокировщики, работающие строго в веб-браузере.

Другое исследование «Лаборатории Касперского» описывает таргетированную атаку, эксплуатирующую, помимо прочего, уязвимости в VPN-клиенте Pulse Secure.

Подробное описание уязвимости типа zero-click (то есть не требующей каких-либо действий от пользователя) в почтовом клиенте Apple Mail. Уязвимость позволяет менять настройки клиента, например модифицировать подпись. Проблему закрыли в июле прошлого года.

В феврале мы писали про кибератаку на исследователей по безопасности: их компьютеры пытались взломать с помощью поддельного сайта с описанием уязвимостей. В компании Google сообщают о рецидиве: исследователей заманивали на сайт, якобы принадлежащий турецкому пентестинг-сервису, содержащий эксплойт для браузера. Для более эффективного заманивания в соцсетях создавали правдоподобные профили сотрудников поддельной организации.

Владельцы публичного репозитория исходников языка PHP в конце марта сообщили о попытке внедрить туда вредоносный код. См. также обсуждение на Хабре.

В свежем исследовании проанализировали (новость, PDF) телеметрию, собираемую с устройств на базе iOS и Android. Выводы авторов: данные и там, и там передаются в среднем каждые 4,5 минуты. ОС Google передает в 20 раз больше данных, чем iOS. Последнее утверждение оспорили разработчики Android: дело не в том, что они собирают меньше данных, а в том, что не всю телеметрию мобильной ОС Apple удалось посчитать.

В npm-пакете Netmask обнаружили серьезную ошибку при обработке IP-адресов, если в начале адреса есть ноль. В самом простом примере адрес 0127.0.0.1 можно преобразовать в 87.0.0.1.

В ответ на запрос СМИ в Facebook подтвердили факт утечки. Дело было так: еще в 2019 году кто-то воспользовался уязвимостью в инструменте для поиска друзей, который сам по себе вызывает сомнения с точки зрения приватности. Данная фича заливала на серверы соцсети телефонную книгу пользователя и предлагала ему добавить в друзья найденных людей. Как выяснилось позднее, инструмент позволял перебором пройтись по всему массиву телефонных номеров и выгрузить данные о большом количестве пользователей — примерно 20% от общего числа учеток в соцсети.

В том же 2019 году похожую проблему нашли в Telegram: перебор телефонных номеров помогал выяснить никнейм пользователя, а через базу данных сотовых операторов — связать учетную запись в мессенджере с реальным человеком.

По понятным причинам из Facebook не утекли пароли, но персональных данных в общий доступ попало много: имена, локация, данные о работодателе, пол, дата регистрации. База из 2019-го, судя по всему, какое-то время продавалась на черном рынке, а в январе этого года в Telegram появился бот, продающий данные по телефонному номеру. Электронных адресов, ассоциированных с аккаунтами, утекло относительно мало: Трой Хант (Troy Hunt) добавил в базу сервиса Haveibeenpwned всего 2,5 миллиона записей.

Сама по себе утечка вряд ли добавляет новые риски для отдельного пользователя. Уже давно можно применять к соцсетям простое правило: если вы передаете им какие-то данные, считайте их публичными, даже если применены какие-то настройки приватности.

Эта история вновь поднимает тему безопасности телефонного номера — это ключевой способ идентификации личности. Сменить номер еще сложнее, чем почтовый адрес, его потеря чревата прямым финансовым ущербом, а способов перехватить данные, передающиеся через SMS, достаточно много. Легко представить схему атаки, в которой злоумышленники определяют номер пользователя после утечки подобных баз данных, а затем через социальный инжиниринг или прямую подмену SIM-карты получают доступ к банковскому счету. Что с этим делать — понятно, хотя эти действия вызывают дополнительные сложности. Например, перейти на другие средства двухфакторной аутентификации или использовать разные номера для регистрации на публичных сервисах и для доступа к банковским услугам. Как обычно, проколы сторонних сервисов, вольно обращающихся с данными пользователей, приносят проблемы самим пользователям.

Что еще произошло

В сетевых устройствах компании QNAP обнаружили две критические уязвимости: обход авторизации и запись произвольных данных. Свежая прошивка исправляет как минимум одну из них.

Специалисты GitHub расследуют нестандартную уязвимость в собственной инфраструктуре. Злоумышленники воспользовались инструментом GitHub Actions, который позволяет автоматизировать действия при работе с исходным кодом. Возможности оказались слишком широкими — вплоть до запуска криптомайнеров непосредственно на серверах компании.

Локеры, компьютерная напасть как минимум десятилетней давности, стали менее распространены с развитием троянов-шифровальщиков. В свежем исследовании эксперты «Лаборатории Касперского» напоминают, что вредоносные программы, требующие выкуп за разблокировку компьютера, никуда не делись. В статье рассматриваются блокировщики, работающие строго в веб-браузере.

Другое исследование «Лаборатории Касперского» описывает таргетированную атаку, эксплуатирующую, помимо прочего, уязвимости в VPN-клиенте Pulse Secure.

Подробное описание уязвимости типа zero-click (то есть не требующей каких-либо действий от пользователя) в почтовом клиенте Apple Mail. Уязвимость позволяет менять настройки клиента, например модифицировать подпись. Проблему закрыли в июле прошлого года.

В феврале мы писали про кибератаку на исследователей по безопасности: их компьютеры пытались взломать с помощью поддельного сайта с описанием уязвимостей. В компании Google сообщают о рецидиве: исследователей заманивали на сайт, якобы принадлежащий турецкому пентестинг-сервису, содержащий эксплойт для браузера. Для более эффективного заманивания в соцсетях создавали правдоподобные профили сотрудников поддельной организации.

Владельцы публичного репозитория исходников языка PHP в конце марта сообщили о попытке внедрить туда вредоносный код. См. также обсуждение на Хабре.

В свежем исследовании проанализировали (новость, PDF) телеметрию, собираемую с устройств на базе iOS и Android. Выводы авторов: данные и там, и там передаются в среднем каждые 4,5 минуты. ОС Google передает в 20 раз больше данных, чем iOS. Последнее утверждение оспорили разработчики Android: дело не в том, что они собирают меньше данных, а в том, что не всю телеметрию мобильной ОС Apple удалось посчитать.

В npm-пакете Netmask обнаружили серьезную ошибку при обработке IP-адресов, если в начале адреса есть ноль. В самом простом примере адрес 0127.0.0.1 можно преобразовать в 87.0.0.1.