Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Тему уязвимых драйверов — легитимных кусков кода с цифровой подписью — мы за последнее время поднимали несколько раз. В сентябре мы сообщали о драйвере античит-системы из игры Genshin Impact, который использовался для остановки защитных систем в ходе атаки на корпоративную инфраструктуру. Совсем недавно стало известно об эксплуатации проблемного драйвера из программы MSI Afterburner. Использование уязвимых драйверов с цифровой подписью теоретически усложняет детектирование угроз и достаточно распространено на практике. Настолько, что у этого явления возникло собственное название: Bring Your Own Vulnerable Driver (принеси свой уязвимый драйвер), или BYOVD.

Уязвимые драйверы упрощают жизнь разработчикам атак, так как обеспечивают готовое решение определенной задачи — например, запуск вредоносного кода с высокими привилегиями, остановка других программ. Даже если разработчик легитимного ПО выпускает обновление, злоумышленники могут продолжать пользоваться уязвимым драйвером — собственно, установка программы целиком не требуется для проведения атаки. Логичное средство борьбы с подобными уязвимыми драйверами — это их блокировка по определенному «черному списку» на уровне операционной системы. Но, как недавно выяснили в издании Ars Technica, встроенная в Windows 10 и Windows 11 фича, ответственная за такую блокировку, толком не работала больше двух лет.

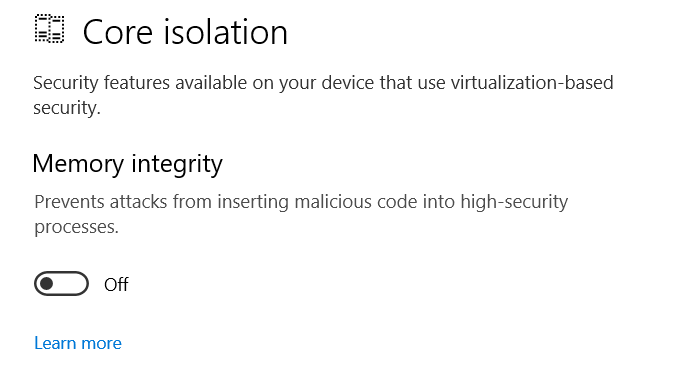

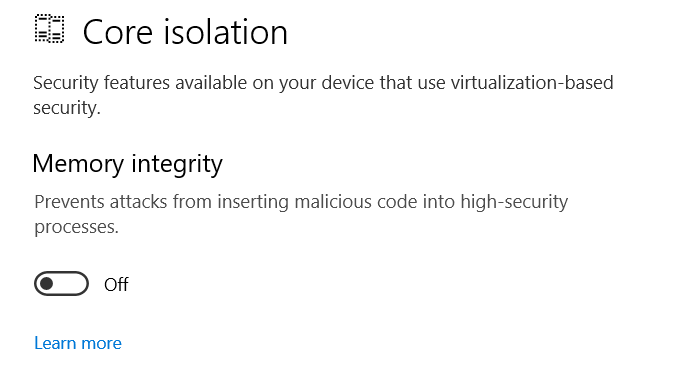

Способ автоматизированного детектирования и блокировки уязвимых драйверов компания Microsoft анонсировала в 2020 году в рамках набора фич Hypervisor-Protected Code Integrity. Там же говорилось о некоей концепции Secured Core PC, где подобная защита активирована по умолчанию. Чаще всего данная функция по умолчанию выключена, включить ее в Windows 10 и 11 можно в настройках Windows Security -> Device Security -> Memory Integrity.

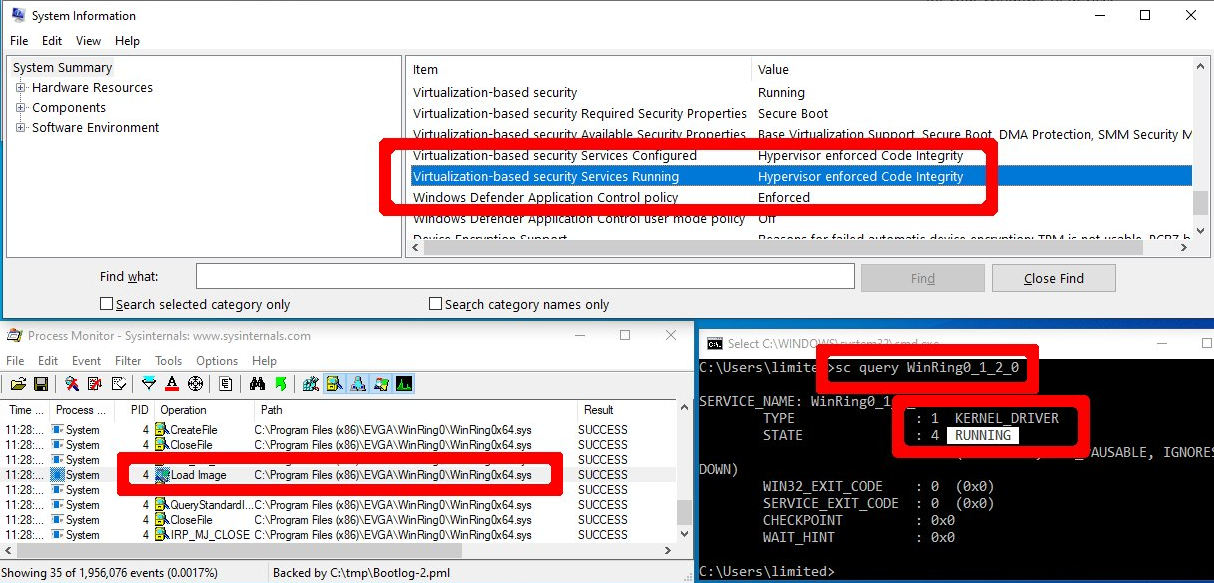

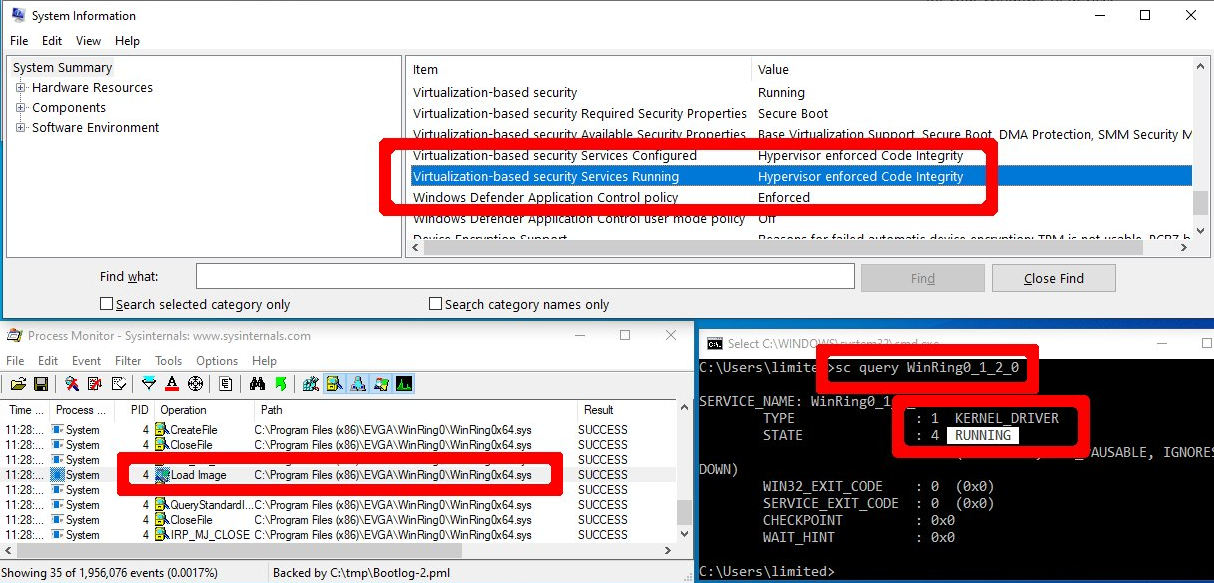

В сентябре сразу несколько исследователей отметили, что даже при включенной функции Memory Integrity известные уязвимые драйверы можно без проблем запустить в системе. Скриншот из этого твита показан выше: на изображении видно, как используемый в атаках драйвер WinRing0 (входит в набор программ для устройств компании EVGA) запускается при активированной защите.

Не работала и другая функция, известная как Attack Surface Reduction, которая, по идее, должна блокировать запись уязвимых драйверов на диск. В итоге представители Microsoft признали, что черный список уязвимых драйверов, видимо, не распространялся с обновлениями через Windows Update, как было обещано.

14 октября компания Microsoft выложила инструкции, позволяющие скачать тот самый черный список драйверов вручную. Как долго фича не работала и работала ли она вообще — непонятно, но в Ars Technica предположили, что этот защитный механизм был «сломан» с даты анонса, то есть больше двух лет назад. Данное событие нельзя назвать экстраординарным: в конце концов, если создатели драйверов допускают ошибки в коде, то и разработчики операционных систем от них не защищены. Скорее, это довод в пользу комплексных систем защиты, позволяющих предотвратить кибератаку на разных уровнях и заблокировать как подозрительные ссылки в почтовых сообщениях, так и попытки выполнения вредоносных действий.

Еще в одной публикации издания Ars Technica рассказывается о потенциальном конфликте систем безопасности и желаний владельцев модифицировать свой автомобиль. В следующей версии автомобиля Ford Mustang разработчики применят концепцию Fully Networked Vehicle с многослойной системой защиты от потенциального взлома. В том числе с неким анализом аномалий в работе авто — например, если встроенная турбина обеспечивает большее давление воздуха, чем это позволено «по паспорту». В таком случае машина может просто не завестись. Защита от взлома (угона автомобиля или намеренных деструктивных действий) — это хорошо, но представители Ford прямо говорят, что просто так модифицировать прошивку электронных систем управления Ford Mustang уже не получится. Что именно будет возможно — вопрос взаимодействия производителя и тюнинговых ателье, поэтому можно предположить, что «гаражные сервисы» по «чип-тюнингу» останутся не у дел. Точнее, усложнится процесс обхода систем безопасности.

Эксперты «Лаборатории Касперского» рассказывают о вредоносном альтернативном клиенте для мессенджера WhatsApp. Встроенный зараженный модуль может без спроса подписывать пользователя на платные рассылки и красть личные данные. В другой публикации приводятся индикаторы взлома для корпоративной платформы Zimbra. В ней недавно была обнаружена уязвимость нулевого дня, но для нее уже выпущен патч.

Издание Bleeping Computer со ссылкой на компанию Mullvad VPN рассказывает об утечке данных при использовании VPN на устройствах под управлением Android. Даже если активирована блокировка подключений к серверам в обход VPN, в некоторых случаях ОС обращается к серверам напрямую, в частности для поиска порталов для регистрации на публичных точках доступа Wi-Fi. Ранее сообщалось о похожей проблеме в устройствах Apple.

Уязвимые драйверы упрощают жизнь разработчикам атак, так как обеспечивают готовое решение определенной задачи — например, запуск вредоносного кода с высокими привилегиями, остановка других программ. Даже если разработчик легитимного ПО выпускает обновление, злоумышленники могут продолжать пользоваться уязвимым драйвером — собственно, установка программы целиком не требуется для проведения атаки. Логичное средство борьбы с подобными уязвимыми драйверами — это их блокировка по определенному «черному списку» на уровне операционной системы. Но, как недавно выяснили в издании Ars Technica, встроенная в Windows 10 и Windows 11 фича, ответственная за такую блокировку, толком не работала больше двух лет.

Способ автоматизированного детектирования и блокировки уязвимых драйверов компания Microsoft анонсировала в 2020 году в рамках набора фич Hypervisor-Protected Code Integrity. Там же говорилось о некоей концепции Secured Core PC, где подобная защита активирована по умолчанию. Чаще всего данная функция по умолчанию выключена, включить ее в Windows 10 и 11 можно в настройках Windows Security -> Device Security -> Memory Integrity.

В сентябре сразу несколько исследователей отметили, что даже при включенной функции Memory Integrity известные уязвимые драйверы можно без проблем запустить в системе. Скриншот из этого твита показан выше: на изображении видно, как используемый в атаках драйвер WinRing0 (входит в набор программ для устройств компании EVGA) запускается при активированной защите.

Не работала и другая функция, известная как Attack Surface Reduction, которая, по идее, должна блокировать запись уязвимых драйверов на диск. В итоге представители Microsoft признали, что черный список уязвимых драйверов, видимо, не распространялся с обновлениями через Windows Update, как было обещано.

14 октября компания Microsoft выложила инструкции, позволяющие скачать тот самый черный список драйверов вручную. Как долго фича не работала и работала ли она вообще — непонятно, но в Ars Technica предположили, что этот защитный механизм был «сломан» с даты анонса, то есть больше двух лет назад. Данное событие нельзя назвать экстраординарным: в конце концов, если создатели драйверов допускают ошибки в коде, то и разработчики операционных систем от них не защищены. Скорее, это довод в пользу комплексных систем защиты, позволяющих предотвратить кибератаку на разных уровнях и заблокировать как подозрительные ссылки в почтовых сообщениях, так и попытки выполнения вредоносных действий.

Что еще произошло

Еще в одной публикации издания Ars Technica рассказывается о потенциальном конфликте систем безопасности и желаний владельцев модифицировать свой автомобиль. В следующей версии автомобиля Ford Mustang разработчики применят концепцию Fully Networked Vehicle с многослойной системой защиты от потенциального взлома. В том числе с неким анализом аномалий в работе авто — например, если встроенная турбина обеспечивает большее давление воздуха, чем это позволено «по паспорту». В таком случае машина может просто не завестись. Защита от взлома (угона автомобиля или намеренных деструктивных действий) — это хорошо, но представители Ford прямо говорят, что просто так модифицировать прошивку электронных систем управления Ford Mustang уже не получится. Что именно будет возможно — вопрос взаимодействия производителя и тюнинговых ателье, поэтому можно предположить, что «гаражные сервисы» по «чип-тюнингу» останутся не у дел. Точнее, усложнится процесс обхода систем безопасности.

Эксперты «Лаборатории Касперского» рассказывают о вредоносном альтернативном клиенте для мессенджера WhatsApp. Встроенный зараженный модуль может без спроса подписывать пользователя на платные рассылки и красть личные данные. В другой публикации приводятся индикаторы взлома для корпоративной платформы Zimbra. В ней недавно была обнаружена уязвимость нулевого дня, но для нее уже выпущен патч.

Издание Bleeping Computer со ссылкой на компанию Mullvad VPN рассказывает об утечке данных при использовании VPN на устройствах под управлением Android. Даже если активирована блокировка подключений к серверам в обход VPN, в некоторых случаях ОС обращается к серверам напрямую, в частности для поиска порталов для регистрации на публичных точках доступа Wi-Fi. Ранее сообщалось о похожей проблеме в устройствах Apple.