Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

В прошлом году у нас уже был дайджест про нетривиальные атаки. Тогда речь шла про DoS-атаку на ПК через акустическое воздействие на жесткий диск и кражу пользовательских данных через хак со стилями CSS. А на прошлой неделе как раз было опубликовано два исследования про уязвимости в тех местах, где их никто особо и не ждет. Правда, в этот раз новости более рутинные: в винчестер жужжать больше пока никто не пробовал. Но тем не менее.

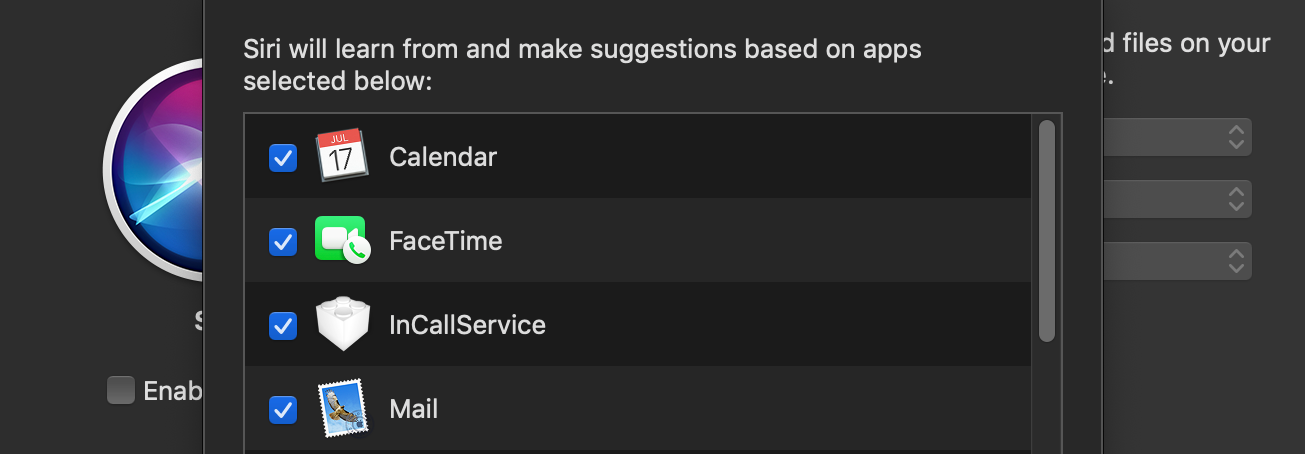

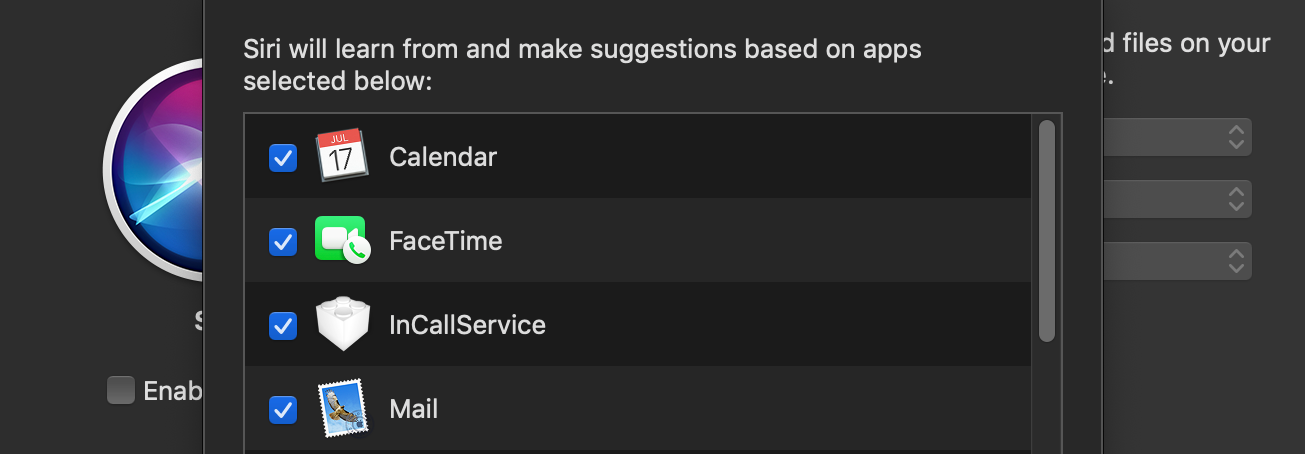

Начнем с относительно простой уязвимости в операционной системе Mac OS X, которую обнаружил (новость, исследование) Боб Гендлер (Bob Gendler). Изучая методы работы голосового помощника Siri на традиционных ПК Apple, Боб обнаружил в системных файлах базу данных с собственными почтовыми сообщениями.

Отдельная база в файле snippets.db используется процессом com.apple.suggestd. Он отвечает за то, чтобы в результатах при локальном поиске (традиционном или «Siri, покажи сообщения от начальства») появлялись не только файлы и программы, но и подходящие по смыслу почтовые сообщения. По сути там дублируется часть почтовой базы из программы Apple Mail. И это вполне нормально, за исключением единственного момента: Боб шифрует переписку, а в snippets.db эти же сообщения хранятся открытым текстом.

Проблема существует как минимум начиная с версии Mac OS X 10.12 Sierra и присутствует в новейшей версии 10.15 Catalina. По словам исследователя, он уже полгода переписывается об этом с Apple, но уязвимость до сих пор не закрыта. Отключение Siri никак не влияет на пополнение базы почтовых сообщений, но можно выключить сбор информации о переписке в настройках голосового помощника. Боб приводит скриншоты, показывающее, как удаление приватного ключа делает зашифрованные им сообщения нечитаемыми в почтовом клиенте, но в технической базе при этом остаются текстовые копии. Такой баг — классический случай выбора между «удобно» и «безопасно». Для большинства пользователей такое поведение не составляет проблемы. Но если выпараноик хотите усложнить жизнь взломщику даже после получения доступа к вашему компьютеру и данным, то от подсказок придется отказаться.

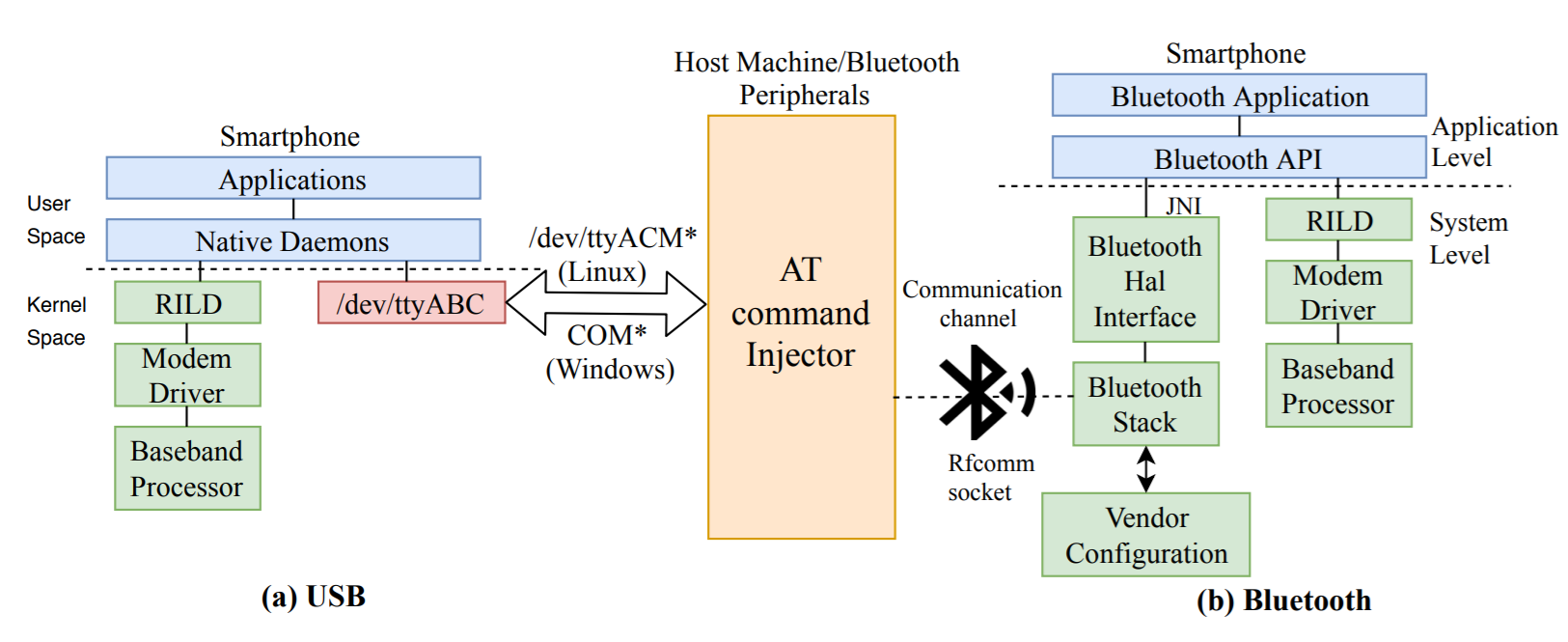

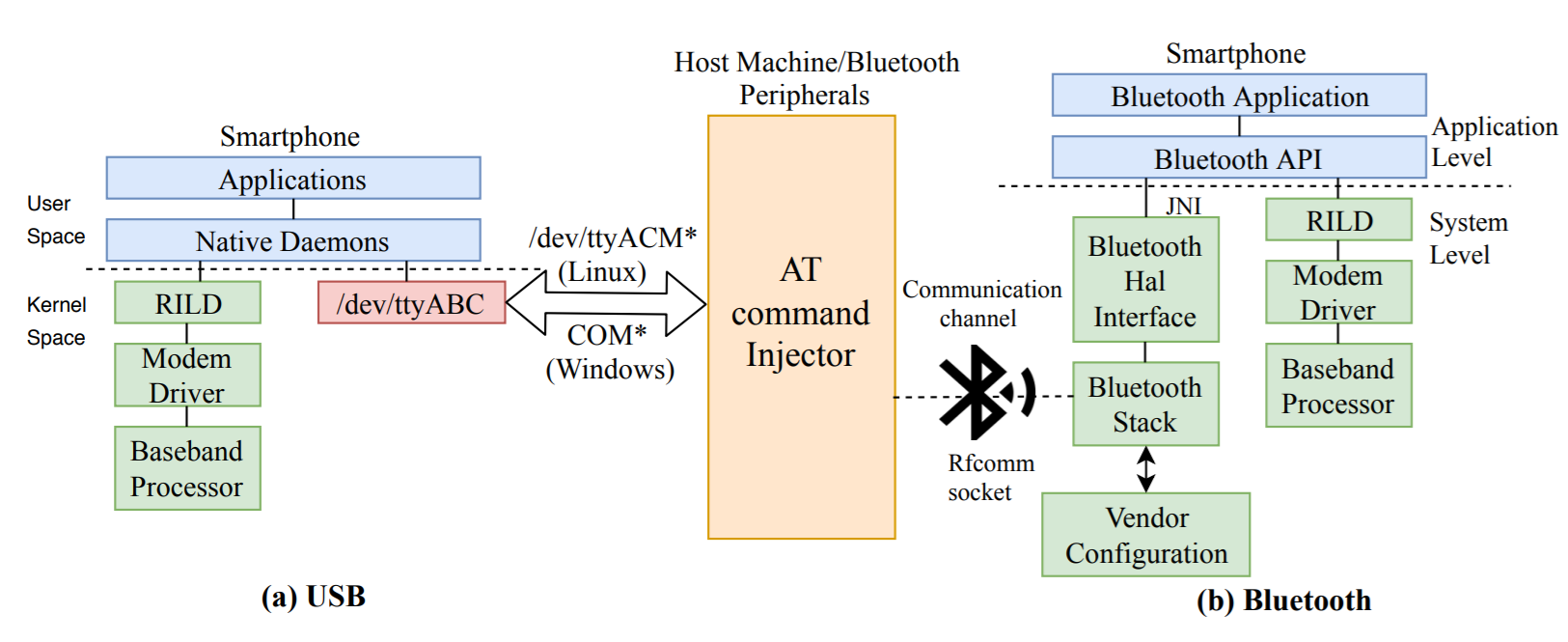

Исследователи из двух американских университетов нашли целый склад уязвимостей в телефонах Android (новость, исследование), точнее, в методах взаимодействия с радиомодулем смартфона. Радиомодуль — это такое государство в государстве, со своей операционной системой и сложным устройством коммуникации собственно с Android. Старт научной работе положили два нетривиальных способа взаимодействия между ОС и модулем. В нормальной ситуации с ним общаются только привилегированные приложения, хотя в более ранних версиях Android посылать команды могли вообще любые программы. Со временем безопасность телефонной части улучшили, но остались два «черных хода», доступные в зависимости от модели устройства и производителя. Это Bluetooth и USB: в первом случае AT-команды для радиомодуля может отправлять беспроводная гарнитура, во втором — с компьютера открывается (не всегда) возможность работы с телефонной частью как с классическим модемом.

Авторы исследования не только перебирали известные наборы AT-команд, но и написали фаззер, который по сложному алгоритму шлет в радиомодуль качественную бессмыслицу. В результате вышел большой ассортимент потенциальных способов атаки: от прямого управления телефоном (позвонить на платный номер, посмотреть последние вызовы) до кражи IMEI и разных способов подвесить смартфон частично или полностью. Масштаб проблемы несколько ограничен необходимостью физического доступа к телефону: надо изобрести вредоносную bluetooth-гарнитуру и подключить ее к устройству жертвы или хотя бы ненадолго подключиться с помощью кабеля. В исследовании были использованы телефоны Google Pixel 2, Nexus 6P, Samsung S8+ и некоторые другие. В случае S8+ удалось и прослушивать звонки, и устанавливать перенаправление, что достаточно серьезно… если данный вектор атаки удастся допилить до более применимого в реальной жизни.

«Лаборатория Касперского» исследовала популярные VNC-клиенты. Обзор уязвимостей (как новых, так и известных, с примерами кода) сделан с точки зрения использования VNC для доступа к индустриальным системам управления. Вывод: уязвимостей много, светить таким доступом напрямую в интернете — явно не самая лучшая идея.

Исследование пяти дверных звонков с видеонаблюдением от AV-Test. Результаты — от «достаточно защищено» (Amazon Ring) до «защищено плохо» (Doorbird). Примеры уязвимостей: доступность из локальной сети без авторизации, передача видеоданных в интернет без шифрования, слабая авторизация в облачной системе.

Уязвимости и патчи: очень серьезная дыра в CMS для интернет-магазинов Magento — установка скриптов без авторизации. Zero-day в Internet Explorer. Апдейты набора приложений Adobe Creative Cloud, в том числе закрывающие критические уязвимости в Illustrator и Media Encoder.

Financial Times пишет про «серьезные уязвимости в приложении британского Home Office для получения информации по Brexit». Судя по реакции в Твиттере, уязвимости на самом деле тривиальные. Основная претензия норвежских исследователей аппа заключается в том, что, взломав или украв телефон жертвы, можно получить доступ к сохраненным в приложении данным, включая фото паспорта.

Начнем с относительно простой уязвимости в операционной системе Mac OS X, которую обнаружил (новость, исследование) Боб Гендлер (Bob Gendler). Изучая методы работы голосового помощника Siri на традиционных ПК Apple, Боб обнаружил в системных файлах базу данных с собственными почтовыми сообщениями.

Отдельная база в файле snippets.db используется процессом com.apple.suggestd. Он отвечает за то, чтобы в результатах при локальном поиске (традиционном или «Siri, покажи сообщения от начальства») появлялись не только файлы и программы, но и подходящие по смыслу почтовые сообщения. По сути там дублируется часть почтовой базы из программы Apple Mail. И это вполне нормально, за исключением единственного момента: Боб шифрует переписку, а в snippets.db эти же сообщения хранятся открытым текстом.

Проблема существует как минимум начиная с версии Mac OS X 10.12 Sierra и присутствует в новейшей версии 10.15 Catalina. По словам исследователя, он уже полгода переписывается об этом с Apple, но уязвимость до сих пор не закрыта. Отключение Siri никак не влияет на пополнение базы почтовых сообщений, но можно выключить сбор информации о переписке в настройках голосового помощника. Боб приводит скриншоты, показывающее, как удаление приватного ключа делает зашифрованные им сообщения нечитаемыми в почтовом клиенте, но в технической базе при этом остаются текстовые копии. Такой баг — классический случай выбора между «удобно» и «безопасно». Для большинства пользователей такое поведение не составляет проблемы. Но если вы

Исследователи из двух американских университетов нашли целый склад уязвимостей в телефонах Android (новость, исследование), точнее, в методах взаимодействия с радиомодулем смартфона. Радиомодуль — это такое государство в государстве, со своей операционной системой и сложным устройством коммуникации собственно с Android. Старт научной работе положили два нетривиальных способа взаимодействия между ОС и модулем. В нормальной ситуации с ним общаются только привилегированные приложения, хотя в более ранних версиях Android посылать команды могли вообще любые программы. Со временем безопасность телефонной части улучшили, но остались два «черных хода», доступные в зависимости от модели устройства и производителя. Это Bluetooth и USB: в первом случае AT-команды для радиомодуля может отправлять беспроводная гарнитура, во втором — с компьютера открывается (не всегда) возможность работы с телефонной частью как с классическим модемом.

Авторы исследования не только перебирали известные наборы AT-команд, но и написали фаззер, который по сложному алгоритму шлет в радиомодуль качественную бессмыслицу. В результате вышел большой ассортимент потенциальных способов атаки: от прямого управления телефоном (позвонить на платный номер, посмотреть последние вызовы) до кражи IMEI и разных способов подвесить смартфон частично или полностью. Масштаб проблемы несколько ограничен необходимостью физического доступа к телефону: надо изобрести вредоносную bluetooth-гарнитуру и подключить ее к устройству жертвы или хотя бы ненадолго подключиться с помощью кабеля. В исследовании были использованы телефоны Google Pixel 2, Nexus 6P, Samsung S8+ и некоторые другие. В случае S8+ удалось и прослушивать звонки, и устанавливать перенаправление, что достаточно серьезно… если данный вектор атаки удастся допилить до более применимого в реальной жизни.

Что еще произошло

«Лаборатория Касперского» исследовала популярные VNC-клиенты. Обзор уязвимостей (как новых, так и известных, с примерами кода) сделан с точки зрения использования VNC для доступа к индустриальным системам управления. Вывод: уязвимостей много, светить таким доступом напрямую в интернете — явно не самая лучшая идея.

Исследование пяти дверных звонков с видеонаблюдением от AV-Test. Результаты — от «достаточно защищено» (Amazon Ring) до «защищено плохо» (Doorbird). Примеры уязвимостей: доступность из локальной сети без авторизации, передача видеоданных в интернет без шифрования, слабая авторизация в облачной системе.

Уязвимости и патчи: очень серьезная дыра в CMS для интернет-магазинов Magento — установка скриптов без авторизации. Zero-day в Internet Explorer. Апдейты набора приложений Adobe Creative Cloud, в том числе закрывающие критические уязвимости в Illustrator и Media Encoder.

Financial Times пишет про «серьезные уязвимости в приложении британского Home Office для получения информации по Brexit». Судя по реакции в Твиттере, уязвимости на самом деле тривиальные. Основная претензия норвежских исследователей аппа заключается в том, что, взломав или украв телефон жертвы, можно получить доступ к сохраненным в приложении данным, включая фото паспорта.