Сетевые накопители (NAS) — практически идеальные устройства: компактные, экономичные, тихие. Легко настроить, легко использовать. Мечта домашних пользователей и администраторов небольших сетей.

К сожалению, простота настройки имеет и обратную сторону: не слишком погружённые в тему кибербезопасности владельцы NAS используют «слабые» настройки, превращая свои устройства в лёгкую мишень для взлома.

Мы изучили текущую инфраструктуру популярных устройств NAS и выявили значительные угрозы и риски, которые могут привести к их компрометации. В этом посте — наиболее важные результаты нашего исследования.

Обзор ситуации

Количество подключённых к интернету устройств постоянно растёт. И хотя сетевые накопители не являются значимой причиной для этого роста, по возможностям, которые получают взломщики, NAS значительно превосходят большинство IoT-устройств. В пользу этого говорит и постоянное появление новых семейств вредоносных программ, нацеленных на сетевые накопители, а также добавление поддержки NAS в уже известные разновидности вредоносов.

Киберзлодеи обратили внимание на сетевые накопители по нескольким причинам. Основные из них:

преимущественно неквалифицированное администрирование со стороны владельцев, которые не задумываются о безопасности;

наличие постоянного подключения к интернету;

хранение ценных для владельцев данных;

современные операционные системы;

достаточно мощное железо.

Рассмотрим эти факторы немного подробнее.

Неквалифицированное администрирование

Покупатели NAS решают свои задачи — в первую очередь, это хранение домашнего фото- и видеоархива, просмотр фильмов и сериалов с домашнего медиасервера, в роли которого выступает сетевой накопитель. Даже настроенная Time Machine для компьютеров с macOS или резервное копирование Windows-машин — скорее исключение, чем распространённое явление.

Люди считают, что раз они заплатили деньги за NAS, они должны просто включить его, а оно должно сразу заработать. Пользователи не собираются тратить дополнительные деньги на софт для безопасности или время на настройку защиты.

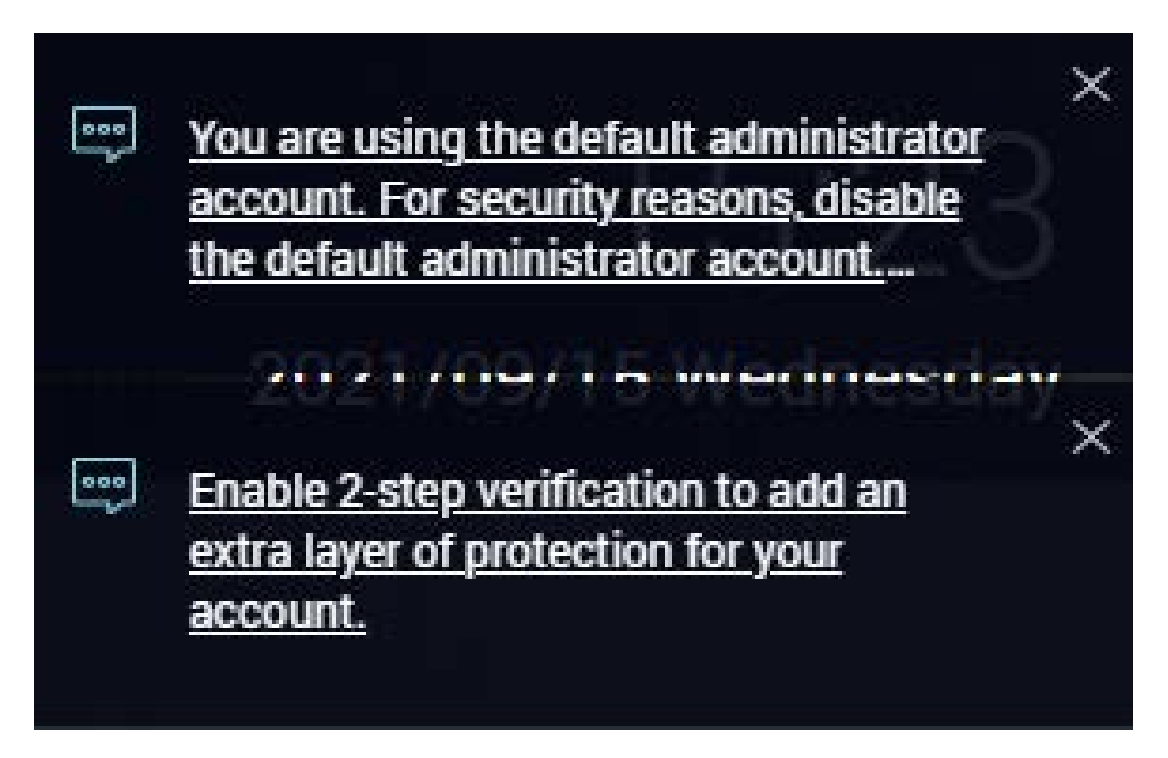

И хотя некоторые производители предлагают включить базовые механизмы безопасности в своих устройствах NAS, набор безопасных настроек не включаются по умолчанию. Например, сетевой накопитель QNAP TS-451+ после завершения начальной настройки предупреждает пользователя о наличии более безопасных конфигураций, но не настаивает на их включении.

Профессиональный администратор обратит внимание на предупреждение и включит безопасные настройки. Но большая часть владельцев NAS не задумываются о безопасности и просто игнорируют сообщение.

Предупреждение о дополнительных настройках безопасности устройства QNAP TS-451+: Рекомендация отключить профиль администратора по умолчанию, а также выключить двухэтапную проверку при входе в панель управления устройством. Источник здесь и далее — Trend Micro.

Что ещё хуже, обновления безопасности не являются обязательными. Владелец NAS может продолжать использовать старую уязвимую версию прошивки в течение длительного времени, прежде чем он получит предупреждение или уведомление, которое только предлагает обновить прошивку, а не требует его. Это открывает огромное окно возможностей для злоумышленников, которые ищут уязвимые устройства для эксплуатации или даже для перебора паролей, особенно если устройство доступно через интернет.

Постоянное подключение к документу

Быстрый поиск в интернете с помощью Shodan выявляет тысячи незащищённых устройств NAS:

Эти цифры не означают, что все найденные устройства уязвимы. Даже их количество, учитывая изменчивость сетей, вряд ли является точным. Тем не менее, они дают представление о количестве NAS, подключённых непосредственно к интернету, а значит указывает на то, что их владельцы уже проигнорировали одну из ключевых рекомендаций по безопасности.

Ценные данные

Главная задача NAS — хранение ценных данных. Более того, эти устройства принято считать самыми надёжными местами для резервного копирования файлов пользователей: рабочих документов, домашнего архива фотографий и видео. Что произойдёт, если банда вымогателей зашифрует все данные на устройстве NAS, которое используется для хранения резервных копий? К сожалению, у большинства людей нет отдельного плана резервного копирования для самого устройства резервного копирования.

Современные операционные системы

Практически на всех NAS используется Linux, причём даже чаще, чем на IP-камерах и роутерах на сетевых накопителях дистрибутив содержит Python и другие компиляторы и интерпретаторы. Это позволяет разработчикам создавать программы практически на любом языке, используя стандартные и хорошо известные библиотеки и стабильную среду, которую обеспечивает Linux и его родные инструменты. Разумеется, эти возможности весьма привлекательны для киберпреступников, которые хотят написать переносимый код один раз, а затем практически без изменений выполнять его на разных устройствах и даже накопителях разных производителей.

Производительное железо

Тот факт, что в современных NAS-устройствах используются стандартные для отрасли процессоры, облегчает жизнь не только разработчикам приложений, но и разработчикам вредоносных программ. Хорошим примером является серия TS-x51 от QNAP, которая оснащена четырёхъядерным процессором Intel Celeron 2 ГГц. Это позволяет выполнять энергоёмкие задачи, например декодирование потокового видео 4K для владельца, а для злоумышленников майнинг криптовалюты. Для некоторых наших тестов мы использовали модель TS-451+, указанную на сайте QNAP как устройство для малого офиса/домашнего офиса (SOHO) или домашнего использования.

Что же угрожает владельцам NAS?

В рамках нашего исследования мы определили различные угрозы и выявили конкретные семейства вредоносного ПО, которые нацелены на устройства NAS и могут нанести ущерб их владельцам, в том числе нарушить работу компаний, использующих сетевые накопители.

Вымогательское ПО

Хотя программы-вымогатели в целом известны тем, что наносят серьёзный ущерб компьютерам своих жертв, оказалось, что большинство устройств NAS уязвимы как для традиционных, так и для специализированных разновидностей этой угрозы. Учитывая объём данных, хранящихся в этих IoT-устройствах, они могут стать ещё одной выгодной целью для операторов вымогателей.

Один из нацеленных на NAS вымогателей — Qlocker. Эта вредоносная программа эксплуатирует уязвимость CVE-2021-28799 в Hybrid Backup Sync (HBS), как и «коллега по цеху» — вымогатель eCh0raix. Эта уязвимость позволяет злоумышленнику удалённо войти в систему на поражённом устройстве и выполнить любую команду. Проникнув в систему, вымогатель использует стандартные инструменты для атаки на систему.

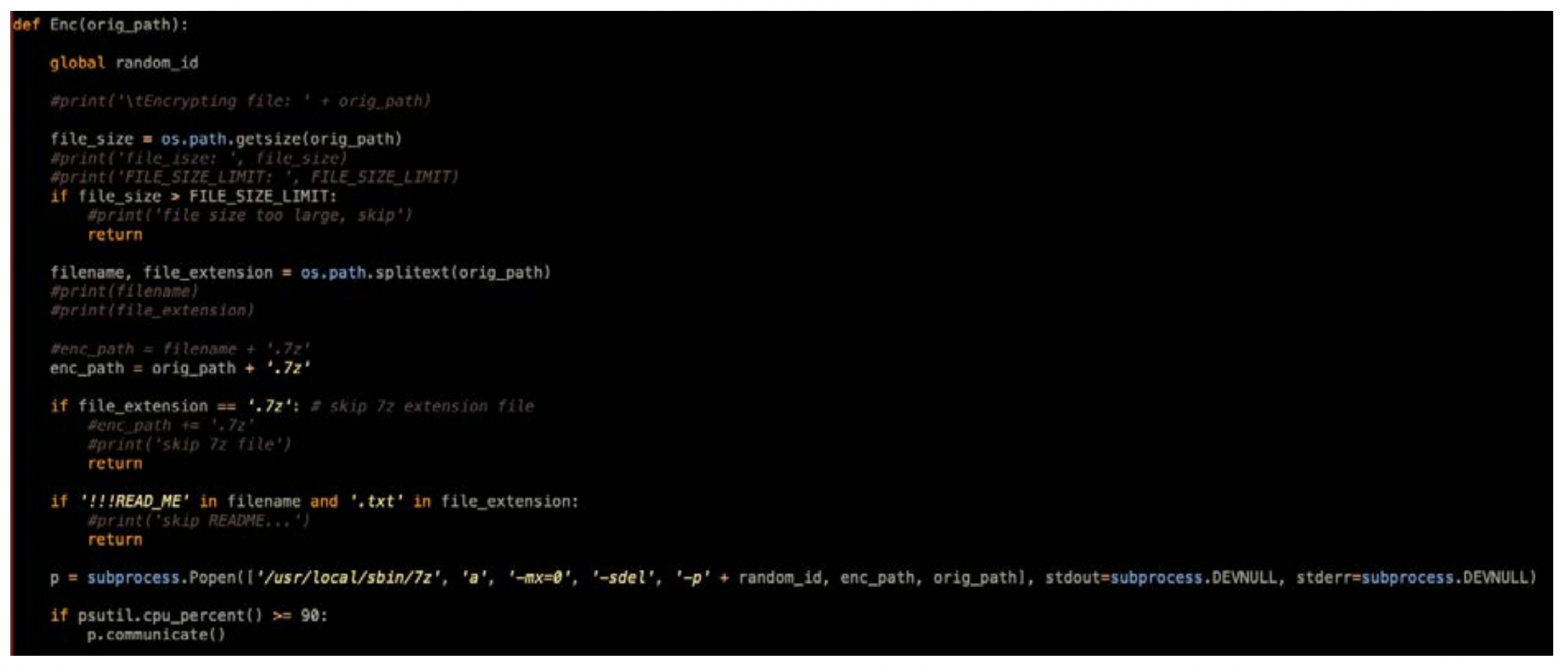

Qlocker написан на Python и шифрует файлы на NAS с помощью обычного 7-Zip.

Qlocker создаёт уникальный пароль для шифрования, получая серийный номер устройства QNAP с помощью встроенного инструмента QNAP по адресу /sbin/get_hwsn. После этого он случайным образом выбирает 32 символа из стандартных букв и цифр. Затем эта строка добавляется к серийному номеру с разделителем вертикальная черта (|). Затем Qlocker шифрует всю строку с помощью открытого ключа и кодирует результат в base64. Именно этот ключ показывается пользователю для ввода на Tor-сайте банды вымогателей.

Интересно, что весь процесс шифрования остаётся полностью на усмотрение встроенной утилиты 7-Zip. Создатели Qlocker оставляют самую сложную часть работы на долю архиватора:

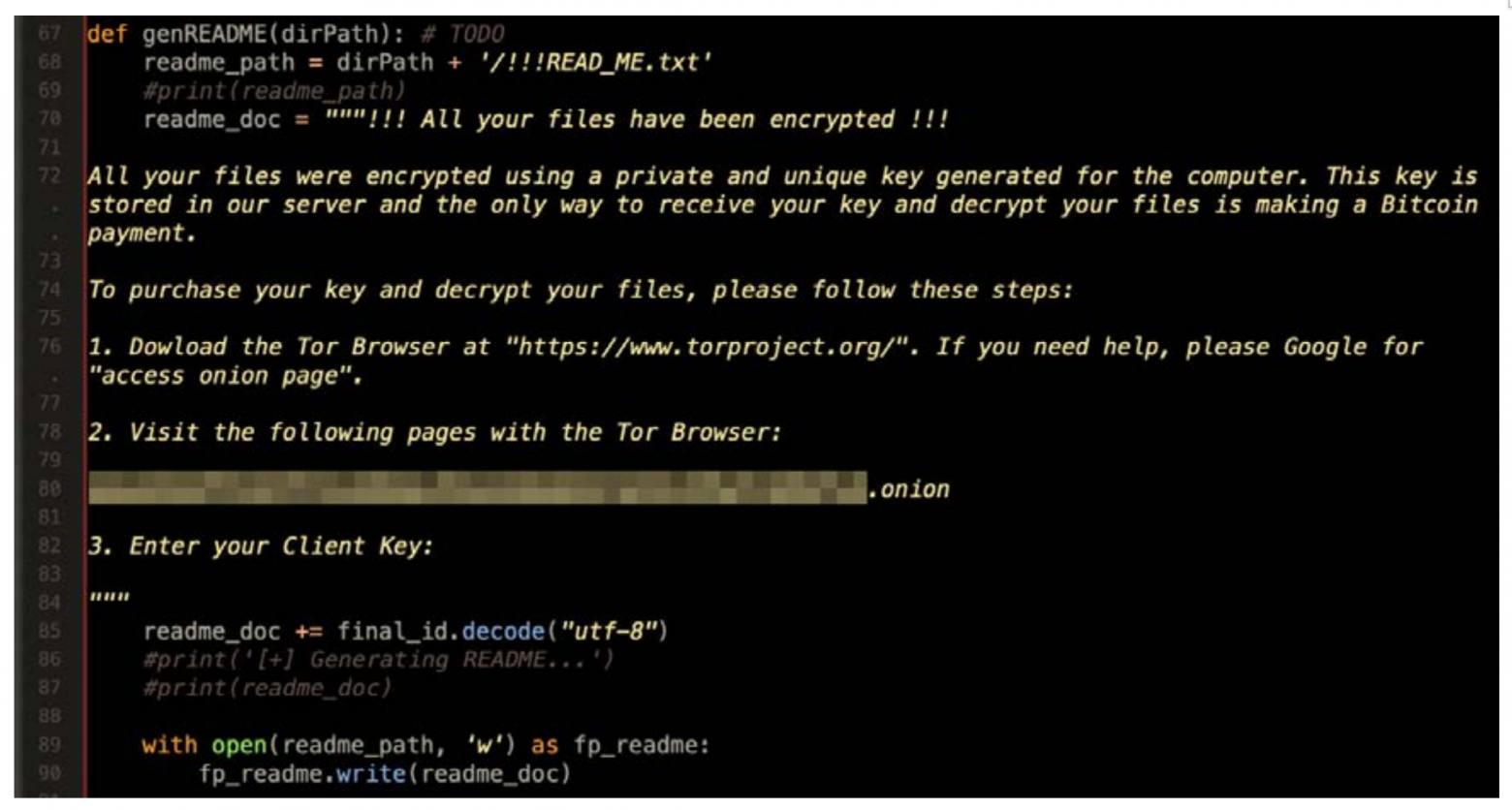

В записке о выкупе жертву просят перейти на сайт Tor и ввести свой «клиентский ключ». Злая ирония: злоумышленники считают жертв «клиентами» своих «продуктов».

На сайте Tor жертве предлагается ввести информацию, предоставленную в качестве «клиентского ключа». По этому ключу жертве выдаётся криптовалютный кошелёк и инструкции о том, как заплатить выкуп, чтобы получить свои файлы обратно.

После оплаты жертва должна ввести в систему свой идентификатор криптоволютной транзакции, чтобы получить наконец пароль для расшифровки файлов.

Помимо Qlocker мы зафиксировали другие вымогательские семейства, атакующие владельцев сетевых накопителей. Самые многочисленные — REVil, eCh0raix и DarkSide. Примечательно, что многие операторы вымогателей находятся в процессе адаптации своих разработок к атакам на сетевые накопители. Именно это показали образцы шифровальщиков BlackMatter и Babuk, обнаруженные в ходе нашего исследования.

Ботнеты

Ещё одна угроза для владельцев сетевых накопителей — это присоединение к ботнету. Чаще всего ботнеты используются для атак типа «распределеннный отказ в обслуживании» (DDoS), а также в качестве прокси-серверов для рассылки спама и анонимизации.

Устройства NAS являются идеальными целями для операторов ботнетов, поскольку после взлома устройство становится практически беззащитным: в большинстве случаев компрометация даёт злоумышленнику root-доступ к базовой операционной системе Linux. Поэтому мы видим, что многие из ботнетов, которые атакуют маршрутизаторы, камеры и другие IoT-устройства, заражают и NAS-устройства.

Один из нацеленных на NAS ботнетов — StealthWorker. Впервые его обнаружила компания MalwareBytes в 2019 году, когда он атаковал только Windows-компьютеры. Однако он быстро эволюционировал и добавил в список мишеней Linux-системы. В августе 2021 года компания Synology выпустила предупреждение о том, что зафиксировала брутфорс-атаки из этого ботнета на устройства Synology.

Мы смогли найти несколько образцов этой бот-сети и убедились, что новые версии способны перебором взломать и скомпрометировать серверы, на которых работают следующие продукты и системы:

WooCommerce

WordPress

OpenCart

Битрикс24

PostgreSQL

StealthWorker также предназначен для атак на любой веб-сервер, использующий HTTP-аутентификацию, в том числе и на сетевые накопители, например, QNAP.

Найденные достоверные учётные данные загружаются на управляющий сервер, обычно через порт 5028/tcp.

![Процесс [stealth] подключён к активному серверу C&C (caaclothing[.]com/158[.]69[.]22[.]139). Процесс [stealth] подключён к активному серверу C&C (caaclothing[.]com/158[.]69[.]22[.]139).](https://habrastorage.org/r/w1560/getpro/habr/upload_files/58b/03f/af9/58b03faf91ec235831763917a7842d2a.png)

Криптомайнинг

Криптомошенники выбирают NAS-системы, оснащённые современными процессорами, которые используются для потоковой передачи данных, например, для воспроизведения фильмов с помощью Plex. Способность современных систем NAS запускать контейнерные сервисы показывает, что системы NAS предназначены не только для хранения резервных копий, но и в качестве домашних мини-серверов, на которых можно запускать всё что угодно: пакеты домашней автоматизации, платформы для чатов, инфраструктуру DNS и всё остальное, что только можно придумать.

Один из майнеров, нацеленных на пользователей накопителей QNAP — UnityMiner. Он состоит из четырёх компонентов:

Сценария установщика unity_install.sh, который загружает нужный пакет вредоносного ПО в соответствии с архитектурой устройства жертвы (Intel или ARM). Он также исправляет файл конфигурации майнера в зависимости от количества доступных процессоров.

Стартового скрипта, который заменяет manaRequest.cgi, сценарий, отвечающий за обработку веб-запросов к административному веб-интерфейсу QNAP, на вредоносный, переименовывая оригинальный manaRequest.cgi в manaRequests.cgi (с дополнительной «s»).

Вредоносного cgi-сценария manaRequest.cgi, который вызывает исходный скрипт (теперь он называется manaRequests.cgi), но перенаправляет его вывод в файл. После этого он использует регулярное выражение для поиска информации об использовании процессора в файле, считывает ее, вычитает из нее 50 и заменяет ее, а затем возвращает содержимое пользователю. Таким образом, если пользователь проверит использование ЦП заражённого устройства на странице администрирования QNAP, он увидит 40%, даже если на самом деле оно составляет 90%.

Собственно майнера Monero XMRig, который считывает настройки из действительного конфигурационного файла config.json, загруженного и измененного сценарием установщика.

Целевые атаки

Помимо различных финансово мотивированных преступных группировок, борющихся за устройства NAS, существует также то, что мы понимаем как целевые атаки профессиональных хакерских группировок (APT). Хорошим примером является QSnatch (также известный как Derek) - семейство вредоносных программ, направленных только на устройства NAS от QNAP. Согласно отчёту Национального центра кибербезопасности (NCSC) и Агентства кибербезопасности и безопасности инфраструктуры (CISA) в середине июня 2020 года насчитывалось около 62 000 устройств QNAP NAS, зараженных QSnatch.

Это вредоносное ПО является очень продвинутой. В начале работы он отключает как встроенный антивирус ClamAV, поставляемый с QNAP, так и McAfee Antivirus, партнёрское решение по безопасности, которое можно приобрести в магазине QNAP.

Устройства QNAP поставляются с инструментом под названием MalwareRemover, который разработан и поддерживается самой компанией QNAP. Он поставляется в виде небольшого антивируса с несколькими десятками правил обнаружения. Одно из этих правил может обнаружить более ранние версии QSnatch, но вредоносная программа знает об этом, поэтому первым делом удаляет соответствующие правила MalwareRemover, чтобы остаться незамеченной.

QSnatch полностью реализован в виде shell-скриптов людьми, обладающими глубокими знаниями как Linux, так и устройств QNAP. Его функции включают:

Отключение защитных решений;

Очистку правил обнаружения QSnatch для инструмента MalwareRemover;

Кражу учётных данных путём установки поддельного веб-приложения для входа в систему;

Отключение обновления прошивки;

Использование собственного алгоритма генерации доменов (DGA) для C&C-сервера;

Загрузку и выполнение полезной нагрузки второго этапа с C&C-сервера;

Использование шифрования для всех сетевых коммуникаций;

Кражу пользовательских данных, включая пароли и многофакторную конфигурацию, если она включена в QNAP.

Хотя QSnatch написан на языке shell script, его образцы обычно компилируются в файлы Linux Executable and Linkable Format (ELF) с помощью инструмента shell script compiler (SHC). Это значительно усложняет анализ и делает всю кампанию более сложной для отслеживания.

Как защитить NAS?

Вот несколько рекомендаций, которые помогут защитить сетевые накопители от атак злоумышленников:

Не подключайте устройства NAS напрямую к интернету. Спрячьте его за межсетевым экраном, а для безопасного доступа используйте VPN.

Измените имя и пароль администратора по умолчанию, чтобы затруднить брутфорс-атаки.

Если устройство поддерживает такую возможность, включите двухфакторную аутентификацию, чтобы защититься не только от брутфорс-атак, но и от фишинга.

Удалите все неиспользуемые службы, чтобы снизить риск компрометации.

Регулярно обновляйте используемое ПО и прошивку устройства.

Воспользуйтесь рекомендациями по безопасности от производителя вашего сетевого хранилища.