Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

В предыдущей статье «Зачем мониторить трафик локальной сети?» была подробно описана необходимость мониторинга локальной сети, определены распространенные угрозы ИБ и решения по защите от них. Для осуществления мониторинга, анализа и обеспечения ИБ в локальной сети необходимо иметь возможность получать трафик со всей сетевой инфраструктуры, для этого важно правильно выбрать точки мониторинга трафика.

Основные шаги в процессе подготовки к выбору точек мониторинга

Выбор расположения точек мониторинга для получения трафика зависит от архитектуры сети. В настоящее время не существует единой схемы построения локальных сетей, для каждого предприятия эта схема будет своя. Для выбора оптимального места расположения точек мониторинга необходимо выполнить подготовку:

составить топологию сети

определить источники и потребителей трафика

определить движение трафика и точки его консолидации

составить модель нарушителя

Составить топологию сети

Для правильной организации мониторинга сети необходимо составить её топологию. Топология сети позволяет видеть расположение, количество сетевого, серверного и оконечного оборудования. Видя типы устройств, их взаимные связи, можно сделать выводы об общем функционировании сети.

Для поиска устройства в сети можно выбрать автоматический способ с использованием программ для сканирования сети. Но не стоит забывать, что у некоторых устройств (концентраторы, коммутаторы второго уровня, устройства обеспечения безопасности) будут отсутствовать IP-адреса, или они не будут отвечать на ARP-запросы, следовательно, программы для сканирования сети их не увидят. Расположение данных таких устройств придётся определять вручную.

Сетевые сканеры работают следующим образом: пользователь указывает диапазон IP-адресов, по которым необходимо провести сканирование сети, сканер по очереди отправляет в сеть ARP-запросы с указанными IP-адресами. Помимо MAC-адресов найденных устройств сканер может предоставить информацию об имени хоста, рабочей группе, типе ОС и списке открытых портов.

Определить источники и потребителей трафика

Для определения источников и потребителей трафика необходимо проанализировать топологию сети, сервисы и услуги, которые предоставляются сетью.

Среди источников и потребителей трафика локальной сети можно выделить оконечное оборудование, серверное оборудование, внешние сети. К оконечным устройствам относятся: персональные устройства пользователей, стационарное оборудование, МФУ, принтеры, всевозможные датчики, промышленные контроллеры и прочее. Данные устройства генерируют как пользовательский, так и технологический трафик. На серверном оборудовании располагаются различные сервисы и услуги, данными которых могут пользоваться как локальные, так и внешние пользователи.

Определить движение трафика и точки его консолидации

После определения топологии сети, источников и потребителей трафика можно определить движение самого трафика. В сети можно выделить несколько основных маршрутов движения трафика:

между оконечными устройствами локальной сети

между оконечным устройством локальной сети и сервисами локальной/внешней сети

между сервисами локальной сети и внешней сетью (внешними пользователями)

Точки, в которых будут пересекаться маршруты движения трафика, и будут точками его консолидации. Такими точками может быть активное сетевое оборудование и каналы, связывающие различные сегменты и уровни сети.

Составить модель нарушителя

Модель нарушителя - предположения о возможностях нарушителя, которые он может использовать для разработки и проведения атак, предполагаемых целях и действиях. Для составления модели нарушителя необходимо определить его категорию, выявить цели и типовые сценарии действий.

В соответствии с обозначением из методического документа ФСТЭК России нарушители делятся на две категории: внешние и внутренние. К внешним относятся нарушители, не имеющие доступа непосредственно к оборудованию сетей связи (полномочия к доступу), так и к территории, где оно расположено. К внутренним относятся нарушители, имеющие доступ непосредственно к оборудованию сетей связи (полномочия к доступу), и/или к территории, где оно расположено.

Среди целей внешнего и внутреннего нарушителей можно выделить нанесение ущерба сетевой инфраструктуре, получение финансовой или материальной выгоды, промышленный шпионаж, удаление/модификация/подмена информации. Также отдельно можно выделить угрозы исходящие от внутренних нарушителей, у которых отсутствуют цели. К таким угрозам относятся непреднамеренные, неосторожные или неквалифицированные действия при настройке и использовании оконечного, сетевого или серверного оборудования.

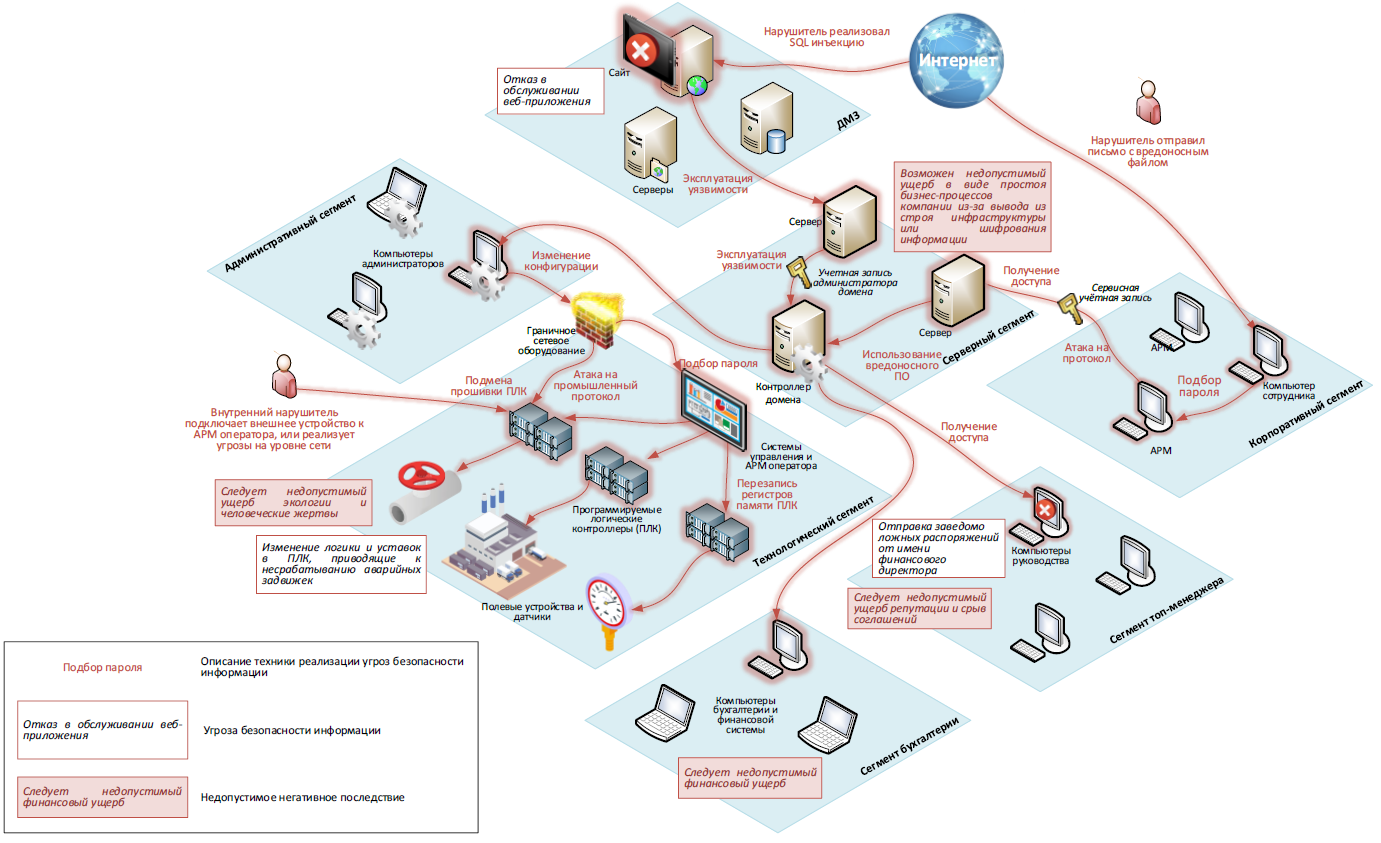

Основные типовые сценарии действий нарушителя описаны в виде угроз ниже отдельно по каждому сегменту.

Описание мест мониторинга трафика

В качестве примера для данной статьи была выбрана обобщенная схема распространения угроз в локальной сети из методического документа ФСТЭК России (рисунок 1). Чтобы определить уязвимые места и модели угроз/нарушителя, локальную сеть делят на сегменты:

сегмент бухгалтерии

сегмент топ-менеджера

корпоративный сегмент

технологический сегмент

административный сегмент

серверный сегмент

сегмент организации доступа к внешним сетям - демилитаризованная зона (ДМЗ), периметр сети

Сегмент бухгалтерии, сегмент топ-менеджера, корпоративный и технологический сегмент располагаются на уровне доступа к сети и обеспечивают подключение оконечных устройств к локальной сети, их взаимодействие внутри сегмента и с другими сегментами. Оконечными устройствами могут быть персональные компьютеры, различные мобильные устройства (смартфоны, ноутбуки), офисное оборудование, датчики, серверы, программируемые контроллеры. Среди основных угроз ИБ, которые могут возникнуть в данных сегментах, можно выделить следующие:

• пассивный сбор информации о подключенных к сети устройствах (их адресах, версиях ПО и прочих параметрах)

• маскировка подключенных устройств под легитимные и получение неправомерного доступа к сегменту, а в дальнейшем и к сети • планирование запуска вредоносных программ при запуске ОС, путем эксплуатации стандартных механизмов, в том числе путем правки ключей реестра, отвечающих за автоматический запуск программ, запуска вредоносных программ как сервисов и т.п.

• использование штатных средств удаленного доступа и управления ОС

• компрометация средств сборки, конфигурирования и разворачивания программного кода, а также средств создания узкоспециализированного кода (к примеру, кода промышленных контроллеров) в инфраструктуре целевой системы для автоматизированного внесения изменений в этот код, устанавливаемый авторизованным пользователем на целевые для нарушителя системы

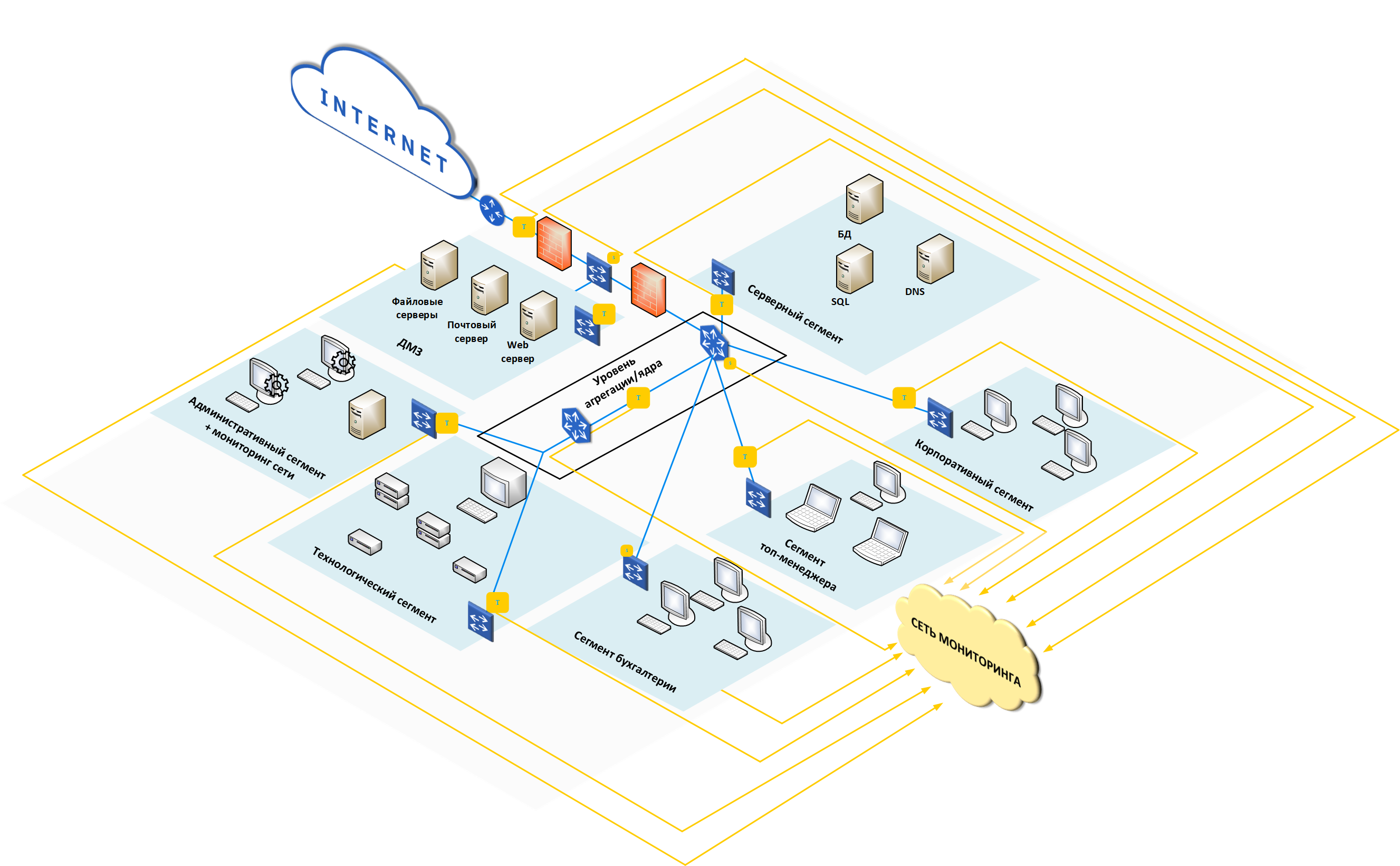

Обеспечение мониторинга трафика в сегменте бухгалтерии, сегменте топ-менеджера, корпоративном сегменте, технологическом сегменте позволяет получать трафик, генерируемый всеми устройствами данных сегментов. Анализ полученного трафика дает возможность отслеживать сетевую активность всех устройств в сегментах, а также выявлять несанкционированное подключение пользовательского и сетевого оборудования. Сравнивая полученный трафик с трафиком других сегментов сети, мы можем отслеживать действия как пользователей, так и приложений, движения пакетов от источника до места назначения, выявлять подозрительную сетевую активность и факт заражения оборудования вредоносным ПО.

Основными задачами серверного сегмента являются обработка, хранение и выдача данных в стандартизованном виде пользователю, приложению, сервису. В зависимости от задач это может быть обработка видео, голоса, данных, выполнение всевозможных задач, связанных с разработкой и моделированием. Серверный сегмент располагается на уровне доступа и в его состав может входить от одного сервера до целого пула. Выделим основные виды угроз ИБ для серверного сегмента:

• пассивный сбор информации о подключенных к сети устройствах с целью идентификации сетевых служб, типов и версий ПО этих служб

• cбор информации через получение доступа к базам данных результатов проведенных инвентаризаций, реестрам установленного оборудования и ПО

• использование недокументированных возможностей ПО сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных, программно-аппаратных закладок

В серверном сегменте осуществляется взаимодействие между пользователями и приложениями, в ходе которого происходит обмен различными видами трафика. Организация мониторинга данного сегмента позволяет выявить соответствие пользователей с оказываемыми им услугами, отследить используемые действия, выявить подозрительную сетевую активность приложений и угрозы ИБ.

Пользовательский, технологический, серверный, административный сегменты сети подключаются по средствам уровня агрегации к уровню ядра сети для взаимного обмена данными. В зависимости от выбора архитектуры построения сети данные уровни могут совмещаться. Основной угрозой ИБ здесь является использование недокументированных возможностей ПО сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных и программно-аппаратных закладок.

Мониторинг уровня агрегации и ядра позволяет отлеживать движение трафика пользователей и приложений, сравнивать проходящий трафик с трафиком из других сегментов, сигнализируя об изменениях, модификациях, подмене трафика, тем самым выявляя угрозы ИБ.

Сегмент организации доступа к внешним сетям обеспечивает безопасную работу пользователей и сервисов локальной сети с внешними сетями. На рисунке 1 показан пример организации доступа к внешним сетям по принципу ДМЗ. В данном сегменте устанавливаются серверы с необходимыми сервисами, которые будут доступны из внешних и внутренней сетей, контроль разграничения доступа будет осуществляться межсетевыми экранами (МЭ). Основные виды угроз ИБ, которые могут возникнуть в данном сегменте:

• использование ошибок конфигурации сетевого оборудования и средств защиты, в том числе слабых паролей и паролей по умолчанию, для получения доступа к компонентам систем и сетей при удаленной атаке

• использование недокументированных возможностей программного обеспечения сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных, программно-аппаратных закладок

• планирование запуска вредоносных программ при старте ОС путем эксплуатации стандартных механизмов, в том числе путем правки ключей реестра, отвечающих за автоматический запуск программ, запуска вредоносных программ как сервисов и т.п.

Осуществляя мониторинг сегмента организации доступа к внешним сетям, мы сможем получить информацию о предоставляемых услугах и сервисах внешним и внутренним пользователям, увидеть взаимодействие приложений и пользователей.

Отдельно в данном сегменте можно выделить периметр сети, здесь происходит контроль трафика с внешних сетей. Среди угроз ИБ можно выделить основные: эксплуатация уязвимостей сетевого оборудования и средств защиты вычислительных сетей для получения доступа к компонентам систем и сетей при удаленной атаке, обход межсетевого экрана путем эксплуатации уязвимостей реализации правил фильтрации.

Мониторинг периметра сети позволяет получить трафик локальных пользователей, который покидает локальную сеть и трафик из внешних сетей, обращающийся к сервисам и приложениям локальной сети. Периметр сети разграничивает доступ внешнего и внутреннего трафика и из-за этого является одной из основных целей атак злоумышленников. На периметре сети происходит обнаружение и фильтрация атак с внешних сетей, мониторинг периферии позволяет осуществить сравнение исходного и отфильтрованного трафика сети, анализировать и выявлять угрозы ИБ.

Выбор точек контроля трафика

Для работы системам мониторинга и выявления угроз ИБ понадобится трафик, собранный из разных точек локальной сети. В предыдущих разделах данной статьи были детально описаны места мониторинга трафика, при этом были указаны актуальные угрозы. Не стоит устанавливать точки мониторинга по всей сети, вполне возможно, трафик, полученные с данных точек будет дублироваться или не будет содержать необходимых данных для анализа. Для выбора точек мониторинга необходимо определить:

степень критичности обрабатываемой в сети информации

угрозы ИБ и наиболее уязвимые места

оптимальный способ получения трафика для мониторинга

Определить степень критичности обрабатываемой в сети информации

Для начала надо определить степень важности информации и произвести ее классификацию (определить критичность), ведь утрата информации, связанной с экономической деятельностью, приведет к более тяжелым последствиям, чем утрата обычного отчета сотрудника. Критичность информации определяется тем негативным влиянием, которое может последовать вследствие различных действий с ней, например, утрата конфиденциальности, целостности или доступности может привести к ограничению или полной остановки работы компании, повреждению активов или финансовым потерям. Не стоит забывать, что к критической информации мы относим не только информацию, связанную с деятельность предприятия, но с работой самой сети – это передаваемые логины/пароли, всевозможные транзакции и прочие операции, требующие как присутствия человека, так и выполняющиеся автоматически (например, контроль технологических процессов).

Далее необходимо определить, какая информация обрабатывается и хранится в соответствующих сегментах сети. Например, в сегменте бухгалтерии происходит обработка данных, связанных с хозяйственной деятельностью предприятий, а хранение этих данных будет осуществляться в серверном сегменте. Получается, информация переходит из одного сегмента в другой через уровень агрегации/ядра. Для мониторинга данной активности не следует устанавливать точки мониторинга по всему маршруту прохождения трафика, их достаточно установить в сегменте бухгалтерии и серверном сегменте.

Определить угрозы ИБ и наиболее уязвимые места в сети

Выше были приведены примеры актуальных угроз для различных сегментов сети. Угрозы ИБ могут быть как внутренними, так и внешними. Необходимо понимать, с какими из них могут справиться средства защиты межсетевого экрана, а какие можно будет определить с помощью мониторинга трафика локальной сети. В зависимости от построения сети, критичности обрабатываемой и хранимой информации угрозы могут изменяться. Перед выбором расположения точки мониторинга необходимо определить виды возможных угроз и наиболее уязвимые для атак места. Среди таких уязвимых мест можно выделить периметр, ДМЗ и сегменты с обработкой и хранением критической информации.

Определить оптимальный способ получения трафика для мониторинга

Существует несколько способов получения трафика: с помощью специальных программных агентов, Test Access Point (TAP), технологии SPAN. Программные агенты возможно установить на оборудование с открытым доступом к операционной системе (оконечное оборудование), после этого запрашиваемый трафик/уведомление будет подаваться на указанный адрес. TAP представляет собой оборудование, устанавливаемое на линию связи и создающее копию всего проходящего по линии трафика. Технология SPAN представляет собой функцию зеркалирования трафика на активном сетевом оборудовании.

После определения места съема трафика необходимо выбрать подходящий метод получения трафика с сети:

TAP, когда системам мониторинга требуется получение исходного трафика

SPAN активного сетевого оборудования, когда нет доступа к операционной системе и каналам

Программные агенты, когда для мониторинга сети достаточно ограниченной информации

Вместо заключения

Правильный выбор точек мониторинга трафика в локальной сети дает возможность избежать образования «слепых зон». Благодаря ответвлению трафика из точек указанных сегментов локальной сети, можно отследить путь пакета от источника до места назначения для выявления угроз ИБ и анализа производительности сети.