Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

На Хабре не раз поднимался вопрос информационной безопасности умных устройств. Стремясь побыстрее выпустить новую модель в серию, многие производители уделяют недостаточно внимания цифровой защите своих гаджетов. В итоге это приводит к курьезным ситуациям — например, выброшенная smart-лампочка может предоставить злоумышленникам доступ к корпоративной WiFi-сети.

Проблема не только с лампочками. Взламывают умные холодильники, термостаты и даже целые автомобили. Но на этот раз взлому подвергся совсем уж безобидный девайс — кофеварка. Мартин Хрон, исследователь из Avast, изучил ПО и аппаратное обеспечение кофеварки Smarter. Результаты изучения весьма интересны. Подробнее о них — под катом.

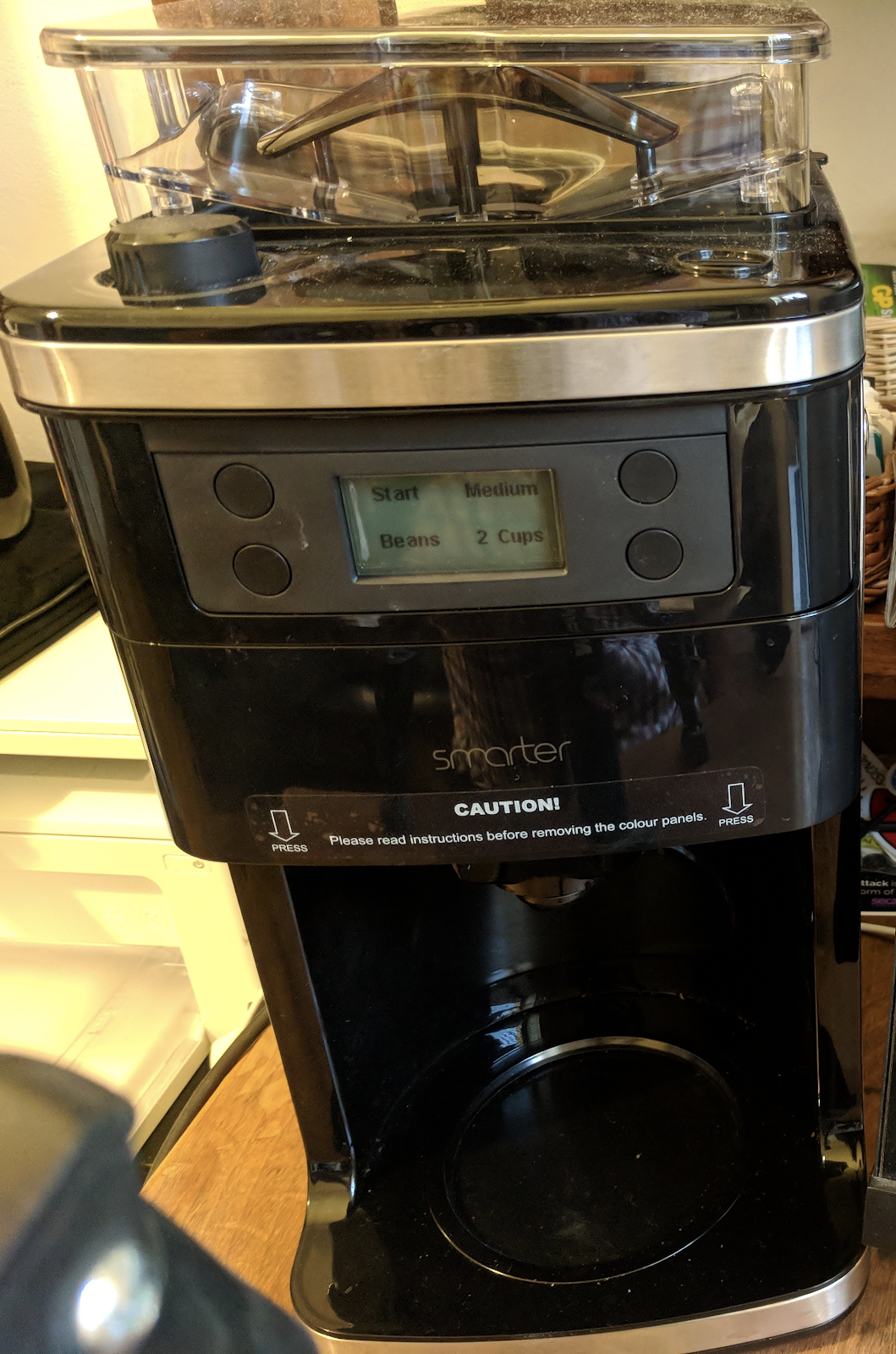

Что это за устройство?

Аппарат ценой в $250 подключается по WiFi к телефону с приложением. Соответственно, удаленно можно задавать разные режимы работы кофеварки, выбирать виды напитков. В целом, это обычное для своего класса устройства.

Мартин Хрон, приобретя девайс, попил кофе и решил оценить защищенность Smarter. Сразу же оказалось, что девайс подвержен взлому уже «из коробки».

Насколько все плохо?

Как оказалось, при включении кофеварка работает как WiFi-точка доступа. Это необходимо для подключения гаджета к приложению на смартфоне пользователя. Проблема в том, что соединение не защищено. Шифрования нет вообще, поэтому для Мартина не составило никакого труда изучить принцип взаимодействия кофеварки и смартфона по беспроводной сети.

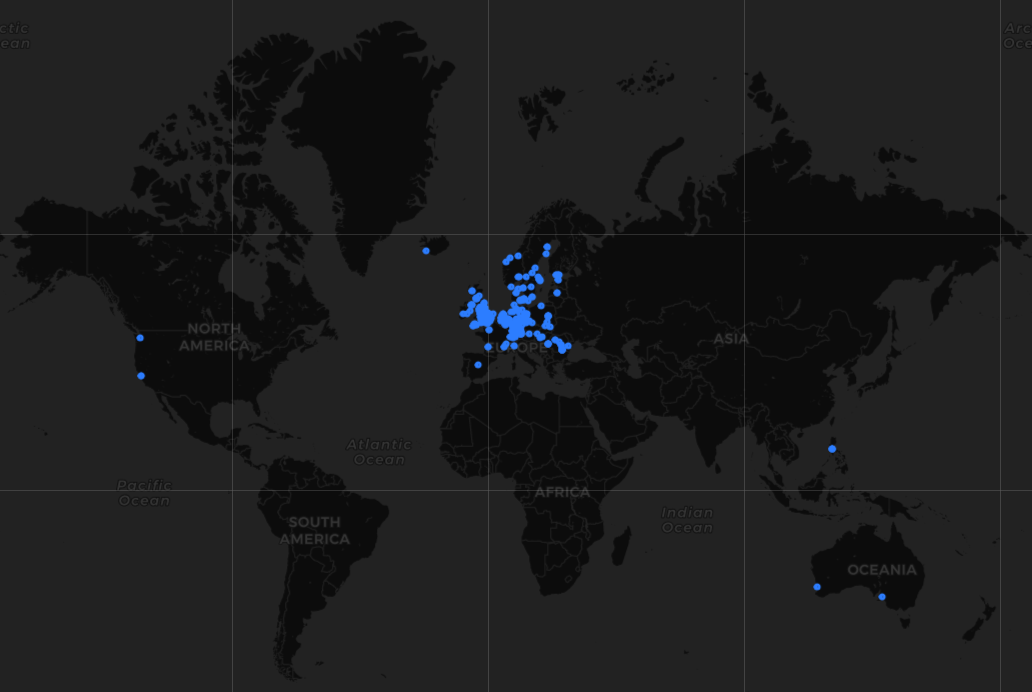

Уязвимые кофеварки Smarter в разных странах мира

Он выяснил, что обновление прошивки устройства идет по воздуху. Оно сохраняется прямо в приложении, а потом передается от смартфона к кофеварке.

После этого Мартин провел реверс-инжиниринг прошивки, узнав, что это ничем не защищенные данные, которые сразу же загружаются во флеш-память кофеварки. В целом, загрузить можно все, что угодно. Но есть маленькая проблема — нужно знать, какие команды поймет устройство.

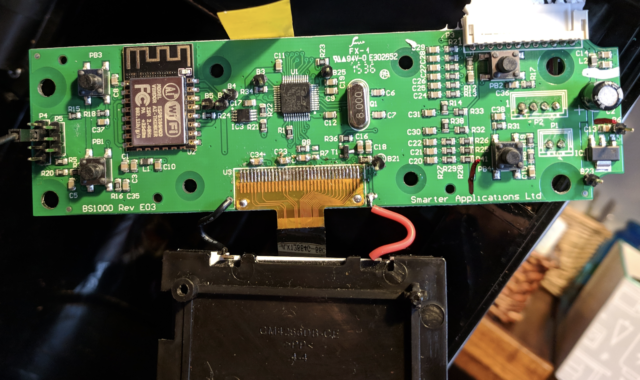

Для этого Мартин разобрал девайс и изучил его внутренности.

Железо в Smarter

Главное, что нужно было выяснить — какой процессор применяется в кофеварке. Кстати, еще лет 10 назад фраза вроде «процессор кофеварки» вызвала бы недоумение большинства читателей. Но сейчас это в порядке вещей.

Так вот, после разбора кофеварки Мартин увидел это.

1 – ESP8266 с модемным ПО AT modem firmware, 2 – STM32F05106 ARM Cortex M0 – основной чип, 3 – I2C EEPROM, 4 – порты отладки и программный интерфейс

Изучив аппаратное обеспечение, исследователь понял, что может использовать наиболее важные функции, вроде активации нагрева, установки апдейта (или того, что кофеварка посчитает апдейтом), а также активации бипера. Ниже можно увидеть, к каким именно функциям можно получить доступ.

Теперь у исследователя было достаточно информации для того, чтобы написать на питоне скрипт для установки стороннего ПО, обманывающий кофеварку. Устройство считает, что проходит плановое обновление.

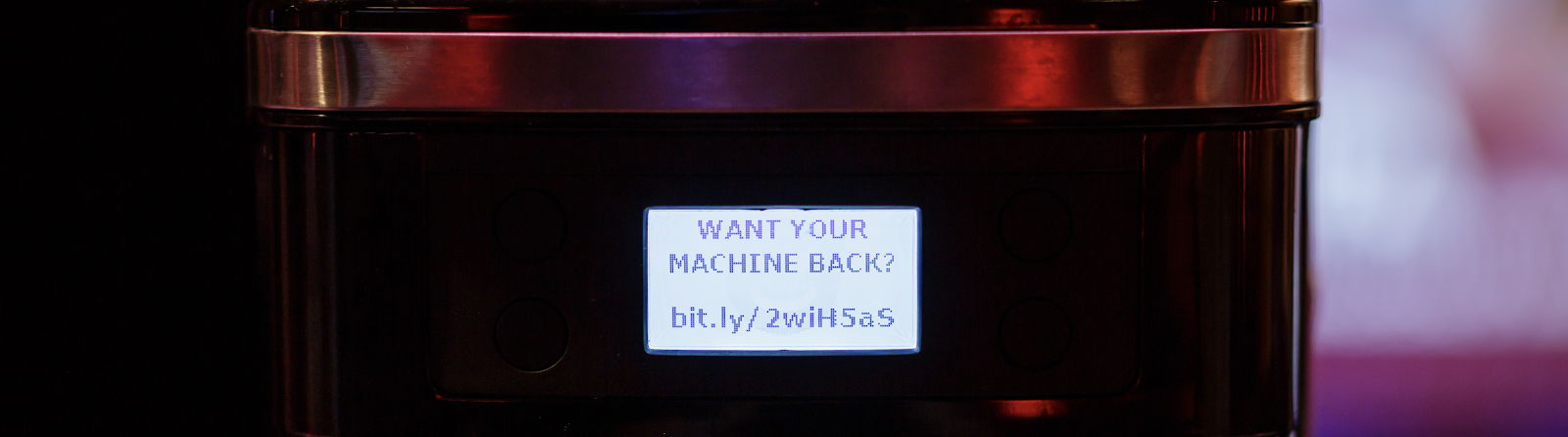

Ну а после «обновления» можно радовать других пользователей кофеварки сообщениями вроде этого.

Работу девайса можно и вовсе заблокировать, задействуя разные функции. Сделать это может любой злоумышленник, находящийся в радиусе действия WiFi кофеварки. Представим себе, например, офис с таким устройством и посетителей, которые могут сделать с кофемашиной все что угодно. Что именно? Например, это:

Для того, чтобы все это сделать, Мартин модифицировал прошивку кофеварки, которую он изучал. Ее он добавил в приложение на Android (с iOS все было бы несколько сложнее). Ну а затем оставалось только «обновить» устройство при помощи кастомной прошивки.

При включении кофеварка всегда транслирует SSID со значением «Smarter Coffee: xx», где XX-часть МАС-адреса устройства.

Что дальше?

Можно заблокировать кофеварку и потребовать выкупа за разблокировку. Конечно, в этом случае много не получить, но мало ли, вдруг в компании, подвергшейся атаке, много однотипных кофеварок и все их можно вывести из строя разом.

Если приложить больше усилий, злоумышленник сможет запрограммировать устройство для атаки на внутреннюю сеть, включая маршрутизатор, ПК, ноутбуки и все прочие девайсы, которые подключены к этой сети. Причем сделать это можно без особых проблем — на активность кофеварки вряд ли кто обратит внимание.

И, кстати, кастомная прошивка Мартина блокирует все последующие —обновить кофеварку стандартным путем не получится. Нужно либо подключаться к сервисному порту, либо обновлять прошивку как-то еще.

Насколько все это опасно?

Если говорить о кофеварках, то не очень. Можно просто отказаться от использования продукции Smarter или других компаний (вряд ли только Smarter не использует шифрование).

Но если представить себе, сколько сейчас разных умных устройств работает по всему миру, не будучи защищенными, тогда становится не по себе. Все эти умные замки, глазки, лампочки, телефоны, термостаты, чайники и т.п. Если злоумышленники серьезно за них возьмутся, последствия могут быть печальными. От банального взлома устройства с целью поиграться до кражи имущества или получения корпоративных секретов —- все это становится возможным для киберпреступников.

Как исправить ситуацию? Есть несколько способов:

- Производители начинают обращать внимание на проблему с ИБ и защищают свои девайсы. Это самый маловероятный способ, поскольку, как и говорилось выше, компании заинтересованы не в максимальной защите устройств, а в том, чтобы побыстрее вывести свою продукцию на рынок, сделав ее дружественной пользователю.

- Не использовать умные устройства в офисах, домах и квартирах. Это маловероятно, ведь умные гаджеты плотно вошли в наш быт и вряд ли человек, который стал ими активно пользоваться, добровольно от них откажется.

- Использовать сторонние методы и способы защиты. Например, подключать устройства к виртуальным LAN, когда используется изолированный от компьютерной сети SSID.

А как вы защищаете свои умные устройства от взлома? Возможно, вы сталкивались с подобными случаями? Давайте обсудим в комментариях.