Прежде чем перейти к статье, хочу вам представить, экономическую онлайн игру Brave Knights, в которой вы можете играть и зарабатывать. Регистируйтесь, играйте и зарабатывайте!

Прошлая неделя оказалась богатой на события. Начнем с трех уязвимостей в мобильных ОС Apple, которые предположительно были использованы в реальных атаках. В кратком сообщении Apple две уязвимости отнесены к движку WebKit — они обеспечивают выполнение произвольного кода. Еще одна дыра в ядре iOS и iPadOS позволяет повысить привилегии.

Прошлая неделя оказалась богатой на события. Начнем с трех уязвимостей в мобильных ОС Apple, которые предположительно были использованы в реальных атаках. В кратком сообщении Apple две уязвимости отнесены к движку WebKit — они обеспечивают выполнение произвольного кода. Еще одна дыра в ядре iOS и iPadOS позволяет повысить привилегии.Все три уязвимости закрыты в обновлении ОС 14.4 от 26 января. Компания Apple сообщает, что ей известны факты активной эксплуатации этих трех багов. Детали этой атаки неизвестны, но есть свежий пример эксплуатации уязвимостей zero-click в iOS 13, раскрытый в отчете организации Citizen Lab в конце декабря прошлого года.

В четверг 28 января специалист из команды Google Project Zero Самуэль Гросс опубликовал описание еще одного механизма безопасности, внедренного в iOS 14. С помощью реверс-инжиниринга эксперт анализирует структурное изменение работы встроенного мессенджера iMessage. Судя по всему, в актуальной версии мобильной ОС Apple внедрена строгая изоляция всех инструментов обработки входящих данных. Это должно усложнить создание новых методов атаки, даже с использованием пока неизвестных уязвимостей. С одной стороны, Apple не ограничивается лечением отдельных багов, с другой — даже с новыми механизмами защиты атаки на устройства с последующей установкой бэкдора вполне возможны. Так или иначе, стоит обновить iPhone или iPad до последней версии ОС.

Уязвимость в утилите sudo, универсальном инструменте для временного повышения прав пользователя, обнаружили эксперты компании Qualys (оригинальная статья, новость, обсуждение на Хабре). Использование команды sudoedit способно вызвать переполнение буфера с последующим повышением прав пользователя в системе. Уязвимость попала в код утилиты в 2011 году, подвержены версии sudo 1.8.2–1.8.31p2 и 1.9.0–1.9.5p1. Патчи для популярных дистрибутивов Linux вышли 26 января.

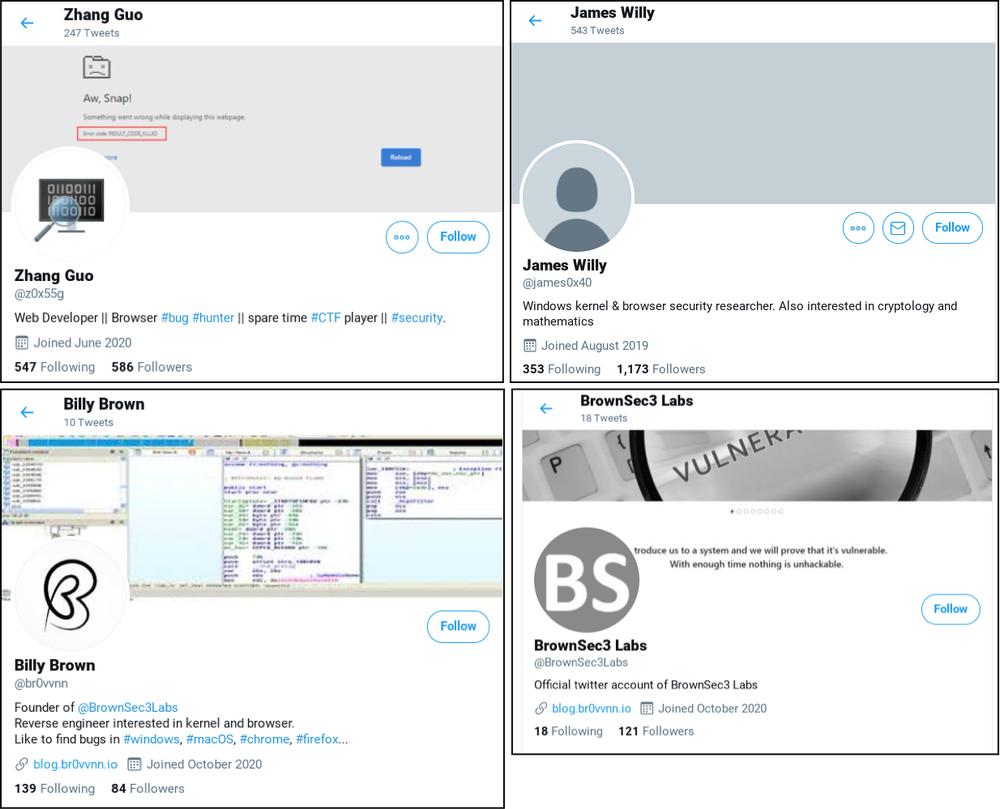

Наконец, на прошлой неделе стало известно об атаке на самих экспертов по информационной безопасности. Обзорная статья появилась в издании Vice, технические детали — в публикациях Google Threat Analysis Group и Microsoft. В конце прошлого года несколько аккаунтов в Twitter (примеры — на скриншоте выше) активно общались со специалистами по безопасности, предлагая поучаствовать в анализе эксплойта для уязвимости в Windows Defender. Тем, кто вступал в переписку, присылали проект для IDE Visual Studio с вредоносным довеском.

Скорее всего, это был резервный способ атаки, а основным методом был псевдоблог, где был размещен эксплойт для уязвимости в браузере Chrome. Для какой именно — неизвестно, но ссылки на блог активно распространяли в Twitter и на других площадках, например на Reddit. У виртуальных личностей были полноценные биографии, профили на LinkedIn и аккаунты на GitHub. В Twitter есть несколько свидетельств об успешной атаке, хотя зачастую «страдала» только специально поднятая для открытия подобных ссылок виртуальная машина. Тем не менее, эта история говорит о том, что социальный инжиниринг срабатывает и на профессионалах.

Что еще произошло:

Европол перехватил контроль над ботнетом Emotet.

Подробное описание атаки на головное мультимедийное устройство в автомобиле Nissan.

Разработчики Firefox выкатили версию 85, где внедрили защиту от так называемых "суперкуки". Этот метод слежки за пользователем теперь максимально затруднен благодаря раздельному кэшированию данных для каждого посещенного веб-сайта.