3 апреля при поддержке компании «Инфосистемы Джет» состоялась очередная встреча российского отделения сообщества OWASP, на которой собрались специалисты по информационной безопасности. Запись выступлений спикеров можно посмотреть в представл...

Подробнее

Статьи

Сегодня мы обратимся к истории термина, обсудим сложности внедрения CI и приведем несколько популярных инструментов, которые помогут с ним работать.

Подробнее

Вводная частьВ предыдущем посте я писал как организовать процесс “грумминга” задач в системе JIra так чтобы “Менеджеру продукта” было удобно осуществлять навигацию по всему Беклогу продукта. Продолжая продуктовую тему напишу о том как я долго ше...

Подробнее

Со временем, каждый проект растет и реализовывать новый функционал в существующий монолит становится все сложнее, дольше и дороже для бизнеса.

Один из вариантов решения данной проблемы — использование микросервисной архитектуры. Для новичков ил...

Подробнее

Это — подкаст с контент-мейкерами. Гость 13-го выпуска — Алексей spasibo_kep Корнеев, независимый редактор и текст-директор, с рассказом о своей карьере в контент-маркетинге.

послушать в Telegram или в веб-версии

подписаться на подкаст в i...

Подробнее

Привет, Хабр!

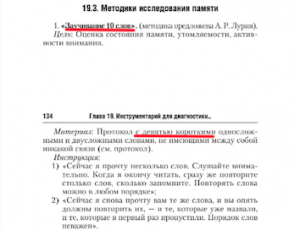

Меня зовут Кристина, я клинический психолог. Около двух лет назад я опубликовала на Geektimes пост о патопсихологической диагностике, в котором рассказала о том, как производится исследование психики пациентов в психиатрическом...

Подробнее

Задача сравнения похожих строк встречается на практике довольно часто: лично я недавно столкнулся с ней при попытке импорта почтовых адресов из одной программы в другую.

Например, один адрес может выглядеть как «Тверская обл., Кашин г, Совет...

Подробнее

Это туториал по созданию интерактивного прилодения для решения задачи о ходе коня на языках processing и p5.js.

Посмотреть саму программу можно здесь. Для управления «конём» используется метод mouseDragged(); пример программы, использующей эт...

Подробнее

Систему Shenango планируют использовать в дата-центрах.

/ фото Marco Verch CC BY

По данным одного из провайдеров, дата-центры используют всего 20–40% доступных вычислительных мощностей. При высоких нагрузках этот показатель может достигать...

Подробнее

История аудиозаписи насчитывает множество экспериментов с форматами и технологиями. Мы собрали устройства, которые помогали композиторам находить тот самый «новый звук»: от полузабытых экспериментов советских инженеров 1920-х годов до инструмент...

Подробнее

У метода pomodoro есть не совсем очевидные нюансы. И эти нюансы, если переформулировать Кличко, понимают не только лишь все, мало кто может это делать.

Поэтому давайте разберемся, что это за метод, и что можно было бы улучшить.

...

Подробнее

Введение

В связи с тем, что близится 2020 год и «час хэ», когда нужно будет отчитаться об исполнении приказа Минкомсвязи о переходе на отечественное ПО (в рамках импортозамещения), да не простое, а из реестра Минкомсвязи, мне прилетела зада...

Подробнее

В первом номере Linux Journal было опубликовано интервью, взятое Робертом Янгом, первым издателем журнала (и, среди прочего, основавшим Red Hat) у Линуса Торвальдса (автора ядра Linux). Мы решили, что будет интересно свести их снова вместе с...

Подробнее

Всё началось с приобретения автором на вторичном рынке интересного устройства — Smart Response XE (краткое описание). Предназначено оно для школ: каждый ученик в классе получает по девайсу, похожему на электронную записную книжку или перевод...

Подробнее

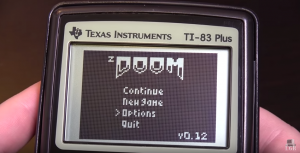

В 80-х и 90-х не каждому ребёнку родители покупали Game Boy. Я был одним из таких детей, и оставался единственным на игровой площадке, у кого не было GB.

Вместо консоли у меня был графический калькулятор. Мой отец горел сильным желанием с д...

Подробнее

Данная статья о том как настроить современный почтовый сервер.

Postfix + Dovecot. SPF + DKIM + rDNS. С IPv6. С шифрованием TSL.

С поддержкой нескольких доменов — часть с настоящим SSL сертификатом.

С антиспам-защитой и высоким антиспам-рейтин...

Подробнее

Что бы ни делали российские интернет-пользователи, — вводили поисковые запросы, слушали музыку, проверяли почту, переписывались в соцсетях, — делают они это преимущественно на российских сайтах. Западным технологическим гигантам вроде Google и ...

Подробнее

Нижний Новгород — крайне интересный город с точки зрения IT-ландшафта. Список компаний, офисы которых расположены в нашем городе, реально впечатляет: российский офис Intel, MERA, МФИ Софт, EPAM, Auriga, Five9, NetCracker, Luxoft, Цитадель… У нас...

Подробнее

Цены на коммутаторы для дата-центров в 2018 году снизились. Аналитики ожидают, что тенденция продолжится и в 2019-м. Под катом разбираемся, в чем причина.

Подробнее

Месяца назад я получил свою первую работу и стал стажер-разработчиком, наша команда использует язык Scala. Мне кажется, все начинающие разработчики в первый день потерянные. одновременно наваливается куча новых имен, технологий, каких-то правил,...

Подробнее

Привет, Хабр! Представляю вашему вниманию перевод статьи «ThreatList: Game of Thrones, a Top Malware Conduit for Cybercriminals» автора Tara Seals.

В то время, как 8-ой сезон Игры престолов готовится к старту, новые исследования демонстр...

Подробнее

Оглавление для всех статей цикла «Как взять сетевую инфраструктуру под свой контроль» и ссылки.

На данный момент опубликовано 5 статей:

Глава 1. Удержание

Глава 2. Чистка и документирование

Глава 3. Сетевая безопасность. Часть первая

Г...

Подробнее

На рынке функционального питания появляется все больше производителей. Проект Foyt, основанный в акселераторе Университета ИТМО Future Technologies, попробует стать полноправным игроком в этой нише.

Подробнее

В данный момент ноутбуки и персональные компьютеры сильно отличаются друг от друга. Под системным блоком стационарного компьютера, как правило, понимается «башня» преимущественно стандарта midi-tower, весом килограмм в 15-20 (или больше), занима...

Подробнее

Небольшое предисловие

Стеганография, если кто не помнит, — это сокрытие информации в каких-либо контейнерах. Например, в картинках (обсуждалось тут и тут). Можно также скрыть данные в служебных таблицах файловой системы (об этом писалось тут), ...

Подробнее

Вступление

Задача для оружия была сформулирована одновременно с задачей о персонажах. Оружие изготовлено для sci-fi сетевого шутера под VR платформы. Стиль оружия был выбран под впечатлением дизайна 90-х годов, c небольшим уклоном в Retro...

Подробнее

Недавно я обнаружил в Telegram очень интересный баг. Он позволяет читать удалённые сообщения. И как сторонник и фанат культовых продуктов — тут же отправил сообщение о баге саппорту Telegram. Со спокойной совестью демонстрировал коллегам на рабо...

Подробнее

Я начал погружение в мир IT лишь три недели назад. Серьезно, три недели назад я даже не понимал синтаксиса HTML, а знакомство с языками программирования заканчивалось школьной программой по Pascal 10-летней давности. Однако я решился поехать в I...

Подробнее

Мы простых путей не ищем.

Предыдущая, она же первая моя публикация вызвала резонанс среди пользователей Хабра. Решил не останавливаться. Продолжаем выжимать невозможное из ATtiny13. Сразу же предупреждаю, описанные решения снова нестандар...

Подробнее

Эту статью я сначала написал в свой блог, чтобы потом опять не искать и не вспоминать, но поскольку блог никто не читает, то этой информацией захотелось поделиться со всеми, вдруг кому пригодиться.

Во время работы над идеей сервиса по сбросу ...

Подробнее

![Оружие для VR — [ RAILGUN TUTORIAL] Оружие для VR — [ RAILGUN TUTORIAL]](/upload/iblock/926/926b0b192d4caaaabc5b63058a0cf925.jpg)